الإعلانات

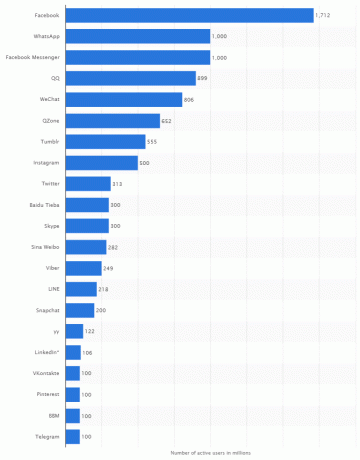

عندما يتعلق الأمر بالنشر الفوري للمعلومات ، تتصدر وسائل التواصل الاجتماعي الطريق. في يناير 2016 ، كان هناك ما يقدر بنحو 2.3 مليار مستخدم وسائل التواصل الاجتماعي. يبلغ عدد سكان العالم حوالي 7.4 مليار نسمة ، لذلك فهمت القوة المطلقة بالأرقام وراء وسائل التواصل الاجتماعي 12 حقائق وإحصاءات وسائل التواصل الاجتماعي يجب أن تعرفها في عام 2016فيما يلي بعض الحقائق والإحصائيات المهمة حول مشهد الوسائط الاجتماعية التي تظهر مكاننا اليوم وأين قد ينتهي بنا المطاف في عام 2016. اقرأ أكثر .

من هذا الرقم ، حسابات فيسبوك لأكثر من 1.7 مليار مستخدم. مستخدمي وسائل التواصل الاجتماعي لا تقتصر عادة على شبكة واحدة أيضًا إليك أسرع الشبكات الاجتماعية نمواً التي تحتاج إلى الانضمام إليهافي حين أن Facebook يحمل حصة الأسد في السوق الاجتماعي ، فإن خدمات جديدة مثل Kik و Snapchat و WhatsApp تهدد بخرق موقع Facebook على الإنترنت الاجتماعي. اقرأ أكثر . Twitter و Instagram و Tumblr و Reddit وغيرها جميع لها أتباع هائلة كيف انت تستعمل المواقع الاجتماعية؟ 20-نظرية شيء من المنافذ وسائل الإعلام الاجتماعيةمع الاستخدام الواسع لمنصات الوسائط الاجتماعية ، قد يكون من الصعب فهم سبب إنشاء منصات جديدة. يمكن أن يكون هذا لأن كل شبكة اجتماعية في الواقع لا تملأ سوى واحد أو اثنين من مجالات محددة للمستخدمين؟ اقرأ أكثر . إضافة إلى ذلك ، شجعت تطبيقات المراسلة الاجتماعية مثل WhatsApp و Kik و Viber و Telegram الملايين من المستخدمين لتجنب الاتصالات التقليدية للأجهزة المحمولة لصالح المتكاملة الخاصة بهم المنصات.

والنتيجة هي خليط متشابك من المستخدمين الفرديين القادرين على التواصل بسهولة في جميع أنحاء العالم. وسائل التواصل الاجتماعي ليست مجرد ميمات قط ومقاطع فيديو مزحة. يمكن لمستخدمي وسائل الإعلام الاجتماعية في القرن الحادي والعشرين أن يندمجوا بسهولة في مواد أغمق وزعت من قبل الجماعات الإرهابية الماهرة تقنياً ، على سبيل المثال.

وسائل التواصل الاجتماعي ليست كلها متعة وألعاب.

لها جانب مظلم

يواصل داعش إصدار عناوين الصحف حول العالم. لحسن الحظ ، هذا لأن المجموعة الإرهابية المتمردة تفقد مساحات شاسعة من الأرض. ومع ذلك، استفاد داعش من وسائل التواصل الاجتماعي الحرب ضد داعش على الإنترنت - هل أمنك في خطر؟يدعي مجهول أنه يستهدف مواقع ISIS ، لتنبيه الكثيرين إلى حقيقة أن الإرهابيين لديهم وجود على الإنترنت. ولكن كيف يتم قتالهم؟ وماذا يجب عليك فعله إذا اكتشفت داعش على الإنترنت؟ اقرأ أكثر خلال توسعهم السريع في جميع أنحاء الشرق الأوسط ، بث الفظائع البربرية تماما BlockTogether: لماذا يتم الآن استخدام أداة مصممة لإيقاف المضايقة بواسطة ISISنوايا Block Together جيدة ، لكن احتمال حدوث خطأ فظيع كبير للغاية. يجب أن يتدخل موقع تويتر ويقدم البديل الخاص به. اقرأ أكثر مباشرة إلى منازلنا ، عبر تيارات وسائل التواصل الاجتماعي لدينا.

يقول الباحثون العسكريون الأمريكيون إن العمليات الاجتماعية لداعش آخذة في الانخفاض https://t.co/xIUiFX0zazpic.twitter.com/05UTrp8q0d

- الدفاع واحد (@ ديفنس ون) 24 أكتوبر 2016

تستخدم المنظمات الإرهابية الأخرى شبكات توزيع الأخبار العالمية لنشر الخوف. جعلها ISIS شخصية ، غدرا ، ولا مفر منه من خلال الاستفادة من خلاصات الأخبار الشخصية لدينا ، حيث نتفاعل مع الأصدقاء والعائلة.

أقرب إلى البيت

داعش مثال صارخ. لكنهم يشيرون إلى حد ما إلى كيف يمكن بسهولة أن تنحني وسائل التواصل الاجتماعي لإرادة المؤلف.

يتم استخدام وسائل التواصل الاجتماعي بشكل متكرر ومتزايد في جرائم أقرب إلى المنزل. صعوبة وكالات إنفاذ القانون يصنف مجموعة هائلة من الجرائم من الويب إلى السجن: 6 أنواع من جرائم الكمبيوتر التي يمكنك القبض عليهاحاولت الحكومات في جميع أنحاء العالم ترويض الإنترنت باعتبارها عاصفة من التكنولوجيا الجديدة التي تهدد كل شيء من الرقابة الحكومية الصارمة والسيطرة على وسائل الإعلام إلى التكتلات الإعلامية الراسخة والمفاهيم القديمة من... اقرأ أكثر التي تنطوي مباشرة وسائل الاعلام الاجتماعية. يستخدم البعض "فقط" وسائل التواصل الاجتماعي كأداة للتخطيط ، بينما يستخدم البعض الآخر بشكل كامل داخل شبكة واحدة.

علاوة على ذلك ، فإن الحكم على خطورة الجريمة المرتكبة يمثل تحديًا بنفس القدر. قد تشمل الجرائم الإيذاء العنصري ، وحوادث رهاب المثلية ، وحوادث الاستمالة ، والمطاردة. هذه تحدث جنبًا إلى جنب مع ضجيج الخلفية العام المتمثل في "السلوك المسيء بشكل عام" و "النقر على النقر" و "doxing" و "pharming" وغيرها من الأجهزة المصممة لسرقة المعلومات الشخصية.

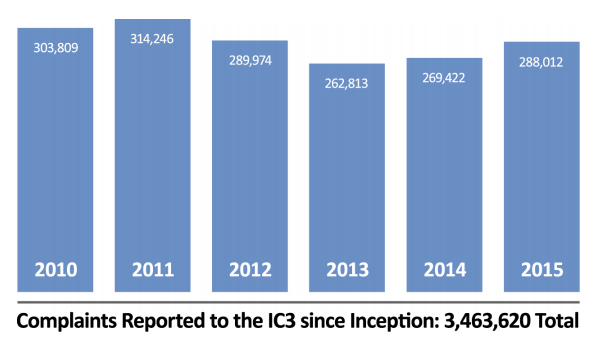

في عام 2014 ، مركز شكاوى الجريمة التابع لمكتب التحقيقات الفيدرالي (IC3) ذكرت (PDF) أن 12 ٪ من جميع الشكاوى المسجلة تشارك وسائل التواصل الاجتماعي. أن 12 ٪ تعادل 32330 شكوى وردت خلال فترة 12 شهرا. لسوء الحظ، ال تقرير IC3 2015 (PDF) المهملة لتشمل شخصية وسائل الإعلام الاجتماعية دقيقة. ومع ذلك ، حيث ارتفع إجمالي الشكاوى في عام 2015 من 26922 إلى 288012 ، إلى جانب زيادة التدقيق في وسائل التواصل الاجتماعي ، أود أن أقترح زيادة أخرى في حوادث وسائل التواصل الاجتماعي.

أخيرًا ، يقع الملايين من مواطني الولايات المتحدة ضحية للجرائم الإلكترونية كل عام. بصرف النظر عن وسائل التواصل الاجتماعي ، تقدر IC3 أن "15٪ فقط من ضحايا الاحتيال في البلاد يبلغون عن جرائمهم لفرض القانون". من الواضح أن ملايين جرائم التواصل الاجتماعي لا يتم الإبلاغ عنها.

تغيير في الجريمة؟

الأرقام الدقيقة للشبكات الاجتماعية الفردية يصعب العثور عليها. تختلف الأرقام المُبلغ عنها بناءً على عدد من المعرّفات ، ليس أقلها إذا تم متابعة شكوى من وسائل التواصل الاجتماعي عن طريق تطبيق القانون. في هذه المرحلة ، قد يتم تسجيل الشكوى مباشرة كنشاط إجرامي. علاوة على ذلك ، لن يتم تسجيل أي عملية تنطوي على مراقبة وتسجيل أحد المشتبه فيهم المحتملين ، ولكن قد تؤدي أنشطتهم على مواقع التواصل الاجتماعي إلى توقيف.

في هذه الحالة ، بدلاً من محاولة تفصيل رقم دقيق ، من المفيد فهمه كيف وسائل الاعلام الاجتماعية هو تغيير الجريمة. على سبيل المثال ، يؤدي البحث البسيط عبر الإنترنت عن "القبض على تهديد عبر الإنترنت" إلى إرجاع أكثر من 11 مليون نتيجة. غالبية هذه التهديدات تأتي من خلال شبكات التواصل الاجتماعي. على الرغم من اختلافها الشديد في شدتها ، فإن أجهزة إنفاذ القانون وشبكات التواصل الاجتماعي نفسها عليها واجب تقييم كل تهديد تم نشره.

نتيجة لذلك ، قامت مجموعة من المراهقين بنشر تهديد مهرجين قتلة نحو المدرسة يؤخذ على محمل الجد من الويب إلى السجن: 6 أنواع من جرائم الكمبيوتر التي يمكنك القبض عليهاحاولت الحكومات في جميع أنحاء العالم ترويض الإنترنت باعتبارها عاصفة من التكنولوجيا الجديدة التي تهدد كل شيء من الرقابة الحكومية الصارمة والسيطرة على وسائل الإعلام إلى التكتلات الإعلامية الراسخة والمفاهيم القديمة من... اقرأ أكثر , خدعة أم لا.

زاحف المهرج قتل 18 شخصا في منزل مسكون هو مجرد خدعة https://t.co/ijEHrG9JV7

- مجتمع الأعمال 2 (@ B2Community) 27 أكتوبر 2016

تبرؤ

هذا هو الجانب الآخر المؤسف لثقافة الإنترنت ، والذي يتجسد بالتأكيد عبر وسائل التواصل الاجتماعي. هناك انفصال بين الأفعال والعواقب ، والتفكك مع الضحايا المحتملين 5 طرق لتهدئة الحياة يمكن أن تتعرض للضحية عبر الإنترنتالإنترنت ليس مجهولًا كما تعتقد. إذا أراد شخص ما معرفة هويتك ومكان إقامتك ، فإن أصغر جزء من المعلومات يمكن أن يعود بك ... اقرأ أكثر . في المقابل ، يرتكب الجناة صغارًا وكبارًا جرائم دون تردد ، بينما خارج الإنترنت ، IRL (في الحياة الحقيقية) ، علينا أن نتحمل قوة العواقب الثقيلة.

كم عدد المجرمين الذين استخدموا وسائل التواصل الاجتماعي للتخطيط للجريمة العنيفة ، الخطوة الأولى تصوروا ذلك؟ كيف مخيف https://t.co/2vdYp5awDm

- رسائل Belinda من Angel's (BOTRAINER) 18 أكتوبر 2016

كلية لندن للاقتصاد مركز الولايات المتحدة نسمي هذه "جرائم الأداء" ، حيث ينشئ الأشخاص الراغبون والمعرفون "حسابات حول انتهاك القانون للنصوص والصور والفيديو ، والتي يتم توزيعها رقميًا على الجمهور على نطاق واسع. " راي سوريت ، أستاذ في قسم العدالة الجنائية بجامعة سنترال فلوريدا ، يلاحظ في مقال لمركز LSE الأمريكي ما يلي:

نمو أداء الجريمة مرتبط بالإضافة إلى ثقافة المشاهير التي ظهرت في القرن 20 عندما أصبحت المشاهير بؤرة الاهتمام العام وأصبحت المشاهير مهنة هدف.

بتغذيتها من ثقافة المشاهير هذه ، أدت وسائل التواصل الاجتماعي إلى نشر الجناة اعترافات قبل الجريمة ، أشرطة فيديو عن أنفسهم يرتكبون جرائم ، ولقطات بعد الجريمة تحمل أدلة وتتفاخر بجرائمهم يعمل. في هذه العملية ، غالبًا ما يولد هؤلاء المؤدون للجريمة المتحمسين أدلة تستخدم لإدانتهم.

جريمة الأداء

يتم ارتكاب الجرائم من خلال وسائل التواصل الاجتماعي ، ولكن يُنظر أيضًا إلى وسائل التواصل الاجتماعي على أنها شبكة توزيع رئيسية. ناقشنا سابقًا استخدام داعش لوسائل التواصل الاجتماعي لنشر رسالتهم الخبيثة. تشرح Surette أيضًا جانبًا من جوانب هذا ، أيضًا:

النشر المنتظم لمقاطع الفيديو الخاصة بالإرهاب والعديد من مواقع مجموعات الإرهاب على الإنترنت مثال على كيفية استخدام وسائل التواصل الاجتماعي لإنتاج إرهاب أداء عبر الإنترنت مصمم خصيصًا للعديد من الأشخاص الجماهير.

المشاركة المفرطة التي تكمن في صميم العروض التي تجرم النفس هي امتداد للأهمية التي أصبحت وسائل الإعلام الاجتماعية تلعبها ثقافياً. من الأفضل أن الحصول على أدائك هناك وتكون معروفة من أن تكون غير معروفة في ثقافة المشاهير ، حتى لو كانت الجريمة مطلوبة.

الجريمة حاليا

وسائل التواصل الاجتماعي ليست دائما مسرح الجريمة. يستغل اللصوص الحديثون بسهولة تفانينا الواضح في بث كل التفاصيل حول الروتين اليومي لدينا. ينص مسح أجري عام 2011 أجرته شركة فريدلاند لأمن الوطن في المملكة المتحدة على ما يلي:

قال 78٪ من اللصوص السابقين الذين تمت مقابلتهم إنهم يعتقدون بشدة أن منصات التواصل الاجتماعي مثل Facebook و Twitter و Four Square تستخدمها اللصوص الحاليون عند استهداف العقارات ، حيث ذكر ما يقرب من ثلاثة أرباع (74٪) أن Google Street View كان يلعب دورًا في منزلهم الحالي السرقات.

علاوة على ذلك ، حدد 54٪ من الذين تمت مقابلتهم حالة وسائل التواصل الاجتماعي وتحديثات الموقع باعتبارها واحدة من أكثر الأخطاء الشائعة التي يمكن أن يرتكبها مالك المنزل. تحقق من شركة التأمين البريطانية أدميرالز التمرير الرسم وسائل الإعلام الاجتماعية السطو لمزيد من الحقائق.

ربما لا تكون وسائل التواصل الاجتماعي دائمًا مسرح الجريمة ، لكنها بالتأكيد عنصر تخطيط مفيد للغاية.

عطلة ، سيكون لطيف جدا

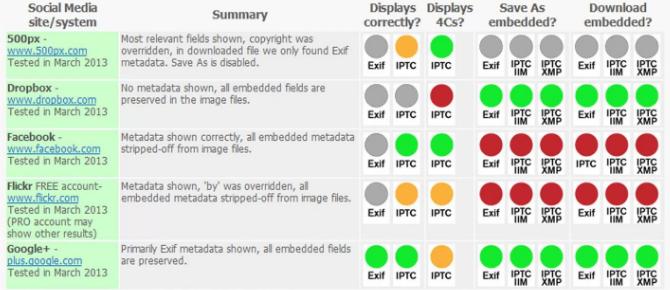

المتوسط السطو يأخذ بين 8-12 دقيقة. يمكن لصوص الأذكياء استخدام صورك لقياس موقعك الفعلي بسرعة. علم كل صورة رقمية تحتوي على بيانات EXIF ما هي بيانات صور EXIF ، وكيفية العثور عليها وكيفية فهمهاإلى حد كبير ، تسجل كل كاميرا رقمية متوفرة اليوم بيانات EXIF ضمن كل صورة تلتقطها. البيانات مفيدة في تحسين التصوير الفوتوغرافي ويمكن أن تكون أيضًا مثيرة للاهتمام ، خاصة إذا كنت مهووسًا. اقرأ أكثر . تفاصيل EXIF شائعة إعدادات الكاميرا المستخدمة لالتقاط الصورة. إضافة إلى ذلك ، قد تعمل الأجهزة الحديثة المزودة بنظام GPS علامة جغرافية الصورة مع الإحداثيات بالضبط ما هي بيانات EXIF؟ 3 طرق لإزالة البيانات الوصفية من الصورتقوم معظم الكاميرات بتضمين معلومات مخفية ("البيانات الوصفية") في الصور الفوتوغرافية التي تم التقاطها. من أجل الخصوصية ، إليك كيفية إزالة بيانات التعريف هذه. اقرأ أكثر .

تقوم بعض مواقع الوسائط الاجتماعية ، مثل Facebook ، بتفكيك بيانات EXIF الخاصة بك بسهولة عند تحميل صورة. ومع ذلك ، والبعض الآخر لا.

تتضمن النصائح السريعة الأخرى عدم تسجيل الدخول في المطاعم والمقاهي والمراكز الترفيهية وغيرها من المرافق المحلية. إضافة إلى ذلك ، فكر في الحفاظ على تسجيلات السفر وتحديثات الموقع إلى الحد الأدنى.

بالتأكيد ، تريد أن يعرف أصدقاؤك أنك تستمتع. لكن هل تفضل العودة إلى المنزل لنفس الممتلكات؟

كل شيء سيء

نعم. هذا يلخص الامر.

حسنا ، ربما ليست كلها سيئة تماما. لقد قرأت عددا من قصص الحميم تفاصيل الممتلكات المسروقة عاد لأصحابها الشرعيين بعد يجري رصدها على وسائل الاعلام الاجتماعية.

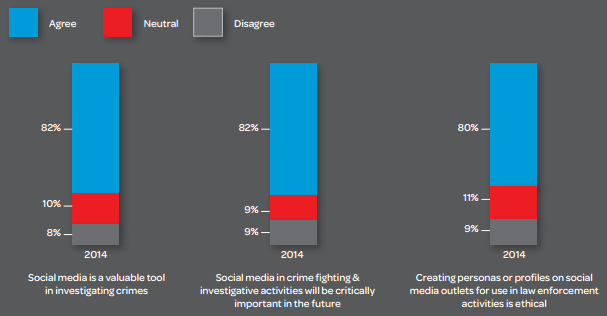

يُظهر البحث السريع على Pinterest حوالي 85 مجالس من أقسام الشرطة في جميع أنحاء البلاد - بما في ذلك Kansas City ، Mo. ، والشرطة - الذين لديهم يستخدم Pinterest للمساعدة في حل حالات السطو والسطو وتحديد أماكن المفقودين وتثقيف الآباء بشأن عقاقير الشوارع التي قد يكون أطفالهم استخدام.

يستخدم المركز الوطني للأطفال المفقودين والمستغلين وسائل التواصل الاجتماعي توزيع بسرعة تنبيهات العنبر. يجري تنفيذ مشروع بقيمة 800000 دولار تموله وزارة العدل في جامعة كارديف. سيقوم المشروع بتطوير خوارزمية لمسح الوسائط الاجتماعية واكتشاف تفشي الكراهية الإلكترونية تلقائيًا ، مما يؤدي إلى جرائم الكراهية. وعلاوة على ذلك ، ومقرها شيكاغو Geofeedia كان لديهم وسائل الاعلام الاجتماعية اغلاق الماسح الضوئي بعد أن تلقى انتقادات واسعة النطاق من نشطاء الحقوق المدنية.

ولكن هذا ليس كل شيء الموت والكآبة

على الرغم من الهلاك والكآبة التي قمت بمشاركتها معك ، لا أريدك أن تقلق. قام فريق MakeUseOf بالفعل بالتفصيل الدقيق لكيفية الحفاظ على أمانك عند استخدام وسائل التواصل الاجتماعي. نظرتنا إلى 9 أشياء يجب ألا تشاركها على وسائل التواصل الاجتماعي 9 أشياء يجب ألا تشاركها على وسائل التواصل الاجتماعيكن حذرًا فيما تشاركه على وسائل التواصل الاجتماعي لأنك لا تعرف أبدًا متى يمكن أن يعود شيء ما ويدمر حياتك. حتى أكثر المشاركات البريئة يمكن استخدامها ضدك. اقرأ أكثر يجب أن تكون المحطة الأولى ، تليها هل تشارك الكثير من المعلومات؟ الخصوصية على الإنترنت: هل تشارك الكثير من المعلومات؟كانت المشاركة دائمًا جزءًا بارزًا من ماهية الإنترنت وكيف تعمل. ومع تزايد شعبية الشبكات الاجتماعية في السنوات القليلة الماضية ، ربما تكون المشاركة هي الجانب الوحيد الذي ... اقرأ أكثر بعد ذلك ، فكر فيما إذا كان عليك ذلك احم نفسك باستخدام أداة فحص الخصوصية في Facebook حماية نفسك مع أداة فحص الخصوصية في الفيسبوكأمامك مشكلة خصوصية. ليس سرا. تسمع قصص عن ذلك كل يوم. من أجل مساعدة المستخدمين على فهم إعداداتهم بشكل أفضل ، أصدر Facebook أداة جديدة تسمى فحص الخصوصية. اقرأ أكثر . تحقق أيضًا:

- هل استسلم الأمريكيون للخصوصية؟ لماذا يتخلى الأمريكيون عن الخصوصية؟خلصت دراسة حديثة أجرتها مدرسة أننبرغ للتواصل بجامعة بنسلفانيا إلى أن الأميركيين استقالوا من التخلي عن البيانات. لماذا هذا ، وهل يؤثر على أكثر من مجرد الأميركيين؟ اقرأ أكثر

- هل متصفحك يتسرب من أسرارك على الإنترنت؟ هل متصفحك يتسرب من أسرارك على الإنترنت؟هل يسرب متصفحك أسرارك عبر الإنترنت؟ هل يمكن أن يترك قطارك يكتشف هاجسًا خارج الكيس ، حتى بدون نبرة من الندم؟ وإذا كان الأمر كذلك ، فكيف تعرف على الأرض؟ اقرأ أكثر

- ابدأ عام الإجازة مباشرة مع تدقيق الأمان الشخصي ابدأ عام الإجازة مباشرة مع تدقيق الأمان الشخصيحان الوقت لوضع خطط للعام الجديد ، مثل ضمان الأمان الشخصي الخاص بك حتى البداية. فيما يلي 10 خطوات يجب اتخاذها لتحديث كل شيء باستخدام جهاز الكمبيوتر أو الهاتف أو الجهاز اللوحي. اقرأ أكثر

اقرأ من خلال هذه المقالات. افهم مقدار المعلومات المتوفرة من خلال حساباتك على وسائل التواصل الاجتماعي. فكر في كيفية استخدام ذلك ضدك. ليس فقط في حالة نشاط إجرامي ، ولكن ربما في مقابلة عمل ، أو مطالبة تأمين ، أو ببساطة في وقت لاحق في الحياة.

هل رأيت جريمة تحدث على وسائل التواصل الاجتماعي؟ هل ذكرت ذلك؟ أم أنها ببساطة جزء لا يتجزأ من استخدام وسائل التواصل الاجتماعي؟ أخيرًا ، هل يمكن لوسائل التواصل الاجتماعي فعل المزيد لمنع الجريمة؟ أخبرنا بما تفكر به في أسفل الشاشة!

ائتمانات الصورة: ستيبان كابل / شترستوك

غافن هو كاتب أول في MUO. وهو أيضًا رئيس تحرير ومدير SEO لموقع أخته المشفرة المشفر الذي يركز على تشفير MakeUseOf ، "Block Decoded". لديه كتاب معاصر على درجة البكالوريوس (مع مرتبة الشرف) مع ممارسات الفن الرقمي التي نهبتها من تلال ديفون ، وكذلك أكثر من عقد من الخبرة المهنية في الكتابة. انه يستمتع كميات وفيرة من الشاي.