الإعلانات

إن خطر التقاط الفيروس حقيقي للغاية. إن الوجود الكلي للقوى غير المرئية التي تعمل على مهاجمة أجهزة الكمبيوتر الخاصة بنا ، وسرقة هوياتنا والإغارة على حساباتنا المصرفية هو أمر ثابت ، ولكننا نأمل أنه مع المقدار الصحيح من نوس التقنية أفضل 5 أقراص إنقاذ واستعادة لاستعادة نظام Windowsإليك أفضل أقراص الإنقاذ في Windows لمساعدتك في الوصول إلى جهاز الكمبيوتر الخاص بك لإجراء الإصلاحات والنسخ الاحتياطي ، حتى عندما لا يتم التمهيد. اقرأ أكثر وحسن الحظ ، كل شيء سيكون على ما يرام.

ومع ذلك ، ومع تقدم برامج مكافحة الفيروسات وبرامج الأمان الأخرى ، يستمر المهاجمون المحتملون في العثور على متجهات شيطانية جديدة لتعطيل نظامك. البوتكيت واحد منهم. في حين أنه ليس جديدًا تمامًا على مشهد البرامج الضارة ، فقد كان هناك ارتفاعًا عامًا في استخدامها وتكثيفًا واضحًا لقدراتها.

دعونا نلقي نظرة على ما هو bootkit ، ودراسة متغير من bootkit و Nemesis و ضع في اعتبارك ما يمكنك فعله لتبقى واضحًا 10 خطوات يجب اتخاذها عند اكتشاف برامج ضارة على جهاز الكمبيوتر الخاص بكنود أن نعتقد أن الإنترنت مكان آمن لقضاء وقتنا (السعال) ، لكننا نعلم جميعًا أن هناك مخاطر في كل زاوية. البريد الإلكتروني ، وسائل التواصل الاجتماعي ، المواقع الخبيثة التي نجحت ... اقرأ أكثر .

ما هو بوتكيت؟

لفهم ماهية bootkit ، سنشرح أولاً من أين تأتي المصطلحات. إن bootkit هو نوع مختلف من rootkit ، وهو نوع من البرامج الضارة مع القدرة على إخفاء نفسه من نظام التشغيل وبرامج مكافحة الفيروسات. من الصعب اكتشاف وإزالة الجذور الخفية. في كل مرة تقوم فيها بتشغيل نظامك ، ستمنح rootkit مهاجمًا وصولاً مستمرًا إلى مستوى الجذر للنظام.

يمكن تثبيت الجذور الخفية لأي عدد من الأسباب. في بعض الأحيان سيتم استخدام rootkit لتثبيت المزيد من البرامج الضارة ، وفي بعض الأحيان سيتم استخدامه لإنشاء جهاز كمبيوتر "zombie" داخل الروبوتات كيف يمكن لهجوم DoS أن يسقط تويتر؟ [شرح التكنولوجيا] اقرأ أكثر ، يمكن استخدامه لسرقة مفاتيح التشفير وكلمات المرور ، أو مجموعة من هذه وغيرها من ناقلات الهجوم.

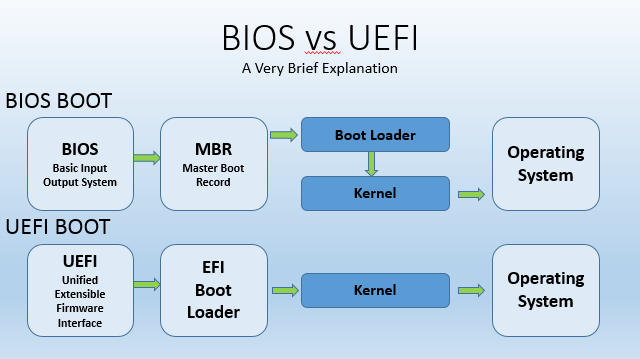

تعمل الجذور الخفية على مستوى محمل التمهيد (bootkit) على استبدال أو تعديل محمل التمهيد الشرعي بأحد تصميمات المهاجمين ، مما يؤثر على سجل التمهيد الرئيسي أو سجل تمهيد المجلد أو قطاعات التمهيد الأخرى. وهذا يعني أنه يمكن تحميل الإصابة قبل نظام التشغيل ، وبالتالي يمكن أن تخرب أي برامج للكشف عن البرامج وتدميرها.

يتزايد استخدامها ، وقد لاحظ خبراء الأمن عددًا من الهجمات التي تركز على الخدمات المالية ، والتي يعتبر "Nemesis" واحدًا من أحدث النظم البيئية للبرامج الضارة التي تمت ملاحظتها مؤخرًا.

عدو أمني؟

لا ، ليس ستار تريك الفيلم ، ولكن متغير سيئة للغاية من bootkit. يأتي نظام Nemesis malware البيئي مع مجموعة واسعة من إمكانيات الهجوم ، بما في ذلك نقل الملفات ، والتقاط الشاشة ، وتسجيل ضغطات المفاتيح ، وحقن العملية ، ومعالجة العملية ، وجدولة المهام. FireEye ، شركة الأمن السيبراني التي رصدت Nemesis لأول مرة ، أشارت أيضًا إلى أن البرامج الضارة تتضمن نظامًا شاملاً دعم مستتر لمجموعة من بروتوكولات الشبكة وقنوات الاتصال ، مما يسمح بمزيد من القيادة والتحكم مرة واحدة المثبتة.

في نظام Windows ، يخزن سجل التمهيد الرئيسي (MBR) المعلومات المتعلقة بالقرص ، مثل عدد الأقسام وتخطيطها. يعد MBR حيويًا لعملية التمهيد ، حيث يحتوي على الرمز الذي يحدد القسم الأساسي النشط. بمجرد العثور على هذا ، يتم تمرير التحكم إلى سجل تمهيد وحدة التخزين (VBR) الموجود في القطاع الأول من القسم الفردي.

تختفي مجموعة Nemesis bootkit هذه العملية. تنشئ البرامج الضارة نظام ملفات ظاهريًا مخصصًا لتخزين مكونات Nemesis في المساحة غير المخصصة بينهما أقسام ، واختطاف VBR الأصلي عن طريق استبدال الرمز الأصلي مع رمزه الخاص ، في نظام يطلق عليه "BOOTRASH."

"قبل التثبيت ، يقوم مثبت BOOTRASH بجمع إحصائيات حول النظام ، بما في ذلك إصدار نظام التشغيل وبنيته. المثبت قادر على نشر إصدارات 32 بت أو 64 بت من مكونات Nemesis حسب بنية معالج النظام. يقوم المثبت بتثبيت bootkit على أي قرص ثابت يحتوي على قسم تمهيد MBR ، بغض النظر عن نوع محدد من محرك الأقراص الثابتة. ومع ذلك ، إذا كان القسم يستخدم بنية قرص جدول أقسام GUID ، على عكس نظام تقسيم MBR ، فلن تستمر البرامج الضارة في عملية التثبيت. "

ثم ، في كل مرة يتم استدعاء القسم ، يقوم الرمز الضار بحقن مكونات Nemesis المنتظرة في Windows. كنتيجة ل، "يعني موقع تثبيت البرامج الضارة أيضًا أنه سيستمر حتى بعد إعادة تثبيت التشغيل النظام ، الذي يعتبر على نطاق واسع الطريقة الأكثر فاعلية للقضاء على البرامج الضارة ، "تاركًا صعبًا من أجل التنظيف النظام.

من الممتع أن نظام Nemesis Malware لا يتضمن ميزة إلغاء التثبيت الخاصة به. سيؤدي هذا إلى استعادة قطاع التمهيد الأصلي ، وإزالة البرامج الضارة من النظام الخاص بك - ولكن هناك فقط في حالة احتياج المهاجمين إلى إزالة البرامج الضارة من تلقاء أنفسهم.

UEFI التمهيد الآمن

أثرت مجموعة Nemesis Bootkit على المؤسسات المالية إلى حد كبير من أجل جمع البيانات وسحب الأموال. استخدامها لا يفاجئ مهندس تسويق تقني كبير لشركة Intel ، بريان ريتشاردسون، منظمة الصحة العالمية ملاحظات "ملفات MBR bootkits و rootkits كانت ناقل هجوم فيروسات منذ أيام" أدخل القرص في A: واضغط ENTER للمتابعة. هو ذهب على شرح أنه في حين أن Nemesis هو بلا شك قطعة خطيرة من البرامج الضارة ، إلا أنها قد لا تؤثر على نظام منزلك بسهولة.

من المرجح أن يتم تنسيق أنظمة Windows التي تم إنشاؤها في السنوات القليلة الماضية باستخدام جدول أقسام GUID ، مع البرامج الثابتة الأساسية على أساس UEFI ما هو UEFI وكيف يبقيك أكثر أمانًا؟إذا قمت بتشغيل جهاز الكمبيوتر الخاص بك مؤخرًا ، فقد تلاحظ اختصار "UEFI" بدلاً من BIOS. ولكن ما هو UEFI؟ اقرأ أكثر . يعتمد جزء إنشاء نظام الملفات الظاهري BOOTRASH من البرامج الضارة على مقاطعة قرص قديمة لن تكون موجودة في أنظمة التشغيل باستخدام UEFI ، بينما سيؤدي فحص توقيع UEFI Secure Boot إلى حظر مجموعة التمهيد أثناء التمهيد معالجة.

لذلك قد يتم حل هذه الأنظمة الأحدث المثبتة مسبقًا مع Windows 8 أو Windows 10 من هذا التهديد ، على الأقل في الوقت الحالي. ومع ذلك ، فإنه يوضح مشكلة كبيرة مع فشل الشركات الكبيرة في تحديث أجهزة تكنولوجيا المعلومات الخاصة بها. لا تزال هذه الشركات تستخدم Windows 7 ، وفي العديد من الأماكن ما يزال باستخدام نظام التشغيل Windows XP، يعرضون أنفسهم وعملائهم ل التهديد المالي والبياناتي الرئيسي لماذا يمكن أن تكون الشركات التي تحتفظ بسرية خرق شيء جيدمع وجود الكثير من المعلومات عبر الإنترنت ، نشعر بالقلق جميعًا بشأن الخروقات الأمنية المحتملة. ولكن يمكن أن تظل هذه الانتهاكات سرية في الولايات المتحدة من أجل حمايتك. يبدو الأمر مجنونًا ، فما الذي يحدث؟ اقرأ أكثر .

السم العلاج

مجموعات الجذر هي عوامل تشغيل صعبة. سادة التشويش ، تم تصميمهم للتحكم في نظام لأطول فترة ممكنة ، وحصد أكبر قدر ممكن من المعلومات طوال ذلك الوقت. وقد أخذت شركات مكافحة الفيروسات ومكافحة البرامج الضارة علما وعدد من الجذور الخفية تطبيقات الإزالة متاحة الآن للمستخدمين الدليل الكامل لإزالة البرامج الضارةالبرامج الضارة موجودة في كل مكان هذه الأيام ، والقضاء على البرامج الضارة من نظامك عملية طويلة تتطلب التوجيه. إذا كنت تعتقد أن جهاز الكمبيوتر الخاص بك مصاب ، فهذا هو الدليل الذي تحتاجه. اقرأ أكثر :

- Malwarebytes Anti-Rootkit Beta

- كاسبرسكي لاب TDSSKiller

- أفاست aswMBR

- برنامج Bitdefender Anti-Rootkit

- GMER - تطبيق متقدم يتطلب الإزالة اليدوية

حتى مع وجود فرصة للإزالة الناجحة في العرض ، يتفق العديد من خبراء الأمن على أن الطريقة الوحيدة للتأكد من 99٪ من أن النظام النظيف هو تنسيق محرك أقراص كامل - لذا تأكد من الاحتفاظ بنظامك استعيدت!

هل واجهت مجموعة rootkit أو حتى bootkit؟ كيف نظفت نظامك؟ أخبرنا أدناه!

جافين هو كاتب أول في MUO. وهو أيضًا محرر ومدير تحسين محركات البحث لموقع شقيق MakeUseOf الذي يركز على التشفير ، Blocks Decoded. حصل على درجة البكالوريوس (مع مرتبة الشرف) في الكتابة المعاصرة مع ممارسات الفن الرقمي المنهوبة من تلال ديفون ، بالإضافة إلى أكثر من عقد من الخبرة في الكتابة المهنية. يتمتع بكميات وفيرة من الشاي.