الإعلانات

في مؤتمر Black Hat Europe الأمني هذا العام ، باحثان من جامعة هونغ كونغ الصينية قدم بحثًا أظهر استغلالًا يؤثر على تطبيقات Android يمكن أن يترك أكثر من مليار تطبيق مثبت عرضة للهجوم.

يعتمد الاستغلال على هجوم رجل في الوسط لتنفيذ الجوّال لمعيار تفويض OAuth 2.0. يبدو هذا تقنيًا للغاية ، ولكن ماذا يعني ذلك حقًا ، وهل بياناتك آمنة؟

ما هو بروتوكول OAuth؟

OAuth هو معيار مفتوح يستخدمه العديد من مواقع الويب والتطبيقات 3 شروط الأمان الأساسية التي تحتاج إلى فهمهاالخلط بين التشفير؟ حيرة من OAuth ، أو تحجرت من Ransomware؟ دعونا صقل بعض المصطلحات الأمنية الأكثر استخدامًا ، وما تعنيه بالضبط. اقرأ أكثر للسماح لك بتسجيل الدخول إلى تطبيق أو موقع ويب تابع لجهة خارجية باستخدام حساب من أحد مزودي OAuth العديدين. بعض الأمثلة الأكثر شيوعًا والمعروفة هي Google و Facebook و Twitter.

يسمح لك زر الدخول الموحد (SSO) بمنح الوصول إلى معلومات حسابك. عندما تنقر على زر Facebook ، يبحث تطبيق الطرف الثالث أو موقع الويب عن رمز وصول يمنحه الوصول إلى معلوماتك على Facebook.

إذا لم يتم العثور على هذا الرمز المميز ، فسيُطلب منك السماح لجهة خارجية بالدخول إلى حسابك على Facebook. بمجرد الموافقة على ذلك ، يتلقى Facebook رسالة من الجهة الخارجية تطلب رمز الدخول.

يستجيب Facebook برمز مميز ، مما يمنح الطرف الثالث الوصول إلى المعلومات التي حددتها. على سبيل المثال ، أنت تمنح حق الوصول إلى معلومات ملفك الشخصي الأساسية وقائمة الأصدقاء ، ولكن ليس صورك. يتلقى الطرف الثالث الرمز المميز ويسمح لك بتسجيل الدخول باستخدام بيانات اعتماد Facebook الخاصة بك. بعد ذلك ، طالما أن الرمز المميز لا تنتهي صلاحيته ، فسيكون بإمكانه الوصول إلى المعلومات التي سمحت بها.

يبدو أن هذا نظام عظيم. يجب عليك تذكر كلمات مرور أقل ، والحصول على تسجيل الدخول والتحقق من معلوماتك بسهولة باستخدام حساب لديك بالفعل. تعد أزرار الدخول الموحّد (SSO) أكثر فائدة على الأجهزة المحمولة حيث قد يكون إنشاء كلمات مرور جديدة ، حيث يمكن أن يستغرق تفويض حساب جديد وقتًا طويلاً.

ما هي المشكلة؟

تم إصدار أحدث إطار OAuth - OAuth 2.0 - في أكتوبر 2012 ، ولم يتم تصميمه لتطبيقات الجوال. وقد أدى ذلك إلى اضطرار العديد من مطوري التطبيقات إلى تطبيق OAuth من تلقاء أنفسهم ، دون توجيه حول كيفية القيام بذلك بشكل آمن.

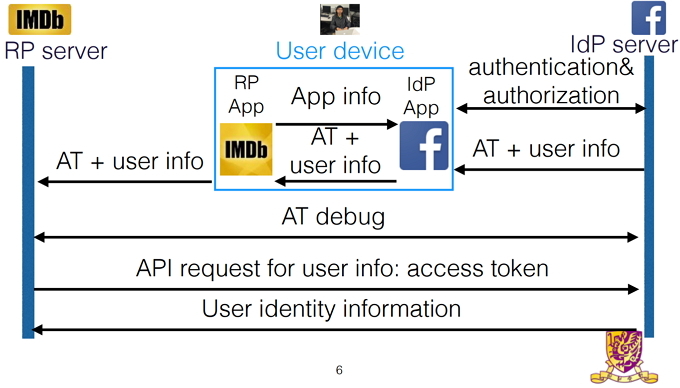

بينما تستخدم OAuth على مواقع الويب اتصالاً مباشرًا بين خوادم الطرف الثالث وخوادم موفر خدمة الدخول الموحد ، لا تستخدم تطبيقات الجوال طريقة الاتصال المباشر هذه. بدلاً من ذلك ، تتواصل تطبيقات الجوال مع بعضها البعض من خلال جهازك.

عند استخدام OAuth على موقع ويب ، يسلم Facebook معلومات الدخول ورمز المصادقة مباشرة إلى خوادم الطرف الثالث. يمكن بعد ذلك التحقق من صحة هذه المعلومات قبل تسجيل دخول المستخدم أو الوصول إلى أي بيانات شخصية.

ووجد الباحثون أن نسبة كبيرة من تطبيقات Android تفتقد هذا التحقق. بدلاً من ذلك ، ترسل خوادم Facebook رمز الدخول إلى تطبيق Facebook. سيتم بعد ذلك تسليم رمز الدخول إلى تطبيق الطرف الثالث. سيسمح لك تطبيق الطرف الثالث بتسجيل الدخول ، دون التحقق من خوادم Facebook أن معلومات المستخدم شرعية.

يمكن للمهاجم تسجيل الدخول بنفسه ، مما يؤدي إلى طلب رمز OAuth المميز. بمجرد أن يقوم Facebook بتفويض الرمز المميز ، يمكنهم إدخال أنفسهم بين خوادم Facebook وتطبيق Facebook. يمكن للمهاجم بعد ذلك تغيير معرف المستخدم على الرمز المميز إلى الضحية. عادة ما يكون اسم المستخدم معلومات متاحة للجمهور أيضًا ، لذلك هناك عدد قليل جدًا من الحواجز التي تحول دون المهاجم. بمجرد تغيير معرف المستخدم - ولكن لا يزال يتم منح التفويض - سيقوم تطبيق الطرف الثالث بتسجيل الدخول تحت حساب الضحية.

يُعرف هذا النوع من الاستغلال باسم هجوم رجل في الوسط (MitM) ما هو هجوم رجل في الوسط؟ وأوضح المصطلحات الأمنيةإذا سمعت عن هجمات "رجل في الوسط" ولكنك غير متأكد تمامًا مما يعنيه ذلك ، فهذه هي المقالة المناسبة لك. اقرأ أكثر . هذا هو المكان الذي يتمكن فيه المهاجم من اعتراض البيانات وتعديلها ، بينما يعتقد الطرفان أنهما يتواصلان مباشرة مع بعضهما البعض.

كيف يؤثر ذلك عليك؟

إذا كان المهاجم قادرًا على خداع أحد التطبيقات للاعتقاد بأنه أنت ، فسيتمكن المخترق من الوصول إلى جميع المعلومات التي تخزنها في تلك الخدمة. أنشأ الباحثون الجدول الموضح أدناه والذي يسرد بعض المعلومات التي قد تعرضها على أنواع مختلفة من التطبيقات.

بعض أنواع المعلومات أقل ضررا من غيرها. من غير المحتمل أن تقلق بشأن كشف تاريخ قراءة الأخبار من جميع خطط السفر الخاصة بك ، أو القدرة على إرسال واستقبال الرسائل الخاصة باسمك. إنه تذكير واقعي بأنواع المعلومات التي نعهد بها بانتظام إلى أطراف ثالثة - وعواقب إساءة استخدامها.

يجب أن تقلق؟

وجد الباحثون أن 41.21٪ من أكثر 600 تطبيق شهير تدعم SSO على متجر Google Play معرضة لهجوم MitM. قد يؤدي هذا إلى ترك مليارات المستخدمين حول العالم معرضين لهذا النوع من الهجمات. أجرى الفريق أبحاثه على Android ولكنهم يعتقدون أنه يمكن تكرارها على iOS. من المحتمل أن يترك هذا ملايين التطبيقات على أكبر نظامي تشغيل للهواتف المحمولة عرضة لهذا الهجوم.

في وقت كتابة هذا التقرير ، لم تكن هناك بيانات رسمية من فريق هندسة الإنترنت (IETF) الذين طوروا مواصفات OAuth 2.0. رفض الباحثون تسمية التطبيقات المتأثرة ، لذلك يجب توخي الحذر عند استخدام SSO على تطبيقات الجوال.

هناك بطانة فضية. لقد نبه الباحثون بالفعل Google و Facebook ، ومقدمي خدمة SSO الآخرين للاستغلال. علاوة على ذلك ، فهم يعملون جنبًا إلى جنب مع مطوري الجهات الخارجية المتأثرين لإصلاح المشكلة.

ماذا تستطيع ان تفعل الان؟

بينما قد يكون الإصلاح في طريقه ، هناك كثير من التطبيقات المتأثرة المراد تحديثها. من المحتمل أن يستغرق هذا بعض الوقت ، لذلك قد يكون من المفيد عدم استخدام SSO في الوقت الحالي. بدلاً من ذلك ، عند التسجيل للحصول على حساب جديد ، تأكد من ذلك إنشاء كلمة مرور قوية 6 نصائح لإنشاء كلمة مرور غير قابلة للكسر يمكنك تذكرهاإذا لم تكن كلمات المرور الخاصة بك فريدة ولا يمكن اختراقها ، يمكنك أيضًا فتح الباب الأمامي ودعوة اللصوص لتناول طعام الغداء. اقرأ أكثر لن تنسى. إما ذلك أو استخدم مدير كلمات المرور كيف يحافظ مديرو كلمات المرور على كلمات المرور الخاصة بك آمنةمن الصعب أيضًا تذكر كلمات المرور التي يصعب اختراقها. تريد أن تكون بأمان؟ أنت بحاجة إلى مدير كلمات المرور. إليك كيفية عملها وكيف تحافظ على سلامتك. اقرأ أكثر للقيام بالرفع الثقيل لك.

انها ممارسة جيدة ل إجراء فحص الأمان الخاص بك احمِ نفسك بفحص سنوي للأمان والخصوصيةنحن على بعد شهرين تقريبًا من العام الجديد ، ولكن لا يزال هناك وقت لاتخاذ قرار إيجابي. ننسى شرب كميات أقل من الكافيين - نحن نتحدث عن اتخاذ خطوات لحماية الأمن والخصوصية على الإنترنت. اقرأ أكثر من وقت لآخر. حتى جوجل سوف يكافئك في التخزين السحابي سيوفر لك فحص Google الذي تبلغ مدته 5 دقائق مساحة خالية تبلغ 2 جيجابايتإذا استغرقت خمس دقائق لإجراء فحص الأمان هذا ، فستمنحك Google 2 غيغابايت من المساحة المجانية على Google Drive. اقرأ أكثر لأداء فحصهم. هذا هو الوقت المثالي ل تحقق من التطبيقات التي منحت الإذن بها باستخدام الدخول الاجتماعي؟ اتخذ هذه الخطوات لتأمين حساباتكإذا كنت تستخدم خدمة تسجيل الدخول الاجتماعي (مثل Google أو Facebook) ، فقد تعتقد أن كل شيء آمن. ليس الأمر كذلك - فقد حان الوقت لإلقاء نظرة على نقاط ضعف تسجيلات الدخول الاجتماعية. اقرأ أكثر على حسابات SSO الخاصة بك. هذا هو مهم بشكل خاص على موقع مثل Facebook كيفية إدارة تسجيلات دخول الفيسبوك الخاصة بك من طرف ثالث [نصائح فيسبوك الأسبوعية]كم عدد المرات التي سمحت فيها لموقع طرف ثالث بالوصول إلى حسابك على Facebook؟ إليك كيفية إدارة إعداداتك. اقرأ أكثر ، الذي يخزن أ كمية هائلة من المعلومات الشخصية للغاية كيفية تحميل كامل تاريخ الفيسبوك الخاص بكعلى مر السنين قام Facebook بجمع الكثير من البيانات عنك. في هذه المقالة ، نوضح كيفية تنزيل سجل Facebook الخاص بك وما يحتمل أن تجده داخله. اقرأ أكثر .

هل تعتقد أن الوقت قد حان للابتعاد عن الدخول الموحد؟ ما رأيك هو أفضل طريقة لتسجيل الدخول؟ هل تأثرت بهذا الاستغلال؟ أخبرنا في التعليقات أدناه!

حقوق الصورة: Marc Bruxelle / Shutterstock

جيمس هو محرر شراء أخبار وأخبار أجهزة MakeUseOf وكاتب مستقل شغوف بجعل التكنولوجيا متاحة وآمنة للجميع. إلى جانب التكنولوجيا ، تهتم أيضًا بالصحة والسفر والموسيقى والصحة العقلية. بكالوريوس في الهندسة الميكانيكية من جامعة ساري. يمكن العثور أيضًا على كتابة حول المرض المزمن في PoTS Jots.