الإعلانات

لطالما قامت شركة Apple بتسويق منتجات سطح المكتب الخاصة بها باعتبارها منيعًا ضد البرامج الضارة المنتشرة ابتليت أنظمة مايكروسوفت في أوائل العقد الأول من القرن الحادي والعشرين ، لكن شعبية التورم في جهاز iPhone جعلتها رائدة استهداف.

وفقًا للتقارير ، يمكن للبرامج الضارة التي تؤثر على "الآلاف" من أجهزة iPhone أن تسرق بيانات اعتماد App Store - ولكن غالبية مستخدمي iOS لا يزالون آمنين تمامًا. إليك ما تحتاج إلى معرفته عن البرامج الضارة ونهج Apple تجاه أمان الجوّال.

ما هي البرامج الضارة؟

البرامج الضارة هي بوابة "ضارة" و "برامج" ، وتشير إلى أي برنامج يكسب بالقوة الوصول إلى أو جمع البيانات من أو تعطيل التشغيل العادي للجهاز - غالبًا ما يكون ضارًا الآثار.

يختلف سلوك البرامج الضارة ، كما يختلف سلوك شدة الإصابة بالبرامج الضارة ماذا تفعل إذا كنت تعتقد أن جهاز الكمبيوتر الخاص بك قد تم اختراقههل سبق لك اختراق جهاز الكمبيوتر الخاص بك ، أو تساءلت عما إذا كان بعض حركة الماوس خارجًا إلى متسلل عبر الإنترنت؟ يظل التهديد قويًا ، ولكن مع تثبيت برنامج أمان مناسب على جهاز الكمبيوتر الخاص بك ... اقرأ أكثر . بعض المتغيرات -

مثل Cryptolocker CryptoLocker هو أسوأ البرامج الضارة على الإطلاق وهذا ما يمكنك القيام بهCryptoLocker هو نوع من البرامج الضارة التي تجعل جهاز الكمبيوتر الخاص بك غير قابل للاستخدام بالكامل عن طريق تشفير جميع ملفاتك. ثم يطلب الدفع النقدي قبل إرجاع الوصول إلى جهاز الكمبيوتر الخاص بك. اقرأ أكثر و Torrentlocker محدد الاسترالي TorrentLocker هو برنامج Ransomware جديد أسفل. وهو الشر. اقرأ أكثر - تشفير الملفات وإجبار الضحايا على دفع فدية لاستعادة ملفاتهم. يلتقط الآخرون كل ضغطة مفتاح لا تقع ضحية لـ Keyloggers: استخدم أدوات Anti-Keylogger الهامة هذهفي حالات سرقة الهوية عبر الإنترنت ، يلعب مدونو المفاتيح أحد أهم الأدوار في فعل السرقة الفعلي. إذا كنت قد سرقت حسابًا عبر الإنترنت منك - سواء كان ذلك من أجل ... اقرأ أكثر وترحيلها مرة أخرى إلى مهاجم ثم يبحث عنها ، يبحث عن أسماء المستخدمين وكلمات المرور وتفاصيل بطاقة الائتمان.ارتبطت هذه الأنواع من البرامج الضارة منذ فترة طويلة بأنظمة تشغيل سطح المكتب. ولكن ، في الغالب ، نجا نظام iOS بطريقة ما من أسوأ ما في الأمر. لماذا ا؟ حسنًا ، بعض خيارات التصميم الذكية جدًا من جانب شركة Apple.

لماذا iOS Secure؟

صممت Apple نظام iOS مع التركيز على الأمان ، واتخذت عددًا من القرارات المعمارية التي جعلت منه نظامًا آمنًا بشكل أساسي. ونتيجة لذلك ، تأكدت Apple من أن البرامج الضارة على iOS هي الاستثناء وليس القاعدة.

حديقة مسورة

لقد مارست شركة آبل قدرا كبيرا من السيطرة على منصتها. يمتد هذا حتى إلى المصادر حيث يمكن للمستخدمين تنزيل التطبيقات. المكان الوحيد المعتمد والمعتمد رسميًا للحصول على تطبيقات الطرف الثالث هو متجر تطبيقات Apple الرسمي.

وقد أدى ذلك كثيرًا إلى منع المستخدمين من تنزيل البرامج الضارة عن طريق الخطأ أثناء تصفحهم لأعظم فترات التوقف في الإنترنت. لكن هذا ليس كل شيء. لدى Apple عدد من إجراءات الأمان الصارمة التي تمنع البرامج الضارة من الوصول إلى App Store في المقام الأول ، بما في ذلك التحليل الثابت لجميع التعليمات البرمجية المصدر المقدمة.

ومع ذلك ، فإن هذا النظام ليس مضمونا. في عام 2013، باحثون في Georgia Tech تمكنت من تقديم برنامج ضار إلى المتجر. أطلق عليها اسم "جيكل"، يمكنها نشر تغريدات وإرسال رسائل بريد إلكتروني وإجراء مكالمات ، كل ذلك بدون إذن من المستخدم. تمت إزالة Jekyll من App Store قريبًا العام الماضي.

وضع الحماية

يتم عزل جميع التطبيقات المثبتة على iPhone عن بعضها البعض وعن نظام التشغيل الأساسي. لذلك ، لن يكون التطبيق المثبت قادرًا فعليًا على إزالة ملفات النظام الحيوية ، ولن يكون قادرًا على تنفيذ إجراء غير مصرح به على تطبيق تابع لجهة خارجية ، إلا من خلال مكالمات API المعتمدة ما هي واجهات برمجة التطبيقات ، وكيف يتم تغيير واجهات برمجة التطبيقات المفتوحة على الإنترنتهل سبق لك أن تساءلت كيف أن البرامج على جهاز الكمبيوتر الخاص بك والمواقع التي تزورها "تتحدث" مع بعضها البعض؟ اقرأ أكثر .

تسمى هذه التقنية Sandboxing ، وهي جزء حيوي من عملية أمان iOS. جميع تطبيقات iOS محمية من بعضها البعض ، مما يضمن أن أي سبل للنشاط الضار محدودة.

أذونات

في صميم نظام التشغيل iOS يوجد نوع مختلف من UNIX يسمى BSD. BSD مثل ابن عم لينكس ، فهو آمن حسب التصميم. ويرجع ذلك جزئيًا إلى شيء يسمى نموذج الأمان UNIX. هذا يتلخص بشكل أساسي في الأذونات التي يتم التحكم فيها بعناية.

في UNIX ، يتم تحديد من يمكنه قراءة الملف أو كتابته أو حذفه أو تنفيذه بعناية في شيء يسمى أذونات الملف. بعض الملفات مملوكة لـ "root" ، وهو مستخدم فعال مع "أذونات الله". لتغيير هذه الأذونات ، أو للوصول إلى هذه الملفات ، يجب على المرء فتحها كمستخدم "الجذر".

يمكن أيضًا استخدام الوصول إلى الجذر لتنفيذ التعليمات البرمجية التعسفية ، والتي يمكن أن تكون خطيرة على النظام. ترفض Apple عمداً وصول المستخدمين إلى الجذر. بالنسبة لغالبية مستخدمي iOS ، ليست هناك حاجة حقيقية لذلك.

نتيجة لهندسة أمان Apple ، فإن البرامج الضارة التي تؤثر على أجهزة iOS نادرة بشكل لا يسبر غوره. بالطبع هناك استثناء واحد: الأجهزة مكسورة الحماية.

ما هو كسر الحماية ولماذا يمكن أن يكون سيئًا؟

كسر الحماية هو مصطلح يستخدم لوصف عملية إزالة القيود التي تضعها Apple Jailbreaking و iOS: إيجابيات وسلبيات إبطال الضمان الخاص بكهل شعرت بالحاجة إلى كسر الحماية مؤخرًا؟ باستخدام أحدث الأدوات ، أصبح تحرير جهاز iPhone أو iPod Touch أو iPad (وليس iPad 2) أمرًا سهلاً ويمكن الوصول إليه بقدر الإمكان. يوجد... اقرأ أكثر على نظام التشغيل الخاص به.

يسمح للمستخدمين بالوصول إلى أجزاء من نظام التشغيل كانت محظورة سابقًا ، وتنزيل التطبيقات من مصادر خارجية مثل Cydia ، واستخدام التطبيقات التي حظرتها Apple (مثل تطبيق Grooveshark Grooveshark - الموسيقى القانونية المجانية على الإنترنت اقرأ أكثر ) وتعديل نظام التشغيل الأساسي أو تخصيصه.

هناك عدد من المخاطر الأمنية الخطيرة المرتبطة بكسر حماية جهاز iOS ، وقد قمنا مؤخرًا بتلخيص بعض الأسباب التي قد تجعلك ترغب في تجنب الممارسة 4 أسباب أمنية مقنعة لعدم كسر الحماية على جهاز iPhone أو iPadيمكن أن يتخلص Jailbreaking من قيود Apple العديدة ، ولكن قبل أن تقوم Jailbreak بجهازك ، من الجيد تقييم الفوائد والعوائق المحتملة. اقرأ أكثر .

من الأهمية بمكان أن التطبيقات التي لم تخضع لعملية اختبار الأمان الصارمة من Apple يمكن أن تكون خطيرة بل وتهدد أمان التطبيقات التي تم تثبيتها بالفعل. كلمة مرور الجذر الافتراضية لنظام التشغيل iOS معروفة جيدًا ونادرًا ما يتم تغييرها ، وهو ما يمثل مصدر قلق حقيقي لأي شخص يقوم بتثبيت برامج من مصادر خارجية. Apple واضحة بشأن سياستها مع كسر الحماية: لا يمكن تثبيت التحديثات بدون العودة إلى الأسهم iOS قم بتحديث أو استعادة جهاز iPhone أو iPad الخاص بك Jailbroken لتخزين بالطريقة الصحيحةلقد استمتعت بوقتك في خرق قيود Apple ، والآن تريد أن تعود iOS الفانيلا بكل مجدها. لحسن الحظ فإن العملية أسهل من كسر الحماية. اقرأ أكثر .

في الوقت الحالي ، هناك تهديد حقيقي للغاية من البرامج الضارة التي تستهدف أجهزة مكسورة الحماية تسمى AppBuyer ، ويمكن أن يكلفك الإصابة ثمناً باهظاً.

اي فون البرمجيات الخبيثة في البرية

شركة أمن شبكات معروفة ومحترمة شبكات PaloAlto واجه مؤخرًا فيروس iOS في البرية مصابًا آلاف من أجهزة iOS. أطلقوا عليه اسم AppBuyer ، بسبب سرقته لبيانات اعتماد App Store ، ثم شراء التطبيقات.

لم يثبت بشكل نهائي كيف يصيب الأجهزة ، ولكن ماذا يكون المعروف أنه يمكن أن يصيب فقط كسر الأجهزة. بمجرد التثبيت ، ينتظر AppBuyer الضحايا للاتصال بـ App Store الشرعي ، ويعترض اسم المستخدم وكلمة المرور أثناء النقل. يتم بعد ذلك إعادة توجيهها إلى خادم الأمر والتحكم.

بعد فترة وجيزة ، تقوم البرامج الضارة بتنزيل بعض البرامج الخبيثة التي تم إخفاءها كأداة مساعدة لفتح ملفات .GZIP. يستخدم هذا بيانات اعتماد المستخدم لشراء تطبيقات متعددة من متجر التطبيقات الرسمي.

لا توجد طريقة واضحة لإزالة AppBuyer. النصيحة الرسمية من Palo Alto Networks هي عدم كسر حماية أجهزة iOS الخاصة بك في المقام الأول. إذا أصيبت ، فمن المستحسن إعادة تعيين بيانات اعتماد Apple وإعادة تثبيت نظام التشغيل iOS.

التفاصيل ذات المستوى المنخفض لكيفية عمل AppBuyer موصوفة أكثر في منشور بلوق ممتاز من شبكات بالو ألتو.

تهديد غير واضح حتى الآن

باختصار: نعم ، يمكن أن يصاب جهاز iPhone الخاص بك بالبرامج الضارة. ولكن من الناحية الواقعية ، هذا ممكن فقط إذا قمت بكسر الحماية منه. هل تريد iPhone آمن؟ لا تكسرها. هل تريد iPhone آمن للغاية؟ اقرأ في التصلب.

هل تحطم هاتفك؟ كان لديه أي مشاكل أمنية؟ أخبرني عن ذلك ، مربع التعليقات أدناه.

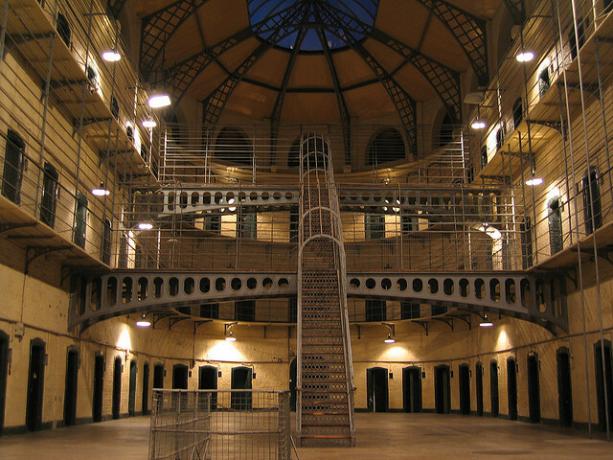

PhotoCredit: دينيس بريخودوف / Shutterstock.com, كيلمينهام جول (شون مونسون), 360 ب / Shutterstock.com

ماثيو هيوز مطور برامج وكاتب من ليفربول بإنجلترا. نادرًا ما يتم العثور عليه بدون كوب من القهوة السوداء القوية في يده ويعشق جهاز Macbook Pro والكاميرا الخاصة به. يمكنك قراءة مدونته على http://www.matthewhughes.co.uk ومتابعته على تويتر علىmatthewhughes.