الإعلانات

إذا أخبرتك أن هناك مكانًا واحدًا يمكنك الذهاب إليه للحصول على راحة البال بأن موقعك الإلكتروني آمن ، فهل ستصدقني؟ حسنا يجب عليك ، لأن هناك. تسمى كشف.

أنا من نوع مالك موقع الويب الذي كان دائمًا في حالة إنكار. لا يمكن أن يحدث لي. لماذا قد يرغب أي شخص في اختراق موقعي؟

حسنًا ، تحطمت كل هذه الأوهام حول رأسي في عام 2011 عندما تم استبدال ملف PHP الرئيسي في صفحتي الرئيسية بصفحة ويب تعلن أن الموقع قد تم اختراقه بنجاح. لم يكن الأمر صادمًا فقط أن أدرك أن شخصًا ما قد استبدل بالفعل ملفًا على خادم الويب الخاص بي ، ولكنه كان ضربة كبيرة جدًا لفخرتي. أي نوع من الأحمق يسمح باختراق موقعه الإلكتروني؟

والحقيقة هي أنه بمرور الوقت أصبحت مدونة WordPress الخاصة بي قديمة وأصبحت أكثر عرضة للهجوم كما تجسس المخترقون في البحث على الإنترنت عن إصدار أقدم من WordPress باستخدام برنامج غير معروف نقاط الضعف. فشل رئيسي من جانبي. لذلك ، انتهيت مؤخرًا من تحديث مدونتي إلى موضوع جديد يضرب بالعلامة التجارية. واثقًا من أنه ليس لدي ما أقلق بشأنه في قسم الأمان ، لم أزعج نفسي حتى بالتحقق مما إذا كان السمة أو أي من المكونات الإضافية المثبتة لدي بها أي مشكلات أمنية معروفة. لم يكن حتى وصلت إلى Detectify أدركت مدى قرب مدونتي من التعرض للهجوم وربما الاختراق ،

مرة اخرى.تثبيت كشف

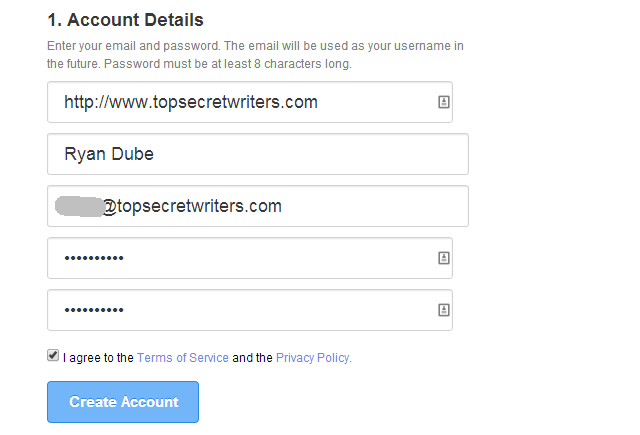

بالتأكيد هناك أشياء أخرى ملحقات المسح الأمني امنح موقع الويب الخاص بك فحص أمان شامل مع HackerTargetمع تطور الإنترنت وأصبح اختراق الأنظمة التي تعمل عليها أكثر صعوبة ، ستعتقد أن المواقع الإلكترونية ستخترق أقل! في الواقع ، العكس هو الصحيح ، مع عدم وجود المشكلة رقم واحد ... اقرأ أكثر يمكنك استخدامه على موقعك ، ولكن Detectify سهل الإعداد والاستخدام ، حتى للمبتدئين. Detectify عبارة عن مزيج من المكونات الإضافية وخدمة الويب. الخطوة الأولى ، كما هو الحال عادةً مع خدمات الويب - يجب عليك الاشتراك.

الخطوة التالية هي تنزيل وتثبيت كشف البرنامج المساعد. هذا مكون إضافي بسيط جدًا ، ولكنه يمنح تطبيق الأمان المستند إلى الويب القدرة على الاستفادة من كل جانب من جوانب مدونتك وتحليلها بحثًا عن العيوب الأمنية. كشف عمليات البحث عن أشياء مثل تضمين الملفات المحلية والبعيدة ، أو DOM أو مشاكل البرمجة النصية عبر المواقع الأخرى ، ومشكلات مسار صفيف PHP ، وتنفيذ الأوامر عن بُعد والمزيد. يمكنك رؤية جميع نقاط الضعف التي يبحث عنها Detectify في صفحة البرنامج المساعد.

الخطوة التالية هي تنزيل وتثبيت كشف البرنامج المساعد. هذا مكون إضافي بسيط جدًا ، ولكنه يمنح تطبيق الأمان المستند إلى الويب القدرة على الاستفادة من كل جانب من جوانب مدونتك وتحليلها بحثًا عن العيوب الأمنية. كشف عمليات البحث عن أشياء مثل تضمين الملفات المحلية والبعيدة ، أو DOM أو مشاكل البرمجة النصية عبر المواقع الأخرى ، ومشكلات مسار صفيف PHP ، وتنفيذ الأوامر عن بُعد والمزيد. يمكنك رؤية جميع نقاط الضعف التي يبحث عنها Detectify في صفحة البرنامج المساعد.

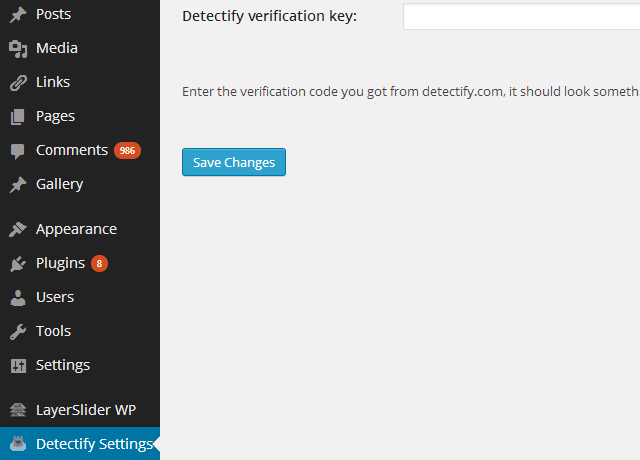

بمجرد الاشتراك في الخدمة وتثبيت المكون الإضافي ، فإن الخطوة الأخيرة هي تأكيد التثبيت عن طريق كتابة مفتاح التحقق الذي تتلقاه عبر البريد الإلكتروني في الحقل في المكون الإضافي. ثم يتم ربطك جميعًا وتكون جاهزًا لبدء التنفيذ.

تشغيل فحص كشف

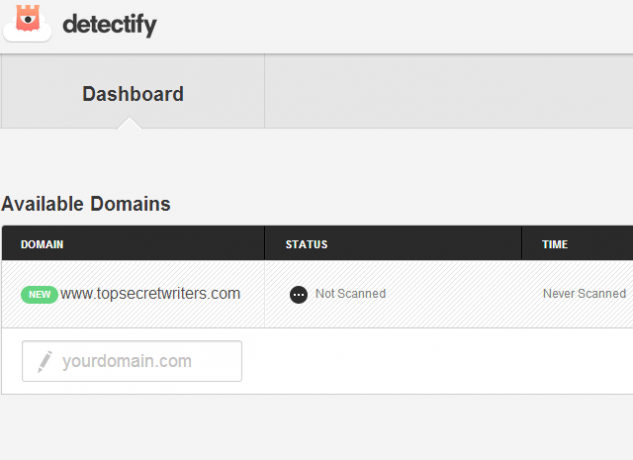

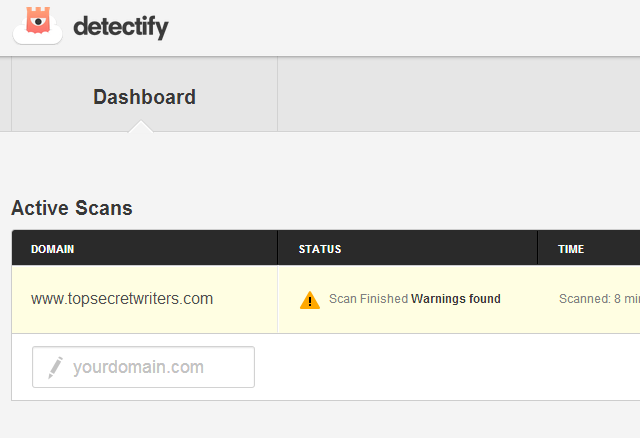

بمجرد ربط موقعك ، ستراه يظهر في قائمة المجالات المتاحة على حساب Detectify الخاص بك على الإنترنت. يمكنك الاشتراك لفحص نطاقات متعددة إذا أردت.

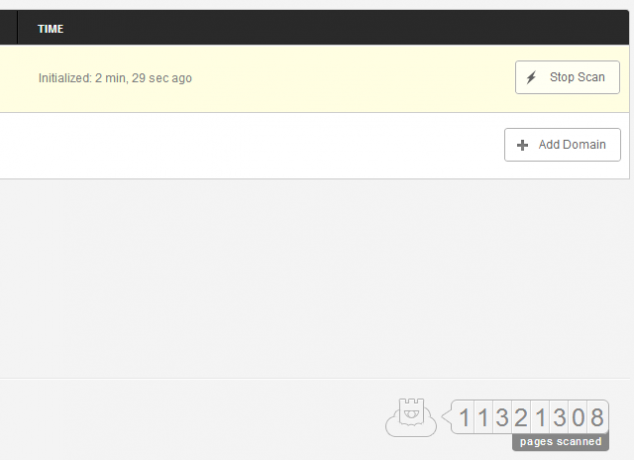

عندما تكون جاهزًا لبدء فحص الثغرات الأمنية في موقعك ، ما عليك سوى النقر فوق زر المسح الضوئي والسماح لها بالقيام بعملها. بعض التوصيات في هذه المرحلة: حاول تشغيل الفحص خلال وقت يكون فيه موقعك أقل حركة مرور. سيقوم Detectify بالزحف إلى الملفات وفحصها على موقعك ، لذلك سيكون هناك القليل من الأداء الضائع بسبب هذه المعالجة.

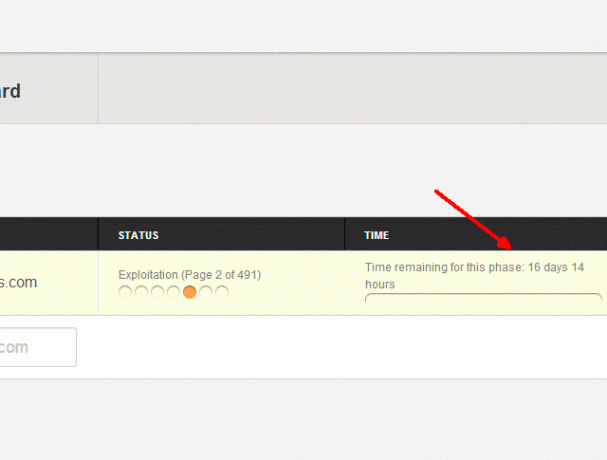

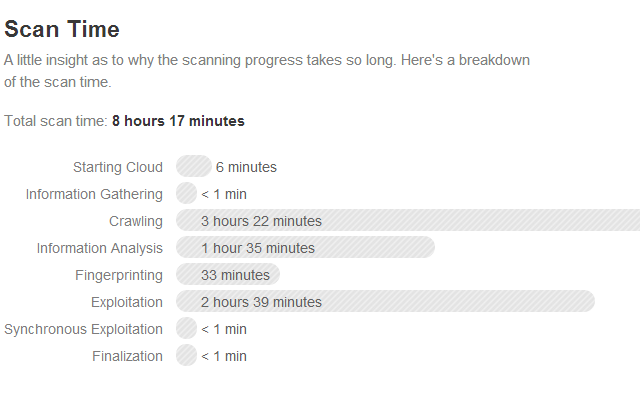

ثانيًا ، امنح الخدمة الوقت الذي تحتاجه للقيام بكل ذلك الزحف والمسح الضوئي. لن تكون هذه الوظيفة سريعة لمدة تتراوح بين 30 و 60 دقيقة ، ما لم يكن موقعك الإلكتروني تافهًا. الاحتمالات لمدونة متوسطة الحجم تبحث عنها أكثر من 6 ساعات. للحصول على مدونة كبيرة ، المزيد.

أفضل خيار لمعظم الناس هو بدء الفحص قبل الذهاب إلى الفراش ، وستحصل على النتائج في انتظارك في الصباح. في حالتي ، على الرغم من علامتي التجارية ، السمة الجديدة اللامعة وتشغيل أحدث إصدار من WordPress ، اكتشفت أن لدي العديد من التحذيرات المتعلقة بأمان مدونتي.

يؤدي النقر فوق الزر "تقرير" إلى نقلك إلى الصفحة التي تحتوي على تفاصيل الفحص لنطاقك.

فهم نتائج المسح

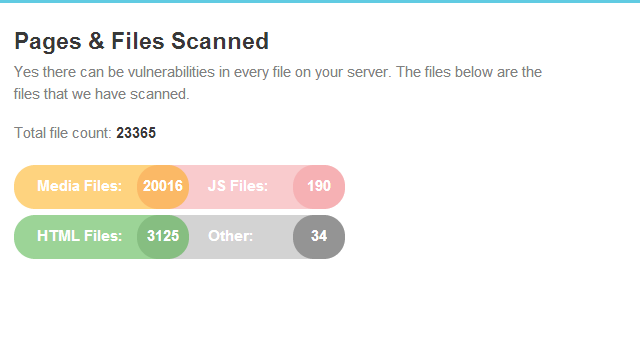

تمنحك صفحة لوحة المعلومات الأولى بشكل عام نظرة عامة على عدد الملفات التي تم مسحها ، وأنواع الملفات التي تم فحصها والوقت المستغرق لفحصها.

هذا هو كل ملف على الخادم الخاص بك ، لذلك إذا كان لديك الكثير من ملفات الوسائط ، فمن الأفضل أن تعتقد أن الفحص سيستغرق وقتًا طويلاً. تفصل النتائج التي تم الإبلاغ عنها أيضًا التفاصيل الدقيقة لوقت المسح حتى تتمكن من معرفة أي جزء من الفحص يستهلك معظم وقت المعالجة. في حالتي زحف كيفية بناء زاحف الويب الأساسي لسحب المعلومات من موقع على شبكة الإنترنتهل تريد من أي وقت مضى التقاط معلومات من موقع ويب؟ إليك كيفية كتابة زاحف للتنقل عبر موقع ويب واستخراج ما تحتاج إليه. اقرأ أكثر ويشكل اختبار الاستغلال الجزء الأكبر من وقت المسح.

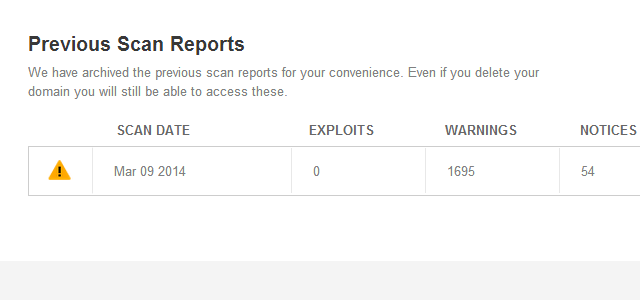

سيعطيك التقرير أيضًا سجل لآخر عمليات المسح التي قمت بتشغيلها ، مع اكتشاف نقاط ضعف. أثناء إصلاح المشكلات على موقعك ، يمكنك العودة إلى هنا للتأكد من أن عمليات المسح الجديدة تعكس موقفًا محسّنًا في موقعك ، بدلاً من عدد متزايد من المشكلات.

بالطبع ، أفضل جزء من Detectify (والغاية من استخدامه حقًا) ، هو قسم التفاصيل ، الذي يحدد المشكلات المحددة للغاية التي تم اكتشافها على موقعك.

إصلاح مشكلات الأمان في موقعك

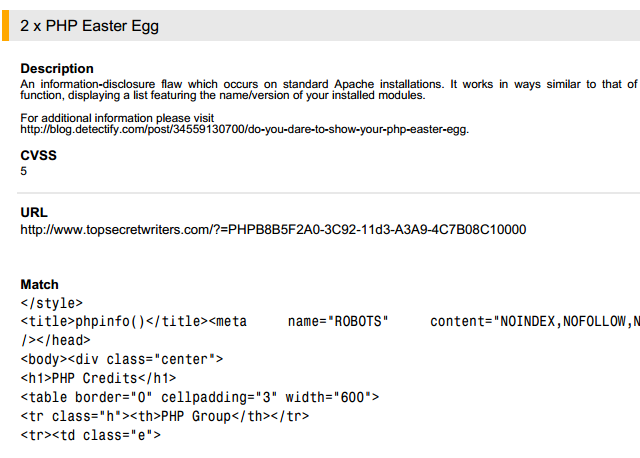

هذا هو الشيء الذي أنقذني. كانت هناك بعض التحذيرات التي جعلتني أدرك أن موقعي يعاني من مشاكل عالقة على الرغم من حقيقة أنني قمت بترقية كل شيء للتو واعتقدت أنني عالية وجافة. لم يكن أحد التحذيرات الأولى خطيرًا للغاية ، ولكنه كان مرتبطًا بحقيقة أن تثبيت PHP على خادم Apache يقدم "بيضة عيد الفصح 10 نظام تشغيل مرح ومثير للدهشةابحث عن الجشع الخفي والأشياء الغريبة ، المضمنة في نظام التشغيل الذي تستخدمه. إنهم يختبئون في موقع عادي ، في برنامج تستخدمه كل يوم ، وعندما تجدهم ، ستسعد - ... اقرأ أكثر "التي يمكن أن تسمح للمتسللين المحتملين بتحديد إصدار PHP الذي أقوم بتشغيله عن طريق التحقق من الرمز الذي يتم عرضه عند إلحاق رمز Easter Egg برمز URL الخاص بموقعي.

لقد سمحت دون علم بالكشف عن إصدار PHP ، والذي يكشف أيضًا للمتسللين أين يبحثون عن الثغرات التي يمكن استخدامها لاختراق موقعي. لم أكن سعيدًا جدًا برؤية هذا (لم يكن لدي أي فكرة عن رموز بيضة عيد الفصح هذه).

الشيء الجميل في تقرير Detectify هو أنه حتى إذا لم تكن مصمم ويب أو مبرمجًا ، فإن تفسير المشكلة والحل الموصى به سهل بما يكفي لفهم أنه يمكنك بسهولة إصلاح معظم المشكلات المكتشفة نفسك.

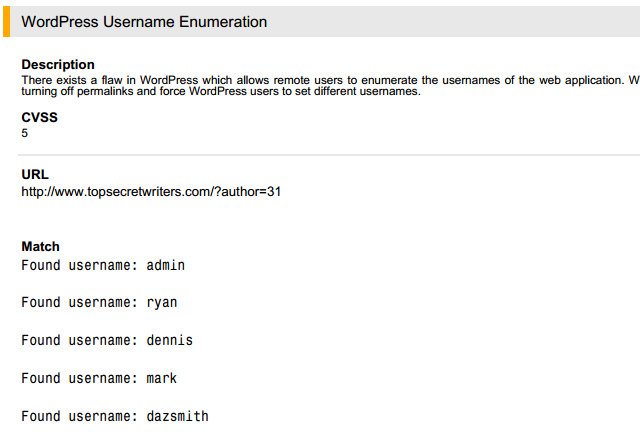

اكتشف Detectify ثغرة ثانية تتعلق بكيفية ترك الرابط الثابت لاسم المستخدم على WordPress لتعداد القيم ، مما يسمح المخترقون طريقة سهلة لاستخراج روابط المستخدمين والتشغيل عبر خوارزميات اختراق كلمة المرور لكشف حساب بكلمة مرور ضعيفة.

كانت الثغرة الثالثة التي اكتشفها Detectify مرتبطة بمكوِّن إضافي قديم قمت بتثبيته على موقع ، وثغرة مكتبة جافا سكريبت مدفونة بعمق داخل أحد المجلدات التجريبية داخل ذلك توصيل في. لم يكن لدي أي فكرة على الإطلاق عن وجود هذا المجلد حتى على الخادم - ولكن هناك ، هناك ثغرة تنتظر بعض المخترقين ليأتيوا ويستغلوا.

وهناك كنت أفكر في أنني كنت أقف قويًا مع موقع ويب لا يمكن اختراقه. مرة أخرى ، قدم Detectify دقة واضحة وسهلة الفهم لكل تحذير من نقاط الضعف.

قضايا الأمن المعلوماتي

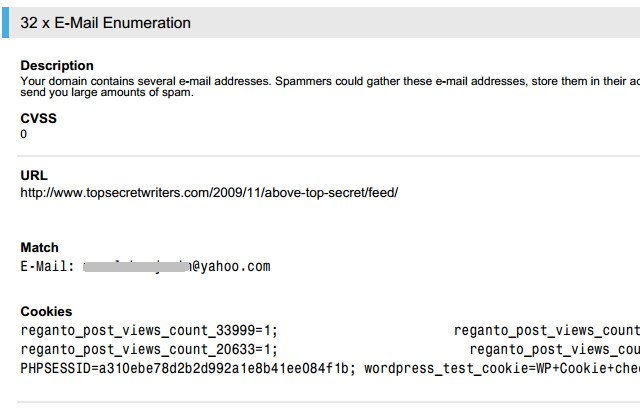

يأخذ Detectify الأمن خطوة أخرى من خلال تزويدك بمشكلات أمنية إعلامية على موقعك. هذه في الغالب مشكلات بسيطة جدًا وليست مشكلات أمنية تمامًا ، ولكن يمكن أن تكون طرقًا يمكن للمتسللين من خلالها الحصول على المزيد معلومات حول موقع الويب الخاص بك ، وتزويدهم بأدوات البحث للعثور على نقاط الضعف المعروفة في ما قمت بتثبيته على جهازك قاعدة بيانات للانترنت.

يمكنك إصلاحها إذا كنت شخصًا حقيقيًا للأمن ، ولكن معظمها مجرد توصيات. أنت لست في خطر كبير إذا قررت التخلي عن معظم هذه.

لقد لاحظت هذه النتائج حتى حقيقة أن الزاحف كان قادرًا على اكتشاف عناوين البريد الإلكتروني في نص عادي على موقعي. حتى أنها تضمنت قائمة بجميع العناوين الموجودة - والتي تم سحبها في الغالب من التعليقات القديمة.

الشيء المدهش هو أنه على مر السنين اعتقدت أنني منعت جميع نشر عناوين البريد الإلكتروني إلى الموقع. نصحني Detectify بخلاف ذلك ، وأدرج كل عنوان بريد إلكتروني واحد تم اكتشافه.

هل من الممكن أن يكون موقعي قد تم اختراقه إذا لم أستخدم Detectify وقم بتصحيح تلك التحذيرات؟ ربما. هذا هو الشيء المتعلق بأمان موقع الويب. قد تعتقد أن المشكلات الموجودة على الخادم الخاص بك ليست "خطيرة" بما يكفي لتبرير وقتك وطاقتك ، ولكن كل يستغرق الأمر أحد المتسللين ذوي الحوافز والدوافع للبحث عن تلك الثغرة الأمنية ، ومن ثم يستغرق الوقت الكافي للاستغلال الفعلي عليه.

عندما تقضي ساعات لا تحصى بناء موقع على شبكة الإنترنت كيفية بناء موقع الويب الخاص بك في دقائق دون أي مهارات الترميزمع نمو الويب ، وبسرعة مذهلة للغاية ، أصبحت الحاجة إلى وجود الويب أكثر إلحاحًا. في أجزاء كثيرة من العالم ، يجب أن يكون لديك حضور على شبكة الإنترنت من أجل ... اقرأ أكثر أنك تحب ، واستثمار مبالغ نقدية غير متوقعة على استضافة الويب ونفقات أخرى على موقع الويب ، فإن آخر ما تحتاجه هو بعض المتسللين المخادعين الذين يدمرون كل شيء قمت ببنائه على الإطلاق. لذا ، قم بتثبيت Detectify. افحص موقعك. حل هذه المشاكل. ثق بي ، سوف تكون سعيدا لأنك فعلت. انا اعرف انني.

ريان حاصل على درجة البكالوريوس في الهندسة الكهربائية. لقد عمل 13 عامًا في هندسة الأتمتة ، و 5 سنوات في مجال تكنولوجيا المعلومات ، وهو الآن مهندس تطبيقات. محرر إداري سابق لـ MakeUseOf ، وقد تحدث في المؤتمرات الوطنية حول تصور البيانات وقد ظهر في التلفزيون والإذاعة الوطنية.