الإعلانات

لا يمكنك أبدًا توخي الحذر الشديد في الغرب المتوحش الذي نود الاتصال به على الإنترنت. مكان يمكن أن يعفيه قطاع الطرق من أموالك وهويتك والقميص من ظهرك إذا لم تكن متيقظًا بما فيه الكفاية.

لا يوجد سبب يمنعك من سحب الجسر المتحرك ومنع الأشرار من الدخول ؛ الكثير مجانا 7 تنزيلات أمان أساسية يجب عليك تثبيتها اقرأ أكثر (وتكلفة منخفضة) أدوات برامج الأمن أفضل برامج مكافحة الفيروسات لنظام التشغيل Windows 10تريد تشديد الأمن على جهاز الكمبيوتر الخاص بك؟ فيما يلي أفضل خيارات برامج مكافحة الفيروسات لنظام التشغيل Windows 10. اقرأ أكثر تتوفر. لست متأكدا ما يجب استخدامه؟ العشرة التالية لديها ختم الموافقة مارك أونيل.

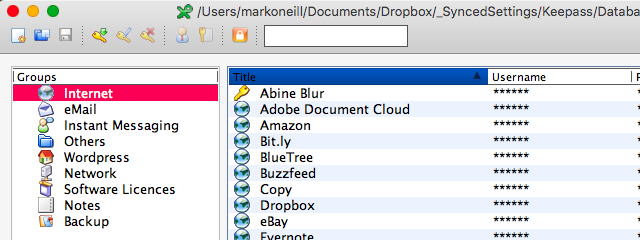

لا بد أن نتذكر حتى الآن واحدة من أكثر العيوب المطلقة في تثبيت البرامج وإنشاء الحسابات المستندة إلى الويب آخر كلمه السر. بعد كل شيء ، نعلم جميعًا عدم استخدام نفس كلمة المرور أكثر من مرة - أليس كذلك؟ لكن منذ @ jHjddlrPoiQ # + 9nB @ لا يتدحرج اللسان تمامًا مثل الزبدة ، ينتهي بنا الأمر إلى السير في الطريق السهل وبدلاً من ذلك نستخدم شيئًا صعبًا حقًا مثل كلمه السر أو 123456. ثم نتساءل لماذا يتم اختراقنا بسهولة.

أفضل حل لهذه المعضلة هو استخدام مدير كلمات المرور. لكل شخص المفضلة لديه (لاست باس LastPass for Firefox: نظام إدارة كلمة المرور المثاليإذا لم تكن قد قررت بعد استخدام مدير كلمات المرور لتسجيلات الدخول التي لا تعد ولا تحصى على الإنترنت ، فقد حان الوقت لإلقاء نظرة على أحد أفضل الخيارات المتاحة: LastPass. كثير من الناس حذرون بشأن استخدام ... اقرأ أكثر , 1 كلمة المرور اسمح لـ 1Password for Mac بإدارة كلمات مرورك وبياناتك الآمنةعلى الرغم من ميزة iCloud Keychain الجديدة في OS X Mavericks ، ما زلت أفضل قوة إدارة كلمات مروري في 1Password الكلاسيكي والشائع من AgileBits ، والآن في الإصدار الرابع. اقرأ أكثر ) ، ولكن المفضلة لدي كي باس KeePass Password Safe - نظام كلمات المرور المشفر الأفضل [Windows، Portable]تخزين كلمات المرور الخاصة بك بشكل آمن. مع استكمال التشفير ومولد كلمات المرور اللائق - ناهيك عن المكونات الإضافية لمتصفح Chrome و Firefox - قد يكون KeePass أفضل نظام لإدارة كلمات المرور. اذا أنت... اقرأ أكثر ، لأسباب مختلفة. يمكن ترك قاعدة بيانات كلمات المرور في Dropbox بحيث يمكن فتحها واستخدامها على كل جهاز كمبيوتر أستخدمه. يمكن إلغاء قفل إصدار iPhone من خلال معرف اتصال مشاكل معرفات اللمس: استكشاف أخطاء جهاز iPhone 5S Fingerprint Scanner وإصلاحهاليس هناك شك في أن جهاز iPhone 5S من Apple يقدم أحد أفضل تطبيقات مسح بصمات الأصابع ، ولكنه لم يكن سهلًا للجميع. اقرأ أكثر ، ويتم نسخ كلمة المرور المطلوبة إلى الحافظة بمجرد لمسها. KeePass لديه أيضا مولد كلمة السر PWGen - مولد كلمة مرور متقدم جدًا [Windows]إذا كنت لا تستخدم كلمات مرور قوية التشفير الآن ، فأنت متأخر. الثقة LastPass ليست للجميع. بغض النظر عن مقدار برنامج الأمان الذي قمت بتثبيته ، ستكون كلمة المرور الآمنة هي الأساس دائمًا ... اقرأ أكثر مدمج ، ويخبرك بمدى قوة كلمة المرور قبل استخدامها. حلوة تماما.

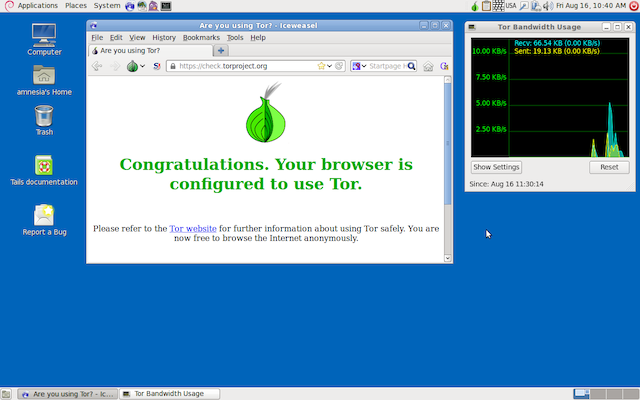

ذيول سيضمن اهتمامك بالخصوصية أنك مستهدف من قبل وكالة الأمن القومينعم هذا صحيح. إذا كنت تهتم بالخصوصية ، فقد تتم إضافتك إلى قائمة. اقرأ أكثر (نظام Amnesic Incognito Live System) هو نظام تشغيل آمن يعمل بنظام Linux شبكة Tor تصفح خاص حقًا: دليل مستخدم غير رسمي لـ Torيوفر Tor تصفحًا ومراسلات مجهولة الهوية وغير قابلة للتعقب حقًا ، بالإضافة إلى الوصول إلى ما يسمى "Deep Web". لا يمكن كسر Tor بشكل معقول من قبل أي منظمة على هذا الكوكب. اقرأ أكثر ، وهو مصمم ليتم تشغيله من أ دي في دي مباشر 50 استخدامات باردة للأقراص المدمجة الحيةربما تكون الأقراص المضغوطة الحية هي الأداة الأكثر فائدة في مجموعة أدوات أي مهوس. يوضح هذا الدليل الإرشادي المباشر للأقراص المدمجة العديد من الاستخدامات التي يمكن أن توفرها الأقراص المضغوطة أو أقراص DVD الحية ، من استعادة البيانات إلى تحسين الخصوصية. اقرأ أكثر أو أ عصا USB حية تثبيت USB مباشر يضع لينكس على محرك الإبهام الخاص بك بسهولةقم بتشغيل واحد من أكثر من مائة توزيعة Linux من قرص USB. مع Live USB ، برنامج يمكنك تشغيله على كل من أجهزة الكمبيوتر التي تعمل بنظامي التشغيل Windows و Linux ، لا يستغرق الأمر سوى بضع نقرات لإنشاء ... اقرأ أكثر . أنا لست خبيرًا في لينكس بأي مدى من الخيال ، ولكني وجدت Tails سهل الإعداد والاستخدام.

أثناء استخدامه ، لن تترك أي آثار رقمية لما تفعله على جهاز الكمبيوتر ، لذلك هذا هو النظام المثالي لاختبار المشبوهة جزء من البرنامج ، أو عرض بعض الملفات الحساسة ، أو إجراء بعض التصفح الخاص ، دون السماح لأي فيروسات بالوصول إلى جهازك الحاسوب.

في الواقع ، كان Tails هو نظام التشغيل المستخدم من قبل Glenn Greenwald و Laura Poitras للتواصل مع إدوارد سنودن. تظهر الوثائق التي كشف عنها سنودن أن وكالة الأمن القومي لديها مشاكل خطيرة في اختراق نظام Tails. لذا هناك سبب وجيه لذلك يجب أن تستخدم Tails.

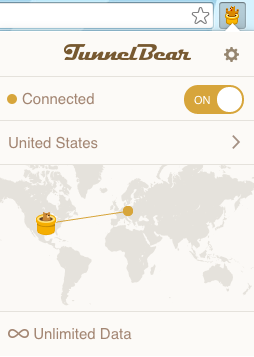

لقد كتبت من قبل عن حبي Tunnelbear قم بإعداد VPN على iPhone الخاص بك في دقائق مع Tunnelbearبالنسبة لأولئك منكم الذين يرغبون في الحصول على خصوصية مطلقة وبدون قيود جغرافية أثناء تصفح الإنترنت ، فإن الشبكة الافتراضية الخاصة هي الطريق الصحيح. اقرأ أكثر ، ومن الجدير بالذكر مرة أخرى. الامن مزايا VPN ما هو تعريف شبكة افتراضية خاصةأصبحت الشبكات الخاصة الافتراضية أكثر أهمية الآن من أي وقت مضى. لكن هل تعرف ما هي؟ إليك ما تحتاج إلى معرفته. اقرأ أكثر عديدة ، لدرجة أن لا تستخدم VPN 6 شبكات افتراضية خاصة بدون سجلات تأخذ خصوصيتك على محمل الجدفي عصر يتم فيه تتبع وتسجيل كل حركة عبر الإنترنت ، تبدو الشبكة الافتراضية الخاصة خيارًا منطقيًا. لقد ألقينا نظرة على ستة شبكات افتراضية خاصة تأخذ هويتك بشكل جدي. اقرأ أكثر يمكن أن ينظر إليه البعض على أنه متهور صراحة.

بادئ ذي بدء ، إذا كنت تستخدم اتصال Wi-Fi غير آمن (على سبيل المثال في Starbucks ، أو في المطار) ، فلن يكون آمنًا تمامًا للاستخدام. يمكن لأي شخص لديه المعدات المناسبة أن يتطفل على اتصالك ويجمع معلومات حساسة مثل أسماء المستخدمين وكلمات المرور ودردشات المراسلة الفورية ، تفاصيل الخدمات المصرفية عبر الإنترنت هل الخدمات المصرفية عبر الإنترنت آمنة؟ في الغالب ، ولكن هنا 5 مخاطر يجب أن تعرفهاهناك الكثير مما يعجبه في الخدمات المصرفية عبر الإنترنت. إنه مريح ، يمكن أن يبسط حياتك ، وقد تحصل على معدلات توفير أفضل. ولكن هل الخدمات المصرفية عبر الإنترنت آمنة ومأمونة كما ينبغي أن تكون؟ اقرأ أكثر ، وهكذا دواليك. تقوم الشبكة الافتراضية الخاصة (VPN) بإيقاف كل ذلك في مساراتها من خلال تشفير البيانات التي تدخل وتخرج من جهاز الكمبيوتر الخاص بك ، وتقوم بذلك تبدو كما لو كنت في بلد آخر (من خلال تعيين عنوان IP أجنبي لك في بلدك خيار).

ما يعجبني Tunnelbear تتضمن حقيقة أنها رخيصة (5 دولارات شهريًا للاستخدام غير المحدود) ، فهي توفر الدعم للعديد من البلدان ، والتطبيق سهل الاستخدام للغاية ، ولديهم امتداد Chrome سريع جدًا وسهل الاستخدام للغاية ، تم تصميم تطبيق الهاتف الذكي بشكل جيد للغاية ، وبشكل عام ، فإن اتصالاتهم شديدة للغاية مستقر. نادرًا ما حدث لي انقطاع الاتصال ، خلال العام الماضي.

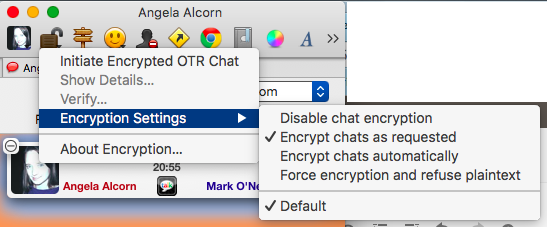

لقد ذكرت للتو كيف يمكن اعتراض الرسائل الفورية عبر اتصال Wi-Fi غير آمن. لهذا السبب يجب عليك التفكير بجدية في استخدام OTR (Off The Record) لتشفير الرسائل الفورية الخاصة بك.

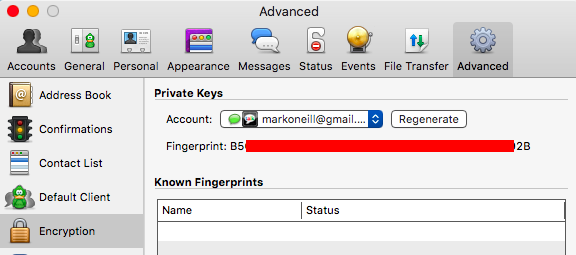

يعمل OTR مع Pidgin (Windows) و Adium (Mac OS X). إنه مكون إضافي تضيف إليه لغة مبسطة أو أديوم بإسقاطه في دليل البرنامج المساعد لتطبيق الدردشة هذا. عند إعادة تشغيله ، ستلاحظ أن القفل الآن في نافذة الدردشة. سيكون عليك إنشاء مفاتيح خاصة ، ولكن المكون الإضافي يقوم بعمل جيد لإعداد كل ذلك لك.

لديك الخيار في طلب دردشة مشفرة أو الإصرار عليها. ولكن ضع في اعتبارك أن الشخص الآخر في الدردشة يجب أن يكون لديه أيضًا OTR مثبتًا حتى يعمل هذا. تكشف وثائق سنودن أيضًا أن وكالة الأمن القومي حاولت وفشلت في كسر OTR.

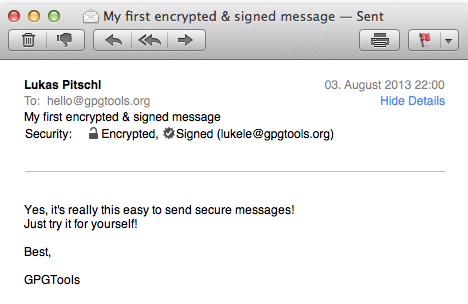

إذا كنت ترغب في تشفير رسائل البريد الإلكتروني الخاصة بك ، فقد حان الوقت للتقدم PGP (خصوصية جيدة جدًا) شرح PGP Me: خصوصية جيدة جدًاالخصوصية الجيدة هي إحدى الطرق لتشفير الرسائل بين شخصين. وإليك كيف يعمل وما إذا كان يقاوم التدقيق. اقرأ أكثر .

إذا كنت تستخدم Apple Mail أو Mozilla Thunderbird أو Microsoft Outlook ، فأنت مغطى بالفعل بمكونات إضافية متخصصة (Apple Mail | مايكروسوفت أوتلوك). ولكن إذا لم يكن البريد الإلكتروني على سطح المكتب هو الحفلة الخاصة بك ، وكنت أكثر من نوع من المتأنق القائم على بريد الويب ، فهناك زوجان من المكونات الإضافية الجيدة لـ Gmail ، ولا سيما Mymail-Cryptو ميلفيلوب. على الرغم من أنها قد تصبح في النهاية زائدة عن الحاجة من خلال التطوير النشط من Google لمكون تشفير PGP رسمي يسمى من طرف إلى طرفوهو حاليًا في مرحلة ألفا.

يعمل PGP عن طريق إنشاء زوج من المفاتيح - أحدهما خاص (يُعرف أيضًا باسم "سر") والآخر عام (هذا هو مفتاحي العام). إذا نقرت على هذا الرابط ، فسترى أن مفتاحي العام هو قدر طويل من العبارات التي لا معنى لها. يمكنك تسليم مفتاحك العام بحرية للجميع ولكن يجب عليك الاحتفاظ بالسرية... حسنًا ، سرًا. إذا كنت ترغب في إرسال رسالة إلى شخص ما ، فاستخدم مفتاحه العام لتشفير الرسالة وإرسالها ، ومن ثم يمكنهم فك تشفير الرسالة وقراءتها باستخدام مفتاحهم الخاص. نظرًا لأن المفتاح الخاص خاص بالمالك فقط ، فإن المتلقي فقط يمكنه فك شفرة الثرثرة.

إذا كان استخدام شبكة افتراضية خاصة يبدو كثيرًا بالنسبة لك ، فعلى الأقل استخدم HTTPS Everywhere.

تم تطوير البرنامج المساعد لكروم وفايرفوكس من قبل مؤسسة الحدود الإلكترونية (التي كتبت عنها من قبل مؤسسة الحدود الإلكترونية - ما هي وسبب أهميتهامؤسسة Electronic Frontier Foundation هي مجموعة دولية غير ربحية مقرها الولايات المتحدة ، وملتزمة بالقتال من أجل الحقوق الرقمية. دعنا نلقي نظرة على بعض حملاتهم وكيف يمكنهم مساعدتك. اقرأ أكثر ). يشفر HTTPS Everywhere زياراتك إلى مواقع الويب ، مما يجعل خصوصيتك أكثر أمانًا. يحافظ على نص رسائل البريد الإلكتروني الصادرة الخاصة. إنه يجعل الأمور أكثر صعوبة لأي شخص يحاول التراجع عن اتصال Wi-Fi إذا كان لديك لاتيه في ستاربكس. وعند الدفع مقابل شيء ما عبر الإنترنت باستخدام بطاقة الائتمان الخاصة بك ، يقوم HTTPS بتشفير تفاصيل الدفع الخاصة بك حتى لا يتم اعتراضها في الطريق.

لا يعمل المكون الإضافي مع كل موقع ويب. في هذه الحالة ، إذا كان موقع الويب مهمًا حقًا بالنسبة لك ، فيمكنك إضافته إلى القائمة البيضاء ، لذلك العادي فقط http يستخدم. لكنها لا تخفي المواقع التي زرتها. لا يعمل HTTPS Everywhere أيضًا مع مواقع الويب التي لا تدعم بروتوكول https. لذلك هناك بعض القيود. ولكن هذا أفضل من لا شيء ، ومعظم المواقع الكبيرة تدعمه.

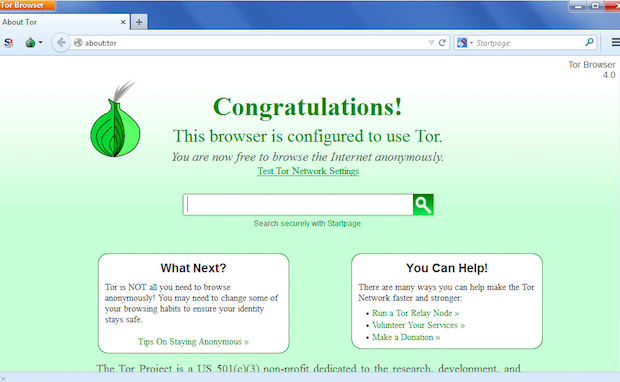

إذا كنت لا ترغب في تثبيت واستخدام نظام التشغيل Tails ، فقم بتنزيله على الأقل متصفح تور كيف يمكن لمشروع Tor مساعدتك في حماية خصوصيتك على الإنترنتكانت الخصوصية مشكلة مستمرة في جميع المواقع الرئيسية التي تزورها اليوم تقريبًا ، خاصة تلك التي تتعامل مع المعلومات الشخصية بشكل منتظم. ومع ذلك ، بينما يتم توجيه معظم الجهود الأمنية حاليًا نحو ... اقرأ أكثر . تم تصميم متصفح Tor ليبقيك مجهولاً أثناء تصفحك للويب. كما يمكنك لزيارة بطن الإنترنت المظلم كيفية البحث عن مواقع ويب .Onion المظلمة النشطة (ولماذا قد ترغب في ذلك)تتكون Dark Web ، جزئيًا ، من مواقع .onion ، مستضافة على شبكة Tor. كيف تجدهم وأين تذهب؟ اتبعني... اقرأ أكثر - ما يسمى ب "الويب المظلم إليك مقدار ما يمكن أن تكون هويتك له قيمة على الويب المظلممن غير المريح أن تفكر في نفسك كسلعة ، ولكن كل تفاصيلك الشخصية ، من الاسم والعنوان إلى تفاصيل الحساب المصرفي ، تستحق شيئًا للمجرمين عبر الإنترنت. كم أنت يستحق؟ اقرأ أكثر "، حيث يمارس تجار المخدرات ، والمختصون في المواد الإباحية ، والقاذفون تجارتهم (لذلك سمعت - لم أذهب للتصفح!).

الجانب السلبي الوحيد لاستخدام Tor هو أنه بطيء إلى حد ما حيث يتم إعادة توجيه اتصال الإنترنت الخاص بك باستمرار. الاتجاه الصعودي ، بصرف النظر عن كل شيء إخفاء الهوية ، هو ذلك المتصفح محمول. لذلك يمكنك تشغيله من خلال USB stick ، وعدم ترك أي آثار على الكمبيوتر الذي تستخدمه. إنه أيضًا عبر الأنظمة الأساسية (Windows و Mac OS X و Linux).

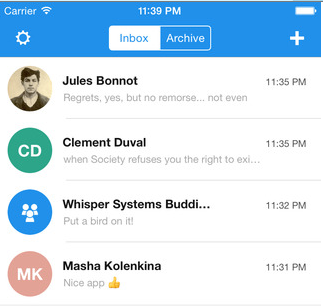

اكتشفت المستشارة الألمانية أنجيلا ميركل ، خلال العاصفة التي أطلقتها وكالة الأمن القومي ، أن هاتفها كان يتم استغلاله لذا إذا كانت المستشارة الألمانية لجميع الناس ليست في مأمن من الناس الذين يستمعون إلى نداءها الساعة الناطقةثم ماذا ينتظر منا؟ لهذا السبب تحتاج إلى بدء تشفير مكالماتك الهاتفية.

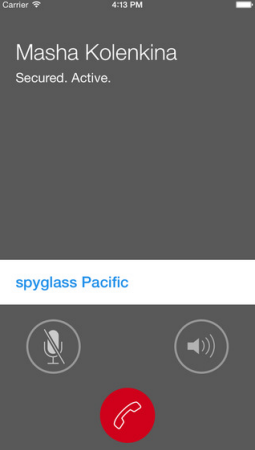

Signal هو تطبيق مجاني مفتوح المصدر لنظامي iOS و Android والذي يحاكي نوعًا ما WhatsApp قليلاً. يمكنك إرسال رسائل فورية مع النص والصور والفيديو إلى Signalers الآخرين الذين لديهم التطبيق ورقم هاتفك. ولكن يمكنك أيضًا الاتصال بهذا الشخص وسيتم تشفير المكالمة.

لقد جربته في الماضي وكانت جودة الصوت للمكالمات جيدة للغاية. لقد تأثرت كثيرا.

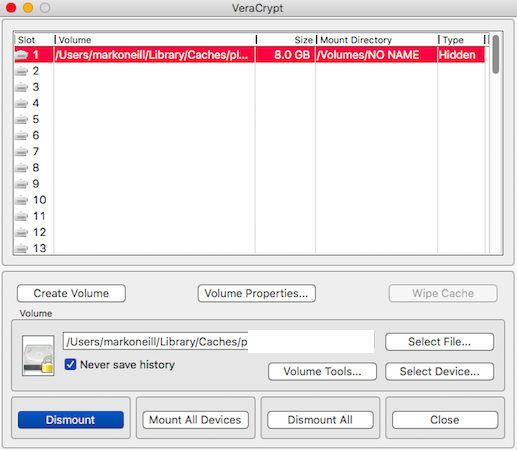

كونه ضخم تروكربت دليل مستخدم تروكربت: تأمين ملفاتك الخاصةللحفاظ على بياناتك آمنة حقًا ، تحتاج إلى تشفيرها. لست متأكدا كيف تبدأ؟ تحتاج إلى قراءة دليل مستخدم TrueCrypt الخاص بنا بواسطة Lachlan Roy ، وتعلم كيفية استخدام برنامج تشفير TrueCrypt. اقرأ أكثر تلميذ ، كنت منزعجًا حقًا عندما أعلنوا أنه تم إيقاف المشروع. ما الذي سأستخدمه الآن لإخفاء كل صور كاتي بيري؟ لذلك كنت هدأت إلى حد ما عندما اكتشفت أن إصدارًا آخر كان يخرج تحت اسم مختلف - VeraCrypt. إنه مطابق تمامًا لـ TrueCrypt باستثناء بعض التغييرات التجميلية في مظهره ، واسم مزعج حقًا. فيرا؟ حقا يا رفاق؟ هذا هو أفضل اسم يمكن أن توصل إليه؟

VeraCrypt (تمامًا مثل سابقه) هو تطبيق برمجي مجاني يمكنك من إنشاء مجلدات مشفرة (تسمى "مجلدات"). يمكنك أيضًا تشفير محرك أقراص صلبة بالكامل ، USB عصا كيفية إنشاء قسم مخفي حقا مع تروكربت 7 اقرأ أكثر أو قسم أو محرك أقراص ثابت خارجي ، ولكن من الواضح أن هذا أكثر تقدمًا. يمكنك أيضًا إنشاء "مجلد مخفي" ، وهو في الأساس مجلد داخل المجلد.

عند الانتهاء من الصوت ، قم بفتحه باستخدام الواجهة الموضحة أعلاه. سيتم بعد ذلك "تحميل" على أحد محركات الأقراص الثابتة كمجلد. ما عليك سوى إدخال ما تريد إخفاءه ، ثم إلغاء تحميله مرة أخرى.

عندما كان TrueCrypt موجودًا ، كان الأطفال الذين يستخدمون المواد الإباحية يستخدمونه لإخفاء أسرارهم الصغيرة القذرة ، وكان لدى مكتب التحقيقات الفيدرالي مشاكل خطيرة في اختراق المجلدات. لدرجة أنه تم نقل المنحرفين إلى المحكمة ليأمرهم القاضي بتسليم كلمة المرور أو الذهاب إلى السجن بتهمة ازدراء المحكمة. يمكنني فقط أن أفترض أن eraيراكربت لديه نفس قوة التشفير.

أحد معايير التشفير التي يمكنك اختيارها عند إنشاء وحدة التخزين الخاصة بك هو AES ، وهو على ما يبدو هو ما تستخدمه حكومة الولايات المتحدة لحماية مستنداتها حتى مستوى سري للغاية. هذا يخبرك بشيء.

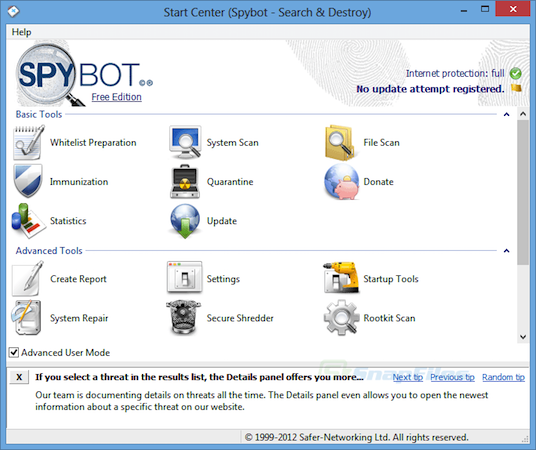

أختتم بخيار غير مناخي إلى حد ما ، ولكنه تطبيق قوي لم يخذلني مرة واحدة (على عكس MalwareBytes - لا تجعلني أبدأ في ذلك الكثير). Spybot Search and Destroy (God I love that name!) هو تطبيق يبحث في أعمق أجزاء جهاز الكمبيوتر الخاص بك للعثور على أي متسللين سيئين لا يجب أن يكونوا هناك.

هناك ثلاثة إصدارات متوفرة - الإصدار المجاني والإصدار المنزلي والإصدار الاحترافي. الأخيرين هما خطط مدفوعة. يمنحك الإصدار المجاني تتبعًا رائعًا لمكافحة البرامج الضارة ومكافحة برامج التجسس ، ولكن ليس في الوقت الفعلي. يجب عليك الضغط يدويًا على الزر لبدء تشغيله ، لذلك عليك أن تتذكر نقطة معينة لتحديث التطبيق على أساس منتظم ، وتشغيله.

يمنحك الإصدار المنزلي مقابل 13.99 دولارًا كل شيء من الإصدار المجاني ، بالإضافة إلى ماسح ضوئي لمكافحة الفيروسات. يمنحك الإصدار Pro مقابل 25.99 دولارًا كل ذلك ، وكذلك "Boot CD Creator" وماسح ضوئي لتطبيق iPhone. تمنحك كلتا الخطتين المدفوعتين مراقبة في الوقت الفعلي ، وتحديثات يومية متعددة ، وجدولة المهام.

و Spybot هو هل حقا قطعة جيدة من البرمجيات. لقد أزعج العديد من المخلوقات السيئة من نظامي التي فاتتها MalwareBytes. هذا أكسبه حبي وتفاني.

إذن ما هي الدفاعات الأمنية التي قمت بتثبيتها؟

ماذا تستخدم لإبعاد الأشرار؟ أخبرنا في التعليقات ما هي تطبيقات برامج الأمان التي تساعدك على النوم بشكل أفضل في الليل ، مع العلم أن الجسر المتحرك راسخ.

ائتمانات الصورة:الفارس يراقب بواسطة Algol عبر Shutterstock

مارك أونيل صحفي مستقل ومحب للكتب ، وقد حصل على أشياء منشورة منذ عام 1989. لمدة 6 سنوات ، كان مدير تحرير MakeUseOf. الآن يكتب ، يشرب الكثير من الشاي ، يتصارع مع كلبه ، ويكتب المزيد. يمكنك العثور عليه على Twitter و Facebook.