الإعلانات

لذلك لم تكن تهتم بـ Google و Amazon و Facebook و Samsung للتنصت عليك. ولكن ما هو شعورك حيال استماع المجرمين الإلكترونيين لمحادثات غرفة النوم الخاصة بك؟ خزنة WikiLeaks يقترح الملف أنه يمكنك تشغيل المضيف قريبًا للزوار غير المتوقعين.

أخطر برامج ضارة لوكالة المخابرات المركزية - قادرة على القرصنة تقريبًا الكل الالكترونيات الاستهلاكية اللاسلكية - يمكن أن يجلس الآن في أيدي اللصوص والإرهابيين. فماذا يعني ذلك بالنسبة لك؟

ما هو Vault 7؟

Vault 7 عبارة عن مجموعة كبيرة من المستندات التي تتعلق بقدرات الحرب السيبرانية لوكالة المخابرات المركزية (CIA). يكشف الكثير من البرامج الموصوفة في Vault 7 عن كيفية قيام وكالة المخابرات المركزية بالتحكم والمراقبة باستخدام الهواتف الذكية والأجهزة اللوحية وأجهزة التلفزيون الذكية والأجهزة الأخرى المتصلة بالإنترنت. في 7 مارس ، نشر ويكيليكس جزءًا صغيرًا من الوثائق.

ما الذي يجب أن يخيف الجميع: بحسب ويكيليكس ، فإن فقدت وكالة المخابرات المركزية السيطرة على هذه الأدوات. والآن المجرمين (ربما) يمتلكونها. ومع ذلك ، فإن العديد من نشرت يبلغ عمر برمجيات إكسبلويت) هناك العديد من برمجيات إكسبلويت التي لم يتم نشرها حتى اآلن (ما يقرب من خمس سنوات وتم تصحيحها منذ ذلك الحين.

كيف يحصل المجرمون على أدوات القرصنة الأمريكية

ليس كل من يعمل في وكالة استخبارات عضو يحمل بطاقة. تقوم وكالة المخابرات المركزية بانتظام بالتعاقد مع جهات خارجية على التوظيف في القطاع الخاص. العديد من شركات المخابرات الخاصة ، مثل HBGary ، تفتقر إلى أمن وكالة المخابرات المركزية.

كان إدوارد سنودن مقاولًا فيدراليًا

فمثلا، بوز ألن هاملتون توظيف مقاول وكالة الأمن القومي إدوارد سنودن، الذي سرب وثائق شهيرة تتعلق ببرامج المراقبة غير القانونية لوكالة الأمن القومي. بالإضافة إلى، عانى بوز ألن هاملتون من اختراق عام 2011.

في بيانها الرسمي ، أكدت ويكيليكس (التركيز على الألغام):

يبدو أن الأرشيف قد تم تم تداوله بين قراصنة ومقاولين حكوميين أمريكيين سابقين بطريقة غير مصرح بها، أحدهم زود ويكيليكس بأجزاء من الأرشيف.

يبرز جزء من الاقتباس: تم توزيع الأدوات "بطريقة غير مصرح بها". ينبغي أن يعني التضمين الجميع في العالم. ربما فقدت وكالة المخابرات المركزية السيطرة على محفظة أدوات القرصنة بقيمة 100 مليار دولار.

لكن هذه ليست المرة الأولى التي تحصل فيها الجهات الخاصة على برامج خطيرة طورتها الحكومة.

دودة Stuxnet

على سبيل المثال ، دودة Stuxnet Microsoft Patches Freak & Stuxnet ، Facebook يوقفك عن الشعور بالسمنة [Tech News Digest]قامت Microsoft بتصحيح المشاكل ، ولم يعد Facebook يشعر بالسمنة ، ويريد Uber النساء ، وتقويم Google iPhone ، وأراضي PlayStation في الصين ، ولعب Snake في نافورة مياه. اقرأ أكثر ، وهو برنامج ضار آخر مسلح ، سقط في أيدي المجرمين السيبرانيين بعد فترة وجيزة اكتشاف 2010. منذ ذلك الحين ، ينبثق Stuxnet أحيانًا كبرامج ضارة. جزء من كل مكان يتعلق بقاعدة التعليمات البرمجية الخاصة به. وفقًا لشون ماكجورك ، باحث الأمن السيبراني ، فإن كود المصدر ل Stuxnet متاح للتحميل.

يمكنك تنزيل شفرة المصدر الفعلية لـ Stuxnet الآن ويمكنك إعادة توظيفها وإعادة حزمها ، ثم ، كما تعلمون ، قم بتوجيهها مرة أخرى نحو المكان الذي أتت منه.

هذا يعني إلى حد كبير أنه يمكن لأي مبرمج إنشاء مجموعة برامج ضارة تعتمد على Stuxnet. ويضمن افتقار وكالة المخابرات المركزية للسيطرة على ترسانتها السيبرانية أن برمجيات إكسبلويت ستستمر في التدفق على أيدي المجرمين الربحيين والإرهابيين والدول المارقة. لا يوجد مثال أفضل من ShadowBrokers.

وسطاء الظل

في عام 2016 ، وسطاء الظل قامت المجموعة ببيع سلسلة من أدوات القرصنة المصنعة في الدولة. كيف سرقوا الأدوات هو تخمين أي شخص ، ولكن أين اكتسبوها معروفة: وكالة الأمن القومي.

وفقًا لـ The Intercept ، الوثائق داخل تسرب سنودن ربط الأدوات التي سرقتها شركة Shadow Brokers مع مجموعة القرصنة المعروفة باسم Equation Group (EG). استخدمت EG مآثر تم العثور عليها لاحقًا في دودة Stuxnet التي ترعاها الدولة - والتي تشير إلى وجود علاقة بين وكالة الأمن القومي و EG. إلى جانب الأدوات المسربة ، يبدو أن وكالة الأمن القومي ووكالة المخابرات المركزية غير قادرين على التحكم في تقنياتهم الخاصة.

ولكن هل يعني ذلك أن خصوصيتك وأمنك معرضان للخطر؟

تاريخ التجسس على العملاء

خصوصيتك وأمنك سابقا تسوية.

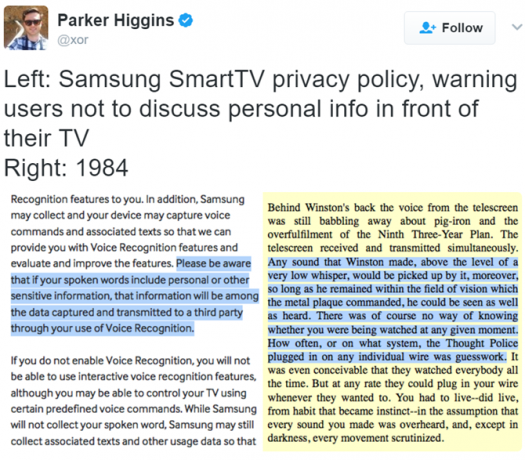

تشمل جميع المنتجات الذكية الحديثة تقريبًا الميكروفونات. تتطلب بعض الأجهزة الضغط على زر لتشغيل الميكروفون أو الكاميرا. يستمع آخرون باستمرار إلى نطق كلمة رئيسية. فمثلا، مجموعة تلفزيونات سامسونج الذكية أحدث أجهزة التلفاز الذكية من سامسونج تخرج مباشرة من جورج أورويل 1984ميزة جديدة في أحدث تلفزيونات سامسونج الذكية وضعت العملاق الكوري في القليل من الماء الساخن. اتضح أنهم كانوا يستمعون إلى كل ما تقوله ... اقرأ أكثر الاستماع والتسجيل والبث باستمرار - كل ذلك دون الاعتماد على رقابة حكومية معقدة.

أجهزة التلفاز الذكية مملوكة

بيان خصوصية Samsung فيما يتعلق بأجهزة التلفزيون الذكية أمر مثير للقلق. على الرغم من أن Samsung قامت بتعديل شروط الخصوصية الخاصة بها لتجنب الجدل ، إلا أن البيان الأصلي ، تم التقاطه بواسطة مستخدم Twitter xor، يذهب على النحو التالي:

في ما يلي الاقتباس المناسب من Samsung (منجم التأكيد):

يرجى العلم أنه إذا كان لديك كلمات منطوقة تتضمن معلومات شخصية أو معلومات حساسة أخرى ، ستكون هذه المعلومات من بين البيانات التي يتم التقاطها وإرسالها إلى جهة خارجية من خلال استخدامك للتعرّف على الصوت.

باختصار ، تسمع التلفزيونات الذكية كل ما تقوله. وتشارك سامسونج تلك البيانات مع أطراف ثالثة. ومع ذلك ، يُفترض أن تلك الأطراف الثالثة شركات ذات مصلحة تجارية فقط في محادثاتك. ويمكنك دائمًا إيقاف تشغيل الشيء.

لسوء الحظ ، فإن اختراق "Weeping Angel" الذي طورته وكالة المخابرات المركزية يجعله لا يمكن إيقاف تشغيل التلفزيون. يستهدف Weeping Angel أجهزة تلفزيون Samsung الذكية. تشير وثائق Vault 7 إلى هذا على أنه وضع التزييف. من عند ويكيليكس:

… يضع Weeping Angel التلفزيون المستهدف في وضع "Fake-Off" ، بحيث يعتقد المالك بشكل خاطئ أن التلفزيون مغلق عندما يكون قيد التشغيل. في وضع "Fake-Off" ، يعمل التلفزيون كخطأ ويسجل المحادثات في الغرفة ويرسلها عبر الإنترنت إلى خادم CIA سري.

سامسونج ليست وحدها. بعد كل شيء ، Facebook و Google و Amazon (استعراضنا للصدى مراجعة أمازون وإيكويوفر صدى Amazon تكاملًا فريدًا بين التعرف على الصوت والمساعد الشخصي وعناصر التحكم في التشغيل الآلي للمنزل وميزات تشغيل الصوت مقابل 179.99 دولارًا. هل يقتحم الصدى أرضًا جديدة أم يمكنك القيام به بشكل أفضل في مكان آخر؟ اقرأ أكثر ) تعتمد أيضًا على استخدام ميكروفونات الأجهزة - غالبًا بدون معرفة موافقة المستخدمين. فمثلا، بيان خصوصية Facebook يدعي أنه يستخدم الميكروفون ، ولكن فقط عندما يستخدم المستخدم ميزات "محددة" لتطبيق Facebook.

كيف تمكن التكنولوجيا المراقبة غير القانونية

أكبر عيب أمني على الهواتف الذكية الحديثة هو برمجياتها. من خلال استغلال الثغرات الأمنية في المتصفح أو نظام التشغيل ، يمكن للمهاجم عن بعد الوصول إلى جميع ميزات الجهاز الذكي - بما في ذلك الميكروفون. في الواقع ، هذه هي الطريقة التي تصل بها وكالة المخابرات المركزية إلى معظم هواتفها الذكية المستهدفة: مباشرة عبر شبكة خلوية أو شبكة Wi-Fi.

ويكيليكس # قبو 7 تكشف عن العديد من نقاط الضعف في وكالة المخابرات المركزية "صفر يوم" في هواتف Android https://t.co/yHg7AtX5ggpic.twitter.com/g6xpPYly9T

- ويكيليكس (ويكيليكس) 7 مارس 2017

من بين 24 استغلالًا للأندرويد طورتها وكالة المخابرات المركزية ، ومقاولوها ، والوكالات الأجنبية المتعاونة ، يمكن استخدام ثمانية للتحكم عن بُعد في هاتف ذكي. أفترض أنه بمجرد التحكم ، سيستخدم مشغل البرامج الضارة مجموعة من الهجمات ، يجمع بين جهاز التحكم عن بعد الوصول وتصعيد الامتيازات وتثبيت البرامج الضارة المستمرة (على عكس البرامج الضارة التي تعيش فيها الرامات "الذاكرة العشوائية في الهواتف والحواسيب).

تعتمد الأساليب المذكورة أعلاه عادةً على قيام المستخدم بالنقر فوق ارتباط في بريده الإلكتروني. بمجرد أن ينتقل الهدف إلى موقع ويب مصاب ، يمكن للمهاجم التحكم في الهاتف الذكي.

أمل زائف: المأجورون قديمون

في ملاحظة زائفة للأمل: من الاختراقات التي تم الكشف عنها في Vault 7 ، تتعلق معظمها بالأجهزة القديمة. ومع ذلك ، فإن الملفات تتضمن فقط جزءًا من إجمالي الاختراقات المتاحة لوكالة المخابرات المركزية. أكثر من المرجح ، هذه الاختراقات هي في الغالب تقنيات قديمة وعفا عليها الزمن ، والتي لم تعد تستخدمها وكالة المخابرات المركزية. ومع ذلك ، هذا أمل زائف.

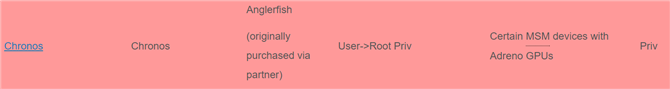

تنطبق العديد من برمجيات إكسبلويت بشكل واسع على األنظمة على الرقاقة)ما هي شركة نفط الجنوب؟ المصطلحات اللغوية: دليل لفهم المعالجات المتنقلةفي هذا الدليل ، سنقوم بتقطيع المصطلحات لشرح ما تحتاج إلى معرفته حول معالجات الهواتف الذكية. اقرأ أكثر ) بدلاً من الهواتف الفردية.

على سبيل المثال ، في الرسم البياني أعلاه ، يمكن لاستغلال Chronos (من بين أمور أخرى) اختراق شرائح Adreno. يشمل العيب الأمني جميع الهواتف الذكية تقريبًا استنادًا إلى معالجات Qualcomm. مرة أخرى ، ضع في اعتبارك أنه تم إصدار أقل من 1 بالمائة من محتوى Vault 7. من المحتمل أن يكون هناك العديد من الأجهزة المعرضة للاختراق.

ومع ذلك ، عرض جوليان أسانج مساعدة جميع الشركات الكبرى إصلاح الثقوب الأمنية كشفها Vault 7. مع أي حظ ، قد يشارك Assange الأرشيف مع أمثال Microsoft و Google و Samsung وشركات أخرى.

ماذا يعني Vault 7 بالنسبة لك

الكلمة ليست قيد التشغيل بعد منظمة الصحة العالمية تمتلك حق الوصول إلى الأرشيف. لا نعرف حتى ما إذا كانت الثغرات موجودة أم لا. ومع ذلك ، نحن نعرف بعض الأشياء.

تم نشر 1 بالمائة فقط من الأرشيف

بينما أعلنت جوجل أنها ثابتة معظم من الثغرات الأمنية التي تستخدمها وكالة المخابرات المركزية، تم إصدار أقل من 1 بالمائة من ملفات Vault 7. نظرًا لنشر برمجيات إكسبلويت القديمة فقط ، فمن المرجح أن تكون جميع األجهزة تقريبًا عرضة للخطر.

تستهدف المآثر

يتم استغلال مآثر في الغالب. هذا يعني أنه يجب على الفاعل (مثل وكالة المخابرات المركزية) أن يستهدف فردًا على وجه التحديد من أجل السيطرة على جهاز ذكي. لا شيء في ملفات Vault 7 يشير إلى أن الحكومة تكتسح ، بشكل جماعي ، المحادثات التي تم الحصول عليها من الأجهزة الذكية.

وكالات المخابرات تكشف نقاط الضعف

وكالات الاستخبارات تخزن نقاط الضعف ولا تكشف عن مثل هذه الانتهاكات الأمنية للشركات. بسبب أمن العمليات الرديئة ، فإن العديد من هذه الاستغلالات تشق طريقها في نهاية المطاف إلى أيدي المجرمين الإلكترونيين ، إذا لم يكونوا هناك بالفعل.

هل يمكنك فعل أي شيء؟

أسوأ جانب في كشف Vault 7 هو ذلك لا يوفر البرنامج الحماية. في الماضي ، أوصى المدافعون عن الخصوصية (بما في ذلك Snowden) باستخدام منصات المراسلة المشفرة ، مثل Signal ، من أجل منع هجمات رجل في الوسط ما هو هجوم رجل في الوسط؟ وأوضح المصطلحات الأمنيةإذا سمعت عن هجمات "رجل في الوسط" ولكنك غير متأكد تمامًا مما يعنيه ذلك ، فهذه هي المقالة المناسبة لك. اقرأ أكثر .

ومع ذلك ، تشير أرشيفات Vault 7 إلى أنه يمكن للمهاجم تسجيل ضغطات مفاتيح الهاتف. يبدو الآن أنه لا يوجد جهاز متصل بالإنترنت يتجنب المراقبة غير القانونية. لحسن الحظ ، من الممكن تعديل الهاتف لمنع استخدامه كخلل بعيد.

يشرح إدوارد سنودن كيفية تعطيل الكاميرا والميكروفون على متن هاتف ذكي حديث:

وفقًا لطراز الهاتف ، تتطلب طريقة Snowden إزالة صفيف الميكروفون من الناحية المادية (تستخدم أجهزة إلغاء الضوضاء ميكروفونان على الأقل) وفصل كل من الوجهين الأمامي والخلفي الكاميرات. ثم تستخدم ميكروفونًا خارجيًا ، بدلاً من الميكروفونات المدمجة.

لكني ألاحظ أن فصل الكاميرات ليس ضروريًا. يمكن لعقلية الخصوصية ببساطة أن تعتيم الكاميرات بشريط.

تنزيل الأرشيف

يمكن للمهتمين بتعلم المزيد تنزيل ملف تفريغ Vault 7 بأكمله. تعتزم ويكيليكس إطلاق الأرشيف في أجزاء صغيرة طوال عام 2017. أظن أن العنوان الفرعي لـ Vault 7: Year Zero يشير إلى ضخامة حجم الأرشيف. لديهم ما يكفي من المحتوى لإطلاق تفريغ جديد كل عام.

يمكنك تنزيل كامل سيل محمي بكلمة مرور. كلمة المرور للجزء الأول من الأرشيف هي كما يلي:

بيان صحفي: CIA Vault 7 Year Zero decryption passphrase:

SplinterIt INtoAThousand PiecesAndSatatter ItInto TheWinds

- ويكيليكس (ويكيليكس) 7 مارس 2017

هل أنت قلق من فقدان سي آي إيه للسيطرة على أدوات القرصنة الخاصة بهم؟ اسمحوا لنا أن نعرف في التعليقات.

حقوق الصورة: hasan eroglu عبر Shutterstock.com

كانون صحفي تكنولوجي (BA) مع خلفية في الشؤون الدولية (MA) مع التركيز على التنمية الاقتصادية والتجارة الدولية. تكمن شغفه في أدوات من مصادر صينية ، وتقنيات معلومات (مثل RSS) ، ونصائح وحيل إنتاجية.