الإعلانات

هل تدير مدونة شخصية؟ ربما تكون جزءًا من ازدهار التدوين المستمر. إذا كنت تستطيع الكتابة بشكل جيد ، والتقاط صور جميلة ، وجذب انتباه الجمهور ، فهناك الكثير من المال في المدونات. يعتمد الأمر على ما تقوم بالتدوين عنه أيضًا. ومع ذلك ، سواء كان لديك 10 ملايين مشاهدة شهرية أو 10 مرات فقط ، فقد تظل مدونتك هدفًا للمتسللين.

إن السهولة النسبية لاختراق بعض منصات التدوين تجعلها ثمرة معلقة لبعض الأفراد عديمي الضمير. بالإضافة إلى ذلك ، هناك العديد من طرق الاختراق لمنصات التدوين الأكثر شيوعًا ، مثل WordPress. سأريكم بعض أكثر الألعاب شيوعًا ، بالإضافة إلى مسرحية جديدة نسبيًا من كتيب المخترق.

هندسة خطوط Chrome الاجتماعية

تم اختراق عدد من مواقع الويب مع اختراق يغير المظهر المرئي للنص. يستخدم الهجوم جافا سكريبت للتغيير تهديد الأمان الجديد لعام 2016: JavaScript Ransomwareكان برنامج Locky Ransomware يثير قلق الباحثين في مجال الأمن ، ولكن منذ اختفائه لفترة وجيزة والعودة كتهديد عبر برنامج JavaScript عبر برامج الفدية ، تغيرت الأمور. ولكن ما الذي يمكنك فعله لهزيمة برنامج Locky Ransomware؟ اقرأ أكثر عرض النص ، مما يجعله يعرض مزيجًا مشوهًا من الرموز بدلاً من محتوى الموقع. يُطلب من المستخدم بعد ذلك تحديث "حزمة لغة Chrome" في محاولة لإصلاح المشكلة.

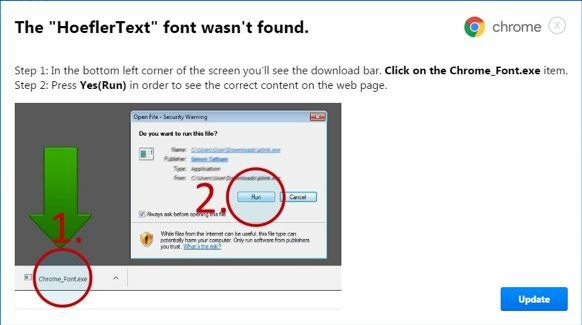

عملية العدوى مباشرة تمامًا. إذا استوفت الضحية المحتملة مجموعة من المعايير ، بما في ذلك البلد واللغة المستهدفين ، و User-Agent (مؤكد أن Chrome يعمل على Windows) ، فسيتم إدراج JavaScript في الصفحة. بعد ذلك ، يظهر أحد مربعي الحوار المحتملين ، موضحًا أنه لم يتم العثور على خط "HoeflerText" ، إلى جانب خيار واحد: تحديث.

إن مربعات الحوار هي عبارة عن إغراء مبني بعناية ، لكنني سأوضح ذلك في لحظة.

يؤدي تحديد Update تلقائيًا إلى تنزيل الملف المصاب. بالطبع ، إذا لم ينفذ المستخدم الملف ، يظل الكمبيوتر خاليًا من الإصابة. ومع ذلك ، يخلق البرنامج النصي مشكلة زائفة ، مما يجذب المستخدم إلى التفاعل مع مربع الحوار. إنها حيلة هندسية اجتماعية كلاسيكية ، مضمونة لإشراك العديد من المستخدمين.

ما هو إخفاء الملف؟

هذا الاستغلال كان على الرادار منذ ديسمبر 2016 ، عندما باحث أمني @ Kafeine تم إعلامه بموقع ويب تم اختراقه. كان موقع الويب المعني يقدم حمولة مصابة للمستخدمين. "الجيل التالي من شركة الأمن السيبراني" ProofPoint شارك في تفكيك وتحليل مفصل من الاختراق والاستغلال المحتمل.

نظرة على EITest ومخطط الهندسة الاجتماعية "Chrome Font" المضافة حديثًاhttps://t.co/bWIEoDjyYApic.twitter.com/Tcmd5whMtK

- كافين (كافين) 17 من كانون الثاني 2017

تفاصيل تحليلهم نظام بيئي شامل وديناميكي للتهديدات يستهدف عدة بلدان. تقدم الحمولة نوعًا من البرامج الضارة الاحتيالية الإعلانية ، المعروف باسم Fleercivet. يتم استخدام البرامج الضارة للاحتيال لإعادة توجيه المستخدمين إلى مواقع الويب ، ثم النقر تلقائيًا على الإعلانات المعروضة هناك. بمجرد التثبيت ، يبدأ النظام المصاب في تصفح الإنترنت من تلقاء نفسه ، في الخلفية.

لماذا هذا مختلف؟

تزداد وتيرة الاختراق في الهندسة الاجتماعية كيف تحمي نفسك من هجمات الهندسة الاجتماعية الثمانيةما هي تقنيات الهندسة الاجتماعية التي يستخدمها المخترق وكيف تحمي نفسك منها؟ دعونا نلقي نظرة على بعض طرق الهجوم الأكثر شيوعًا. اقرأ أكثر . يتميز هذا الاختراق باستهدافه المحدد لمستخدمي Chrome مع السحر المفصل.

أبلغ مربع الحوار الأول إغراء المستخدم بأنه لم يتم العثور على خط "HoeflerText". لإضافة أصالة إلى السحر ، يضيف مربع تفاصيل حزمة خط Chrome الحالي المفترض. بالطبع ، ستظهر إصدارك قديمة ، مما يشجع المستخدم على الضغط على زر التحديث.

يحتوي إغراء مربع الحوار الثاني على نفس النص تقريبًا ، ولكنه يستخدم تنسيقات مختلفة ، بما في ذلك صورة "لمساعدة" المستخدم تجاه الملف الضار.

يجد العاملون في التهديد صعوبة أكبر في إصابة عدد من الأنظمة المطلوبة للبقاء مربحة. لذلك ، فإنهم يتجهون إلى أضعف حلقة في السلسلة الأمنية: البشر.

تتوفر المأجورون الآخرون

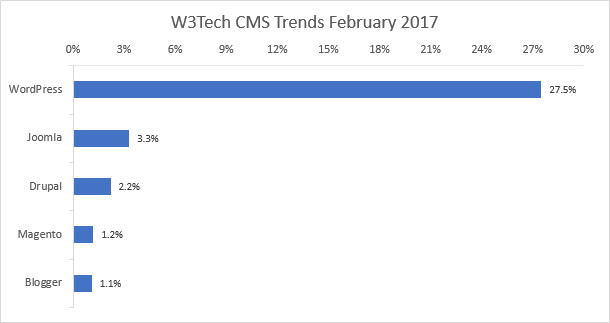

هناك المليارات من المواقع. في فبراير 2017، يعمل WordPress على تشغيل حوالي 27.5 بالمائة من الويب. تتحد Joomla و Drupal و Magento و Blogger لتصل إلى 8.9 في المائة. العدد الهائل من المواقع التي تدعمها أنظمة إدارة المحتوى هذه يجعلها هدفا هائلا. (إذا قمنا بتقريب إجمالي عدد المواقع على الويب إلى مليار ، فسيتم تشغيل 364 مليون منها بواسطة أحد أنظمة إدارة المحتوى المذكورة أعلاه. هذا تبسيط إجمالي.)

وبالمثل ، يقدم عدد المواقع التي يديرها مشرفو المواقع غير المهرة والهواة أهدافًا سهلة للمتسللين المهرة. قال ذلك ، عدد كبير من المواقع المهنية عرضة للخطر على قدم المساواة ما المواقع التي من المحتمل أن تصيبك بالبرامج الضارة؟قد تعتقد أن المواقع الإباحية أو الويب المظلم أو غيرها من مواقع الويب البغيضة هي الأماكن الأكثر احتمالًا لإصابة جهاز الكمبيوتر الخاص بك بالبرامج الضارة. لكن ستكون مخطئا. اقرأ أكثر .

لماذا تم اختراق مدونتي؟

هل تم اختراق مدونتك في وقت ما؟ هناك عدة أسباب شائعة لذلك.

- الأمان - تم اختراق جهاز الكمبيوتر الخاص بك ، وفقدت تفاصيل تسجيل الدخول إلى أحد المهاجمين. يمكن أن يأتي هذا من أي عدد من ناقلات الهجوم.

- تطبيق طرف ثالث - يمكن أن تصبح الإضافات والإضافات والأدوات التابعة لجهة خارجية نقطة ضعف بسهولة. العدد الهائل منهم يجعل من الصعب على أمن الشرطة ، على الرغم من ذلك عادة ما يتم تصحيح مآثر بسرعة لماذا تحديث مدونتك: نقاط الضعف في WordPress التي يجب أن تكون على علم بهالدي الكثير من الأشياء الرائعة لأقولها عن Wordpress. إنه برنامج شائع دوليًا مفتوح المصدر يتيح لأي شخص بدء مدونته أو موقعه على الويب. إنها قوية بما يكفي لتكون ... اقرأ أكثر .

- تم اختراق الخادم - لتوفير المال على الموارد ، يتم استضافة ملايين المواقع على خوادم "مشتركة". لقد مكّنت استضافة الويب منخفضة التكلفة للغاية ، ولكنها تخلق أيضًا فرصة للمتسللين لاختراق مواقع متعددة.

- التصيد — لا تزال رسائل التصيد الاحتيالي واحدة من أكثر الرسائل شعبية تقنيات التصيد الجديدة التي يجب أن تكون على علم بما يلي:تعتبر عمليات الصيد والإبتزاز متغيرات خداع جديدة خطيرة. ما الذي يجب أن تبحث عنه؟ كيف تعرف محاولة اصطياد وصوت عند وصولها؟ وهل من المحتمل أن تكون هدفا؟ اقرأ أكثر طرق تسليم البرامج الضارة ، بسبب فعاليتها المستمرة. جدا قد تتلقى مدونة شعبية رسائل البريد الإلكتروني التصيدية المستهدفة الرمح كيفية اكتشاف مرفقات البريد الإلكتروني غير الآمنة: 6 أعلام حمراءيجب أن تكون قراءة البريد الإلكتروني آمنة ، ولكن يمكن أن تكون المرفقات ضارة. ابحث عن هذه العلامات الحمراء لتحديد مرفقات البريد الإلكتروني غير الآمنة. اقرأ أكثر مصممة خصيصًا لمالك الموقع أو المساهمين.

- هل قمت بالتحديث؟ - إن CMS قديم أو ملحق قديم أو ملحق أو عنصر واجهة مستخدم قديم نقطة دخول ممتازة للمهاجم البرامج الضارة الجديدة تسلط الضوء على أهمية تحديث وتأمين مدونة WordPress الخاصة بكعندما تأتي الإصابة بالبرامج الضارة المدمرة مثل SoakSoak.ru المكتشفة حديثًا ، فمن الضروري أن يتصرف أصحاب مدونة WordPress. بسرعة. اقرأ أكثر .

- أمن الموقع - سوف بلوق أصغر من المحتمل أن تعتمد على إنشاء كلمة مرور قوية 7 أخطاء في كلمة المرور ستؤدي إلى اختراقك على الأرجحتم إصدار أسوأ كلمات المرور لعام 2015 ، وهي مقلقة للغاية. لكنهم يظهرون أنه من الضروري للغاية تعزيز كلمات المرور الضعيفة ، مع بعض التعديلات البسيطة. اقرأ أكثر وببساطة توخي الحذر. يجب أن تحتوي المواقع الأكبر حجمًا على بروتوكولات أمان إضافية للتخفيف من هجمات الأمن السيبراني المحتملة.

هل يأتي "ElTest" في طريقي؟

بصراحة ، من يدري؟ تم ربط اختراق استبدال خط Chrome بشكل مباشر بسلسلة العدوى "ElTest". سلسلة العدوى ترتبط بشكل شائع ببرامج الفدية ومجموعات استغلال تاريخ برنامج Ransomware: أين بدأ وأين يجريترجع برامج الفدية إلى منتصف العقد الأول من القرن الحادي والعشرين ، ومثل العديد من تهديدات أمان الكمبيوتر ، نشأت من روسيا وأوروبا الشرقية قبل أن تتطور لتصبح تهديدًا قويًا بشكل متزايد. ولكن ماذا يحمل المستقبل لبرامج الفدية؟ اقرأ أكثر ، وكان نشطًا منذ عام 2014. لا يوجد مسار واضح للسلسلة ، فقط للعثور على المواقع المعرضة للخطر وكشف مستخدميها.

فضح #EITest حملة https://t.co/ApFiGdRqQApic.twitter.com/RQflK4Rqu8

- كريستوفر لاوسون (LowsonWebmin) 30 يناير 2017

بوضع هذا بعين الاعتبار، يجدر دائمًا مراعاة أمان موقعك احمِ نفسك بفحص سنوي للأمان والخصوصيةنحن على بعد شهرين تقريبًا من العام الجديد ، ولكن لا يزال هناك وقت لاتخاذ قرار إيجابي. ننسى شرب كميات أقل من الكافيين - نحن نتحدث عن اتخاذ خطوات لحماية الأمن والخصوصية على الإنترنت. اقرأ أكثر . إن التعامل مع النقاط التي تناولناها في القسم الأخير سيساعدك في الحفاظ على سلامتك. كما رأينا ، غالباً ما يكون البشر هم الحلقة الأضعف في السلسلة الأمنية. هذا لأننا نسينا تحديث CMS أو مضاد الفيروسات الخاص بنا ، أو لأن لقد تعرضنا للخداع بسبب هجوم الهندسة الاجتماعية كيفية اكتشاف وتجنب 10 من أخطر تقنيات القرصنةأصبح المتسللون متسللين والعديد من تقنياتهم وهجماتهم غالبًا لا يلاحظها حتى المستخدمون ذوو الخبرة. فيما يلي 10 من أكثر تقنيات القرصنة خبثًا التي يجب تجنبها. اقرأ أكثر علينا أن نتحمل مسؤولية الأمن السيبراني بجدية.

هل واجهت اختراقًا لمدونة أو موقع ويب؟ ماذا حدث لموقعك؟ هل كان لديك ما يكفي من الأمان في مكانك أم تم اختراقك في مكان آخر؟ دعنا نعرف تجربتك أدناه!

جافين هو كاتب أول في MUO. وهو أيضًا محرر ومدير تحسين محركات البحث لموقع شقيق MakeUseOf الذي يركز على التشفير ، Blocks Decoded. حصل على درجة البكالوريوس (مع مرتبة الشرف) في الكتابة المعاصرة مع ممارسات الفن الرقمي المنهوبة من تلال ديفون ، بالإضافة إلى أكثر من عقد من الخبرة في الكتابة المهنية. يتمتع بكميات وفيرة من الشاي.