الإعلانات

يبدو الأمن في كثير من الأحيان وكأنه مهمة شاقة. من لديه الوقت لقضاء ساعات في إغلاق الحسابات والهوس بكل شيء على هاتفك أو جهاز الكمبيوتر الخاص بك؟

الحقيقة هي أنه لا يجب أن تخاف من الأمن. يمكنك إجراء فحوصات مهمة في غضون دقائق وستكون حياتك على الإنترنت أكثر أمانًا بسببها. فيما يلي عشرة فحوصات حيوية يمكنك العمل بها في جدولك الزمني - قم بذلك مرة كل فترة وستتقدم على 90 بالمائة من الأشخاص.

1. تطبيق التحديثات على كل شيء

نقر الجميع على "ذكرني لاحقًا" عند مطالبتك بالتحديث. لكن الحقيقة هي ذلك يعد تطبيق التحديثات من أهم الطرق كيف ولماذا تحتاج إلى تثبيت تصحيح الأمان هذا اقرأ أكثر للحفاظ على أجهزتك آمنة. عندما يجد المطورون ثغرة في برنامجهم - سواء كان نظام تشغيل أو تطبيق - فإن تصحيحه هو كيفية إصلاحه. بتجاهل هذه التحديثات ، تفتح نفسك أمام نقاط الضعف دون ضرورة.

على سبيل المثال ، غالبية ضحايا هجوم WannaCry في مايو 2017 هجوم Global Ransomware وكيفية حماية بياناتكضرب هجوم إلكتروني ضخم أجهزة الكمبيوتر في جميع أنحاء العالم. هل تأثرت ببرامج الفدية الخبيثة ذاتية التكرار؟ إذا لم يكن الأمر كذلك ، كيف يمكنك حماية بياناتك دون دفع الفدية؟ اقرأ أكثر

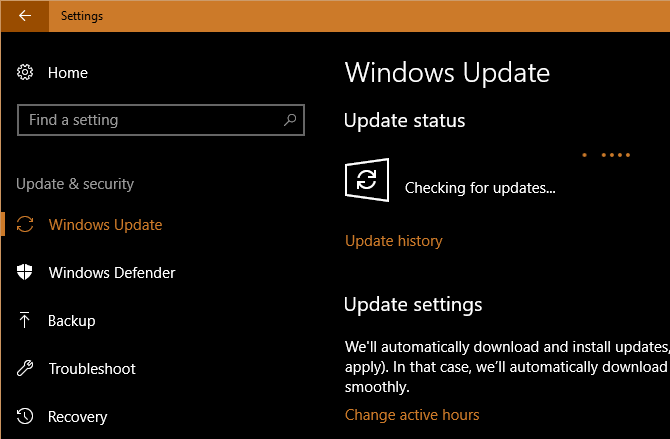

تم تشغيل إصدارات قديمة من Windows 7. ببساطة تطبيق التحديثات قد حفظها. هذا هو واحد من أسباب تثبيت Windows 10 للتحديثات تلقائيًا إيجابيات وسلبيات التحديثات القسرية في Windows 10ستتغير التحديثات في Windows 10. الآن يمكنك الاختيار والاختيار. ومع ذلك ، سيفرض Windows 10 تحديثات عليك. لها مزايا ، مثل تحسين الأمان ، ولكن يمكن أن تسوء أيضًا. ما هو أكثر ... اقرأ أكثر - ومعظم المنصات الأخرى تفعل ذلك أيضًا.على Windows ، توجه إلى الإعدادات> التحديث والأمان> Windows Update للتحقق من وجود تحديثات. يمكن لمستخدمي Mac التحقق من متجر التطبيقات التحديثات علامة التبويب لأحدث التنزيلات. سيطالبك كل من Android و iOS بتنزيل التحديثات عندما تكون متاحة. وعندما تفتح برنامجًا وترى مطالبة بالتحديث ، قم بذلك في أقرب وقت ممكن.

لا تنس الأجهزة الأخرى أيضًا. تحديث جهاز التوجيه الخاص بك 10 أشياء يجب أن تفعلها مع جهاز توجيه جديدسواء كنت قد اشتريت للتو أول جهاز توجيه أو قمت بترقية جهاز قديم إلى جهاز جديد ، فهناك العديد من الخطوات الأولى الحاسمة التي يجب أن تتخذها على الفور لإعدادها بشكل صحيح. اقرأ أكثر ، كيندل ، إكس بوكس ون ، إلخ. سيبقيك أكثر أمانًا باستخدام هذه الأجهزة أيضًا.

2. قم بتحديث أضعف كلمات المرور الخاصة بك

استخدام كلمات مرور قوية 6 نصائح لإنشاء كلمة مرور غير قابلة للكسر يمكنك تذكرهاإذا لم تكن كلمات المرور الخاصة بك فريدة ولا يمكن اختراقها ، يمكنك أيضًا فتح الباب الأمامي ودعوة اللصوص لتناول طعام الغداء. اقرأ أكثر أمر حيوي للحفاظ على حساباتك آمنة. كلمات المرور القصيرة وكلمات المرور التي تستخدمها على مواقع ويب متعددة وكلمات المرور الواضحة كلها أهداف سهلة للهجوم 7 أخطاء في كلمة المرور ستؤدي إلى اختراقك على الأرجحتم إصدار أسوأ كلمات المرور لعام 2015 ، وهي مقلقة للغاية. لكنهم يظهرون أنه من الضروري للغاية تعزيز كلمات المرور الضعيفة ، مع بعض التعديلات البسيطة. اقرأ أكثر . نحن نوصي باستخدام مدير كلمة المرور تحتاج إلى البدء في استخدام مدير كلمات المرور الآنالآن ، يجب على الجميع استخدام مدير كلمات المرور. في الواقع ، عدم استخدام مدير كلمات المرور يعرضك لخطر أكبر للاختراق! اقرأ أكثر لإعداد كلمات مرور قوية لا تحتاج إلى تذكرها.

خذ هذا قليلاً في كل مرة - ابدأ بتغيير أهم كلمات المرور الخاصة بك مثل البريد الإلكتروني والبنك وحسابات الوسائط الاجتماعية. لا تحتاج إلى تغيير كلمات المرور الخاصة بك طوال الوقت ، ولكن يجب أن تراقب الانتهاكات الكبيرة. إذا كنت متأثرًا بالتسرب ، فلا يلزمك سوى تغيير كلمة مرور واحدة للحفاظ على سلامتك. أدوات مثل لقد تم Pwned؟ إرادة تحقق من عنوان بريدك الإلكتروني بين بيانات الخرق هل أدوات التحقق من حساب البريد الإلكتروني المخترق حقيقية أم عملية احتيال؟لم تكن بعض أدوات فحص البريد الإلكتروني بعد الانتهاك المزعوم لخوادم Google شرعية كما كانت تأمل مواقع الويب المرتبطة بها. اقرأ أكثر .

يمتد هذا إلى هاتفك أيضًا. لا تستخدم شيئًا واضحًا مثل 1234 كرقم التعريف الشخصي ، وربما يجب عليك توقف عن استخدام قفل النمط أقفال النمط غير آمنة على أجهزة Androidقفل النمط في Android ليس أفضل طريقة لتأمين جهازك. وجدت الأبحاث الحديثة أن الأنماط أسهل في التصدع من ذي قبل. اقرأ أكثر .

3. مراجعة إعدادات خصوصية الوسائط الاجتماعية

مع عدم كفاية ضوابط وسائل التواصل الاجتماعي ، يمكن أن تكون دون علم مشاركة المعلومات بطريقة أكثر مما تعتقد 9 أشياء يجب عليك عدم مشاركتها على وسائل التواصل الاجتماعيكن حريصًا على ما تشاركه على وسائل التواصل الاجتماعي لأنك لا تعرف أبدًا متى يمكن أن يعود شيء ما ويدمر حياتك. حتى أكثر المشاركات بريئة يمكن استخدامها ضدك. اقرأ أكثر . من المهم أن تستغرق بضع دقائق لمراجعة من تشارك المعلومات معه.

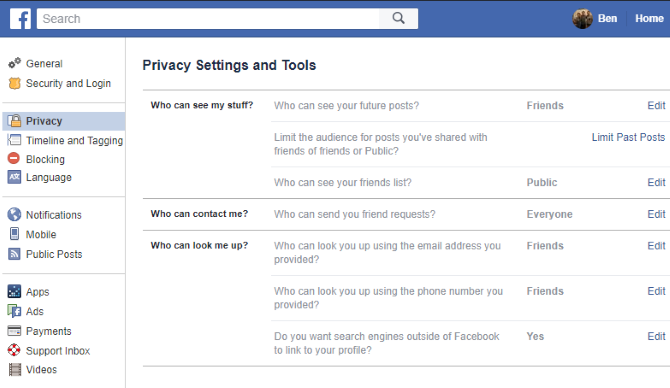

في الفيسبوك زيارة الخاص بك صفحة الإعدادات وانقر خصوصية على الشريط الجانبي الأيسر. مراجعة الإعدادات هنا ل تغيير من يمكنه مشاهدة مشاركاتك إعدادات خصوصية Facebook Photo التي تحتاج إلى معرفتهاكما هو الحال مع كل شيء يتعلق بالخصوصية على Facebook ، فإن إدارة إعدادات خصوصية صورك ليست سهلة دائمًا. اقرأ أكثر ، ومن يمكنه الاتصال بك ، ومن يمكنه البحث عنك باستخدام البحث. يجب عليك أيضا مراجعة الصفحة الشخصية و الاشارة علامة التبويب لتغيير من يمكنه النشر في مخططك الزمني ويتطلب مراجعة المشاركات الجديدة.

لتويتر ، قم بزيارة الإعدادات وانقر فوق الخصوصية والأمان علامة التبويب على اليسار. يمكنك هنا حماية تغريداتك حتى لا تكون عامة ، وإزالة موقعك من التغريدات ، وتعطيل وضع علامات على الصور ، ومنع الآخرين من اكتشافك.

مراجعة لدينا دليل حول كيفية جعل جميع حساباتك الاجتماعية خاصة كيف تجعل جميع حساباتك على وسائل التواصل الاجتماعي خاصةهل تريد الحفاظ على خصوصية حياتك على وسائل التواصل الاجتماعي؟ اضغط على الرابط للحصول على دليل كامل لإعدادات الخصوصية على Facebook و Twitter و Pinterest و LinkedIn و Instagram و Snapchat. اقرأ أكثر للحصول على تعليمات كاملة.

4. تحقق من أذونات التطبيق

سمح iOS للمستخدمين بذلك ضبط أذونات التطبيق عزز خصوصيتك في iOS باستخدام هذه الإعدادات والتغييراتنعلم جميعًا أن الحكومات والشركات تجمع المعلومات من هاتفك. ولكن هل تطوع بتقديم بيانات أكثر بكثير مما تدرك؟ دعونا نلقي نظرة على كيفية إصلاح ذلك. اقرأ أكثر لسنوات و نفذ Android أذونات عند الطلب ما هي أذونات Android ولماذا يجب أن تهتم؟هل سبق لك أن قمت بتثبيت تطبيقات Android دون التفكير مرة أخرى؟ إليك كل ما تحتاج إلى معرفته حول أذونات تطبيقات Android ، وكيف تغيرت ، وكيف تؤثر عليك. اقرأ أكثر في Android 6.0 Marshmallow والإصدارات الأحدث. كلما قمت بتثبيت تطبيق ، سيظهر لك ويطلب الوصول إلى البيانات الحساسة مثل الكاميرا والميكروفون وجهات الاتصال عندما يحتاجها.

في حين أن معظم التطبيقات ليست ضارة وتحتاج إلى هذه الأذونات للعمل بشكل صحيح ، يجدر مراجعتها في بعض الأحيان للتأكد من أن التطبيق لا يأخذ معلومات لا يحتاج إليها. وفي حالة تطبيقات مثل فيسبوك ، كمية التصاريح السخيفة ما مدى سوء أذونات Facebook Messenger على أي حال؟ربما كنت قد سمعت الكثير عن تطبيق Facebook Messenger. لنقم بإخفاء الشائعات ومعرفة ما إذا كانت الأذونات سيئة كما يدعون. اقرأ أكثر قد ترغب في إلغاء تثبيته بالكامل.

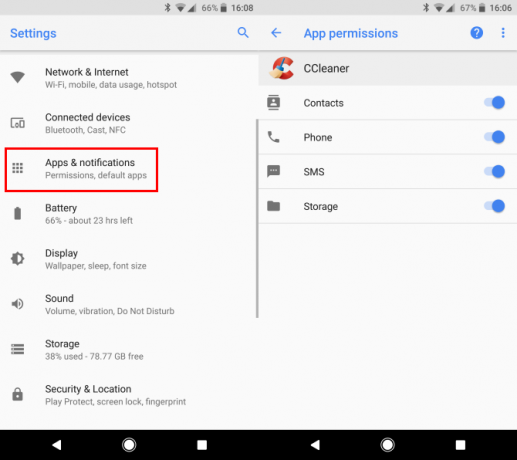

لمراجعة أذونات Android ، توجه إلى الإعدادات> التطبيقات (وجدت في الإعدادات> التطبيقات والإشعارات> معلومات التطبيق على Android 8.0 Oreo). اضغط على التطبيق واختر أذونات على صفحة المعلومات الخاصة به لمراجعة جميع الأذونات التي يمتلكها التطبيق. استخدم أشرطة التمرير لتمكين أو تعطيل أي شيء تريد تغييره.

يمكن لمستخدمي iOS الوصول إلى قائمة معادلة من خلال زيارة الإعدادات> الخصوصية. حدد نوع الإذن ، مثل جهات الاتصال أو ميكروفون، وسترى جميع التطبيقات التي يمكنها الوصول إليه. استخدم أشرطة التمرير لإلغاء الوصول.

5. مراجعة عمليات التشغيل على جهاز الكمبيوتر الخاص بك

على الرغم من أنك لست بحاجة إلى معرفة الغرض الدقيق من كل شيء يتم تشغيله على جهاز الكمبيوتر الخاص بك ، فمن الجيد التحقق من العمليات النشطة من حين لآخر. القيام بذلك سيساعدك أيضًا تعرف على المزيد حول جهاز الكمبيوتر الخاص بك الدليل النهائي لجهاز الكمبيوتر الخاص بك: كل ما تريد معرفته - والمزيدبينما تتغير المواصفات الفنية لجهاز الكمبيوتر ، تظل وظيفتها كما هي. في هذا الدليل ، سنحدد بالضبط ما يفعله كل مكون ولماذا يفعله ولماذا هذا مهم. اقرأ أكثر كلما أصبحت أكثر دراية بعملها.

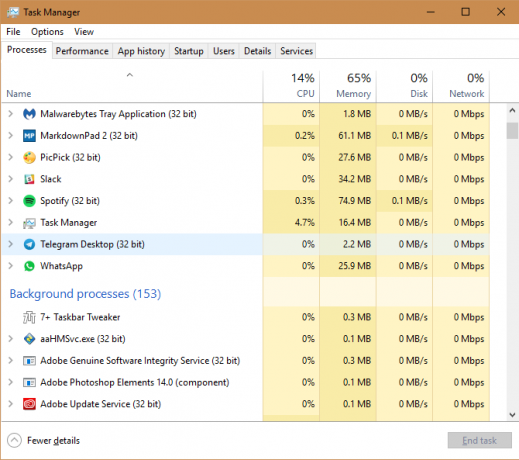

في نظام التشغيل Windows ، انقر فوق زر Start (ابدأ) وابحث عن مدير المهام أو استخدم الاختصار Ctrl + Shift + Esc لفتح مدير المهام. على ال العمليات علامة التبويب ، سترى التطبيقات تعمل في المقدمة. تحتها عمليات الخلفية ، تليها عمليات النظام. تصفح و Google أي شيء تراه يبدو مريباً كيفية التعامل مع عمليات إدارة المهام المشبوهة ويندوزإن CTRL + ALT + DEL المعروف أيضًا باسم التحية بثلاثة أصابع هو أسرع طريقة لإضافتها إلى ارتباكك. بالفرز من خلال عمليات إدارة المهام ، قد تلاحظ شيئًا مثل svchost.exe باستخدام 99٪ من وحدة المعالجة المركزية. و الآن... اقرأ أكثر . فقط تأكد من أنك لا تنهي أي عمليات حيوية 7 عمليات إدارة مهام Windows التي يجب ألا تقتلها أبدًايمكن لبعض عمليات Windows تجميد النظام أو تعطله في حالة إنهائه. سنوضح لك عمليات إدارة المهام التي يجب أن تتركها بمفردك. اقرأ أكثر .

يمكن لمستخدمي ماك انظر العمليات الجارية مع مراقب النشاط ما هو مراقب النشاط؟ ما يعادل مدير المهامتعرف على كل شيء حول مراقبة النشاط على جهاز Mac وكيفية استخدامه للتحقق من المعلومات التفصيلية حول نظامك. اقرأ أكثر . أسرع طريقة لفتحه هي الضغط القيادة + الفضاء لفتح Spotlight ، ثم اكتب مراقب النشاط و اضغط أدخل. إلقاء نظرة من خلال وحدة المعالجة المركزية علامة التبويب لمعرفة ما يتم تشغيله على جهازك.

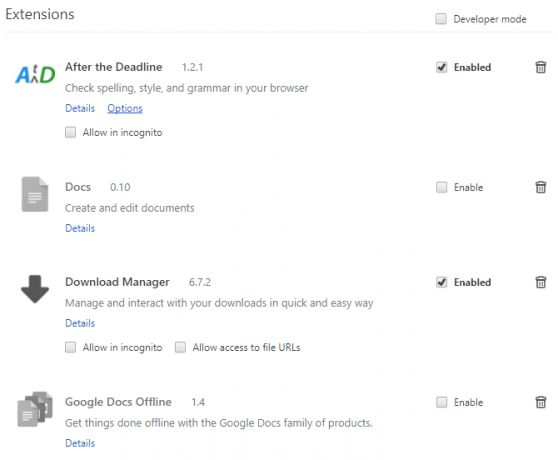

عندما تكون في ذلك ، يجب عليك أيضًا مراجعة ملحقات المتصفح المثبتة كيفية تنظيف ملحقات المستعرض الخاص بك (الطريقة السهلة)إذا كنت تتحقق بانتظام من الإضافات الرائعة ، فمن المحتمل أن الوقت قد حان لتنظيف تلك الإضافات التي لم تعد تريدها أو لا تريدها. إليك كيفية القيام بذلك بسهولة. اقرأ أكثر . يمكن للوظائف الإضافية الضارة أن تخطف التصفح ، وحتى مرة واحدة يتم شراؤها ملحقات الأبرياء وتصبح برامج التجسس 10 ملحقات كروم يجب عليك إلغاء تثبيتها الآنمن الصعب تتبع الإضافات التي تم اكتشافها وهي تسيء استخدام امتيازاتها ، ولكن يجب عليك بالتأكيد إلغاء تثبيت هذه الامتدادات العشرة في أقرب وقت ممكن. اقرأ أكثر . في Chrome ، انتقل إلى القائمة> المزيد من الأدوات> الإضافات وتعطيل أو إزالة أي شيء يبدو مشبوهًا. يمكن لمستخدمي Firefox العثور على هذه القائمة على القائمة> الإضافات.

6. مسح البرمجيات الخبيثة

أنت قد تعرف عندما يكون لديك برامج ضارة على جهاز الكمبيوتر الخاص بك 4 مفاهيم خاطئة أمنية تحتاج إلى إدراكها اليومهناك الكثير من البرمجيات الخبيثة والمعلومات الخاطئة للأمان عبر الإنترنت ، ويمكن أن يكون اتباع هذه الأساطير خطيراً. إذا كنت قد اعتبرت أي حقيقة ، فقد حان الوقت للحصول على الحقائق مباشرة! اقرأ أكثر ، ولكن يمكن أن يكون صامتًا أيضًا. يجب أن يلتقط الماسح الضوئي الجيد لمكافحة الفيروسات معظم الفيروسات والالتهابات السيئة الأخرى قبل أن يتمكنوا من الوصول إلى نظامك ، ولكن رأيًا ثانيًا من ماسح ضوئي لمكافحة البرامج الضارة لا يؤذي أبدًا.

على Windows ، لا شيء يضاهي Malwarebytes. قم بتثبيت الإصدار المجاني للبحث عن البرامج الضارة بجميع أنواعها وإزالتها ببضع نقرات فقط. لا يحتاج مستخدمو Mac إلى مضاد فيروسات مخصص إليك برنامج أمان Mac الوحيد الذي تحتاجهبالنسبة لمعظم الناس ، فإن OS X آمن إلى حد ما خارج الصندوق - وهناك عدد من البرامج التي من المحتمل أن تضر أكثر مما تنفع. اقرأ أكثر ما لم يرتكبون أخطاء غبية 5 طرق سهلة لإصابة جهاز Mac بالبرامج الضارةيمكن أن تؤثر البرامج الضارة بالتأكيد على أجهزة Mac! تجنب ارتكاب هذه الأخطاء وإلا سينتهي بك الأمر بإصابة Mac. اقرأ أكثر لكن لا حرج في الصيام Malwarebytes لنظام التشغيل Mac مسح إذا كنت تريد التأكيد.

إذا وجدت شيئًا عدوانيًا بشكل خاص ، فحاول أداة إزالة برامج ضارة أقوى بسهولة إزالة البرامج الضارة العدوانية مع هذه الأدوات 7لن تتمكن أجنحة مكافحة الفيروسات المجانية النموذجية من الوصول إليك حتى الآن إلا عندما يتعلق الأمر بكشف البرامج الضارة وحذفها. ستعمل هذه الأدوات المساعدة السبعة على التخلص من البرامج الضارة وإزالتها. اقرأ أكثر .

7. تحقق من اتصالات حسابك

تتيح لك العديد من مواقع الويب تسجيل الدخول باستخدام بيانات اعتماد حساب آخر ، عادةً ما تكون Facebook أو Google. على الرغم من أن هذا الأمر مريح لأنك لست مضطرًا إلى تذكر تسجيل دخول منفصل ، فإن ربط جميع هذه المواقع بحساب واحد أمر مثير للقلق قليلاً. لذلك يجب عليك مراجعة المواقع والتطبيقات التي ربطتها بحساباتك الأساسية.

تحقق من تطبيقات Google من خلال زيارة صفحة حسابي في Google، ثم انقر فوق التطبيقات التي يمكنها الوصول إلى الحساب في ال تسجيل الدخول والأمان صندوق. انقر إدارة التطبيقات في اللوحة الناتجة لعرضها جميعًا.

ألق نظرة عن كثب على هذه ، خاصة إذا كنت قد استخدمت حساب Google لفترة طويلة. يجب عليك إلغاء الوصول إلى التطبيقات التي لم تعد تستخدمها ، ومراجعة الوصول الذي تملكه التطبيقات الحالية. انقر فوق إدخال ثم اضغط على إزالة الوصول زر لرميها.

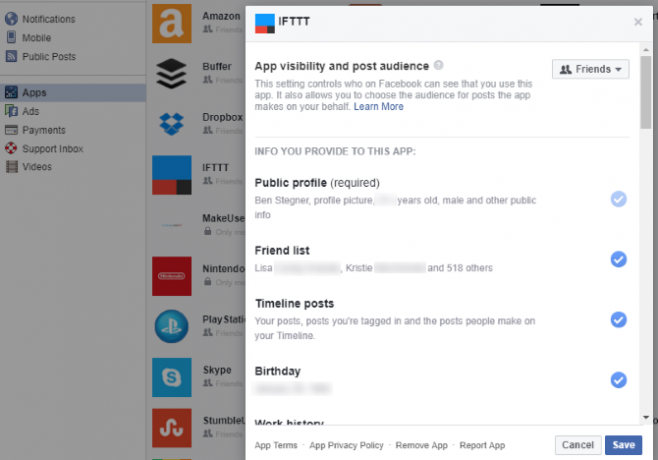

الفيسبوك لديه لوحة مماثلة. قم بزيارة صفحة إعدادات Facebook وانقر فوق تطبيقات الارتباط على الشريط الجانبي الأيسر. سترى التطبيقات والمواقع التي لقد استخدمت حسابك على Facebook لتسجيل الدخول كيفية إدارة تسجيلات دخول الفيسبوك الخاصة بك من طرف ثالث [نصائح فيسبوك الأسبوعية]كم عدد المرات التي سمحت فيها لموقع طرف ثالث بالوصول إلى حسابك على Facebook؟ إليك كيفية إدارة إعداداتك. اقرأ أكثر - انقر عرض الكل لتوسيع القائمة.

يسرد كل تطبيق الجماهير التي يمكنها مشاهدة المحتوى المشترك من تلك التطبيقات. انقر فوق أحد الأذونات التفصيلية ، مع عرض ما يمكن لهذا التطبيق الوصول إليه بالضبط. يمكنك إزالة بعض الأذونات أو النقر فوق X رمز فوق أحد التطبيقات لإزالته من حسابك.

إذا كنت ترغب في تعطيل هذه الوظيفة تمامًا ، فانقر فوق تعديل زر تحت التطبيقات ومواقع الويب والمكونات الإضافية و اختار تعطيل المنصة.

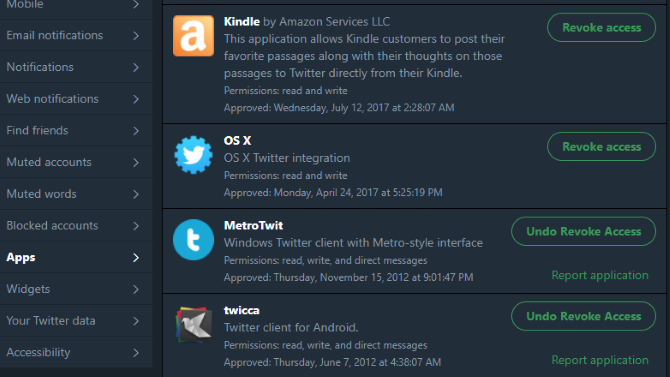

قد ترغب أيضًا في مراجعة التطبيقات التي ربطتها بحسابك على Twitter. قم بزيارة علامة تبويب التطبيقات في إعدادات Twitter الخاصة بك لعرضها جميعًا. انقر إبطال الوصول لإزالة أي شيء لم تعد تستخدمه.

8. قم بإعداد المصادقة الثنائية في كل مكان

ليس سراً أن المصادقة الثنائية (2FA) هي واحدة من أفضل الطرق لإضافة مزيد من الأمان إلى حساباتك. مع تمكينه ، لا تحتاج فقط إلى كلمة المرور الخاصة بك ولكن إلى رمز من تطبيق أو رسالة نصية لتسجيل الدخول. في حين أنه ليس حلاً مثاليًا 3 مخاطر وسلبيات المصادقة الثنائيةلقد انفجر استخدام المصادقة الثنائية خلال العقد الماضي. لكنها ليست مثالية ، ويمكن أن تعود لتطاردك إذا لم تكن حذراً. إليك بعض السلبيات التي تم تجاهلها. اقرأ أكثر ، هذا يمنع الوصول الضار إلى حساباتك حتى لو سرق شخص ما كلمة مرورك.

تختلف عملية تمكين 2FA قليلاً لكل خدمة. لتحصل على طريقك ، لقد غطينا كيفية تأمين أهم الخدمات مع 2FA قفل هذه الخدمات الآن مع المصادقة الثنائيةالمصادقة الثنائية هي الطريقة الذكية لحماية حساباتك على الإنترنت. دعنا نلقي نظرة على عدد قليل من الخدمات التي يمكنك قفلها بأمان أفضل. اقرأ أكثر . ثم، تمكين 2FA على حساباتك الاجتماعية كيفية إعداد المصادقة الثنائية على جميع حساباتك الاجتماعيةدعونا نرى أي منصات وسائل التواصل الاجتماعي تدعم المصادقة الثنائية وكيف يمكنك تمكينها. اقرأ أكثر و حسابات الألعاب كيفية تمكين المصادقة الثنائية لحسابات الألعاب الخاصة بكتوفر المصادقة ذات العاملين طبقة إضافية من الحماية للحسابات عبر الإنترنت ، ويمكنك تمكينها بسهولة لخدمات الألعاب المفضلة لديك. اقرأ أكثر للحفاظ على سلامتهم. نوصي باستخدام Authy كتطبيق المصدق الخاص بك ، كما هو أفضل من Google Authenticator أفضل 5 بدائل لـ Google Authenticatorلتحسين أمان حساباتك على الإنترنت ، ستحتاج إلى تطبيق مصادقة ثنائي جيد لإنشاء رموز الوصول. هل تعتقد أن Google Authenticator هي اللعبة الوحيدة في المدينة؟ هنا خمسة بدائل. اقرأ أكثر .

9. مراجعة نشاط الحساب

تتيح لك أداة أخرى تقدمها العديد من المواقع معرفة الأجهزة التي سجلت الدخول إلى حسابك مؤخرًا. سيرسل لك البعض رسالة نصية أو بريد إلكتروني عند تسجيل دخول جهاز جديد. يمكنك استخدام هذه للتأكد من أنك تعرف على الفور إذا قام شخص آخر باختراق حسابك.

لجوجل ، توجه إلى نشاط الجهاز وأحداث الأمان قسم إعدادات حسابك. سوف ترى الأحداث الأمنية الأخيرة عرض عمليات تسجيل الدخول الحديثة و الأجهزة المستخدمة مؤخرًا. انقر مراجعة الأحداث لكليهما وتأكد من التعرف على جميع الأجهزة والأنشطة. بشكل افتراضي ، سترسل لك Google بريدًا إلكترونيًا عندما يسجل جهاز جديد الدخول إلى حسابك.

حدد حدثًا أو جهازًا للحصول على مزيد من المعلومات حوله. يؤدي النقر فوق أحد الأحداث إلى إظهار عنوان IP الخاص به وموقعه التقريبي. إذا لم يكن للجهاز أي نشاط لحساب Google خلال 28 يومًا ، فيمكنك النقر إزالة لإلغاء وصولها. يعمل من خلال الفحص الأمني من Google ماذا تعرف Google عنك؟ اكتشف وإدارة خصوصيتك وأمانكلأول مرة ، تقدم شركة Google العملاقة للبحث طريقة لك للتحقق من المعلومات التي لديها عنك ، وكيف تجمع هذه البيانات ، والأدوات الجديدة لبدء استعادة خصوصيتك. اقرأ أكثر يمكن أن تساعدك في مراجعة معلومات مهمة أخرى أثناء وجودك هنا.

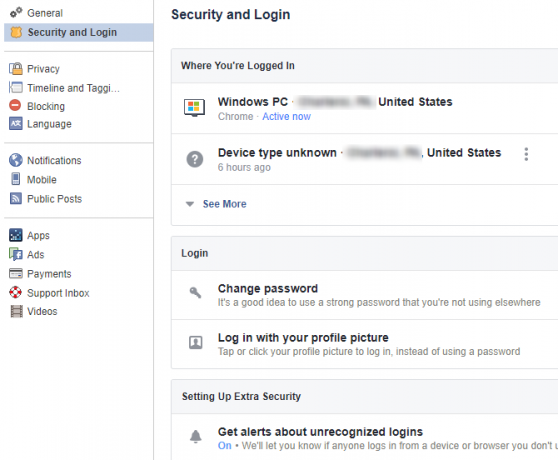

إلى تحقق من هذا في الفيسبوك تأمين الفيسبوك الخاص بك مع هذه الحيل 6 بسيطةيمكن أن يكون Facebook مخيفًا جدًا عندما يتعلق الأمر بالأمان ، ولكن مع بضع دقائق والأدوات المناسبة ، يمكنك الحفاظ على حسابك قويًا. اقرأ أكثر قم بزيارة الأمن وتسجيل الدخول علامة تبويب إعدادات حسابك. تحقق من الأعلى حيث قمت بتسجيل الدخول القسم وانقر شاهد المزيد إلى أي مكان تسجل فيه الدخول إلى Facebook. انقر فوق النقاط الثلاث بجوار الإدخال إلى تسجيل خروج أو اختر ليس انت؟إذا كنت تشك في اللعب الخاطئ كيفية التحقق مما إذا كان هناك شخص آخر يمكنه الوصول إلى حسابك على Facebookإنه أمر شرير ومقلق على حد سواء إذا كان شخص ما لديه حق الوصول إلى حسابك على Facebook دون علمك. إليك كيفية معرفة ما إذا تم اختراقك. اقرأ أكثر .

أيضا في هذه الصفحة ، تأكد من أن لديك احصل على تنبيهات حول تسجيلات الدخول غير المعترف بها ممكن. سيؤدي ذلك إلى تنبيهك عبر الرسائل النصية و / أو البريد الإلكتروني عندما يسجل الجهاز الدخول إلى حسابك.

أخيرًا ، تحقق من جلسة Twitter النشطة على بيانات تويتر الخاصة بك صفحة الإعدادات. مرر لأسفل إلى أجهزتك و سجل الوصول إلى الحساب لمعرفة مكان تسجيل الدخول مؤخرًا.

ربما لاحظت أن العديد من هذه النصائح تدور حول أهم حساباتك (Google ، Facebook و Microsoft) وهم الأكثر أهمية لأن المهاجم يمكن أن يلحق أكبر ضرر به معهم. إذا دخل شخص ما إلى بريدك الإلكتروني 6 طرق يمكن استغلالها من قبل المحتالينماذا يحدث عندما يخترق المخادع حساب بريدك الإلكتروني؟ يمكنهم استغلال سمعتك وحساباتك المالية وغير ذلك الكثير. اقرأ أكثر ، يمكنهم استخدام روابط إعادة تعيين "نسيت كلمة المرور" على المواقع الأخرى وتغيير أي كلمة مرور تم ربطها ببريدك الإلكتروني.

10. تعرف على من يستخدم Wi-Fi الخاص بك

هل ترغب في ذلك إذا كان شخص ما يتجسس على شبكتك المنزلية؟ بالتاكيد لا. أنت نأمل أن يكون لديك كلمة مرور قوية على جهاز التوجيه الخاص بك كيفية تكوين جهاز التوجيه الخاص بك لجعل الشبكة المنزلية الخاصة بك آمنة حقاتعرض إعدادات الموجه الافتراضية شبكتك للخطر ، مما يسمح للغرباء المستقلين بالضغط على عرض النطاق الترددي وربما ارتكاب الجرائم. استخدم ملخصنا لتكوين إعدادات جهاز التوجيه القياسية الخاصة بك لمنع الوصول غير المصرح به إلى شبكتك. اقرأ أكثر حتى لا يتمكن الأشخاص غير المصرح لهم من التواصل. من الجدير مراجعة سريعة تأكد من أن جارك لم يكتشف كلمة المرور الخاصة بك كيفية تأمين واي فاي الخاص بك ووقف سرقة الجيرانإذا تم بث شبكة Wi-Fi SSID الخاصة بك إلى المنازل المحيطة ، فهناك احتمال سرقة الإنترنت. تعرف على كيفية منع حدوث ذلك واستمر في التحكم في النطاق الترددي. اقرأ أكثر أو شيء ما.

إتبع دليلنا لفحص شبكتك بحثًا عن أجهزة مشبوهة كيفية التحقق من شبكة Wi-Fi الخاصة بك للأجهزة المشبوهةهل أنت قلق من أن الغرباء أو المتسللين قد يكونون على شبكة Wi-Fi الخاصة بك؟ إليك كيفية التحقق وكيفية القيام بشيء حيال ذلك. اقرأ أكثر لفعل هذا. بينما كنت في ذلك ، يجب عليك اختبر أمان شبكتك المنزلية باستخدام أدوات مجانية كيفية اختبار أمن شبكة منزلك مع أدوات القرصنة المجانيةلا يمكن لأي نظام أن يكون "دليلًا على الاختراق" تمامًا ، ولكن اختبارات أمان المستعرض وحماية الشبكة يمكن أن تجعل إعدادك أكثر قوة. استخدم هذه الأدوات المجانية لتحديد "النقاط الضعيفة" في شبكتك المنزلية. اقرأ أكثر لمعرفة مدى أمانها.

هل كشفت الشيكات عن أي مشاكل؟

تهانينا ، لقد مررت للتو بعشرة فحوص أمنية مهمة. قد لا تكون ممتعة أو ساحرة ، لكن الخطوات التي اتخذتها بهذه الخطوات ستقطع شوطًا كبيرًا في الحفاظ على سلامتك. الآن يتم تحديث جميع أجهزتك ، فأنت تعرف بالضبط التطبيقات التي يمكنها الوصول إلى حساباتك ، وقمت بإزالة الروابط الضعيفة في سلسلة الأمان الخاصة بك. هذه صفقة كبيرة!

لسوء الحظ ، لا يمكن لأي من هذه الخطوات أن تساعد في الحماية من عدم كفاءة الشركات كما هو الحال مع خرق Equifax. تعرف على ما حدث هناك Equihax: واحدة من أكثر الانتهاكات الكارثية في كل العصوريعد خرق Equifax هو الخرق الأمني الأخطر والأكثر إحراجًا على الإطلاق. لكن هل تعرف كل الحقائق؟ هل تأثرت؟ ماذا يمكنك أن تفعل بهذا الشأن؟ تجد هنا. اقرأ أكثر وما يجب عليك فعله لحماية نفسك.

أي من الفحوصات الأكثر أهمية بالنسبة لك؟ ما هي الفحوصات السريعة الأخرى المهمة؟ قل لنا في التعليقات!

بين هو نائب رئيس التحرير ومدير البريد الدعائي في MakeUseOf. حاصل على بكالوريوس في نظم المعلومات الحاسوبية من كلية غروف سيتي ، حيث تخرج مع مرتبة الشرف بامتياز مع مرتبة الشرف. إنه يستمتع بمساعدة الآخرين وهو متحمس لألعاب الفيديو كوسيلة.