الإعلانات

بالنسبة للكثيرين ، ربما تثير كلمة "التشفير" صوراً لجيمس بوند-إيسك عن شرير مع حقيبة مكبل اليدين مع رموز إطلاق نووي أو غيره من أفلام الحركة. في الواقع ، نستخدم جميعًا تقنية التشفير يوميًا ، وعلى الرغم من أن معظمنا ربما لا يفهمون "كيف" أو "لماذا" ، نحن متأكدون من أهمية أمان البيانات ، وإذا كان التشفير يساعدنا على تحقيق ذلك ، فنحن بالتأكيد في وضع التشغيل مجلس.

يستخدم كل جهاز حوسبة نتفاعل معه تقريبًا شكلًا من أشكال تقنية التشفير. من الهواتف الذكية (التي يمكن أن يكون في كثير من الأحيان بياناتهم المشفرة كيفية تشفير البيانات على الهاتف الذكي الخاص بكمع فضيحة بريسم - فيريزون ، ما يدعى أنه كان يحدث هو أن وكالة الأمن القومي التابعة للولايات المتحدة (NSA) كانت تستخرج البيانات. وهذا هو ، لقد كانت تمر سجلات المكالمات من ... اقرأ أكثر ) ، على الأجهزة اللوحية أو أجهزة سطح المكتب أو أجهزة الكمبيوتر المحمولة أو حتى جهاز Kindle الموثوق به ، يكون التشفير في كل مكان.

ولكن كيف يعمل؟

ما هو التشفير؟

التشفير هو شكل حديث من التشفير يتيح للمستخدم إخفاء المعلومات ليس فقط لجنون العظمة: 4 أسباب لتشفير حياتك الرقمية التشفير ليس فقط لمنظري المؤامرة بجنون العظمة ، كما أنه ليس فقط للمهوسين بالتكنولوجيا. التشفير هو شيء يمكن لكل مستخدم كمبيوتر الاستفادة منه. تكتب مواقع التقنية عن كيف يمكنك تشفير حياتك الرقمية ، ولكن ... اقرأ أكثر من الآخرين. يستخدم التشفير خوارزمية معقدة تسمى الشفرة لتحويل البيانات الطبيعية (نص عادي) إلى سلسلة من أحرف عشوائية على ما يبدو (نص مشفر) لا يمكن قراءتها من قبل أولئك الذين ليس لديهم مفتاح خاص لفك تشفيره. يمكن لأولئك الذين يمتلكون المفتاح فك تشفير البيانات من أجل عرض النص العادي مرة أخرى بدلاً من سلسلة الأحرف العشوائية للنص المشفر.

طريقتان من أكثر طرق التشفير المستخدمة على نطاق واسع هما تشفير المفتاح العمومي (غير المتماثل) وتشفير المفتاح الخاص (المتماثل). يشبه الاثنان بمعنى أنهما يسمحان للمستخدم بتشفير البيانات لإخفائها عن الآخرين ، ثم فك تشفيرها من أجل الوصول إلى النص العادي الأصلي. لكنهم يختلفون في كيفية تعاملهم مع الخطوات بين التشفير وفك التشفير.

تشفير المفتاح العام

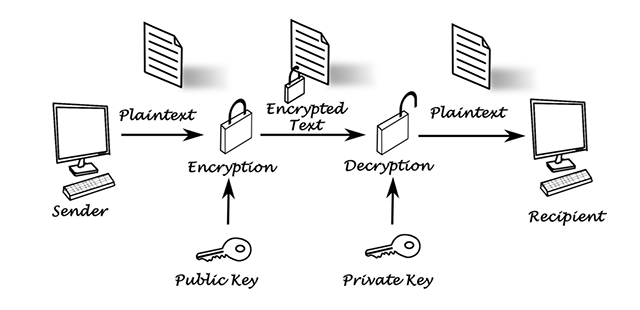

يستخدم تشفير المفتاح العمومي - أو غير المتماثل - المفتاح العمومي للمستلم وكذلك مفتاح خاص (رياضي) مطابق.

على سبيل المثال ، إذا كان لدى كل من Joe و Karen مفاتيح لصندوق ، مع وجود Joe بالمفتاح العمومي و Karen لديه مفتاح خاص متطابق ، فيمكن أن يستخدم Joe المفتاح لإلغاء قفل الصندوق ووضع الأشياء فيه ، لكنه لن يتمكن من عرض العناصر الموجودة بالفعل ، ولن يتمكن من استرداد أي شيء. كارين ، من ناحية أخرى ، يمكنها فتح الصندوق وعرض جميع العناصر داخلها وكذلك إزالتها كما رأت مناسبة باستخدام المفتاح الخاص المطابق لها. ومع ذلك ، لم تتمكن من إضافة أشياء إلى المربع دون الحاجة إلى مفتاح عمومي إضافي.

بمعنى رقمي ، يمكن لـ Joe تشفير النص العادي (باستخدام مفتاحه العام) وإرساله إلى Karen ، ولكن فقط Karen (ومفتاحها الخاص المتطابق) هو الذي يمكنه فك تشفير النص المشفر مرة أخرى إلى نص عادي. يتم استخدام المفتاح العمومي (في هذا السيناريو) لتشفير النص المشفر ، بينما يتم استخدام المفتاح الخاص لفك تشفيره مرة أخرى إلى نص عادي. ستحتاج كارين فقط إلى المفتاح الخاص لفك تشفير رسالة Joe ، لكنها ستحتاج إلى الوصول إلى مفتاح عمومي إضافي لتشفير الرسالة وإرسالها مرة أخرى إلى Joe. من ناحية أخرى ، لم يتمكن "جو" من فك تشفير البيانات باستخدام المفتاح العمومي الخاص به ، ولكن يمكنه استخدامه لإرسال رسالة مشفرة إلى كارين.

تشفير المفتاح الخاص

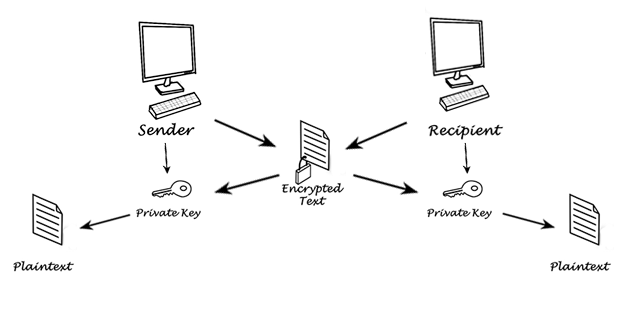

حيث يختلف المفتاح الخاص - أو التشفير المتماثل عن تشفير المفتاح العام - في غرض المفاتيح نفسها. لا يزال هناك مفتاحان ضروريان للتواصل ، لكن كل مفتاح من هذه المفاتيح هو نفسه الآن بشكل أساسي.

على سبيل المثال ، يمتلك كل من Joe و Karen مفاتيح الصندوق المذكور أعلاه ، ولكن في هذا السيناريو ، تقوم المفاتيح بنفس الشيء. كلاهما قادران الآن على إضافة أو إزالة أشياء من المربع.

عند التحدث رقمياً ، يمكن لـ Joe الآن تشفير الرسالة وكذلك فك تشفيرها باستخدام مفتاحه. كارين يمكن أن تفعل الشيء نفسه مع راتبها.

(موجز) تاريخ التشفير

عند الحديث عن التشفير ، من المهم التمييز بين جميع تقنيات التشفير الحديثة المستمدة من التشفير الكم الكمبيوترات: نهاية التشفير؟الحوسبة الكمومية كانت فكرة موجودة منذ فترة - تم تقديم الإمكانية النظرية في الأصل عام 1982. على مدى السنوات القليلة الماضية ، كان الحقل يقترب من التطبيق العملي. اقرأ أكثر . التشفير - هو في جوهره - فعل إنشاء و (محاولة) فك شفرة. على الرغم من أن التشفير الإلكتروني جديد نسبيًا في المخطط الأعظم للأشياء ، إلا أن التشفير هو علم يرجع إلى اليونان القديمة.

كان الإغريق أول مجتمع ينسب إليه استخدام التشفير من أجل إخفاء البيانات الحساسة في شكل كلمة مكتوبة ، من أعين أعدائهم ، والجمهور العام. استخدموا طريقة تشفير بدائية للغاية تعتمد على استخدام المقياس كأداة لإنشاء شفرات تبديل (مفتاح الإجابة) لفك تشفير الرسائل المشفرة. المنجل هو عبارة عن اسطوانة تستخدم لربط الرق من أجل فك الشفرة. عندما يستخدم الجانبان المتصلان أسطوانة من نفس السماكة ، ستعرض هذه الرقاقة الرسالة عند قراءتها من اليسار إلى اليمين. عندما تم إلغاء الرق ، فإنه سيظهر كقطعة طويلة ورقيقة من الرق مع أرقام وحروف عشوائية على ما يبدو. لذلك ، على الرغم من عدم التراجع ، فقد يبدو أنها رطانة ، ولكن عندما يتم تمريرها إلى المنجل ، ستبدو كما يلي:

لم يكن اليونانيون وحدهم في تطوير أساليب التشفير البدائية. تبع الرومان نفس الشيء عن طريق إدخال ما أصبح يُعرف باسم "تشفير قيصر" ، وهو شفرات بديلة تضمنت استبدال خطاب لرسالة أخرى تحولت إلى أسفل الأبجدية. على سبيل المثال ، إذا كان المفتاح ينطوي على تحول صحيح من ثلاثة ، فإن الحرف A سيصبح D ، والحرف B سيكون E ، وهكذا.

ومن الأمثلة الأخرى التي اعتبرت اختراقات من وقتهم:

- مربع بوليبيوس: يعتمد اختراق تشفير آخر من اليونان القديمة على شبكة 5 × 5 تبدأ بالحرف "A" في أعلى اليسار و "Z" في أسفل اليمين ("I" و "J" يشتركان في مربع). تظهر الأرقام من 1 إلى 5 أفقياً وعمودياً أعلى الصف العلوي من الحروف وإلى أقصى اليسار. يعتمد الرمز على إعطاء رقم ثم تحديد موقعه على الشبكة. على سبيل المثال ، سيكون "Ball" هو 12 و 11 و 31 و 31.

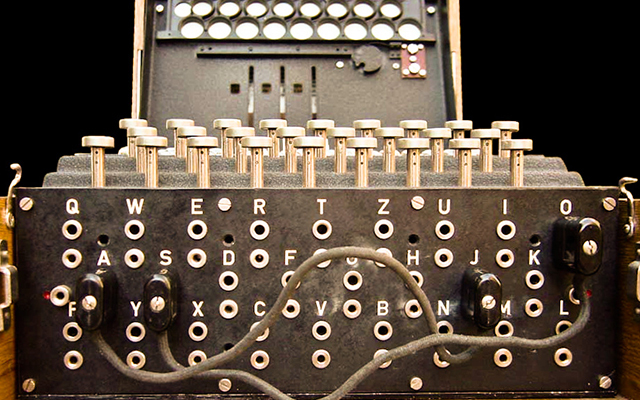

- آلة لغز: آلة Enigma هي تقنية الحرب العالمية الثانية المعروفة باسم آلة تشفير الدوار الكهروميكانيكية. بدا هذا الجهاز وكأنه آلة كاتبة كبيرة الحجم وسمح للمشغلين بالكتابة في نص عادي ، بينما قام الجهاز بتشفير الرسالة وإرسالها إلى وحدة أخرى. يكتب المتلقي السلسلة العشوائية من الحروف المشفرة بعد أن أضاءوا على جهاز الاستقبال وكسروا الكود بعد إعداد النمط الأصلي من المرسل على الجهاز الخاص به.

- معيار تشفير البيانات: كان معيار تشفير البيانات (DES) أول خوارزمية مفتاح متماثل حديثة تستخدم لتشفير البيانات الرقمية. تم تطوير DES في السبعينيات في IBM ، وأصبحت DES هي المعيار الفيدرالي لمعالجة المعلومات للولايات المتحدة في عام 1977 وأصبحت الأساس الذي تم بناء تقنيات التشفير الحديثة عليه.

تقنية التشفير الحديثة

تستخدم تقنية التشفير الحديثة خوارزميات أكثر تطوراً وكذلك أحجام مفاتيح أكبر من أجل تحسينها إخفاء البيانات المشفرة سيضمن اهتمامك بالخصوصية أنك مستهدف من قبل وكالة الأمن القومينعم هذا صحيح. إذا كنت تهتم بالخصوصية ، فيمكنك إضافتك إلى قائمة. اقرأ أكثر . كلما كان حجم المفتاح أكبر ، كلما كان من الممكن أن يتم تشغيل التوليفات المحتملة التي يجب أن يقوم بها هجوم القوة الغاشمة من أجل العثور على تشفير النص المشفر بنجاح.

مع استمرار تحسن حجم المفتاح ، فإن طول الوقت الذي يستغرقه تشفير التشفير باستخدام صواريخ هجوم القوة الغاشمة. على سبيل المثال ، في حين أن مفتاح 56 بت ومفتاح 64 بت يبدو أنهما قريبان نسبيًا من حيث القيمة ، فإن مفتاح 64 بت هو في الواقع أكثر صعوبة بمقدار 256 مرة من كسر مفتاح 56 بت. تستخدم معظم عمليات التشفير الحديثة مفتاح 128 بت على الأقل ، حيث يستخدم بعضها مفاتيح 256 بت أو أكثر. لوضع ذلك في منظوره الصحيح ، سيتطلب كسر مفتاح 128 بت هجومًا عنيفًا على القوة 339،000،000،000،000،000،000،000،000،000،000،000 تركيبات رئيسية محتملة. في حال كنت فضوليًا ، سيستغرق الأمر أكثر من مليون عام لتخمين المفتاح الصحيح باستخدام هجمات القوة الغاشمة ، وذلك باستخدام أقوى أجهزة الكمبيوتر العملاقة الموجودة. باختصار ، من غير المعقول نظريًا أن يحاول أي شخص كسر التشفير باستخدام تقنية 128 بت أو أعلى.

3DES

لقد قطعت معايير التشفير شوطًا طويلًا منذ اعتماد DES لأول مرة في عام 1977. في الواقع ، فإن تقنية DES الجديدة ، والمعروفة باسم Triple DES (3DES) تحظى بشعبية كبيرة ، وتستند إلى نسخة حديثة من خوارزمية DES الأصلية. على الرغم من أن تقنية DES الأصلية كانت محدودة إلى حد ما مع حجم مفتاح يبلغ 56 بت فقط ، إلا أن حجم مفتاح 3DES الحالي البالغ 168 بت يجعل الأمر أكثر صعوبة بشكل كبير ويستغرق وقتًا طويلاً في التكسير.

AES

إن Advanced Advanced Encryption Standard هو تشفير متماثل يستند إلى تشفير Rijandael block الذي يعد حاليًا معيار الحكومة الفيدرالية للولايات المتحدة. تم اعتماد AES في جميع أنحاء العالم باعتباره الوريث الواضح لمعيار DES الذي تم إهماله الآن عام 1977 وعلى الرغم من وجود أمثلة منشورة الهجمات التي هي أسرع من القوة الغاشمة ، لا يزال يعتقد أن تقنية AES القوية غير ممكنة حسابيا من حيث تكسير. بالإضافة إلى ذلك ، تقدم AES أداءً قويًا على مجموعة واسعة من الأجهزة وتوفر متطلبات RAM عالية السرعة ومنخفضة مما يجعلها الاختيار الأول لمعظم التطبيقات. إذا كنت تستخدم جهاز Mac ، أداة التشفير الشعبية FileVault ما هو FileVault على macOS وكيف يمكنني استخدامه؟إليك ما تحتاج إلى معرفته حول ميزة تشفير قرص FileVault على جهاز Mac وكيفية تمكين FileVault وتعطيله. اقرأ أكثر هي واحدة من العديد من التطبيقات التي تستخدم AES.

RSA

RSA هي واحدة من أول أنظمة التشفير غير المتماثلة المستخدمة على نطاق واسع لنقل البيانات. تم وصف الخوارزمية لأول مرة في عام 1977 ، وتعتمد على مفتاح عمومي يستند إلى رقمين أوليين كبيرين وقيمة إضافية من أجل تشفير الرسالة. يمكن لأي شخص استخدام المفتاح العمومي من أجل تشفير الرسالة ، ولكن فقط شخص لديه معرفة بالأرقام الأولية يمكنه محاولة فك تشفير الرسالة. فتحت RSA الأبواب أمام العديد من بروتوكولات التشفير مثل التوقيعات الرقمية وأساليب التصويت بالتشفير. إنها أيضًا الخوارزمية وراء العديد من تقنيات المصادر المفتوحة ، مثل PGP PGP عني: شرح جيد للخصوصيةPretty Good Privacy هي طريقة واحدة لتشفير الرسائل بين شخصين. إليك الطريقة التي تعمل بها ، وما إذا كانت تواجه التدقيق. اقرأ أكثر الذي يسمح لك بتشفير المراسلات الرقمية.

ECC

تشفير منحنى إهليلجي هو من بين أقوى وأقل أشكال التشفير المستخدمة اليوم. يشير مؤيدو نهج ECC إلى نفس المستوى من الأمان مع أوقات تشغيل أسرع بسبب حد كبير من مستويات الأمان مع استخدام أحجام مفاتيح أصغر. ترجع معايير الأداء العالية إلى الكفاءة الكلية لمنحنى القطع الناقص ، مما يجعلها مثالية للأنظمة المدمجة الصغيرة مثل البطاقات الذكية. تعد NSA أكبر مؤيد لهذه التقنية ، ويتم اعتبارها بالفعل كخليفة لمنهج RSA المذكور أعلاه.

هل التشفير آمن؟

لا لبس فيه ، الجواب هو نعم. مقدار الوقت ، واستخدام الطاقة والتكلفة الحسابية لكسر معظم تقنيات التشفير الحديثة يجعل فعل محاولة كسر التشفير (بدون المفتاح) تمرينًا مكلفًا ، على سبيل المثال ، عقيمة. ومع ذلك ، فإن التشفير لديه نقاط ضعف تكمن إلى حد كبير خارج قوة التكنولوجيا.

فمثلا:

خلفي

بغض النظر عن كيفية تأمين التشفير ، يمكن أن يكون مستتر توفير الوصول إلى المفتاح الخاص لماذا لا يمكن حماية البريد الإلكتروني من المراقبة الحكومية"إذا كنت تعرف ما أعرفه عن البريد الإلكتروني ، فقد لا تستخدمه أيضًا" ، هذا ما قاله صاحب خدمة البريد الإلكتروني الآمن لافابيت أثناء إغلاقه مؤخرًا. "لا توجد طريقة للقيام مشفرة ... اقرأ أكثر . يوفر هذا الوصول الوسائل اللازمة لفك تشفير الرسالة دون كسر التشفير.

التعامل مع المفتاح الخاص

على الرغم من أن تقنية التشفير الحديثة آمنة للغاية ، فليس من السهل الاعتماد على البشر. خطأ في التعامل مع المفتاح KeePass Password Safe - نظام كلمة المرور المشفرة في نهاية المطاف [ويندوز ، المحمولة]آمن تخزين كلمات السر الخاصة بك. مع اكتمال التشفير ومولد كلمة مرور لائقة - ناهيك عن المكونات الإضافية لمتصفح Chrome و Firefox - قد يكون KeePass هو أفضل نظام لإدارة كلمات المرور هناك. اذا أنت... اقرأ أكثر مثل التعرض لأطراف خارجية بسبب وجود مفتاح مفقود أو مسروق ، أو خطأ بشري في تخزين المفتاح في مواقع غير آمنة يمكن أن يمنح الآخرين الوصول إلى البيانات المشفرة.

زيادة القوة الحاسوبية

باستخدام التقديرات الحالية ، تكون مفاتيح التشفير الحديثة غير قابلة للتنفيذ من الناحية الحسابية. ومع ذلك ، مع زيادة طاقة المعالجة ، تحتاج تقنية التشفير إلى مواكبة التقدم للبقاء في المقدمة.

ضغط الحكومة

مشروعية هذا يعتمد على وطنك البحث الذكي والكمبيوتر المحمول: تعرف على حقوقكهل تعرف حقوقك عند السفر إلى الخارج باستخدام كمبيوتر محمول أو هاتف ذكي أو قرص صلب؟ اقرأ أكثر ولكن ، في العادة ، تُلزم قوانين فك التشفير الإلزامية مالك البيانات المشفرة بتسليم المفتاح لموظفي إنفاذ القانون (بأمر / أمر من المحكمة) لتجنب المزيد من المقاضاة. في بعض البلدان ، مثل بلجيكا ، أصحاب البيانات المشفرة المعنية لا يلزم تجريم الذات للامتثال ، ولا يُسمح للشرطة إلا بطلب الامتثال بدلا من الطلب عليه. دعونا لا ننسى أن هناك أيضًا سابقة لمالكي مواقع الويب الذين يقومون بتسليم مفاتيح التشفير بطريقة متعمدة تخزين بيانات العميل أو اتصالاته إلى مسؤولي إنفاذ القانون في محاولة للبقاء متعاونين.

التشفير ليس مضادًا للرصاص ، ولكنه يحمي كل واحد منا في كل جانب من جوانب حياتنا الرقمية. في حين لا يزال هناك عدد سكاني صغير (نسبيًا) لا يثق في الخدمات المصرفية عبر الإنترنت أو يقوم بالشراء من Amazon أو تجار التجزئة الآخرين عبر الإنترنت ، البقية منا هم أكثر أمانًا للتسوق عبر الإنترنت (من مصادر موثوقة) مما سنكون من القيام برحلة التسوق ذاتها في منطقتنا المحلية مجمع تجاري.

في حين أن الشخص العادي الخاص بك سيبقى بسعادة غامرة من التقنيات التي تحميهم أثناء الشراء قهوة في ستاربكس مع بطاقة الائتمان الخاصة بهم ، أو تسجيل الدخول إلى Facebook ، التي تتحدث فقط عن قوة تقنية. كما ترون ، في حين أن التكنولوجيا التي نتحمس بها أكثر إثارة بالتأكيد ، إلا أن تلك التي لا تزال غير مرئية نسبيًا هي التي تحقق أكبر قدر من الخير. التشفير يقع بقوة في هذا المخيم.

هل لديك أي أفكار أو أسئلة حول التشفير؟ استخدم مربع التعليقات أدناه.

صورة الائتمان: قفل النظام من قبل يوري Samoilov عبر فليكر ، تشفير المفتاح العام عبر Shutterstock, تشفير المفتاح العام (تعديل) عبر Shutterstock, سكيتال عبر ويكيميديا كومنز ، لغز بلج عبر ويكيميديا كومنز ، قفل ، مفتاح والمعلومات الشخصية عبر Shutterstock

براين هو مغترب من الولايات المتحدة ويعيش حاليا في شبه جزيرة باجا المشمسة في المكسيك. يستمتع بالعلوم والتكنولوجيا والأدوات ونقلاً عن أفلام Will Ferrel.