الإعلانات

مصنعي وحدة المعالجة المركزية تحملوا بضعة أشهر تقريبية. ال نقاط الضعف واسعة النطاق شبح والانهيار هزت العالم الحوسبة. وبعد ذلك ، إذا لم تكن الثغرات الأمنية سيئة بما فيه الكفاية ، فإن التصحيحات الموضوعة لإصلاح المشكلات تأتي مع مجموعة المشاكل الخاصة بها. سيكون كذلك بعض الوقت حتى تتلاشى آثار Specter / Meltdown.

لم تكن شرائح AMD سالمة. والأسوأ من ذلك ، في مارس 2018 ، يدعي الباحثون أنهم عثروا على مجموعة كبيرة من الثغرات الأمنية الجديدة الخاصة بـ AMD. ومع ذلك ، فإن بعض الناس في عالم التكنولوجيا غير متأكدين. هل هناك أي حقيقة لتقارير نقاط الضعف الحرجة في وحدات المعالجة المركزية AMD Ryzen ما هو جيد حول AMD Ryzen الجديد؟هبطت AMD Ryzen للتو ، وأصبح عالم وحدات المعالجة المركزية مشوقًا. ما هو كل هذا الضجيج ، وهل هو مناسب لك؟ اقرأ أكثر ? دعونا نلقي نظرة على القصة حتى الآن.

نقاط الضعف الحرجة والخلفيات المستغلة

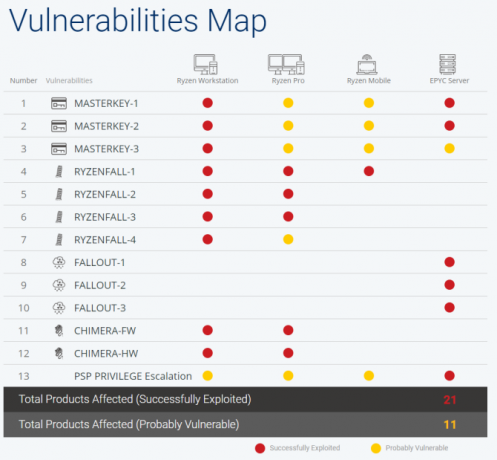

كشفت شركة الأمن الإسرائيلية CTS Labs عن 13 نقطة ضعف خطيرة. تؤثر الثغرات الأمنية على محطات عمل Ryzen من AMD ، و Ryzen Pro ، و Ryzen للهندسة المعمارية ، ومعالجات خادم EPYC. علاوة على ذلك ، فإن نقاط الضعف تماثل التشابك مع Specter / Meltdown ويمكن أن تسمح للمهاجمين بالوصول إلى البيانات الخاصة أو تثبيت البرامج الضارة أو الوصول إلى نظام مخترق.

تنبع ثغرات المعالج من تصميم AMD's Secure Processor ، وهي ميزة أمان وحدة المعالجة المركزية التي تتيح التخزين الآمن لمفاتيح التشفير وكلمات المرور وغيرها من البيانات الحساسة للغاية. هذا ، بالاقتران مع وجود عيب في تصميم شرائح Zen من AMD التي تربط المعالج بأجهزة أخرى.

"هذا الجزء الذي لا يتجزأ من معظم منتجات AMD ، بما في ذلك محطات العمل والخوادم ، يتم شحنها حاليًا مع عدة منتجات الثغرات الأمنية التي قد تسمح للجهات الفاعلة الخبيثة بتثبيت التعليمات البرمجية الضارة بشكل دائم داخل Secure Processor بحد ذاتها."

هل هذه الثغرات حقيقية؟

نعم ، إنها حقيقية جدًا وتأتي بأربعة نكهات:

- Ryzenfall: للسماح للشفرة الخبيثة بالتحكم الكامل في معالج AMD الآمن

- يسقط: للسماح للمهاجم بالقراءة والكتابة إلى مناطق الذاكرة المحمية مثل SMRAM

- الوهم: ثغرة "مزدوجة" ، مع وجود عيب في أحد البرامج الثابتة وعيب في أحد الأجهزة يتيح حقن الأكواد الضارة مباشرةً في مجموعة شرائح AMD Ryzen ؛ البرامج الضارة المستندة إلى شرائح يتهرب فعليًا من جميع حلول أمان نقطة النهاية

- المفتاح الرئيسي: تستغل ثغرات أمنية متعددة في البرامج الثابتة لـ AMD Secure Processor للسماح بالوصول إلى Secure Processor ؛ تسمح البرامج الضارة المستندة إلى شرائح ثابت للغاية التخفي لتجنب الأمان؛ يمكن أن تسمح للأضرار المادية الجهاز

تنص مدونة أمان CTS Labs على أنه "يمكن للمهاجمين استخدام Ryzenfall لتجاوز Windows Credential Guard وسرقة بيانات اعتماد الشبكة و ثم ينتشر عبر شبكة شركات Windows آمنة للغاية [...] يمكن للمهاجمين استخدام Ryzenfall مع برنامج ماستركي لتثبيت البرامج الضارة المستمرة على المعالج الآمن ، مما يعرض العملاء لخطر السرية والصناعية على المدى الطويل تجسس."

تحقق باحثون أمنيون آخرون في النتائج بسرعة.

بغض النظر عن الضجيج المحيط بالإصدار ، فإن الأخطاء حقيقية ، موصوفة بدقة في تقريرها الفني (الذي لا يمثل لغة afaik عامة) ، ويعمل رمز استغلالها.

- دان جويدو (@ دجويدو) 13 مارس 2018

لا تتطلب أي من نقاط الضعف الوصول الفعلي إلى الجهاز أو تشغيل أي برامج تشغيل إضافية. ومع ذلك ، فإنها تتطلب امتيازات مسؤول الجهاز المحلي ، لذلك هناك بعض الراحة. ودعونا نواجه الأمر ، إذا كان لدى شخص ما وصول مباشر إلى نظامك ، فأنت بالفعل في عالم من الألم.

ما هي المشكلة إذن؟

حسنًا ، لم يسمع أحد حقًا عن CTS Labs. التي من تلقاء نفسها ليست مشكلة. الشركات الصغيرة إكمال البحوث الممتازة في كل وقت. إنها ، بالأحرى ، كيفية عمل CTS Labs في الكشف عن نقاط الضعف أمام الجمهور. يطلب الكشف الأمني القياسي من الباحثين إعطاء الشركة المستضعفة ما لا يقل عن 90 يومًا لتصحيح مشكلة قبل نشر النتائج الحساسة.

أعطت CTS Labs AMD فرصة هائلة قبل 24 ساعة من وضع موقع amdflaws [Broken URL Removed] على الإنترنت. وقد اجتذب هذا غضب كبير من مجتمع الأمن. إنه ليس الموقع فقط. الطريقة التي يتم بها عرض نقاط الضعف تثير المشكلة أيضًا. يتميز موقع معلومات الضعف بمقابلة مع أحد الباحثين ، وهو مليء بالرسوم البيانية وغيرها من الوسائط ، لديها أسماء مثيرة وجذابة للقضايا ويبدو مبالغا فيه لإصدار أ عالي التأثر. (الثغرة الأمنية التي أعطوها AMD أقل من 24 ساعة لإصلاحها ، واعتبارها!)

أعطت CTS Labs تعليلها لهذا أيضًا. تشرح CTS Labs CTO Ilia Luk-Zilberman أن "الهيكل الحالي لـ" الإفصاح المسؤول "لديه مشكلة خطيرة للغاية". علاوة على ذلك ، هم "أعتقد أنه من الصعب تصديق أننا المجموعة الوحيدة في العالم التي تعاني من هذه الثغرات ، مع الأخذ في الاعتبار من هي الجهات الفاعلة في العالم اليوم." أنت يستطيع اقرأ الرسالة كاملة هنا [بي دي إف].

TL. دكتور: تعتقد CTS Labs أن فترة الانتظار لمدة 30/60/90 تعمل على إطالة الخطر على المستهلكين المعرضين للخطر بالفعل. إذا قام الباحثون بإجراء الكشف على الفور ، فإنه يفرض يد الشركة على التصرف على الفور. في الواقع ، فإن اقتراحهم باستخدام التحقق من صحة الطرف الثالث ، كما فعلت CTS Labs مع Dan Guido (الذي يرتبط تأكيد تأكيد تويتر أعلاه) ، أمر منطقي - لكن هذا أمر يحدث بالفعل.

تقصير AMD الأسهم

قلل باحثون آخرون من شدة العيوب بسبب المستوى المطلوب للوصول إلى النظام. كانت هناك تساؤلات أخرى حول توقيت التقرير حيث ظهر سهم شركة بيع الأوراق المالية Viceroy Research تم إصدار تقرير إعلان أن أسهم AMD قد تفقد كل قيمتها. إن أسهم AMD تعثرت بالفعل ، متزامنًا مع صدور تقرير الضعف في CTS Labs ، لكنها أغلقت اليوم أعلى من ذي قبل.

يعتقد لينوس تورفالدس ، المطور الرئيسي لنظام Linux-kernel ، أن نهج CTS Labs مهمِّل ، قائلاً "نعم ، يبدو وكأنه تلاعب بالأسهم أكثر من كونه نصيحة أمنية لي. " ينتقد تورفالدس أيضًا الضجة غير الضرورية المحيطة بالإصدار ، مدعياً أن باحثي الأمن "يشبهون المهرجين بسبب ذلك ".

تورفالدس صراخ ليست غير مسبوقة. لكنه محق. ويأتي أيضًا على ظهر "تنبيه أمان" آخر يتطلب كلاً من SSH الرهيب وكلمة مرور الجذر الرهيبة للعمل. يشير Torvalds (وغيره من الباحثين والمطورين الأمنيين) إلى أنه في بعض الأحيان لمجرد أن العيب يبدو خطيرًا وغريبًا ، فإنه لا يجعله مشكلة كبيرة لعامة الناس.

يمكنك البقاء آمنة؟

حسنًا ، إنها حقيبة أمنية مختلطة. هل لديك وحدة المعالجة المركزية AMD Ryzen عرضة للخطر؟ نعم إنه كذلك. هل من المرجح أن ترى وحدة المعالجة المركزية AMD Ryzen استغلالًا بهذه الطريقة؟ إنه أمر غير محتمل إلى حد ما ، على الأقل في المدى القصير.

ومع ذلك ، ينبغي على من لديهم نظام AMD Ryzen رفع مستوى اليقظة الأمنية في الأسابيع القليلة المقبلة حتى تتمكن AMD من إصدار تصحيح أمان. نأمل أن يكونوا الرتق البصر أفضل من بقع شبح / الانهيار هل لا يزال شبح الذوبان والانهيار يمثلان تهديدا الرقع التي تحتاجهاشبح و Meltdown هي نقاط الضعف وحدة المعالجة المركزية. هل نحن أقرب إلى إصلاح هذه الثغرات الأمنية؟ وقد عملت بقع؟ اقرأ أكثر !

غافن هو كاتب أول في MUO. وهو أيضًا رئيس تحرير ومدير SEO لموقع أخته المشفرة المشفر الذي يركز على تشفير MakeUseOf ، "Block Decoded". لديه كتاب معاصر على درجة البكالوريوس (مع مرتبة الشرف) مع ممارسات الفن الرقمي التي نهبتها من تلال ديفون ، فضلاً عن أكثر من عشر سنوات من الخبرة المهنية في الكتابة. انه يستمتع كميات وفيرة من الشاي.