الإعلانات

مع اقترابنا من شفا 2016 ، لنأخذ دقيقة للتفكير في دروس الأمان التي تعلمناها في 2015. من عند أشلي ماديسون اشلي ماديسون تسرب لا صفقة كبيرة؟ فكر مرة اخرىتم اختراق موقع المواعدة السري على الإنترنت Ashley Madison (الذي يستهدف في المقام الأول أزواج الغش). ومع ذلك ، فهذه مشكلة أخطر بكثير مما تم تصويره في الصحافة ، مع آثار كبيرة على سلامة المستخدم. قراءة المزيد ، إلى غلايات مخترقة 7 أسباب لماذا يجب أن تخيفك إنترنت الأشياءتزداد الفوائد المحتملة لإنترنت الأشياء ، في حين يتم إلقاء المخاطر في الظل الهادئ. حان الوقت للفت الانتباه إلى هذه المخاطر مع سبعة وعود مرعبة لإنترنت الأشياء. قراءة المزيد ، ونصائح أمنية مراوغة من الحكومة ، هناك الكثير لنتحدث عنه.

المنازل الذكية لا تزال كابوسًا أمنيًا

شهد عام 2015 اندفاعًا من الأشخاص الذين قاموا بترقية منتجاتهم المنزلية التناظرية الحالية باستخدام بدائل محوسبة متصلة بالإنترنت. تقنية المنزل الذكي هل حقا أقلعت هذا العام بطريقة يبدو أنها ستستمر في العام الجديد. ولكن في الوقت نفسه ، تم التوصل إلى منزل (آسف) لبعض هذه الأجهزة ليس كل ذلك آمنًا.

ربما كانت أكبر قصة لأمن المنزل الذكي هي اكتشاف بعض الأجهزة

الشحن مع شهادات تشفير مكررة (وغالبًا ما تكون مشفرة) ومفاتيح خاصة. لم تكن منتجات إنترنت الأشياء فقط. أجهزة التوجيه الصادرة عن مقدمي خدمات الإنترنت الرئيسيين تم العثور على أنها ارتكبت معظم هذه الكاردينال من الذنوب الأمنية.

لذا ، لماذا هي مشكلة؟

بشكل أساسي ، هذا يجعل من السهل على المهاجم التجسس على هذه الأجهزة من خلال 'رجل في منتصف الهجوم ما هو هجوم رجل في الوسط؟ وأوضح المصطلحات الأمنيةإذا سمعت عن هجمات "رجل في الوسط" ولكنك غير متأكد تمامًا مما يعنيه ذلك ، فهذه هي المقالة المناسبة لك. قراءة المزيد اعتراض حركة المرور مع بقاء الضحية دون أن يكتشفها في نفس الوقت. هذا أمر مثير للقلق ، نظرًا لأن تقنية المنزل الذكي تستخدم بشكل متزايد في سياقات حساسة للغاية ، مثل الأمن الشخصي ، سلامة المنزل مراجعة Nest Protect و Giveaway قراءة المزيد ، وفي الرعاية الصحية.

إذا كان هذا يبدو مألوفًا ، فذلك لأن عددًا من كبرى شركات تصنيع أجهزة الكمبيوتر تم ضبطهم وهم يفعلون شيئًا مشابهًا جدًا. في نوفمبر 2015 ، تم العثور على شركة Dell تقوم بشحن أجهزة كمبيوتر متطابقة شهادة الجذر تسمى eDellRoot أحدث أجهزة الكمبيوتر المحمولة من Dell مصابة بـ eDellRootتم اكتشاف شركة Dell ، ثالث أكبر شركة مصنعة لأجهزة الكمبيوتر في العالم ، وهي تقوم بشحن شهادات الجذر المارقة على جميع أجهزة الكمبيوتر الجديدة - تمامًا مثلما فعلت لينوفو مع Superfish. إليك كيفية جعل جهاز الكمبيوتر الشخصي الجديد من Dell آمنًا. قراءة المزيد ، بينما في أواخر عام 2014 ، بدأت لينوفو تعمد قطع اتصالات SSL حذار أصحاب أجهزة الكمبيوتر المحمول من Lenovo: ربما يكون جهازك مثبتًا مسبقًا على البرامج الضارةاعترفت شركة لينوفو الصينية لتصنيع الكمبيوتر أن أجهزة الكمبيوتر المحمولة التي يتم شحنها إلى المتاجر والمستهلكين في أواخر عام 2014 تم تثبيتها مسبقًا بالبرامج الضارة. قراءة المزيد من أجل إدخال الإعلانات في صفحات الويب المشفرة.

لم يتوقف عند هذا الحد. كان عام 2015 بالفعل عام انعدام الأمن في المنزل الذكي ، حيث تم تحديد العديد من الأجهزة على أنها تأتي مع ثغرة أمنية واضحة.

أفضله كان iKettle لماذا يجب أن تقلقك iKettle Hack (حتى لو لم تكن تملك واحدة)إن iKettle عبارة عن غلاية تعمل بتقنية WiFi وقد ظهرت على ما يبدو مع وجود خلل أمني هائل ومتقطع لديه القدرة على نفخ شبكات WiFi كاملة. قراءة المزيد (لقد خمنت ذلك: غلاية مزودة بتقنية Wi-Fi) ، والتي يمكن أن يقنعها مهاجم بالكشف عن تفاصيل Wi-Fi (في نص عادي ، وليس أقل) من شبكته المنزلية.

لكي ينجح الهجوم ، كان عليك أولاً إنشاء شبكة لاسلكية مخادعة تشترك في نفس SSID (اسم الشبكة) مثل تلك التي تم إرفاقها بـ iKettle. بعد ذلك ، من خلال الاتصال به من خلال أداة UNIX Telnet ، والانتقال عبر بعض القوائم ، يمكنك رؤية اسم مستخدم الشبكة وكلمة المرور.

ثم كان هناك الثلاجة الذكية متصلة بشبكة Wi-Fi من سامسونج الثلاجة الذكية من سامسونج حصلت على Pwned. ماذا عن بقية منزلك الذكي؟اكتشفت شركة Pen Test Parters ومقرها المملكة المتحدة ثغرة في الثلاجة الذكية من سامسونج. لا يتحقق تطبيق Samsung لتشفير SSL من صحة الشهادات. قراءة المزيد ، الذي فشل في التحقق من صحة شهادات SSL ، وسمح للمهاجمين باعتراض بيانات اعتماد تسجيل الدخول إلى Gmail.

نظرًا لأن تقنية Smart Home أصبحت سائدة بشكل متزايد ، وسوف تتوقع أن تسمع المزيد من القصص تأتي هذه الأجهزة مع ثغرات أمنية حرجة ، وتقع ضحية لبعض الاختراقات البارزة.

الحكومات لا تزال لا تحصل عليها

أحد المواضيع المتكررة التي رأيناها على مدى السنوات القليلة الماضية هو مدى غفل معظم الحكومات تمامًا عندما يتعلق الأمر بالمسائل الأمنية.

يمكن العثور على بعض أكثر الأمثلة فظاعة لأمية infosec في المملكة المتحدة ، حيث أظهرت الحكومة مرارًا وتكرارًا أنها فقط لا تفهم.

واحدة من أسوأ الأفكار التي يتم طرحها في البرلمان هي فكرة أن التشفير الذي تستخدمه خدمات المراسلة (مثل Whatsapp و iMessage) يجب أن تضعفحتى تتمكن الأجهزة الأمنية من اعتراضها وفك تشفيرها. كما أشار زميلي جاستن بوت بشكل بارز على تويتر ، يشبه ذلك شحن جميع الخزائن برمز رئيسي.

تخيل لو قالت الحكومة أن كل خزنة يجب أن يكون لديها رمز ثان قياسي ، في حال أرادت الشرطة دخوله. هذا هو نقاش التشفير الآن.

- جاستن بوت (hhpot) 9 ديسمبر 2015

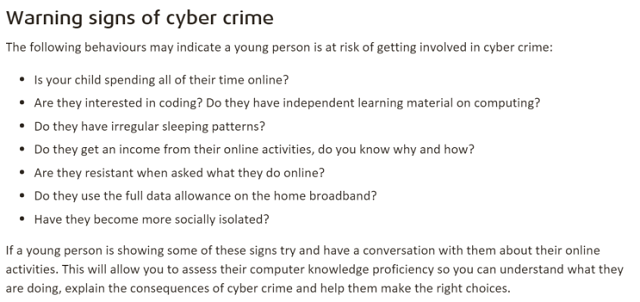

تزداد الأمور سوءا. في ديسمبر 2015 ، وكالة الجريمة الوطنية (رد المملكة المتحدة على مكتب التحقيقات الفدرالي) أصدر بعض النصائح للآباء هل طفلك هاكر؟ السلطات البريطانية تعتقد ذلكأطلق NCA ، مكتب التحقيقات الفدرالي البريطاني ، حملة لردع الشباب عن جرائم الكمبيوتر. لكن نصيحتهم واسعة جدًا بحيث يمكنك افتراض أن أي شخص يقرأ هذه المقالة هو مخترق - حتى أنت. قراءة المزيد حتى يتمكنوا من معرفة متى يكون أطفالهم في طريقهم إلى أن يصبحوا مجرمين إلكترونيين متصلبين.

وتشمل هذه الأعلام الحمراء ، وفقًا للرابطة ، "هل هم مهتمون بالتشفير؟" و "هل هم مترددون في الحديث عما يفعلونه على الإنترنت؟".

من الواضح أن هذه النصيحة هي قمامة وقد سخرت منها على نطاق واسع ، ليس فقط بواسطة MakeUseOf ، ولكن أيضًا من المنشورات التكنولوجية الرئيسية الأخرى، والمجتمع المعلوماتي.

ال NCA_UK يسرد مصلحة في الترميز كعلامة تحذير لجرائم الإنترنت! مذهل تماما. https://t.co/0D35wg8TGxpic.twitter.com/vtRDhEP2Vz

- ديفيد جي سميث (aforethought) 9 ديسمبر 2015

لذا فإن الاهتمام بالتشفير هو الآن "علامة تحذير على الجريمة السيبرانية". NCA هو في الأساس قسم تكنولوجيا المعلومات في المدرسة في التسعينيات. https://t.co/r8CR6ZUErn

- غريم كول (elocemearg) 10 ديسمبر 2015

نشأ الأطفال الذين "كانوا مهتمين بالتشفير" ليصبحوا المهندسين الذين أنشأوا #تويتر, #موقع التواصل الاجتماعي الفيسبوك و ال # NCA الموقع (من بين أمور أخرى)

- AdamJ (IAmAdamJ) 9 ديسمبر 2015

لكنه كان مؤشرا على اتجاه مقلق. الحكومات لا تحصل على الأمن. إنهم لا يعرفون كيفية التواصل بشأن التهديدات الأمنية ، ولا يفهمون التقنيات الأساسية التي تجعل الإنترنت يعمل. بالنسبة لي ، هذا أكثر إثارة للقلق من أي مخترق أو إرهابي إلكتروني.

احيانا انت ينبغي تفاوض مع الإرهابيين

كانت أكبر قصة أمنية في عام 2015 بلا شك اختراق آشلي ماديسون اشلي ماديسون تسرب لا صفقة كبيرة؟ فكر مرة اخرىتم اختراق موقع المواعدة السري على الإنترنت Ashley Madison (الذي يستهدف في المقام الأول أزواج الغش). ومع ذلك ، فهذه مشكلة أخطر بكثير مما تم تصويره في الصحافة ، مع آثار كبيرة على سلامة المستخدم. قراءة المزيد . في حالة نسيانك ، دعني ألخص.

تم إطلاق Ashley Madison في عام 2003 ، وكان موقع مواعدة بفارق. سمحت للمتزوجين بالارتباط مع أشخاص لم يكونوا في الواقع أزواجهم. قال شعارهم كل شيء. "الحياة قصيرة. لدينا علاقة."

ولكن بشكل عام ، كان نجاحًا هاربًا. في أكثر من عشر سنوات بقليل ، جمع Ashley Madison ما يقرب من 37 مليون حساب مسجل. على الرغم من أنه من نافلة القول أنه لم يكن جميعهم نشطون. كانت الغالبية العظمى نائمة.

في وقت سابق من هذا العام ، أصبح واضحًا أن كل شيء لم يكن جيدًا مع Ashley Madison. أصدرت مجموعة قرصنة غامضة تدعى The Impact Team بيانًا تدعي أنها تمكنت من الحصول على قاعدة بيانات الموقع ، بالإضافة إلى ذاكرة تخزين مؤقت كبيرة من رسائل البريد الإلكتروني الداخلية. هددوا بالإفراج عنه ، ما لم يتم إغلاق آشلي ماديسون ، مع موقع أختها الرجال المؤسسون.

أصدرت شركة Avid Life Media ، مالكي ومشغلي Ashley Madison و Founded Men ، بيانًا صحفيًا قلل من أهمية الهجوم. وأكدوا أنهم كانوا يعملون مع سلطات إنفاذ القانون لتعقب الجناة وأنهم "كانوا قادرين على تأمين مواقعنا وإغلاق نقاط الوصول غير المصرح بها".

بيان من Avid Life Media Inc.: http://t.co/sSoLWvrLoQ

- اشلي ماديسون (Ashleymadison) 20 يوليو 2015

يوم 18العاشر في أغسطس ، أصدر فريق التأثير قاعدة البيانات الكاملة.

لقد كان دليلاً لا يصدق على السرعة والطبيعة غير المتناسبة لعدالة الإنترنت. بغض النظر عن شعورك تجاه الغش (أنا أكره ذلك ، شخصياً) ، شعرت بشيء خطأ مطلق حوله. تمزقت العائلات تمزق. تم تدمير الوظائف على الفور وبشكل علني للغاية. حتى أن بعض الانتهازيين أرسلوا رسائل بريد إلكتروني ابتزاز للمشتركين ، عبر البريد الإلكتروني والبريد ، مما جعلهم يحصدون الآلاف. يعتقد البعض أن أوضاعهم كانت ميئوسًا منها ، وكان عليهم أن يقتلوا أنفسهم. كانت سيئة. 3 أسباب لماذا Ashley Madison Hack هو شأن خطيرتبدو شبكة الإنترنت مبتهجة بشأن اختراق Ashley Madison ، مع ملايين الزناة وإمكاناتهم تم اختراق تفاصيل الزناة ونشرها على الإنترنت ، مع وجود مقالات تنشر الأفراد في البيانات تفريغ. فرحان ، أليس كذلك؟ ليس بهذه السرعة. قراءة المزيد

كما سلط الاختراق الضوء على الأعمال الداخلية لأشلي ماديسون.

واكتشفوا أنه من بين 1.5 مليون امرأة مسجلة في الموقع ، لم يكن هناك سوى حوالي 10000 امرأة إنسان حقيقي حقيقي. والباقي روبوتات وحسابات وهمية أنشأها طاقم Ashley Madison. لقد كانت مفارقة قاسية أن معظم الأشخاص الذين اشتركوا ربما لم يلتقوا بأي شخص من خلاله. كان ، لاستخدام عبارة عامية قليلاً ، "مهرجان السجق".

أكثر جزء محرج من اسمك يتم تسريبه من اختراق Ashley Madison هو أنك تغازل بوت. من اجل المال.

- الفضاء اللفظي (VerbalSpacey) 29 أغسطس 2015

لم يتوقف عند هذا الحد. مقابل 17 دولارًا ، يمكن للمستخدمين إزالة معلوماتهم من الموقع. سيتم مسح ملفاتهم الشخصية العامة ، وسيتم حذف حساباتهم من قاعدة البيانات. تم استخدام هذا من قبل الأشخاص الذين سجلوا وندموا عليه لاحقًا.

لكن التسرب أظهر أن آشلي ماديسون لم يفعل ذلك في الواقع إزالة الحسابات من قاعدة البيانات. بدلاً من ذلك ، تم إخفاؤهم فقط من الإنترنت العام. عندما تم تسريب قاعدة بيانات المستخدمين ، كانت هذه الحسابات كذلك.

BoingBoing أيام تفريغ Ashley Madison يتضمن معلومات عن الأشخاص الذين دفعوا AM لحذف حساباتهم.

- دينيس بلقيسون (balkissoon) 19 أغسطس 2015

ربما الدرس الذي يمكن أن نتعلمه من ملحمة Ashley Madison هو ذلك في بعض الأحيان ، يجدر الإذعان لمطالب المتسللين.

لنكن صادقين. متعطشا لايف ميديا يعرفون ما كان على خوادمهم. كانوا يعرفون ما كان سيحدث لو تم تسريبه. كان يجب عليهم فعل كل ما في وسعهم لمنع تسربه. إذا كان ذلك يعني إغلاق اثنين من الخصائص عبر الإنترنت ، فليكن ذلك.

دعونا نكون صريحين. مات الناس لأن Avid Life Media اتخذ موقفا. و لماذا؟

على نطاق أصغر ، يمكن القول أنه من الأفضل غالبًا تلبية متطلبات المتسللين ومنشئي البرامج الضارة. Ransomware مثال رائع على ذلك لا تقع في خطأ المحتالين: دليل برامج الفدية والتهديدات الأخرى قراءة المزيد . عندما يصاب شخص ما ، ويتم تشفير ملفاته ، يُطلب من الضحايا "فدية" لفك تشفيرهم. هذا بشكل عام في حدود 200 دولار أو نحو ذلك. عند الدفع ، يتم إرجاع هذه الملفات بشكل عام. لكي يعمل نموذج أعمال برامج الفدية ، يجب أن يكون لدى الضحايا بعض التوقعات بأنهم يمكنهم استعادة ملفاتهم.

أعتقد أنه في المستقبل ، فإن العديد من الشركات التي تجد نفسها في موقع Avid Life Media سوف تتساءل عما إذا كان الموقف المتحدي هو الأفضل الذي يجب اتخاذه.

دروس أخرى

كان عام 2015 عاماً غريباً. أنا لا أتحدث فقط عن آشلي ماديسون ، أيضًا.

ال VTech Hack VTech يتم اختراقه ، و Apple Hates مقابس سماعة الرأس... [أخبار التكنولوجيا الملخص]يكشف المتسللون عن مستخدمي VTech ، وتفكر Apple في إزالة مقبس سماعة الرأس ، ويمكن لأضواء عيد الميلاد أن تبطئ Wi-Fi الخاص بك ، وينام Snapchat في السرير مع (RED) ، ويتذكر The Star Wars Holiday Special. قراءة المزيد كان مغير اللعبة. عرضت الشركة المصنعة لألعاب الأطفال التي تتخذ من هونغ كونغ مقراً لها جهاز كمبيوتر لوحي مغلقًا ، مع متجر تطبيقات مناسب للأطفال ، وقدرة الآباء على التحكم فيه عن بُعد. في وقت سابق من هذا العام ، تم اختراقه ، مع تسرب أكثر من 700000 ملف شخصي للأطفال. وقد أظهر ذلك أن العمر ليس عائقاً أمام كونك ضحية خرق البيانات.

كما كان عامًا مثيرًا للاهتمام لأمان نظام التشغيل. بينما أثيرت أسئلة حول الأمن الشامل لغنو / لينكس هل كان لينكس ضحية نجاحه؟لماذا قال رئيس مؤسسة Linux ، Jim Zemlin ، مؤخرًا أن "العصر الذهبي لنظام Linux" قد ينتهي قريبًا؟ هل فشلت مهمة "تعزيز وحماية وتحسين نظام لينكس"؟ قراءة المزيد قدم ويندوز 10 وعودا كبيرة كونه Windows الأكثر أمانًا على الإطلاق 7 طرق Windows 10 أكثر أمانًا من Windows XPحتى إذا كنت لا تحب نظام التشغيل Windows 10 ، فمن المفترض أن تقوم بالترحيل من نظام التشغيل Windows XP حتى الآن. نوضح لك كيف أن نظام التشغيل الذي يبلغ من العمر 13 عامًا مليء بالمشكلات الأمنية. قراءة المزيد . هذا العام ، اضطررنا إلى التشكيك في القول المأثور بأن نظام Windows أقل أمانًا بطبيعته.

يكفي القول أن عام 2016 سيكون عامًا مثيرًا للاهتمام.

ما هي دروس الأمن التي تعلمتها في عام 2015؟ هل لديك أي دروس أمنية لإضافتها؟ ترك لهم في التعليقات أدناه.

ماثيو هيوز مطور برامج وكاتب من ليفربول بإنجلترا. نادرًا ما يتم العثور عليه بدون كوب من القهوة السوداء القوية في يده ويعشق جهاز Macbook Pro والكاميرا الخاصة به. يمكنك قراءة مدونته على http://www.matthewhughes.co.uk ومتابعته على تويتر علىmatthewhughes.