الإعلانات

أنت تمشي في السوبر ماركت ، وترسل الكاميرا الموجودة في السقف وجهك إلى الحاسوب المركزي للشركة التعرف على الوجه 5 محركات بحث رائعة تبحث عن وجوههناك محركات بحث يمكنها العثور على شخص ما من صورته. إليك عدة محركات بحث للتعرف على الوجوه لتجربتها. اقرأ أكثر تحليل. تقوم بتسجيل الدخول إلى Facebook ، ويقوم مسجل مفتاح على جهاز الكمبيوتر الخاص بك بإرسال بريد إلكتروني إلى كلمة المرور الخاصة بك إلى مبنى أمان سري داخل بكين. هل تبدو مثل مشاهد من فيلم؟ صدق أو لا تصدق ، يمكن أن يحدث لك كل يوم.

كثير من الناس غافلون عن الطرق التي يتم بها مراقبة كل يوم تقريبًا ، في بعض جوانب حياتهم. قد يكون ذلك أثناء القيام بأعمال تجارية في متجر ، أو الحصول على المال من أجهزة الصراف الآلي ، أو حتى مجرد التحدث على هواتفهم المحمولة أثناء السير في أحد شوارع المدينة.

الخطوة الأولى لحماية نفسك هي فهم أكبر تهديدات المراقبة الموجودة بالفعل. الخطوة التالية هي اتخاذ الاحتياطات اللازمة لحماية نفسك منها. في هذه المقالة ، ستتعرف على تهديدات المراقبة هذه ، وبعض الطرق للوقاية منها.

التعرف على الوجه

أول روايات تشير إلى أن شيئًا ما كان خاطئًا في عالم مراقبة المستهلك جاءت في نوفمبر 2013 ، عندما

ذكرت الجارديان أن شركة تجارة التجزئة البريطانية تيسكو كانت تقوم بتثبيت تقنية مسح الوجه المتقدمة تسمى OptimEyes ، لأغراض التسويق.لقد ذهب القصد من النظام إلى أبعد من النموذج المعتاد الكاميرات الأمنية كاميرا AtHome مجانًا: حوّل أي كمبيوتر إلى كاميرا أمان باستخدام iPhone اقرأ أكثر قد تجد في المتاجر. بدلاً من ذلك ، كان الهدف هو فحص أعين عملاء البنزين لتحديد العمر والجنس بغرض تقديم إعلانات مستهدفة للشاشات المثبتة في محطات البنزين.

تم توسيع استخدام هذه التكنولوجيا فقط. شركات مثل الوجه الأول تقديم تقنيات المراقبة لتجار التجزئة الذين يستخدمون تقنية التعرف على الوجه المتقدمة للتعرف على سائقي المتاجر المعروفين وتنبيه مديري المتاجر لوجودهم. تُستخدم هذه التكنولوجيا أيضًا للعملاء المعروفين المعروفين "الجيدين" ، حتى يتمكنوا من تلقي علاج VIP - مع التأكد من عودتهم إلى المتجر في المستقبل.

بالنسبة إلى بائعي التجزئة ، تعد هذه التكنولوجيا واعدة ، لكنها مصدر قلق مزعج بشأن الخصوصية لدعاة حقوق المستهلك والخصوصية. منذ عام 2012 ، عندما اقترب موعد النضج في البداية ، أصدر اتحاد المستهلكين رسالة مفتوحة إلى لجنة التجارة الفيدرالية (FTC) ، تقديم المشورة للوكالة بأن التكنولوجيا - على الرغم من أنها مفيدة للغاية لصناعة التجزئة والإعلان - يمكن أن تطرح مشكلات خصوصية خطيرة للغاية المستهلكين.

"التركيب الشامل لأجهزة التعرف على الوجه في مراكز التسوق والمتاجر الكبرى والمدارس والأطباء يمكن للمكاتب والأرصفة في المدينة أن تقوض بشدة رغبة الفرد وتوقعاته إخفاء الهوية. "

وأشار اتحاد المستهلكين إلى أن هذه التكنولوجيا التي تستهدف الأطفال يمكن أن تجعل السمنة الحالية لدى الشباب الوباء أسوأ ، واستهداف المراهقين بمنتجات فقدان الوزن يمكن أن يجعل المراهقين قضايا احترام الذات أسوأ. أخطر مشكلة هي عدم وجود إرشادات تمنع الشركات من جمع وتخزين معلومات المراقبة هذه عنك وعن سلوكياتك الشرائية.

"يمكن لبرامج الكشف عن الوجه والتعرف عليها أن تقدم للمستهلكين عددًا من الفوائد الملموسة. وفي الوقت نفسه ، لا يمكننا تجاهل حقيقة أن هذه التقنيات تفرض مخاطر كبيرة على الخصوصية وتهدد حق المستهلكين في إخفاء الهوية ".

في المرة القادمة التي تذهب فيها للتسوق ، ترقب تلك الكاميرات العلوية التي تتبع كل حركة!

قرصنة الكاميرا

في مايو 2014 ، اعتقل المسؤولون الأمريكيون 90 شخصًا كانوا جزءًا من منظمة تعرف باسم "Blackshades". أنتجت Blackshades وبيعت برامج تسمح للمتسللين بالاتصال بأي كمبيوتر يعمل بنظام Microsoft Windows والتحكم في كاميرا الويب. حتى تم القبض على طالب جامعي لاستخدام البرنامج ل التقاط صور عارية ملكة جمال التين الولايات المتحدة الأمريكية.

إذا كنت تتساءل عما إذا كان يجب أن تشعر بالقلق ، ففكر في حقيقة أن المنظمة باعت آلاف النسخ التي يبلغ مجموع مبيعاتها 350.000 دولار ، مع ما يقدر بنحو 700000 ضحية عبر 100 دولة منذ عام 2010. نعم ، من الممكن حقًا لأي شخص أن يفعل ذلك اختراق كاميرا الويب ، كما أوضح جيمس مؤخرًا ما مدى سهولة قيام شخص ما باختراق كاميرا الويب الخاصة بك؟ اقرأ أكثر .

الجزء المخيف من البرنامج هو أنه ليس فقط كاميرا الويب هي الحساسة. يتمكن المتسللون من الوصول إلى ضغطات المفاتيح وكلمات المرور ، ويمكنهم التقاط لقطات شاشة ، ويمكنهم الوصول إلى ملفات الكمبيوتر. الأمان الوحيد الذي قد يريحك هو حقيقة أنه يجب خداع الضحايا للنقر فعليًا على رابط ضار يثبت البرنامج المسيء. إذا كنت ذكيًا بما فيه الكفاية في تحديد رسائل البريد الإلكتروني التصيدية ، وتجنب النقر على روابط الويب المريبة ، فقد تتمكن من حماية نفسك من هذا التهديد بالذات.

تبدو بسيطة للحفاظ على سلامتك ، أليس كذلك؟ حسنا ، فكر مرة أخرى.

في ديسمبر 2014 ، كاتبة التلغراف صوفي كيرتس سألت صديقها "المخترق الأخلاقي" جون يو ، موظف في Trustwave، لمحاولة اختراق جهاز الكمبيوتر الخاص بها. عمل المتسللون بلا كلل للتعلم قدر المستطاع حول صوفي عبر الإنترنت ، وفي النهاية صاغوا رسائل بريد إلكتروني مزيفة خدعت صوفي في النقر - أصابت جهاز الكمبيوتر المحمول الخاص بها على الفور وتمكن المتسللين من الوصول إلى كل شيء ، بما في ذلك لها كاميرا ويب. حتى الأشخاص الذين يعتقدون أنهم محصنون ضد مثل هذه التكتيكات يمكن خداعهم.

أبراج خلايا وهمية

في سبتمبر 2014 ، بدأت الشائعات في الظهور حول ما يسمى "أبراج الخلايا المزيفة" المشتبه في اعتراض اتصالات الهواتف المحمولة في جميع أنحاء البلاد. تم تأكيد هذه الأبراج من قبل المحقق آرون تورنر ، وهو أيضًا مالك شركة الأمن المحمول Integricell.

أخبر آرون تورنر صحيفة The Blaze أن الأبراج الفردية تم إعدادها لخداع الهواتف المحمولة حرفيا في التفكير في أن البرج المزيف هو البرج الوحيد المتاح في المنطقة المحلية.

"هذه الأبراج تخدع هاتفك بقولها" أحتاج إلى التحدث إليكم بمعلومات 9-1-1 "، لكنها لا تفعل ذلك."

وفقًا لتورنر ، يمكن للأبراج - المركزة بكثافة في ولاية بنسلفانيا ووسط مدينة واشنطن العاصمة - حرفياً "فتح اتصالاتك" ورؤية ما يجري مع الهاتف.

أكد العديد من المحققين الآخرين "لقاءات" مع أبراج خلايا وهمية - ومع ذلك لم تظهر صور فعلية لأي أبراج خلية حقيقية في أي مكان محدد. كانت هناك تساؤلات حول ما إذا كانت الأبراج "المعترضة" الغريبة هي ذراع آخر لبرنامج مراقبة اتحادي واسع النطاق يتعرض بالفعل لانتقادات عامة مطردة. اشتبه آخرون في أن الأبراج يمكن أن تكون جزءًا من برنامج تجسس دولي.

لم يكن حتى شهرين بعد ذلك ، في نوفمبر / تشرين الثاني ، كانت صحيفة وول ستريت جورنال نقلت الخبر التي وضعتها وزارة العدل - بشكل أساسي سلطات الشرطة في جميع أنحاء البلاد - في الواقع الهاتف المحمول المزيف "أبراج" على الطائرات من خلال استخدام جهاز يسمى DRTBOX ، الملقب ب "dirtbox". صنع بواسطة Digital Receiver Technology (شركة تابعة لشركة Boeing) ، الجهاز يشبه برج الخلية إلى الهواتف المحمولة ، ويؤدي "هجوم رجل متوسط" لاستخراج معلومات التسجيل من تلك الهواتف.

كانت السلطات تحلق تلك الطائرات حول المناطق الحضرية من أجل جمع أكبر قدر ممكن من معلومات الهاتف الخليوي.

"الطائرات مُجهزة بأجهزة - يُعرف بعضها باسم" dirtbox "لمسؤولي تطبيق القانون بسبب الأحرف الأولى من وحدة شركة Boeing التي تنتجها - والتي تحاكي الأبراج الخلوية لشركات الاتصالات الكبرى وتخدع الهواتف المحمولة للإبلاغ عن تسجيلها الفريد معلومات."

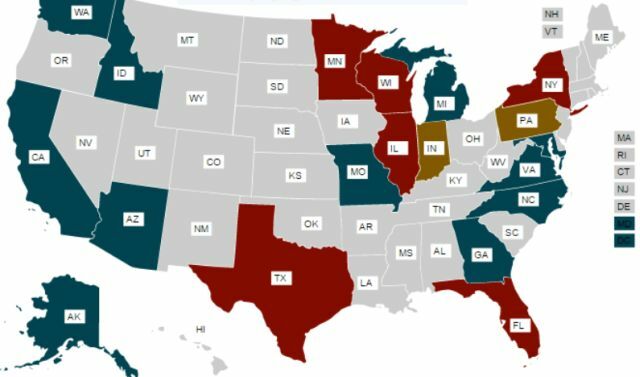

إن تحديد "هوية" الهاتف المحمول للشخص ومعلوماته من شأنه أن يسمح لتطبيق القانون بتحديد وتتبع أي مواطن لديه هاتف محمول. فحص اتحاد الحريات المدنية الأمريكية (ACLU) من خلال الوثائق المتاحة للجمهور حول استخدام هذه أجهزة "Stingray" بواسطة شرطة الولاية والشرطة المحلية ، ونشرت خريطة توضح مكان وجود الأجهزة حاليًا استعمال.

مع تقدم التكنولوجيا بشكل أسرع مما تستطيع القوانين مواكبة ذلك ، تستفيد السلطات بشكل كامل من الثغرات لجمع أكبر قدر ممكن من البيانات. يمكنك معرفة المزيد عن هذه الجهود والجهود المبذولة لإبقائها مخفية في صفحة تحقيق ACLU. إذا كنت تعيش في أي من المناطق الملونة على الخريطة ، فمن المحتمل أن تكون بيانات هاتفك المحمول وموقعك قد تم جمعها من قبل سلطات إنفاذ القانون المحلية أو الحكومية.

القرصنة الصينية السيبرانية

إذا كنت تعتقد أن حكومتك هي الوحيدة التي تتجسس عليك ، فكر مرة أخرى. في أواخر أكتوبر 2014 ، صحيفة واشنطن بوست أعلن أن فريق البحث الأمني حدد مجموعة تجسس صينية متطورة تسمى "اكسيوم" تستهدف الوكالات الحكومية الغربية في محاولة لجمع أي معلومات استخبارية تحيط الصينية المحلية والدولية سياسات.

في منتصف أكتوبر ، قبل نشر واشنطن بوست، كان مكتب التحقيقات الفدرالي قد أصدر بالفعل تحذيرًا للصناعة الأمريكية ، لتنبيه مجموعة قراصنة صينية متقدمة إدارة حملة لجمع معلومات حساسة وملكية من الشركات والحكومة الأمريكية وكالات.

وفقا لمكتب التحقيقات الفدرالي ، فإن المجموعة الجديدة هي وحدة ثانية ترعاها الدولة ، بعد السابق الكشف من قبل خبراء الأمن عن وحدة قرصنة حكومية أخرى تسمى جيش التحرير الشعبي الوحدة 61398. تعمل مجموعة اكسيوم منذ أربع سنوات على الأقل ، وتستهدف على وجه التحديد المصالح الصناعية والاقتصادية في الدول الغربية.

الشيء المهم الذي يجب فهمه هنا هو أنه إذا كنت تعمل في شركة كبرى لديها أسرار ملكية محمية جيدًا ، فقد تكون مستهدفًا جيدًا من قبل مجموعة اكسيوم. تنشر ما يُعرف باسم "ثغرات يوم الصفر" لنظام التشغيل Microsoft Windows - وهي إحدى تقنيات القرصنة الأكثر صعوبة وتقدمًا. من خلال اختراق شركة أو وكالة حكومية من خلال الكمبيوتر لأي موظف واحد ، يمكن للمجموعة أن تحاول للوصول إلى الوصول إلى الشبكة أو النظام ، وربما الوصول إلى الصناعة الحساسة والقيمة أسرار.

ألا تعتقد أن جهاز الكمبيوتر الخاص بك هو هدف قيم لهؤلاء المتسللين؟ أنه. لذا ، اعمل مع مجموعة أمان شركتك وتأكد من أخذ قواعد وسياسات الأمان على محمل الجد.

التجسس الصناعي في المؤتمرات التجارية

تقرر شركتك إرسالك إلى مؤتمر الصناعة هذا العام. ربما يكون CES أو مؤتمر تكنولوجيا رائع آخر. عندما تحزم أغراضك في الرحلة ، تتذكر إحضار الكمبيوتر المحمول الخاص بالعمل ، والهاتف المحمول الذي توفره الشركة ، وبالطبع شريحة ذاكرة تحتوي على بعض أهم ملفاتك من العمل. معظم الناس ، في حماستهم حول القيام برحلة عمل ورؤية العديد من التقنيات الرائعة ، لم يكن أبدًا لحظة فكر في أنهم قد يضعون الميزة التنافسية لشركتهم في السوق في خطر.

كيف ذلك؟ من خلال عدم سلامة أجهزة الكمبيوتر المحمولة والهواتف المحمولة والبيانات شركة الأمن أثناء السفر. تعرف مجموعات التجسس الدولية أن السفر يكون عندما يكون موظفو الشركة هم الأكثر عرضة للخطر ، وبالتالي فإن المؤتمرات هي هدف رئيسي لجمع الذكاء الصناعي.

هناك العديد من نقاط الضعف الأمنية عند السفر وحضور مؤتمر ، لذلك من المهم الاحتفاظ به كل هذا في الاعتبار ، واتخاذ الإجراءات المناسبة لحماية نفسك قبل أن ينتهي بك المطاف ضحية صناعية تجسس.

- يؤدي عقد اجتماعات التداول بالفيديو عبر شبكة فنادق غير آمنة إلى فتح إرسال المعلومات السرية إلى القراصنة الأذكياء.

- قد توفر سرقة أجهزة الكمبيوتر المحمولة أو الهواتف المحمولة من غرف الفنادق للوكلاء معلومات الشركة الخاصة المخزنة على تلك الأجهزة.

- استخدم قائمة النصائح الخاصة بنا حماية ضد المراقبة الحكومية كيف تحمي نفسك من المراقبة الحكومية للهواتف المحمولة [Android]دعونا نواجه الأمر ، هذه الأيام يزداد احتمال أن يراقبك شخص ما طوال الوقت. أنا لا أقول أن الجميع ، في كل مكان ، يواجهون خطر مراقبة الهواتف المحمولة ، ولكن هناك الكثير ... اقرأ أكثر من هاتفك المحمول.

- يسمح استخدام الكمبيوتر المحمول الخاص بشركتك في منطقة عامة مفتوحة للجواسيس بمراقبة أنشطتك من الخلف.

- يتيح إجراء محادثات هاتفية حول مسائل الشركة الحساسة في منطقة عامة لأي شخص سماع المحادثة بمجرد الوقوف في مكان قريب.

- من المحتمل أن يؤدي تقديم عرض تقديمي في مؤتمر صناعي إلى تسريب معلومات الشركة السرية إذا لم "تفرك" هذه العروض التقديمية بشكل صحيح مسبقًا.

في عام 2014 ، كارل روبر كتب كتابًا تحت عنوان "سر السر التجاري والتجسس الصناعي والتهديد الصيني" ، حيث أوضح أن بعض الصينيين تركز جهود التجسس الصناعي في الواقع على جمع المعلومات التقنية من العروض المتاحة علنا في المؤتمرات.

"مؤتمرات في مجالات مثل المواد المركبة والصواريخ والمهندسين والليزر والحواسيب والتكنولوجيا البحرية والفضاء والإلكترونيات الدقيقة ، الهندسة الكيميائية ، والرادارات ، والأسلحة ، والاتصالات البصرية ليست سوى بعض تلك الأكثر إثارة للاهتمام التي سيحاول الصينيون القيام بها حضر. وستكون البيانات من هذه الأنواع من المؤتمرات من بين أهم المساهمات في مشاريعهم ".

من الممكن مناقشة ما إذا كانت المعلومات المقدمة في عرض تقديمي للمؤتمر العام قد تزود وكلاء التجسس بأسرار تجارية ، على أي حال من المحتمل جدًا أن تكشف العروض التقديمية غير الدقيقة (أو غير الخاضعة للرقابة تمامًا) عن غير قصد أدلة كبيرة جدًا حول تجارة الشركة أسرار.

لحسن الحظ ، هناك طرق لحماية نفسك. إذا كنت تقدم عرضًا تقديميًا لشركتك ، فمرر العرض التقديمي دائمًا إلى قسم الاتصالات في شركتك أو القسم القانوني. قد تطلب بعض الشركات حتى أن يتم اعتماد جميع الاتصالات الخارجية من قبل أي من الإدارات أو كليهما. لا تنس أن تفعل ذلك ، وإلا قد يكلفك عملك.

- الاستفادة من إنذار ضد السرقة LAlarm كمبيوتر محمول يجعل جهاز الكمبيوتر المحمول الخاص بك يصرخ عندما سرق اقرأ أكثر الأجهزة أو البرامج التي ستنبه أي شخص قريب إذا تمت إزالة الكمبيوتر المحمول من المكان الذي تركته فيه.

- تأكد من قفل الكمبيوتر المحمول الخاص بك ، وأن معلوماتك عليه مشفرة بشكل صحيح كيفية تأمين معلوماتك وتشفيرها في حالة سرقة الكمبيوتر المحمول [Mac] اقرأ أكثر . سيؤدي ذلك إلى تقليل مخاطر التجسس من سرقة الكمبيوتر المحمول بشكل كبير.

- إذا كان عليك إحضار شريحة ذاكرة معك ، فتأكد من ذلك حماية كلمة المرور كيفية تشفير محرك أقراص فلاش: 5 أدوات حماية كلمة المرورهل تريد معرفة كيفية تشفير محرك أقراص محمول؟ فيما يلي أفضل الأدوات المجانية لحماية كلمة مرور الإبهام وتأمينها بكلمة مرور. اقرأ أكثر أو تشفيرها تشفير عصا USB الخاص بك مع Truecrypt 6.0 اقرأ أكثر مع برامج مثل تروكربت.

- عزز أمان شاشة قفل هاتفك المحمول. قدم المسيحي بعض عظيم نصائح قفل الشاشة قم بتحسين أمان شاشة قفل Android باستخدام هذه النصائح الخمسربما تقرأ هذا التفكير "لا ، شكرًا MakeUseOf ، جهاز Android الخاص بي مؤمن بنمط شاشة القفل - هاتفي منيع!" اقرأ أكثر لتحقيق ذلك.

- استخدم الكمبيوتر المحمول في منطقة حيث لا يمكن لأحد الوقوف أو الجلوس خلفك ورؤية شاشتك. يبدو هذا منطقيًا ، ولكن الكثير من الأشخاص لا ينتبهون.

قدم Kihara مؤخرًا قائمة شاملة من النصائح والضمانات الإضافية التي يمكنك استخدامها احمِ نفسك من التجسس غير القانوني كيف تحمي نفسك من التجسس غير الأخلاقي أو غير القانونيهل تعتقد أن أحدهم يتجسس عليك؟ إليك كيفية معرفة ما إذا كانت برامج التجسس موجودة على جهاز الكمبيوتر أو الجهاز المحمول الخاص بك ، وكيفية إزالتها. اقرأ أكثر . تستحق القراءة.

كن على علم ، ولكن لا تستحوذ

إن إدراك كل الطرق التي يتم بها التجسس عليك يوميًا لا يعني أنه يجب عليك القلق باستمرار بشأن من يستمع إليك أو يقرأ رسائل البريد الإلكتروني أو يتتبع موقعك. ما يعنيه ذلك هو أنه يجب أن تكون دائمًا على دراية بما يحيط بك ، وكيف تستخدمه التكنولوجيا عند نقل المعلومات التي تعتبرها حساسة أو شديدة الحساسية شخصي.

هناك العديد من الطرق للتهرب من محاولات المراقبة - حتى محاولات حكومتك - باستخدام الموارد المشفرة عندما تتعامل مع معلومات حساسة ، أو ببساطة تعزيز بيئة أمان جهاز الكمبيوتر الخاص بك 5 نصائح أفضل لمنع شخص من مشاهدتك عند تنزيل السيول اقرأ أكثر بطريقة كبيرة.

ولكن بمجرد وضع كل إجراءات الحماية الخاصة بك في مكانها ، توقف عن القلق. عش حياتك ، مرتاحًا لعلمك أنك اتخذت الخطوات المناسبة لحماية نفسك.

دوك داو عبر Shutterstock ، ماتي كاستيليتش عبر Shutterstock

ريان حاصل على درجة البكالوريوس في الهندسة الكهربائية. لقد عمل 13 عامًا في هندسة الأتمتة ، و 5 سنوات في مجال تكنولوجيا المعلومات ، وهو الآن مهندس تطبيقات. محرر إداري سابق لـ MakeUseOf ، وقد تحدث في المؤتمرات الوطنية حول تصور البيانات وقد ظهر في التلفزيون والإذاعة الوطنية.