الإعلانات

لعقود ، كانت القياسات الحيوية تعتبر مستقبلية وغير عملية. فقط خلال العقد الماضي أو ما يقرب من ذلك ، وصلت التكنولوجيا إلى الخيال ، مما أدى إلى خفض التكلفة إلى نقطة يمكننا من خلالها واقعياً ابدأ في استخدام التعريف البيومترية في الحياة اليومية تاريخ الأمن البيومتري ، وكيف يتم استخدامه اليومكانت أجهزة الأمان البيومترية منذ فترة طويلة مثالية في أفلام الخيال العلمي التي بدت معقولة بما يكفي لحدوثها بالفعل ، ولكنها بعيدة عن التطبيق الواقعي. اقرأ أكثر .

تتمتع Apple بسجل حافل في جلب التقنيات الجديدة إلى الاتجاه السائد ، لذلك لم يكن مفاجئًا عندما أدخلت التعرف البيومتري في عام 2014 على أجهزة iPhone وبدأت "سباق القياسات الحيوية". يسهّل Touch ID إلغاء قفل هاتفك عن طريق مسح بصمة إصبعك - لا يلزم رمز مرور.

لكن مسح بصمات الأصابع ليس سوى قمة جبل الجليد.

الأنواع الأساسية للقياسات الحيوية

وفقًا لـ Dictionary.com، المقاييس الحيوية هي "العملية التي يتم من خلالها الكشف عن السمات الجسدية والسمية الفريدة للشخص وتسجيلها بواسطة جهاز أو نظام إلكتروني كوسيلة لتأكيد الهوية".

نظرًا لأن كل شخص فريد من نوعه ، فإنه يتبع أن أفضل وسيلة لتحديد الفرد هي من خلال خصائصه الجسدية. في حين أن هناك العديد من السمات الجسدية التي يمكن استخدامها ، فإن بعض السمات الأكثر استخدامًا هي التعرف على بصمات الأصابع ، والتعرف على الصوت ، والتعرف على الوجه ، والتحقق من الحمض النووي.

التعرف على بصمات الأصابع: بصمة الإصبع هي الشكل الأكثر شيوعًا لتحديد الهوية البيومترية. يعود عملها في تطبيق القانون إلى عام 1901 في خدمة شرطة العاصمة البريطانية ، وقد أحدث استخدامه ثورة في التحقيقات الجنائية.

التعرف على الصوت: يتم استخدام التعرف على الصوت للتحقق من هويتك بناءً على خصائص صوتك. هذا عادة ما يتم الخلط بينه وبين التعرف على الكلام ، وهو فعل الاعتراف بما قيل اليكسا ، كيف يعمل Siri؟ وأوضح التحكم الصوتييتجه العالم نحو الأوامر الصوتية لكل شيء ، ولكن كيف يعمل التحكم الصوتي بالضبط؟ لماذا هو مشدود ومقيد جدا؟ إليك ما تحتاج إلى معرفته كمستخدم عادي. اقرأ أكثر بدلاً من من قالها.

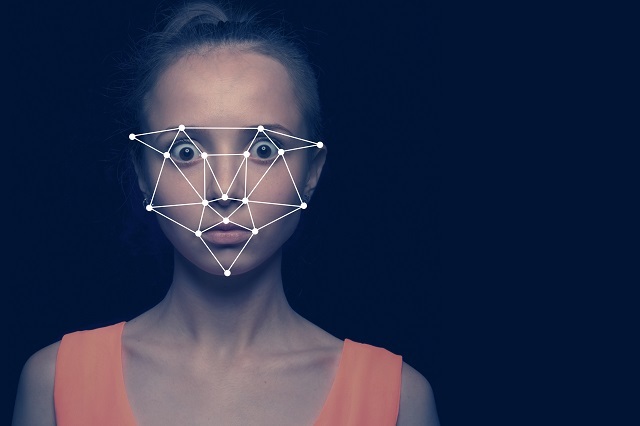

التعرف على الوجه: بينما يستخدم التعرف على الصوت البيانات الصوتية ، يستخدم التعرف على الوجه المعلومات المرئية للتحقق من هويتك. تتم مقارنة العلامات المرئية على حجم وشكل وجهك مع صورة تم التحقق منها.

التحقق من الحمض النووي: التحقق من الحمض النووي ليس شيئًا من المحتمل أن تستخدمه لفتح هاتفك. على نطاق واسع من قبل برامج مثل CSI ، يُستخدم التحقق من الحمض النووي بشكل شائع في تطبيق القانون. الحمض النووي لكل شخص فريد من نوعه ، لذلك حتى العينة الصغيرة يمكن أن تكون كافية للتحقق من هوية الفرد مقابل عينة معروفة.

ماذا يوجد في الأفق؟

مسح قزحية العين والشبكية يتم استخدامها بالفعل في بيئات أمنية عالية ، مثل المناطق الآمنة في المباني الحكومية أو في ضوابط حدود المطار. ومع ذلك ، مع انخفاض تكلفة تنفيذ هذه التكنولوجيا ، فمن المرجح أن تنتهي في أجهزتنا المحمولة ، يحتمل أن تفتح تقنية فحص العين لجمهور أكبر بكثير. هل ماسحات شبكية العين / إيريس هي المستوى التالي من أمان الهاتف المحمول؟تدور الشائعات حول أن Samsung Galaxy Note 4 يمكن أن يحتوي على ماسح شبكية العين أو قزحية العين. يبدو وكأنه فيلم خيال علمي ، لكن هذه الأنواع من آليات القفل المخصصة ليست دائمًا مثالية. اقرأ أكثر

في حين التاكد من التوقيع كان موجودًا منذ فترة طويلة ، بدأ تطوير المعادل الرقمي بشكل أكبر نظرًا لوجود عدد أكبر من الأشخاص الذين يحاولون لإخفاء من هم على الإنترنت ، وكثيرًا ما لا يدركون أنهم يتنازلون عن هويتهم بالطريقة الفريدة التي لديهم اكتب.

إذن ما الذي يحمل القياسات الحيوية مرة أخرى؟

1. الخوف من المراقبة

حاليا أحد أكبر استخدامات التعريف البيومترية في تطبيق القانون.

أصبح التعرف على الوجه على وجه الخصوص ممارسة قياسية في الشرطة الاستباقية ، مع الشرطة في إنجلترا استخدامها في مهرجان الموسيقى في عام 2014 لمسح وجه كل شخص ومقارنتها بقاعدة بيانات معروفة المجرمين.

لم تكن هذه هي المرة الأولى التي تم فيها استخدام التعرف على الوجه على نطاق واسع ، ولكنها كانت واحدة من الأكثر تدخلاً حيث كان هناك القليل من التبرير في ذلك الوقت لسبب هذا المهرجان المحدد المستهدفة.

إن الحماية من الإرهاب هي أحد أكثر المبررات شيوعًا لهذا النوع من المراقبة. ومع ذلك ، كما أوضح جورج أورويل في كتابه 1984، يمكن أن تؤدي المراقبة الحكومية الكاملة إلى اضطهاد مواطني الدولة ، الذي ندركه جميعًا على أنه أمر سيئ سيضمن اهتمامك بالخصوصية أنك مستهدف من قبل وكالة الأمن القومينعم هذا صحيح. إذا كنت تهتم بالخصوصية ، فقد تتم إضافتك إلى قائمة. اقرأ أكثر .

واحدة من أحدث الخلافات حول استخدام الحكومة للبيانات البيومترية هي قاعدة بيانات معرف الجيل التالي (NGI) لمكتب التحقيقات الفدرالي. مجموعة الخصوصية EFF هي حملة لمزيد من الشفافية حول كيفية استخدام هذه المعلومات، وخاصة جانب التعرف على الوجه.

2. الخوف من خرق الخصوصية

في حين أنك قد توافق أو لا توافق على المراقبة الحكومية ، فإن معظم الناس لا يزالون غير مرتاحين لفكرة الشركات الخاصة تتبع موقعهم وسلوكهم ، ويرجع ذلك أساسا إلى أن هناك القليل من الشفافية في كيفية تخزين هذه المعلومات و مستخدم.

أصبح التخزين الآمن للبيانات نقطة مؤلمة في السنوات الأخيرة حيث سمحت معظم الشركات بالأمان الضعيف أو غير الموجود منح المتسللين الوصول لتأمين البيانات الشخصية 3 نصائح لمنع الاحتيال عبر الإنترنت تحتاج إلى معرفتها في 2014 اقرأ أكثر . إذا لم نكن نثق بهم لحماية معلوماتنا الشخصية ، فلماذا نثق بهم بمعلوماتنا الحيوية التي لا غنى عنها؟

في حين أن هناك مخاوف بشأن المراقبة الحكومية ، فإن فكرة تتبع الشركات الخاصة لكل خطوة تميل إلى جعل الناس أكثر عصبية. أجرى المتخصصون في تخصيص البيع بالتجزئة RichRelevant مؤخرًا بعض الأبحاث حول شعور العملاء بشأن التتبع والتخصيص:

يتضح من هذه النتائج أن تآكل الخصوصية هو في الغالب ما يجده الناس "زاحفًا" ، حيث يتصدر التعرف على الوجه تلك القائمة. إذا كان العملاء لا يحبون نوعًا معينًا من التعريف البيومتري ، فمن غير المحتمل أن تتبناه المتاجر خوفًا من فقدان الأعمال.

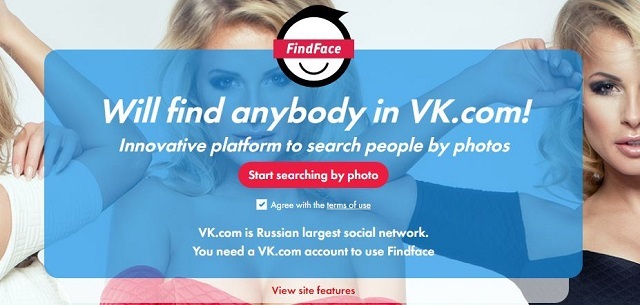

كان هناك ضجة مستمرة في روسيا مؤخرًا حول موقع يسمى FindFace ، التي تستخدم التعرف على الوجه للزحف على الملفات الشخصية على الشبكة الاجتماعية الروسية فكونتاكتي للعثور على أي شخص تبحث عنه. إنه مجرد واحد من أمثلة عديدة.

في حين أن الكثير من المعلومات متاحة للجمهور ، فإن الطريقة التي يتم بها استخدام البيانات هي التي تسبب انزعاجًا كبيرًا.

3. عدم موثوقية المعرف

أصبحت الماسحات الضوئية لبصمات الأصابع الشكل المفضل لتحديد الهوية البيومترية السائدة بسبب موثوقيتها مقارنة بالطرق الأخرى. على سبيل المثال ، يتطلب التعرف على الوجه حاليًا إضاءة جيدة وتحديد الموقع لإعطاء نتائج دقيقة.

من ناحية أخرى ، يعاني التعرف على الصوت من الكثير من الضوضاء الصوتية. قد يعمل بشكل جيد في ظروف هادئة للغاية ، ويفشل تمامًا عندما تكون في طريق مزدحم أو في ملهى ليلي صاخب. النتائج غير متناسقة في أحسن الأحوال ، لكنها خاطئة في الغالب.

تحدد هذه العوامل البيئية حيث يمكن تأكيد المصادقة بشكل موثوق ، مما يحد من ملاءمتها وفائدتها. قارن هذا بكلمات المرور التي يمكن استخدامها في أي وقت على أي جهاز تحت أي ظروف.

4. سرقة الهوية

سرقة الهوية هي واحدة من أكثر الأشياء المجهدة والمقلقة التي يمكن أن تحدث. قد يكون من الصعب إثبات سرقة هويتك ، وقد ازداد الأمر سوءًا بسبب تزايد معدلات سرقة الهوية في جميع أنحاء العالم.

تمثل الاختراقات عقبة كبيرة لأي نظام للتحقق من الهوية ، لأنه بمجرد الكشف عن بيانات الاعتماد الخاصة بك ، يمكن لأي شخص استخدام هذه المعلومات للتظاهر بأنك أنت.

ولكن ماذا لو سرقت صفاتك الجسدية الفريدة في الاختراق؟ ليس الأمر وكأنك تستطيع التوجه إلى DMV المحلي وطلب وجه أو بصمة إصبع جديدة. من السهل جدًا تسجيل الدخول إلى Twitter أو Facebook وتغيير كلمة المرور الخاصة بك.

عامل معقد آخر هو أن تغيير كلمة المرور على مواقع متعددة أمر تافه نسبيًا ، ويمكنك زيادة الأمان لديك باستخدام كلمات مرور مختلفة في كل حساب 8 نصائح حول الأمان عبر الإنترنت يستخدمها خبراء الأمنهل تريد البقاء آمنًا عبر الإنترنت؟ ثم ننسى كل ما تعتقد أنك تعرفه عن كلمات المرور ومكافحة الفيروسات والأمن عبر الإنترنت لأنه حان الوقت لإعادة التدريب. إليك ما يفعله الخبراء في الواقع. اقرأ أكثر .

بيانات المقاييس الحيوية الخاصة بك ، من ناحية أخرى ، ستكون هي نفسها عبر جميع المواقع - الطريقة الوحيدة لمنع الوصول غير المرغوب فيه هي تغيير طريقة المصادقة تمامًا.

إذا حدث اختراق كبير للبيانات البيومترية ، فسيكون من الصعب حقًا على الأشخاص التحقق من هويتهم الحقيقية ، خاصة مع أصبح ربط البيانات أكثر شيوعًا (أي جميع أشكال التعريف بما في ذلك عادات التصفح والبيانات البيومترية وكلمات المرور والملفات الشخصية الإعلانية مترابطة).

5. معايير ضعيفة

المعايير الرقمية هي السبب في أنه يمكننا استخدام أي متصفح ويب للوصول إلى الإنترنت أو أي هاتف لإجراء مكالمة هاتفية - فهي تتأكد من أن كل شيء يعمل معًا بسلاسة.

لا يمكن قول الشيء نفسه عن القياسات الحيوية. حتى الآن ، لم تضع أي حكومة معايير لإنشاء المعلومات البيومترية أو استخدامها أو تخزينها. الهوية السريعة عبر الإنترنت (FIDO) بصدد كتابة بعض المعايير ، ولكن مع الانتشار السريع الحالي لأجهزة المستهلك البيومترية ، قد ينتهي الأمر إلى كونها قليلة جدًا ومتأخرة جدًا.

يمكن استخدام المعايير أيضًا للتأكد من أن طرق تحديد الهوية البيومترية متسقة. يمكن أن تتغير بصمات الأصابع اعتمادًا على كمية الزيت في الجلد أو قطع الإصبع. عادةً ، يتم تحويل بصمة الإصبع إلى جزء صغير من البيانات ، ولكنها لا تسمح بإجراء تغييرات على بصمة الإصبع.

6. القياسات الحيوية وحدها ليست كافية

تقع الهند حاليًا في منتصف مشروع طموح بشكل لا يصدق لفهرسة معلومات التعريف عن كل واحد من مواطنيها البالغ عددهم 1.2 مليار نسمة. يتضمن النظام ، المعروف باسم Aadhaar ، معلومات المقاييس الحيوية إلى جانب معلومات نصية مثل الاسم وتاريخ الميلاد والعنوان.

الفكرة من وراء الخطة هي جعل تحديد الأفراد للحصول على المزايا والخدمات الحكومية أسرع وأسهل.

إحدى الطرق التي يعالجون بها مشكلات المقاييس الحيوية هي استخدام المصادقة متعددة العوامل حيث يتم تحديد المستخدم من خلال "من أنت" (القياسات الحيوية) و "ما لديك" (الجهاز المحمول ، الكمبيوتر المحمول ، إلخ). باستخدام هذا النظام ، قاموا بإنشاء مصادقة ثنائية العوامل للمعلومات البيومترية.

لا يزال الحل يعاني من مشكلة التحقق العادي من خطوتين: إذا كان الفرد مستهدفًا على وجه التحديد ، فقد يكون من الممكن تجاوز كلتا المصادقتين.

ومع ذلك ، إذا حدث اختراق واكشف البيانات ، فمن المؤكد أنه سيكون أكثر صعوبة على المجرمين لاستخدام المعلومات للوصول إلى المعلومات الخاصة لأنها تفتقر إلى الخطوة الثانية اللازمة التحقق.

الكثير من القضايا ، الحق في القلب

على الرغم من أن المقاييس الحيوية قد لا تكون البديل البعيد المدى لكلمات المرور ، إلا أنها أكثر أمانًا في الاستخدام. بدلاً من رؤيتها كطرق منفصلة لتحديد أنك من تقول أنك أنت ، يجب بدلاً من ذلك النظر إليها على أنها طرق مكملة يمكن استخدامها معًا للتحقق من الفرد.

هل القياسات الحيوية هي التعريف الشامل؟ من المحتمل لا. هناك الكثير من المشاكل الأساسية لحلها.

في حين أن مسألة التحقق من الهوية ستستمر في المستقبل المنظور ، أفضل ما لدينا يمكن القيام به في هذه الأثناء هو التأكد من أننا نحمي أمننا بشكل استباقي بقوة كلمات المرور ، توثيق ذو عاملين ما هي المصادقة ذات العاملين ، ولماذا يجب عليك استخدامهاالمصادقة الثنائية (2FA) هي طريقة أمان تتطلب طريقتين مختلفتين لإثبات هويتك. يستخدم عادة في الحياة اليومية. على سبيل المثال ، الدفع ببطاقة ائتمان لا يتطلب فقط البطاقة ، ... اقرأ أكثر و جيد النظافة الأمنية احمِ نفسك بفحص سنوي للأمان والخصوصيةنحن على بعد شهرين تقريبًا من العام الجديد ، ولكن لا يزال هناك وقت لاتخاذ قرار إيجابي. ننسى شرب كميات أقل من الكافيين - نحن نتحدث عن اتخاذ خطوات لحماية الأمن والخصوصية على الإنترنت. اقرأ أكثر .

ما رأيك في القياسات الحيوية - مثيرة أو مبالغ فيها؟ ما رأيك سيحل محل كلمات المرور في المستقبل؟ أو هل تعتقد أن كلمات المرور تحتاج إلى استبدالها؟ دعونا نناقش في التعليقات أدناه.

حقوق الصورة: مليار صور عبر Shutterstock.com,pixinoo عبر Shutterstock.com, انطون واتمان عبر Shutterstock.com, ra2studio عبر Shutterstock.com

جيمس هو محرر شراء أخبار وأخبار أجهزة MakeUseOf وكاتب مستقل شغوف بجعل التكنولوجيا متاحة وآمنة للجميع. إلى جانب التكنولوجيا ، تهتم أيضًا بالصحة والسفر والموسيقى والصحة العقلية. بكالوريوس في الهندسة الميكانيكية من جامعة ساري. يمكن العثور أيضًا على كتابة حول المرض المزمن في PoTS Jots.