الإعلانات

أ مشكلة أمنية خطيرة مع Bash shell - وهو مكون رئيسي لكلا نظامي التشغيل الأكثر تشابهًا لـ UNIX - تم اكتشافه ، مع تداعيات مهمة على أمان الكمبيوتر في جميع أنحاء العالم.

توجد المشكلة في جميع إصدارات لغة البرمجة النصية Bash حتى الإصدار 4.3 ، والتي تؤثر على غالبية أجهزة Linux ، وكل أجهزة الكمبيوتر التي تعمل بنظام OS X. ويمكن أن يرى مهاجمًا يستغل هذه المشكلة لإطلاق رمزه الخاص.

فضولي حول كيفية عملها وكيف تحمي نفسك؟ قراءة في لمزيد من المعلومات.

ما هو باش؟

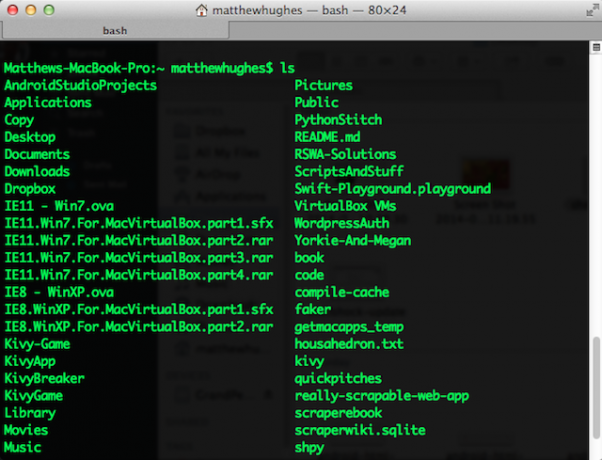

Bash (يقف لـ Bourne Again Shell) هو مترجم سطر الأوامر الافتراضي المستخدم في معظم توزيعات Linux و BSD ، بالإضافة إلى OS X. يتم استخدامه كطريقة لإطلاق البرامج ، واستخدام أدوات النظام والتفاعل مع نظام التشغيل الأساسي عن طريق إطلاق الأوامر.

بالإضافة إلى ذلك ، تسمح Bash (ومعظم shells Unix) ببرمجة وظائف UNIX في نصوص صغيرة. على غرار معظم لغات البرمجة - مثل Python و JavaScript وكوفي سكريبت كوفسكريبت هو جافا سكريبت بدون الصداعلم أحب أبدًا كتابة JavaScript كثيرًا. منذ اليوم الذي كتبت فيه السطر الأول باستخدامه ، كنت دائمًا مستاءً من أن كل ما أكتب فيه ينتهي دائمًا بمظهر جاكسون. اقرأ أكثر

- يدعم Bash الميزات المشتركة مع معظم لغات البرمجة ، مثل الوظائف والمتغيرات والنطاق.

Bash قريب من كل مكان ، حيث يستخدم العديد من الأشخاص مصطلح "Bash" للإشارة إلى جميع واجهات سطر الأوامر ، بغض النظر عما إذا كانوا يستخدمون بالفعل Bash shell. و إذا سبق لك أن قمت بتثبيت WordPress أو Ghost من خلال سطر الأوامر هل اشتركت في SSH-Web Hosting؟ لا تقلق - قم بتثبيت أي برنامج ويب بسهولةألا تعرف أول شيء عن تشغيل Linux من خلال سطر الأوامر القوي؟ لا تقلق بعد الآن. اقرأ أكثر أو نفق حركة المرور على الويب من خلال SSH كيف نفق حركة المرور على شبكة الإنترنت مع شل SSH الآمنة اقرأ أكثر ، ربما كنت قد استخدمت باش.

انها في كل مكان. الأمر الذي يجعل هذه الثغرة مقلقة أكثر.

تشريح الهجوم

الضعف - اكتشفه باحث الأمن الفرنسي ستيفان تشازليز - تسبب في قدر كبير من الذعر في مستخدمي لينكس وماك في جميع أنحاء العالم ، وكذلك جذب الانتباه في الصحافة التكنولوجية. ولسبب وجيه أيضًا ، حيث يمكن لـ Shellshock أن يرى المهاجمين يتمكنون من الوصول إلى أنظمة مميزة وتنفيذ التعليمات البرمجية الضارة الخاصة بهم. انها سيئة.

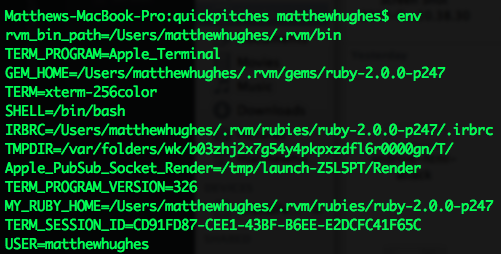

ولكن كيف يعمل؟ في أدنى مستوى ممكن ، تستغل الطريقة متغيرات البيئة عمل. يتم استخدام هذه من قبل أنظمة تشبه UNIX وويندوز ما هي متغيرات البيئة وكيف يمكنني استخدامها؟ [شبابيك]بين الحين والآخر سوف أتعلم تلميحًا صغيرًا يجعلني أفكر "جيدًا ، إذا عرفت أنه قبل عام ، كان سيوفر لي ساعات من الوقت". أتذكر بوضوح تعلم كيفية ... اقرأ أكثر لتخزين القيم المطلوبة لكي يعمل الكمبيوتر بشكل صحيح. هذه متوفرة عالميًا عبر النظام ويمكن إما تخزين قيمة واحدة - مثل موقع المجلد أو الرقم - أو وظيفة.

الوظائف هي مفهوم موجود في تطوير البرمجيات. ولكن ماذا يفعلون؟ ببساطة ، يقومون بتجميع مجموعة من التعليمات (ممثلة بخطوط التعليمات البرمجية) ، والتي يمكن تنفيذها لاحقًا إما بواسطة برنامج آخر أو مستخدم.

تكمن المشكلة في مترجم Bash في كيفية تعامله مع وظائف التخزين كمتغيرات بيئة. في Bash ، يتم تخزين الرمز الموجود في الوظائف بين زوج من الأقواس المتعرجة. ومع ذلك ، إذا ترك أحد المهاجمين بعض رمز Bash خارج القوس المجعد ، فسيتم تنفيذه بعد ذلك بواسطة النظام. هذا يترك النظام مفتوحًا على مصراعيه لعائلة من الهجمات المعروفة باسم هجمات حقن الشفرة.

وقد وجد الباحثون بالفعل نواقل هجومية محتملة من خلال استغلال كيفية برامج مثل خادم الويب أباتشي كيفية إعداد خادم الويب اباتشي في 3 خطوات سهلةمهما كان السبب ، قد ترغب في مرحلة ما في تشغيل خادم الويب. سواء كنت ترغب في منح نفسك الوصول عن بعد إلى صفحات أو خدمات معينة ، فأنت تريد الحصول على مجتمع ... اقرأ أكثر وشائع أدوات UNIX مثل WGET اتقان Wget وتعلم بعض الحيل تحميل أنيقفي بعض الأحيان لا يكفي حفظ موقع ويب محليًا من المستعرض الخاص بك. في بعض الأحيان تحتاج إلى المزيد من الطاقة. لهذا ، هناك أداة سطر أوامر صغيرة وأنيقة تعرف باسم Wget. Wget هو ... اقرأ أكثر التفاعل مع الصدفة واستخدام متغيرات البيئة.

حشرة باش سيئة ( https://t.co/60kPlziiVv ) احصل على غلاف عكسي على موقع ويب ضعيف http://t.co/7JDCvZVU3S بواسطة ortegaalfredo

- كريس ويليامز (ديوديزاين) 24 سبتمبر 2014

CVE-2014-6271: wget -U "() {test؛}؛ / usr / bin / touch / tmp / VULNERABLE" myserver / cgi-bin / test

- هيرنان أوتشوا (herano) 24 سبتمبر 2014

كيف تختبر ذلك؟

فضولي لمعرفة ما إذا كان نظامك ضعيفًا؟ من السهل معرفة ذلك. فقط افتح محطة ، واكتب:

env x = '() {:؛} ؛ صدى "باش سي" الضعيف "صدى هذا اختبار"إذا كان نظامك ضعيفًا ، فسيخرج:

عرضة لهذا هو اختباربينما ينتج نظام غير متأثر:

env x = '() {:؛} ؛ صدى 'bash -c "عرضة للصدى صدى هذا اختبار" bash: تحذير: x: تجاهل محاولة تعريف وظيفة bash: خطأ في استيراد تعريف دالة لـ `x' هذا اختباركيف يمكنك إصلاحه؟

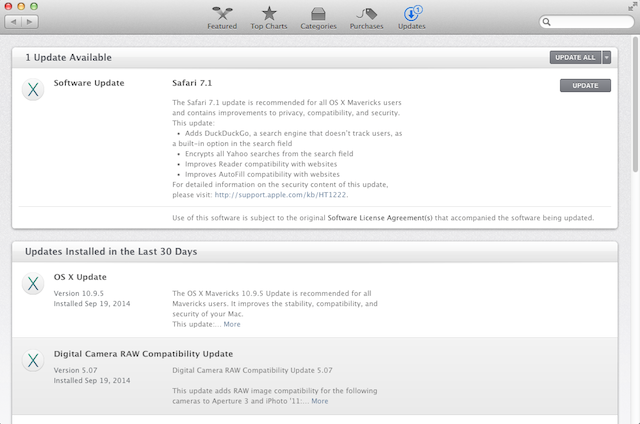

بحلول وقت النشر ، كان ينبغي إصلاح الخلل - الذي تم اكتشافه في 24 سبتمبر 2014 - وإصلاحه. تحتاج ببساطة إلى تحديث النظام الخاص بك. بينما تستخدم متغيرات Ubuntu و Ubuntu Dash كغلافهم الرئيسي ، لا يزال Bash مستخدمًا لبعض وظائف النظام. نتيجة لذلك ، ننصحك بتحديثه. للقيام بذلك ، اكتب:

sudo apt-get update. sudo apt-get ترقيةفي متغيرات Fedora ومتغيرات Red Hat الأخرى ، اكتب:

تحديث sudo يملم تفرج Apple بعد عن إصلاح أمني لهذا ، على الرغم من أنها ستفرج عنه من متجر التطبيقات إذا فعلت ذلك. تأكد من أنك تبحث بانتظام عن تحديثات الأمان.

أجهزة Chromebook - التي تستخدم Linux كأساس لها ويمكنها ذلك تشغيل معظم التوزيعات دون ضجة كبيرة كيفية تثبيت Linux على جهاز Chromebookهل تحتاج سكايب على جهاز Chromebook؟ هل تفتقد عدم الوصول إلى الألعاب من خلال Steam؟ هل أنت متلهف لاستخدام VLC Media Player؟ ثم ابدأ في استخدام Linux على جهاز Chromebook. اقرأ أكثر - استخدام Bash لبعض وظائف النظام و Dash كغلاف رئيسي لها. يجب تحديث Google في الموسم المحدد.

ماذا تفعل إذا لم توصل توزيعتك إلى إصلاح باش حتى الآن

إذا كان توزيعتك لم تطلق بعد إصلاحًا لـ Bash ، فقد ترغب في التفكير في تغيير التوزيعات أو تثبيت غلاف مختلف.

أنصح المبتدئين بالخروج قذيفة السمك. يأتي هذا مع عدد من الميزات التي لا تتوفر حاليًا في Bash وتجعل العمل مع Linux أكثر متعة. وتشمل هذه الاقتراحات التلقائية ، وألوان VGA النابضة بالحياة والقدرة على تكوينها من واجهة الويب.

زميل مؤلف MakeUseOf أندرو بولستر توصي أيضا بالخروج zSH، والذي يأتي مع تكامل وثيق مع نظام التحكم في إصدار Git ، بالإضافة إلى الإكمال التلقائي.

matthewhughes zsh ، لأن الإكمال التلقائي أفضل وتكامل بوابة

- أندرو بولستر (Bolster) 25 سبتمبر 2014

ما مدى خطورة نظام لينكس؟

وقد تم بالفعل تسليح Shellshock. في غضون يوم واحد من الضعف يجري الكشف عنها للعالم ، فقد تم استخدامها بالفعل في البرية لتسوية النظم. الأمر الأكثر إثارة للقلق هو أن المستخدمين المنزليين والشركات ليست وحدها المعرضة للخطر. ويتوقع خبراء الأمن أن الخلل سيترك أيضًا الأنظمة العسكرية والحكومية في خطر. يكاد يكون مثل الكابوس كما كان Heartbleed.

البقرة المقدسة هناك الكثير من مواقع .mil و .gov التي ستمتلكها CVE-2014-6271.

- كين وايت (kennwhite) 24 سبتمبر 2014

إذن من فضلك. تحديث أنظمتك ، حسنا؟ اسمحوا لي أن أعرف كيف تحصل ، وأفكارك حول هذه القطعة. مربع التعليقات أدناه.

حقوق الصورة:زاناكا (IMG_3772.JPG)

ماثيو هيوز مطور برامج وكاتب من ليفربول بإنجلترا. نادرًا ما يتم العثور عليه بدون كوب من القهوة السوداء القوية في يده ويعشق جهاز Macbook Pro والكاميرا الخاصة به. يمكنك قراءة مدونته على http://www.matthewhughes.co.uk ومتابعته على تويتر علىmatthewhughes.