الإعلانات

يصعب فهم أمان البيانات والخصوصية بشكل متزايد. كيف نتأكد حقًا من أن الرسائل التي نرسلها لا تقع في الأيدي الخطأ ، وأن الصور التي نحملها لا يساء استخدامها؟

لفهم ثغرات أمن البيانات وكيف يمكننا تجنبها ، تحدث MakeUseOf مع Shaun Murphy. مورفي مستشار أمني حكومي سابق ومؤسس Sndr، وهو تطبيق مجاني للرسائل ومشاركة الملفات يدعي أنه يحل المشاكل الأكثر شيوعًا المتعلقة بالبيانات المشفرة والأمن عبر الإنترنت.

مشكلة التشفير ورسائل البريد الإلكتروني المشفرة

غالبًا ما نسمع عن كيفية قراءة الحكومة لرسائلنا الإلكترونية وكيف أن كل مراسلاتنا النصية غير آمنة. الحل المشترك المقدم هو تشفير رسائل البريد الإلكتروني الخاصة بك. تعمل هذه الحلول كطبقة فوق البريد الإلكتروني ، في شكل ملحقات تشفير. ومع ذلك ، عادة لا يكون هذا حلًا عمليًا.

يقول مورفي: "إنه يضع عبئًا على المستلمين للحصول على نفس المكون الإضافي ، ويتبادل بعض الشفرات / المفاتيح السرية المشتركة لقراءة رسائلك". "تضيف هذه الطبقات عادة الكثير من الاحتكاك في التواصل مع كل شخص تعرفه بالفعل ، بحيث ينتهي الأمر بالناس إلى التخلي عنه تمامًا."

لكن التشفير أمر صعب كيف يعمل التشفير وهل هو آمن حقًا؟ قراءة المزيد

لتطوير ؛ من الصعب إقناع الناس باستخدامه ؛ ويضيف أنه من الصعب جدًا على الشركات التخلي عن إمكانية استخراج البيانات من جميع رسائلك وبياناتك."لا يجب أن يتمكن أي شخص أو كيان واحد من الوصول إلى رسائل وبيانات المواطن العادي التي لم تكن مخصصة بوضوح للاستهلاك العام. ولهذا نحتاج إلى اعتماد واسع لخدمات التشفير بين المرسل والمستلم على كل شيء - البريد الإلكتروني والرسائل ووسائل التواصل الاجتماعي ومشاركة الملفات. من الخطر للغاية ترك هذه الأشياء بدون حماية على الخوادم المنتشرة في جميع أنحاء العالم. هنا يأتي دور Sndr ، بوضع كل ذلك في مكان واحد. "

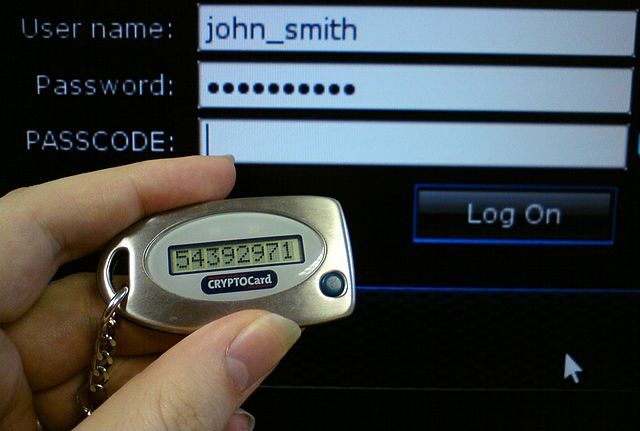

أفضل نصيحة لتأمين بريدك الوارد: 2FA

توصي ميرفي توثيق ذو عاملين ما هي المصادقة ذات العاملين ، ولماذا يجب عليك استخدامهاالمصادقة الثنائية (2FA) هي طريقة أمان تتطلب طريقتين مختلفتين لإثبات هويتك. يستخدم عادة في الحياة اليومية. على سبيل المثال ، الدفع ببطاقة ائتمان لا يتطلب فقط البطاقة ، ... قراءة المزيد (تسمى أيضًا 2FA أو التحقق بخطوتين) كأفضل طريقة لتأمين بريدك الوارد أولاً ضد المتسللين. 2FA هو بروتوكول أمان مزدوج الخطوة ، متاح لـ أبرز خدمات الويب قفل هذه الخدمات الآن مع المصادقة الثنائيةالمصادقة الثنائية هي الطريقة الذكية لحماية حساباتك على الإنترنت. دعنا نلقي نظرة على عدد قليل من الخدمات التي يمكنك قفلها بأمان أفضل. قراءة المزيد . بعد إدخال كلمة المرور ، ترسل الخدمة رمزًا ثانويًا ، عادةً عبر رسالة نصية قصيرة ، للتأكد من أنك أنت حقًا.

"هذه آلية مصادقة قوية جدًا لأنها تتطلب شيئًا تعرفه (كلمة المرور) و شيئًا لديك (جهاز جوّال) - من الناحية النموذجية ، لن يتمكن شخص لديه نية خبيثة من الوصول إلى كليهما ، " يقول ميرفي. "المصادقة ضرورية لبدء تأمين اتصالاتك. تذكر ، إذا دخل شخص ما إلى بريدك الإلكتروني ، يمكنه إعادة تعيين جميع الحسابات الأخرى التي لديك عبر روابط "إعادة تعيين كلمة المرور الخاصة بي" على وسائل التواصل الاجتماعي ومعظم مواقع الويب الأخرى... أشياء مخيفة! "

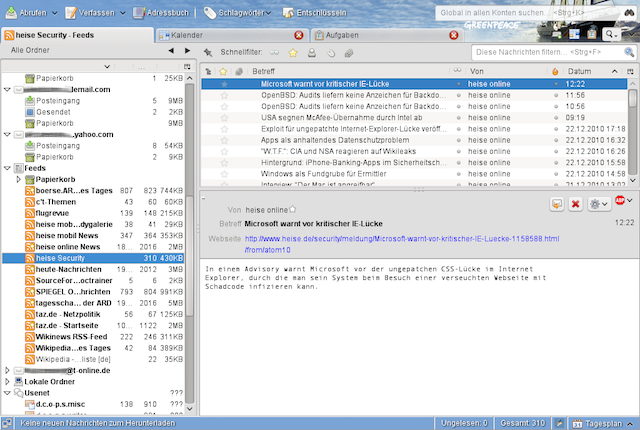

استخدم عملاء البريد الإلكتروني غير المتصلين ، وخاصة عند السفر

بالنظر إلى مدى قوة Gmail أو Outlook أو برامج البريد الإلكتروني الأخرى المستندة إلى الويب الآن ، فربما لا يكون لديك عميل غير متصل بالإنترنت مثل Outlook Express أو Thunderbird. لكن هذا خطأ ، وفقًا لمورفي. هناك بعض فوائد استخدام عميل بريد إلكتروني غير متصل بالإنترنت يجب أن تتخلى عن بريد الويب لعميل البريد الإلكتروني لسطح المكتب إذا ...قبل بضع سنوات ، كان البريد الإلكتروني هو الهذيان. هل تتساءل عما إذا كان الوقت قد حان للتبديل مرة أخرى إلى برنامج بريد إلكتروني على سطح المكتب؟ لا مزيد من البحث. نعرض لك مزايا خدمة البريد المحلية. قراءة المزيد مثل Thunderbird بدلاً من الوصول إلى Gmail أو Outlook من متصفحك.

يقول: "لن يتم التقاط ضربات المفاتيح الخاصة بك (كما تم القبض على بعض عملاق وسائل الإعلام الاجتماعية أثناء القيام به مؤخرًا) أثناء كتابة رسالتك". "لديك وقت لمراجعة رسائلك ومحتواك بحثًا عن أي معلومات حساسة قبل إرسالها إلى بعض الخدمات المتصلة. ويمكنك أن تأخذ وقتك للتأكد من الاتصال بشبكة آمنة ".

توصي مورفي بشكل خاص باستخدام عملاء البريد الإلكتروني غير المتصلين عند السفر. عندما لا تستخدم شبكة Wi-Fi في منزلك أو مكتبك ، لا يمكنك التأكد من مدى أمانها. "أستخدم العملاء في وضع عدم الاتصال عندما أسافر لسبب بسيط هو أن معظمهم نقاط وصول Wi-Fi ليست آمنة حتى لو كنت تستخدم طبقات عديدة لمحاولة حمايتها ، ”يقول مورفي.

جعل كلمات المرور 30 حرفًا أو أكثر

كوميديا XKCD يقول مورفي ، إنه يسمر السر الأمني لكلمات المرور. كلما طالت مدة تعقيدها ، زادت صعوبة اختراق خوارزمية الكمبيوتر لها. لذلك لديه قاعدتان ذهبيتان لكلمات المرور:

- يجب أن يكون المستخدم قادرًا على تذكرها 6 نصائح لإنشاء كلمة مرور غير قابلة للكسر يمكنك تذكرهاإذا لم تكن كلمات المرور الخاصة بك فريدة ولا يمكن اختراقها ، يمكنك أيضًا فتح الباب الأمامي ودعوة اللصوص لتناول طعام الغداء. قراءة المزيد (بدون تدوينهم).

- يجب أن تكون معقدة بما يكفي بحيث لا يمكن للكمبيوتر اكتشافها بسهولة.

يمكن تحقيق التعقيد من خلال الأحرف الخاصة ، والأحرف الكبيرة ، والأرقام ، إلخ ، كما يقول مورفي ، وهو يقدم مثالًا لكلمة مرور قوية حقًا:

Ye8ufrUbruq @ n = se

"حسنًا هذا ينتهك القاعدة رقم 1: يجب أن أتذكر ذلك بطريقة أو بأخرى. ننسى ذلك ، سأقوم فقط بكتابته أو التمسك ببرنامج لتذكر كلمة المرور... وهذا ليس بالأمر الجيد بالنسبة للأمان ". "ماذا لو كانت لدينا كلمة مرور طويلة حقًا ولكن جعلتها أكثر قليلاً في التذكر؟" فمثلا:

TodayIsGoing2BeTheBestDayEver!

"المفتاح هنا هو أنني أتذكر أنه عبارة مرور طويلة وهي معقدة للغاية ، وفي بعض المعايير ، أكثر أمانًا من الأولى فقط بسبب عدد الأحرف".

إرفاق مستندات مهمة كملفات PDF أو ملفات 7-Zip

غالبًا ما يتم استخدام رسائل البريد الإلكتروني لنقل الملفات المهمة ، من معلومات الإقرار الضريبي إلى الصور الحساسة. نظرًا لأننا قد أنشأنا بالفعل العيوب الأمنية في البريد الإلكتروني ، يجب أن تكون متأكدًا بشكل مضاعف من هذه المستندات. لذا ، ضعهم أولاً في تنسيق مشفر ومغلق ثم أرسلهم بالبريد الإلكتروني ، كما يقول مورفي.

- استخدم تنسيق مستند مثل PDF الذي يسمح لك بذلك تشفير الوثائق 4 نصائح لتأمين وثائق PDFعند إنشاء ملفات PDF لأغراض تجارية ، هناك عدد من المخاوف الأمنية التي قد تكون لديك ، بدءًا من من يمكنه مشاهدته إلى كيفية إعادة استخدام المحتوى. لذلك من الضروري أن نفهم ... قراءة المزيد باستخدام مفتاح AES-256 على الأقل بكلمة مرور ضخمة (أكثر من 30 حرفًا) ستكون مطلوبة لفتح الملف ، ثم تقييد المستلم النهائي من الطباعة واختيار النص وما إلى ذلك. هذا أمر جيد لأن معظم الناس لديهم عارض PDF.؟

- استخدم نوعًا من تنسيق الحاوية الذي يسمح بمفتاح AES-256 على الأقل وتشفير كلمة مرور ضخمة (أكثر من 30 حرفًا) للبيانات. 7Zip هو برنامج تشفير جيد مفتوح المصدر 5 أدوات فعالة لتشفير الملفات السرية الخاصة بكنحن بحاجة إلى الاهتمام أكثر من أي وقت مضى تجاه أدوات التشفير وأي شيء مصمم لحماية خصوصيتنا. باستخدام الأدوات الصحيحة ، أصبح الحفاظ على أمان بياناتنا أمرًا سهلاً. قراءة المزيد التي أثبتت أنها محترمة في مجال الأمن ولكن لم يتم تدقيقها على نطاق واسع. ولكن مرة أخرى ، يحتاج الشخص الآخر إلى امتلاك البرنامج.

بعد تنفيذ أحد هذه الخيارات (أو كليهما) ، يمكنك إرسال هذا الملف بحرية دون قلق.

لا يزال هذا النهج يتطلب منك إرسال كلمة المرور هذه إلى الشخص الآخر. لكي تكون آمنًا ، يوصي مورفي بالاتصال بهم وقول كلمة المرور بصوت عالٍ ؛ لا تدونها في أي مكان. واستخدام مبادئ خدعة كلمة المرور المكونة من 30 حرفًا لجعلها لا تنسى وآمنة.

تختلف المخاطر الأمنية على أجهزة الكمبيوتر والهواتف

في حين أن هواتفنا الذكية تحل محل أجهزة الكمبيوتر الشخصية الخاصة بنا ببطء ، لا يمكنك معاملتها على أنها نفس نوع الجهاز عندما يتعلق الأمر بممارسات الأمان. تختلف المخاطر ، لذا عليك التعامل مع المشكلة بشكل مختلف. إليك كيف يميز مورفي المخاطر:

مخاطر لأجهزة الكمبيوتر: يتم إعداد جهاز الكمبيوتر بشكل عام للسماح للبرامج بالقيام بما تشاء باستثناء بعض العناصر المهمة (تعمل كخادم شبكة أو نظام وصول أو ملفات مستخدم أخرى ، وما إلى ذلك). تتضمن التهديدات على أجهزة الكمبيوتر برامج الفدية لا تدفع - كيف تهزم Ransomware!تخيل فقط إذا ظهر شخص ما على عتبة بابك وقال ، "مرحبًا ، هناك فئران في منزلك لم تكن على علم بها. أعطنا 100 دولار وسوف نتخلص منها. "هذا هو برنامج Ransomware ... قراءة المزيد —برنامج يقوم بتشفير جميع الملفات التي تحتاجها ويجبرك على دفع بعض المال لإلغاء قفلها ولكن biggie هي الأشياء الصامتة. تجلس بعض البرامج على جهاز الكمبيوتر الخاص بك ، وتزحف إلى الشبكة بحثًا عن أشياء مثيرة وتنقل هذه الملفات بصمت إلى الخارج.

مخاطر الهواتف:مشاكل أمان الهاتف ما تحتاج حقًا إلى معرفته حول أمان الهواتف الذكية قراءة المزيد بشكل عام أكثر تقييدًا من جهاز الكمبيوتر لأن الهواتف لا يتم إعدادها للسماح للبرامج بفعل ما تريده. ومع ذلك ، هناك مشاكل أخرى. عادةً ما تعرف الهواتف مكانك عبر برج الهاتف الخلوي المتصل به ، وأي شبكة Wi-Fi قريبة ، وإذا تم تشغيل وحدة GPS. قد تحتوي التطبيقات التي تم تنزيلها على عدد كبير جدًا من الأذونات وقد تلتقط الكثير من المعلومات عنك (مثل الوصول إلى قائمة جهات الاتصال الخاصة بك وتحميلها جميعًا إلى خادم في مكان ما).

نصيحة مورفي: تشفير هاتفك. على Android ، عليك القيام بذلك بشكل صريح في إعدادات الهاتف. يتم شحن أحدث أجهزة iPhone بهذه الطريقة عندما يكون لديك كلمة مرور. هنا كيف افعلها كيفية تشفير البيانات على الهاتف الذكي الخاص بكمع فضيحة Prism-Verizon ، ما يدعى أنه كان يحدث هو أن وكالة الأمن القومي للولايات المتحدة الأمريكية (NSA) كانت تعدين البيانات. أي أنهم كانوا يمرون عبر سجلات المكالمات لـ ... قراءة المزيد .

أيضًا ، التكنولوجيا الفعلية التي تجعل الهاتف الخلوي يتواصل مع الأبراج الخلوية بشكل عام هي صندوق أسود لا يتمتع مجتمع الأمان به كثير من الرؤية في الأعمال الداخلية. هل هو قادر على التحكم في هاتفك عن بعد وتشغيله أو تنشيط الكاميرا؟

نصيحة مورفي: استخدم عبارة مرور لتسجيل الدخول. دبوس بسيط من 4 أرقام غير كافٍ ، دبوس من 6 أرقام جيد ، عبارة المرور هي الأفضل. و أقفال نمط غير وارد أيهما أكثر أمانًا ، كلمة مرور أم قفل نمط؟تحمل هواتفنا الذكية الكثير من المعلومات الشخصية. جميع الرسائل النصية ورسائل البريد الإلكتروني والملاحظات والتطبيقات وبيانات التطبيق والموسيقى والصور وغيرها الكثير كلها موجودة. في حين أنه من الملائم جدًا ... قراءة المزيد .

تتحسن الماسحات الضوئية لبصمات الأصابع ولكنها ليست بديلاً جيدًا لكلمات المرور. تعد بصمات الأصابع والقياسات الحيوية الأخرى أكثر ملاءمة لاستبدال اسم المستخدم من كلمة المرور نظرًا لأن كلمة المرور يجب أن تكون شيئًا تعرفه. مع ذلك ، فإن الماسحات الضوئية لبصمات الأصابع لفتح الهواتف أفضل من لا شيء.

أخيرًا ، يزيد حجم الهاتف من سرقته. ولأنه يحتوي على جميع حساباتك المسجلة ، فيجب على اللص ببساطة إعادة تعيين كلمات المرور لحجبك.

نصيحة مورفي: قم بتشغيل إدارة الجهاز عن بُعد. لمستخدمي Apple ، هناك جد ايفوني كيفية تعقب وتحديد موقع iPhone الخاص بك باستخدام خدمات الموقعيمكنك تتبع جهاز iPhone الخاص بك ومشاركة موقعه أو العثور عليه باستخدام ميزة خدمات موقع iPhone. نعرض لك كيف. قراءة المزيد وبالنسبة لأجهزة Android ، استخدام إدارة الأجهزة البحث عن جهاز iPhone الخاص بي لنظام Android؟ تعرف على مدير جهاز Androidغيور من تطبيق Find My iPhone الخاص بـ iPhone؟ حسنًا ، من حسن حظك أن هناك تطبيقًا رائعًا بنفس القدر لنظام Android يسمى مدير جهاز Android! دعونا نلقي نظرة عليها. قراءة المزيد . سيتيح لك ذلك مسح البيانات الحساسة من جهازك عن بعد في حالة سرقتها.

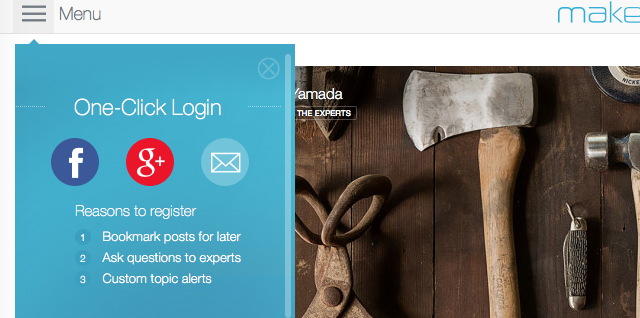

متى تستخدم تسجيلات دخول Google / Facebook للمواقع

تطلب منك عدة مواقع تسجيل الدخول باستخدام حساباتك الاجتماعية. هل يجب أن تفعل ذلك؟ يجب أن تفكر مرتين قبل تسجيل الدخول باستخدام الحسابات الاجتماعية؟ قراءة المزيد

يقول مورفي: "يعتمد ذلك حقًا على مدى وصول طلبات الموقع للحصول على معلوماتك". "إذا كان الموقع يريد منك ببساطة المصادقة حتى تتمكن من ترك التعليقات ، جرب خدماتهم ، إلخ. ويطلبون هويتك ، لا بأس بذلك على الأرجح ".

"إذا طلبوا جميع أنواع الإذن — النشر على شبكتك ، إرسال الرسائل نيابةً عنك ، والوصول إلى جهات الاتصال الخاصة بك؟ احترس!"

ما الخدمات التي يجب عليك استخدامها؟

في نهاية كل هذا ، ربما تتساءل عن أي من الخدمات الشائعة العديدة التي يمكنك استخدامها مع ضمان أمانك. هل Gmail آمن؟ هل يجب تخزين بياناتك على Dropbox؟ ماذا عن الخدمات التي تركز على الأمن؟

لا يوصي Murphy بأي تطبيق سحابي حالي. يقول إن الأشخاص الرائعين والمريحين والبسيطين يفتقرون إلى الخصوصية والأمان الحقيقيين التي توفر الخصوصية والأمان الحقيقيين معقدة للاستخدام ولديها الكثير مما سبق ذكره احتكاك.

إذن ما هي توصيات مورفي؟

للبريد الإلكتروني: "البريد الإلكتروني هو سبب ضائع نوعًا ما. حتى إذا كان لديك المزود الأكثر أمانًا ، فسيظل المستلمون هم الرابط الضعيف دائمًا. "

للتخزين السحابي: "الأفضل هو خادم يمكنك التحكم فيه ، ويمكن قفله على مستوى نظام الملفات ، والتأكد من تشفير كل ملف بمفتاح فريد لكل ملف."

للأجنحة المكتبية: "لا يزال بإمكانك شراء أدوات مكتبية غير متصلة بالإنترنت أو استخدام خيارات مفتوحة المصدر. يحقق التعاون في الوقت الفعلي نجاحًا كبيرًا ، لكن بعض الحلول الآمنة / المفتوحة المصدر بدأت تصل لهذه الوظيفة ".

للصور: "أذهب إلى المدرسة القديمة بهذا ، وأتصل بجهاز في منزلي ، وأنقل الصور من جهازي إلى محرك تخزين طويل المدى (وليس الفلاش ، البيانات لن يبقى على قيد الحياة لعدة سنوات دون توصيله) ولديه برنامج آلي لتشفير وتحميل هذه المعلومات إلى خادم أنا مراقبة. إنه ليس مناسبًا ، ولكنه آمن ، ليس فقط من أعين المتطفلين ولكن من الخدمات التي ترتفع في البطن في غضون بضعة أشهر ، في السنة ".

اسأل شون!

هل لديك أي شكوك حول أمن البيانات الخاصة بك؟ ربما لديك أسئلة حول كيف Sndr يمكن أن تساعد في حل هذه القضايا؟ أطلق أسئلتك في التعليقات ، سنطلب من شون أن يزن!

يكتب ميهير باتكار عن التكنولوجيا والإنتاجية عندما لا يشاهد مشاهدة إعادة التشغيل.