الإعلانات

حوالي 33٪ من جميع مستخدمي Chromium لديهم نوع من المكونات الإضافية للمتصفح مثبتة. بدلاً من كونها مكانة تقنية متطورة تستخدم حصريًا من قبل المستخدمين المتميزين ، فإن الوظائف الإضافية هي بشكل إيجابي ، حيث تأتي الغالبية من سوق Chrome الإلكتروني وسوق إضافات Firefox الإضافية.

ولكن ما مدى سلامتهم؟

بحسب البحث المقرر تقديمه في ندوة IEEE حول الأمن والخصوصية ، الجواب ليس كثيرا. وجدت الدراسة التي تمولها Google أن عشرات الملايين من مستخدمي Chrome لديهم مجموعة متنوعة من البرامج الضارة القائمة على الوظائف الإضافية ، والتي تمثل 5 ٪ من إجمالي حركة مرور Google.

أسفر البحث عن مسح ما يقرب من 200 مكون إضافي من Chrome App Store ، وأثار تساؤلًا حول الأمن العام للسوق.

لذا ، ما الذي تفعله Google لإبقائنا آمنًا ، وكيف يمكنك اكتشاف إضافة خادعة؟ اكتشفت.

من أين تأتي الإضافات

أطلق عليها ما شئت - ملحقات المستعرض أو المكونات الإضافية أو الوظائف الإضافية - كلها تأتي من نفس المكان. ينتج مطورو الجهات الخارجية المستقلون منتجات يشعرون أنها تخدم حاجة ما أو تحل مشكلة.

تُكتب إضافات المتصفح بشكل عام باستخدام تقنيات الويب ، مثل HTML ، CSS ،

وجافا سكريبت ما هي جافا سكريبت JavaScript ، وهل يمكن أن توجد الإنترنت بدونها؟JavaScript هي واحدة من تلك الأشياء التي يعتبرها الكثير من المسلمات. الجميع يستخدمه. اقرأ أكثر ، وعادة ما يتم تصميمها لمتصفح واحد محدد ، على الرغم من وجود بعض خدمات الجهات الخارجية التي تسهل إنشاء المكونات الإضافية للمتصفح عبر الأنظمة الأساسية.بمجرد وصول البرنامج المساعد إلى مستوى الاكتمال واختباره ، يتم تحريره بعد ذلك. من الممكن توزيع مكون إضافي بشكل مستقل ، على الرغم من أن الغالبية العظمى من المطورين يختارون بدلاً من ذلك توزيعهم من خلال متاجر ملحقات موزيلا وجوجل ومايكروسوفت.

على الرغم من أنه قبل لمس جهاز كمبيوتر المستخدم ، يجب اختباره للتأكد من أنه آمن للاستخدام. إليك كيفية عملها على Google Chrome App Store.

الحفاظ على Chrome آمنًا

من تقديم التمديد ، إلى نشره النهائي ، هناك انتظار 60 دقيقة. ماذا يحدث هنا؟ حسنًا ، وراء الكواليس ، تتأكد Google من أن المكون الإضافي لا يحتوي على أي منطق ضار ، أو أي شيء يمكن أن يضر بخصوصية المستخدمين أو سلامتهم.

تُعرف هذه العملية باسم "التحقق المعزز من العنصر" (IEV) ، وهي سلسلة من الفحوصات الصارمة التي تفحص كود المكون الإضافي وسلوكه عند التثبيت ، من أجل تحديد البرامج الضارة.

جوجل أيضا نشر "دليل الأسلوب" أنواع تخبر المطورين عن السلوكيات المسموح بها ، وتثني الآخرين صراحة. على سبيل المثال ، يُحظر استخدام جافا سكريبت المضمنة - جافا سكريبت التي لا يتم تخزينها في ملف منفصل - للتخفيف من المخاطر ضد هجمات البرمجة النصية عبر المواقع ما هي البرمجة النصية عبر المواقع (XSS) ، ولماذا يشكل تهديدًا أمنيًاتعد ثغرات البرمجة النصية عبر المواقع أكبر مشكلة أمنية في موقع الويب اليوم. وجدت الدراسات أنها شائعة بشكل مروع - 55 ٪ من مواقع الويب تحتوي على نقاط ضعف XSS في عام 2011 ، وفقًا لأحدث تقرير White Hat Security ، الذي صدر في يونيو ... اقرأ أكثر .

كما لا تشجع Google بشدة استخدام "Eval" ، وهو عبارة عن بنية برمجة تسمح للكود بتنفيذ التعليمات البرمجية ، ويمكنها تقديم جميع أنواع المخاطر الأمنية. كما أنهم ليسوا حريصين بشدة على المكونات الإضافية التي تتصل بالخدمات البعيدة التي لا تتبع Google ، لأن هذا يشكل خطر حدوث هجوم رجل في الوسط (MITM) ما هو هجوم رجل في الوسط؟ وأوضح المصطلحات الأمنيةإذا سمعت عن هجمات "رجل في الوسط" ولكنك غير متأكد تمامًا مما يعنيه ذلك ، فهذه هي المقالة المناسبة لك. اقرأ أكثر .

هذه خطوات بسيطة ، لكنها في معظمها فعالة في الحفاظ على سلامة المستخدمين. جافاد مالك، المحامي الأمني في Alienware ، يعتقد أنها خطوة في الاتجاه الصحيح ولكنها تشير إلى أن أكبر تحد في الحفاظ على سلامة المستخدمين هو قضية التعليم.

"أصبح التمييز بين البرامج الجيدة والسيئة أمرًا صعبًا بشكل متزايد. لإعادة صياغة ، أحد البرامج المشروعة رجل هو رجل آخر سرقة الهوية ، فيروس ضار يضر بالخصوصية مشفرة في أحشاء الجحيم.

"لا تفهموني خطأ ، أرحب بالخطوة التي اتخذتها Google لإزالة هذه الإضافات الضارة - كان من المفترض ألا يتم نشر بعض هذه الإضافات بشكل عام أبدًا. لكن التحدي الذي يواجه شركات مثل Google هو ضبط الإضافات وتحديد حدود السلوك المقبول. محادثة تتجاوز الأمن أو التكنولوجيا وسؤال للمجتمع الذي يستخدم الإنترنت بشكل عام ".

تهدف Google إلى ضمان إعلام المستخدمين بالمخاطر المرتبطة بتثبيت المكونات الإضافية للمتصفح. تكون كل إضافة في Google Chrome App Store صريحة بشأن الأذونات المطلوبة ، ولا يمكن أن تتجاوز الأذونات التي تمنحها لها. إذا كان التمديد يطلب القيام بأشياء تبدو غير عادية ، فلديك سبب للشك.

ولكن أحيانًا ، كما نعلم جميعًا ، تنزلق البرامج الضارة.

عندما تحصل جوجل على خطأ

من المدهش أن جوجل تحتفظ بسفينة ضيقة للغاية. لم يكن هناك الكثير من الزلات بعد ساعتهم ، على الأقل عندما يتعلق الأمر بسوق Google Chrome الإلكتروني. عندما يحدث شيء ما ، يكون سيئًا.

- AddToFeedly كان مكوّن Chrome الإضافي الذي سمح للمستخدمين بإضافة موقع ويب إلى قارئ RSS Feedly الخلاصة ، المراجعة: ما الذي يجعله بديلًا شائعًا لقارئ Google؟الآن بعد أن أصبح Google Reader مجرد ذاكرة بعيدة ، فإن الكفاح من أجل مستقبل RSS مستمر حقًا. واحدة من أبرز المنتجات التي تقاتل المعركة الجيدة هي Feedly. قارئ جوجل لم يكن ... اقرأ أكثر الاشتراكات. بدأت الحياة كمنتج شرعي صدر عن مطور الهاوي، ولكن تم شراؤها بمبلغ أربعة أرقام في عام 2014. ثم قام الملاك الجدد بتثبيت البرنامج المساعد مع SuperFish Adware ، الذي ضخ الإعلانات في الصفحات والنوافذ المنبثقة المولدة. اكتسبت SuperFish سمعة سيئة في وقت سابق من هذا العام عندما حدث ذلك كانت لينوفو تقوم بشحنه مع جميع أجهزة الكمبيوتر المحمولة التي تعمل بنظام Windows حذار أصحاب أجهزة الكمبيوتر المحمول من Lenovo: ربما يكون جهازك مثبتًا مسبقًا على البرامج الضارةاعترفت شركة لينوفو الصينية لتصنيع الكمبيوتر أن أجهزة الكمبيوتر المحمولة التي يتم شحنها إلى المتاجر والمستهلكين في أواخر عام 2014 تم تثبيتها مسبقًا بالبرامج الضارة. اقرأ أكثر .

- لقطة شاشة لصفحة الويب يسمح للمستخدمين بالتقاط صورة لكامل صفحة الويب التي يزورونها ، وتم تثبيتها على أكثر من مليون جهاز كمبيوتر. ومع ذلك ، فقد تم أيضًا نقل معلومات المستخدم إلى عنوان IP واحد في الولايات المتحدة. أنكر أصحاب لقطة شاشة الويب أي مخالفات ، ويصرون على أنها جزء من ممارسات ضمان الجودة الخاصة بهم. قامت Google منذ ذلك الحين بإزالته من سوق Chrome الإلكتروني.

- Adicionar Ao Google Chrome كان امتدادًا مارقًا حسابات Facebook المختطفة 4 أشياء يجب القيام بها فورًا عندما تم اختراق حساب Facebook الخاص بكإذا كنت تشك في اختراق حسابك على Facebook ، فإليك ما يجب فعله لاكتشاف السيطرة واستعادتها. اقرأ أكثر ، وشارك حالات ومشاركات وصور غير مصرح بها. انتشرت البرامج الضارة من خلال موقع يحاكي YouTube ، وأخبر المستخدمين بتثبيت المكون الإضافي لمشاهدة مقاطع الفيديو. منذ ذلك الحين ، أزال Google المكون الإضافي.

نظرًا لأن معظم الأشخاص يستخدمون Chrome لإجراء الغالبية العظمى من حوسبتهم ، فمن المثير للقلق أن هذه المكونات الإضافية تمكنت من التسلل عبر الشقوق. ولكن على الأقل كان هناك إجراء للفشل. عند تثبيت الإضافات من مكان آخر ، فأنت لست محميًا.

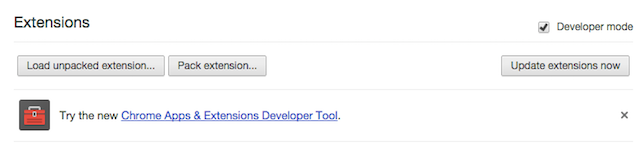

مثلما يمكن لمستخدمي Android تثبيت أي تطبيق يرغبون فيه ، تتيح لك Google تثبيت أي ملحق كروم تريده كيفية تثبيت ملحقات كروم يدوياقررت Google مؤخرًا تعطيل تثبيت إضافات Chrome من مواقع الويب التابعة لجهات خارجية ، ولكن لا يزال بعض المستخدمين يريدون تثبيت هذه الإضافات. هيريس كيفية القيام بذلك. اقرأ أكثر ، بما في ذلك تلك التي لا تأتي من سوق Chrome الإلكتروني. لا يقتصر الأمر على منح المستهلكين خيارًا إضافيًا ، بل السماح للمطورين باختبار الرمز الذي كانوا يعملون عليه قبل إرساله للموافقة.

ومع ذلك ، من المهم أن تتذكر أن أي إضافة يتم تثبيتها يدويًا لم تخضع لإجراءات الاختبار الصارمة من Google ، ويمكن أن تحتوي على جميع أنواع السلوك غير المرغوب فيه.

كيف أنت في خطر؟

في عام 2014 ، تفوقت Google على متصفح Microsoft Internet Explorer باعتباره متصفح الويب المهيمن ، وهي تمثل الآن ما يقرب من 35٪ من مستخدمي الإنترنت. ونتيجة لذلك ، بالنسبة لأي شخص يتطلع إلى تحقيق ربح سريع أو توزيع برامج ضارة ، يظل هدفًا مغريًا.

تمكنت Google ، في الغالب ، من التأقلم. كانت هناك حوادث ، لكنها تم عزلها. عندما تمكنت البرامج الضارة من التسلل ، تعاملت معها بشكل سريع ، ومع الاحتراف الذي تتوقعه من Google.

ومع ذلك ، من الواضح أن الإضافات والمكونات الإضافية هي ناقل هجوم محتمل. إذا كنت تخطط للقيام بأي شيء حساس مثل تسجيل الدخول إلى الخدمات المصرفية عبر الإنترنت ، فقد ترغب في القيام بذلك في متصفح منفصل خالٍ من المكونات الإضافية أو نافذة التصفح المتخفي. وإذا كان لديك أي من الإضافات المذكورة أعلاه ، فاكتب الكروم: // ملحقات / في شريط عناوين Chrome ، ثم ابحث عنها واحذفها ، حتى تكون آمنًا.

هل سبق لك تثبيت بعض برامج Chrome الضارة عن طريق الخطأ؟ عش لتروي الحكاية؟ اريد معرفة ما يتعلق بالموضوع. أرسل لي تعليقًا أدناه ، وسنتحدث.

ائتمانات الصورة: المطرقة على الزجاج المحطم عبر Shutterstock

ماثيو هيوز مطور برامج وكاتب من ليفربول بإنجلترا. نادرًا ما يتم العثور عليه بدون كوب من القهوة السوداء القوية في يده ويعشق جهاز Macbook Pro والكاميرا الخاصة به. يمكنك قراءة مدونته على http://www.matthewhughes.co.uk ومتابعته على تويتر علىmatthewhughes.