الإعلانات

عندما تبدأ في التفكير في كل الأشياء التي يمكن أن تسير بشكل خاطئ عند تصفح الإنترنت ، يبدأ الويب في الظهور كمكان مخيف جدًا. لحسن الحظ ، أصبح مستخدمو الإنترنت ككل أكثر ذكاءً ، وأفضل في التعرف على السلوكيات الخطرة عبر الإنترنت.

بينما الصفحات التي تحتوي على عشرات أزرار التنزيل - أو المربعات المحددة تلقائيًا والتي خدعتنا لتنزيل الأشياء التي لا نريدها - هي لم تعد فعالة كما كانت من قبل ، هذا لا يعني أنه لا يوجد قراصنة في الخارج يحاولون الآن الخروج مع طرق جديدة للخداع أحدث التهديدات لأمن الإنترنت التي يجب أن تكون على علم بهاتأتي التهديدات الأمنية بشكل متزايد من اتجاهات جديدة ، ولا يبدو أن التغيير سيتغير في 2013. هناك مخاطر جديدة يجب أن تكون على دراية بها ، ومآثر التطبيقات الشائعة ، وهجمات التصيد الاحتيالي المعقدة ، والبرامج الضارة ، ... اقرأ أكثر . من أجل حماية أنفسنا من هذه التهديدات ، من المهم أن نفهم ما هي وكيف تختلف.

دعونا نتعمق.

فهم التهديدات الأمنية عبر الإنترنت وكيف تختلف

البرامج الضارة

البرامج الضارة اختصار للبرامج الضارة. هذا يعني أنه في حين أن معظمنا يشير إلى هذه التهديدات على أنها فيروسات ، فإن المصطلح الصحيح للكلمة يجب أن يكون بالفعل برامج ضارة. تأتي البرامج الضارة بأشكال عديدة ، ولكن البرامج الضارة نفسها هي مصطلح عام يمكن استخدامه لوصف أي عدد من الأشياء ، مثل الفيروسات والديدان وأحصنة طروادة وبرامج التجسس وغيرها. باختصار ، إنه برنامج أو ملف بنوايا سيئة ، يمكن أن تشمل طبيعته أي شيء تقريبًا.

لحسن الحظ ، فإن البرامج الضارة هي بالضبط ما تبحث عنه جميع برامج مكافحة الفيروسات الأكثر شيوعًا. يحدث التأثر بالبرامج الضارة ، ولا يجب أن يكون كارثيًا. تعلم الحق بروتوكول للتعامل مع البرامج الضارة 10 خطوات يجب اتخاذها عند اكتشاف البرامج الضارة على جهاز الكمبيوتر الخاص بكنود أن نعتقد أن الإنترنت مكان آمن لقضاء وقتنا (السعال) ، لكننا نعلم جميعًا أن هناك مخاطر في كل زاوية. البريد الإلكتروني ووسائل التواصل الاجتماعي والمواقع الضارة التي نجحت ... اقرأ أكثر و كيفية تجنبها في المقام الأول 7 نصائح عامة شائعة لمساعدتك على تجنب اصطياد البرامج الضارةجعلت الإنترنت الكثير ممكنا. أصبح الوصول إلى المعلومات والتواصل مع الناس من بعيد نسيمًا. في الوقت نفسه ، يمكن أن يقودنا فضولنا بسرعة إلى الأزقة الافتراضية المظلمة ... اقرأ أكثر للحصول على تجربة تصفح أكثر أمانًا.

الفيروسات

تتكون الفيروسات من تعليمات برمجية ضارة تصيب أحد الأجهزة بعد تثبيت أحد البرامج. عادةً ما تحدث هذه الإصابة من خلال محركات أقراص USB أو تنزيلات الإنترنت أو مرفقات البريد الإلكتروني ، ولكن يمكن أن تحدث بعدة طرق أخرى أيضًا. من المهم ملاحظة أن الإصابة لا تحدث في الواقع فقط من وجود الملفات المصابة على جهاز الكمبيوتر الخاص بك. تحدث الإصابة بمجرد تشغيل البرنامج لأول مرة ، سواء من خلال التشغيل التلقائي أو التثبيت اليدوي أو ملف قابل للتنفيذ يفتحه المستخدم.

بمجرد فتح - أو تشغيل - تحدث العدوى. من هذه النقطة ، قد يكون من الصعب جدًا العثور على الفيروس والتخلص منه بسبب الطبيعة التي يعمل بها. في حين أن التفاصيل الفعلية خاصة بالفيروسات ، فإنها تميل إلى تكرار نفسها وإصابة نظام الملفات بالجهاز الذي تستخدمه يقيمون من خلال الانتشار من ملف إلى آخر قبل أن يتم نقلهم حتمًا - وبدون علم عادةً - إلى آخر آلة.

على عكس التهديدات الأخرى ، ليس للفيروسات أي غرض آخر سوى محاولة جعل جهاز الكمبيوتر الخاص بك غير قابل للتشغيل. البعض منهم تاريخ موجز لأسوأ 5 فيروسات الكمبيوتر في كل العصورتم تثبيت كلمة "فيروس" وارتباطها بأجهزة الكمبيوتر من قبل عالم الكمبيوتر الأمريكي فريدريك كوهين الذي استخدمه لوصف "برنامج يمكنه" إصابة "البرامج الأخرى بتعديلها لتضمينها ربما... اقرأ أكثر كانت جيدة بشكل خاص في ذلك. معظم الآخرين ضعفاء للغاية ويسهل اكتشافهم.

أوه ، وتجدر الإشارة - بسبب الرأي الشعبي - إلى ذلك أجهزة Mac ليست محصنة ضد الفيروسات 3 علامات إصابة جهاز Mac الخاص بك بفيروس (وكيفية التحقق)إذا كان جهاز Mac يعمل بشكل غريب ، فقد يكون مصابًا بفيروس. كيف يمكنك التحقق من وجود فيروس على جهاز Mac الخاص بك؟ سنريكم. اقرأ أكثر .

ادواري

في حين أن البرامج الإعلانية حميدة نسبيًا في معظم الحالات ، فقد تكون أكثر التهديدات المزعجة التي سنتحدث عنها اليوم.

تم دمج Adware مع تطبيقات أو برامج مشروعة ، مما يجعل الاكتشاف الأولي صعبًا إلى حد ما. من الأمثلة الشائعة مربع الاختيار الموجود أسفل رابط التنزيل (محددًا غالبًا) الذي يسأل عما إذا كنا نريد "تضمين X مجانًا" - حسنًا ، غالبًا ما يكون "X" هو البرنامج الذي يحتوي على برنامج الإعلانات. هذه ليست قاعدة صعبة وسريعة ، ولكنها ليست غير شائعة. إذا لم تكن متأكدًا من هذه البرامج الإضافية ، أو كيفية عملها ، فلا تقم بتنزيلها.

عدوى Adware ممكنة أيضًا من دون أي خطأ من جانبنا. تُفصِّل القصص الأخيرة تفاصيل مصنّع رئيسي واحد على الأقل بما في ذلك برامج الإعلانات - أو اختطاف متصفح يشبه برامج الإعلانات الإعلانية - في أجهزة الكمبيوتر الخاصة بهم افتراضيًا. في حين لينوفو وسوبرفيش حذار أصحاب أجهزة الكمبيوتر المحمول من Lenovo: ربما يكون جهازك مثبتًا مسبقًا على البرامج الضارةاعترفت شركة لينوفو الصينية لتصنيع الكمبيوتر أن أجهزة الكمبيوتر المحمولة التي يتم شحنها إلى المتاجر والمستهلكين في أواخر عام 2014 تم تثبيت برامج ضارة عليها مسبقًا. اقرأ أكثر هي الاستثناء ، وليس القاعدة ، من المهم ملاحظة أن هذه التهديدات تحدث وغالبًا ما يكون هناك الكثير مما يمكننا القيام به حيال ذلك.

أحصنة طروادة وخلفية

تم تسمية أحصنة طروادة على اسم حصان طروادة ، وهو حصان خشبي ضخم يستخدم لإخفاء الجنود اليونانيين عند دخولهم طروادة خلال حرب طروادة. وبغض النظر عن درس التاريخ ، فهذه هي الطريقة نفسها التي يتلف بها حصان طروادة جهاز الكمبيوتر الخاص بك. يقوم بإخفاء التعليمات البرمجية الخبيثة داخل برنامج أو ملف يبدو أنه غير ضار من أجل الوصول إلى جهازك. بمجرد الدخول ، يقوم البرنامج بتثبيت نفسه على جهازك ، ويتواصل مع خادم في الخلفية دون علمك. يمنح هذا طرفًا خارجيًا إمكانية الوصول إلى جهاز الكمبيوتر الخاص بك من خلال ما يشار إليه عادةً باسم الباب الخلفي.

بينما منح طرف خارجي الوصول إلى جهاز الكمبيوتر الخاص بك أمر مخيف في حد ذاته ، والآثار المترتبة على ما يمكن أن يفعلوه لماذا لا يمكن حماية البريد الإلكتروني من المراقبة الحكوميةقال مالك خدمة البريد الإلكتروني الآمنة Lavabit لأنه أغلقها مؤخرًا: "إذا كنت تعرف ما أعرفه عن البريد الإلكتروني ، فقد لا تستخدمه أيضًا". "لا توجد طريقة للقيام بتشفير ... اقرأ أكثر مع هذا الوصول هو أكثر إخافة. ما يعقد الأمور هو البصمة الصغيرة التي تتركها هذه الأبواب الخلفية ، والتي تبقي المستخدم في الظلام تمامًا حتى يحدث أي مؤخر للخصوصية.

إحدى فوائد الباب الخلفي هي الطبيعة التي تعمل فيها. نظرًا لأن الهاكر يجب أن يتصل بجهازك عن بُعد ، فلن يتمكن من القيام بذلك إذا قمت بتعطيل اتصال الإنترنت أثناء محاولتك تحديد موقع وإزالة الرمز الضار.

برامج التجسس

تعد برامج التجسس أكثر البرامج الضارة شيوعًا على الإنترنت. على الرغم من كونه خادعًا في طبيعته ومزعجًا كبيرًا ، إلا أن معظم برامج التجسس غير ضارة نسبيًا. عادة ، يتم استخدام برامج التجسس لمراقبة سلوك التصفح من أجل عرض الإعلانات ذات الصلة بشكل أفضل. ما يجعل الأمر سيئًا هو كيفية عمل هذه الشركات جمع بياناتك كيف تحمي نفسك من التجسس غير الأخلاقي أو غير القانونيهل تعتقد أن أحدهم يتجسس عليك؟ إليك كيفية معرفة ما إذا كانت برامج التجسس موجودة على جهاز الكمبيوتر الخاص بك أو جهازك المحمول ، وكيفية إزالتها. اقرأ أكثر . بدلاً من الاعتماد على تتبع وحدات البكسل - أو ملفات تعريف الارتباط - مثل معظم الشركات الكبرى ، تعمل برامج التجسس مثل الكثير من حصان طروادة في تثبيتها ويقوم بإرسال البيانات من جهاز الكمبيوتر الخاص بك إلى الخادم ، كل ذلك بينما معظمنا غافلون تمامًا عن وجوده في أول مكان.

أشكال أخرى أكثر ضارة من برامج التجسس ، هي أكثر خطورة. بينما يتم استخدام برامج التجسس النموذجية في الغالب لأغراض عرض الإعلانات ، تقوم برامج التجسس الضارة بإرسال البيانات الحساسة مرة أخرى إلى مستخدم آخر أو خادم. يمكن أن تتضمن هذه البيانات رسائل البريد الإلكتروني والصور وملفات السجل وأرقام بطاقات الائتمان والمعلومات المصرفية و / أو كلمات المرور عبر الإنترنت.

غالبًا ما يتم تنزيل برامج التجسس من قبل المستخدم كجزء من إضافة لتنزيل مشروع (مثل شريط الأدوات) أو يتم تضمينه كجزء من برنامج مجاني أو برنامج تجريبي.

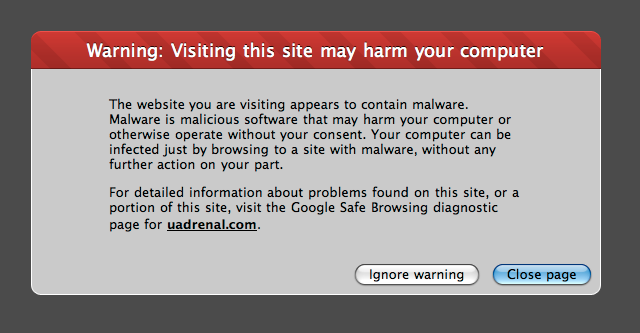

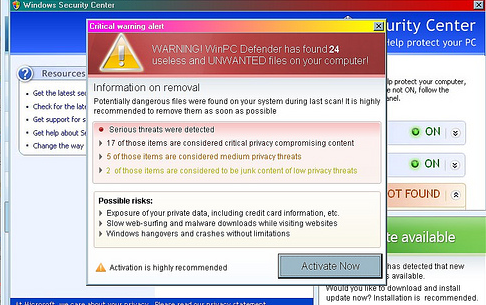

سكاراري وفدية

تختلف البرامج الخبيثة وبرامج الفدية في نهجها ، ولكن الهدف النهائي لكليهما هو جمع المال عن طريق التلاعب بالمستخدم ليصدق شيئًا ما يكون غالبًا غير صحيح.

غالبًا ما تأخذ البرامج الضارة شكل برامج تنبثق وتخبرك أن جهاز الكمبيوتر الخاص بك مصاب بنوع من البرامج الضارة. عند النقر فوق لإزالة المثيلات المتعددة (غالبًا) من البرامج الضارة ، فإنك تضطر إلى الدفع لشراء الإصدار الكامل قبل أن يتمكن البرنامج من تنظيف نظامك وتخليصه من الإصابات أو التهديدات.

تعمل Ransomware بشكل مختلف قليلاً بمعنى أنه بعد تثبيت البرنامج الضار ، سيتم ذلك غالبًا ما يغلق نظامك خارج النافذة التي تسمح لك بدفع الفدية من أجل استعادة استخدامها عليه. بينما رانسومواري عموما بين أسهل التهديدات لإزالة لا تدفع - كيف تهزم Ransomware!تخيل فقط إذا ظهر شخص ما على عتبة بابك وقال ، "مرحبًا ، هناك فئران في منزلك لم تكن تعرف عنها. أعطنا 100 دولار وسوف نتخلص منها. "هذا هو برنامج Ransomware ... اقرأ أكثر ، يمكن أن يكون الأمر مخيفًا تمامًا لمستخدم الكمبيوتر غير المتمرس. على هذا النحو ، يعتقد الكثيرون أنه يجب عليهم ذلك الاستسلام ودفع الفدية تجنب الوقوع ضحية لهذه الحيل الفدية الثلاثةيتم تداول العديد من عمليات الاحتيال البارزة لبرامج الفدية في الوقت الحالي ؛ دعنا نذهب إلى أكثر من ثلاثة من الأكثر تدميرًا ، حتى تتمكن من التعرف عليهم. اقرأ أكثر من أجل استعادة السيطرة على الجهاز.

الديدان

الديدان هي أكثر أشكال البرمجيات الخبيثة ضارة. بينما يهاجم الفيروس جهاز كمبيوتر واحد ويعتمد على مستخدم لمشاركة الملفات المصابة من أجل انتشاره ، دودة يستغل الثغرات الأمنية في الشبكة ويمكن أن يجلب الأمر كله إلى ركبتيه في مسألة الدقائق.

يتم استهداف الشبكات ذات الثغرات الأمنية عن طريق إدخال الفيروس المتنقل في الشبكة والسماح لها بالمرور (غالبًا دون ملاحظة) من كمبيوتر إلى آخر. أثناء انتقالها من جهاز إلى آخر ، تنتشر العدوى حتى يتم إصابة كل جهاز - أو - يتم عزل الدودة عن طريق إزالة الأجهزة المصابة من الشبكة.

مآثر غير معروفة ، وعيوب أمنية ونقاط ضعف

بغض النظر عن مدى كفاءة المطور ، كل برنامج لديه عيوب أمنية ونقاط ضعف. تسمح هذه العيوب الأمنية للمتسللين باستغلالها من أجل الوصول إلى البرنامج أو تغييره بطريقة أو حقن كود خاص بهم (غالبًا برامج ضارة) داخله.

إذا كنت تتساءل يومًا عن سبب وجود الكثير من التحديثات الأمنية للبرامج ، فذلك بسبب استمرار القط والفأر بين المطورين والمتسللين. يحاول المطور العثور على هذه الثغرات وتصحيحها قبل استغلالها ، بينما يحاول المخترق استغلال العيوب الأمنية قبل أن يكتشفها المطور ويصلحها.

الطريقة الوحيدة للبقاء في مكان آمن حتى من هذه الثغرات هي الحفاظ على نظام التشغيل الخاص بك وكل برنامج من برامجك محدثة عن طريق تثبيت التحديثات بمجرد توفرها.

البقاء آمنا على الإنترنت

إذا كنت تستخدم الويب ، فلا توجد طريقة مضمونة لتجنب جميع التهديدات عبر الإنترنت ، ولكن هناك بالتأكيد أشياء يمكنك القيام بها لجعل نفسك أكثر أمانًا.

بعض هذه هي:

- حافظ على تحديث نظام التشغيل وكل برنامج من برامجك عن طريق تنزيل التحديثات بمجرد توفرها.

- قم بتثبيت برنامج جيد لمكافحة الفيروسات ما هو أفضل برنامج مجاني لمكافحة الفيروسات؟ [MakeUseOf استطلاع]لأنه بغض النظر عن مدى حرصك عند استخدام الإنترنت ، فمن المستحسن دائمًا تثبيت برنامج مكافحة الفيروسات على جهاز الكمبيوتر الخاص بك. نعم ، حتى أجهزة Mac. اقرأ أكثر والحفاظ على تعريفات الفيروسات محدثة.

- استخدم جدار حماية يراقب حركة المرور الواردة والصادرة. راقب تدفق حركة المرور هذه للمساعدة في الكشف عن وجود التهديدات التي قد تتواصل مع الخوادم الخارجية.

- تجنب التنزيلات غير الآمنة من مصادر غير معروفة وغير موثوقة.

- استخدم برنامج مكافحة الفيروسات أو برنامج الكشف عن البرامج الضارة لفحص الروابط المشبوهة قبل فتحها.

- تجنب البرامج المقرصنة.

مرة أخرى ، إذا كنت تقضي أي جزء من وقتك على الويب ، فمن غير المحتمل أن تتمكن من حماية نفسك تمامًا من جميع البرامج الضارة الموجودة. في حين أن العدوى والاستغلال يمكن أن يحدث - ويحدث - لأي شخص ، لا أعتقد أن أي منا سيجادل في أنه يمكننا البقاء أكثر أمانًا قليلاً مع التغييرات الطفيفة في عادات التصفح أو استخدام الكمبيوتر.

ماذا تفعل لحماية نفسك من التهديدات والاستغلال عبر الإنترنت؟ هل هناك أي برامج أو تطبيقات معينة تستخدمها للأمان عبر الإنترنت؟ الرجاء المساعدة في إبقاء بقيتنا أكثر أمانًا عبر الإنترنت من خلال مشاركة أي نصائح لديك في التعليقات أدناه!

حقوق الصورة: فيروس الكمبيوتر عبر Shutterstock, تحذير! بول داوني عبر فليكر ، فيروس يوري سامويلوف عبر فليكر ، مزعج المنبثقة عبر Shutterstock, قراصنة - Seguridad التي كتبها TecnoDroidVe عبر فليكر ، أشرطة الأدوات بواسطة mdornseif عبر فليكر ، البرامج الخبيثة بواسطة mdaniels7 عبر فليكر ، تحطم مزدوج للدكتور جانلويجي "Zane" Zaneر عبر فليكر ، مفتاح Caps Lock من DeclanTM عبر فليكر

بريان هو مقيم في الولايات المتحدة يعيش حاليًا في شبه جزيرة باجا المشمسة في المكسيك. يستمتع بالعلوم والتكنولوجيا والأدوات ويقتبس من أفلام Will Ferrel.