الإعلانات

هل كلمة مرورك آمنة؟ لقد سمعنا جميعًا عن الكثير من النصائح حول أنواع كلمات المرور التي لا يجب أن تختارها أبدًا - وهناك العديد من الأدوات التي تدعي تقييم أمن كلمة المرور الخاصة بك على الإنترنت ضع كلمات المرور الخاصة بك من خلال اختبار الكراك مع أدوات قوة كلمة المرور الخمسة هذهلقد قرأنا جميعًا مشاركة عادلة في أسئلة "كيف يمكنني اختراق كلمة المرور". من الآمن أن نقول أن معظمها لأغراض شائنة وليست فضولية. خرق كلمات المرور ... اقرأ أكثر . ومع ذلك ، لا يمكن أن تكون هذه إلا دقة مشكوك فيها. الطريقة الوحيدة لاختبار أمان كلمات المرور حقًا هي محاولة كسرها.

لذا سنفعل ذلك اليوم. سأوضح لك كيفية استخدام أداة يستخدمها المتسللون الحقيقيون لاختراق كلمات المرور ، وسأوضح لك كيفية استخدامها للتحقق من كلمات المرور الخاصة بك. وإذا فشل في الاختبار ، سأوضح لك كيفية اختيار كلمات مرور أكثر أمانًا إرادة أصمد.

إنشاء Hashcat

الأداة التي سنستخدمها تسمى Hashcat. رسميًا ، هو مخصص استعادة كلمة السر 6 أدوات مجانية لاستعادة كلمة المرور لنظام التشغيل Windows اقرأ أكثر ، ولكن في الممارسة العملية هذا يشبه القول BitTorrent تغلب على النفخ! جرب عملاء BitTorrent خفيف الوزن البنادق لا تشارك الملفات غير القانونية. يشارك الناس الملفات غير القانونية. أو ، انتظر ، كيف تسير الأمور مرة أخرى؟ ما أعنيه هو أن BitTorrent لا يجب أن يتم حله بناءً على إمكانية القرصنة. اقرأ أكثر يهدف إلى تنزيل الملفات غير المحمية بحقوق الطبع والنشر. عمليًا ، غالبًا ما يستخدمه المتسللون الذين يحاولون كسر كلمات المرور سرقت من خوادم غير آمنة اشلي ماديسون تسرب لا صفقة كبيرة؟ فكر مرة اخرىتم اختراق موقع المواعدة السري على الإنترنت Ashley Madison (الذي يستهدف في المقام الأول الأزواج الغش). ومع ذلك ، فهذه مشكلة أكثر خطورة مما تم تصويره في الصحافة ، مع تداعيات كبيرة على سلامة المستخدم. اقرأ أكثر . كأثر جانبي ، هذا يجعلها طريقة قوية جدًا لاختبار أمان كلمة المرور.

ملاحظة: هذا البرنامج التعليمي لنظام التشغيل Windows. يمكن لمن في Linux الاطلاع على الفيديو أدناه للحصول على فكرة عن مكان البدء.

يمكنك الحصول على Hashcat من hashcat.net صفحة ويب. قم بتنزيله وفك ضغطه إلى مجلد التنزيلات. بعد ذلك ، سنحتاج إلى الحصول على بعض البيانات المساعدة للأداة. سنحصل على قائمة كلمات ، وهي في الأساس قاعدة بيانات ضخمة من كلمات المرور التي يمكن للأداة استخدامها كنقطة انطلاق ، وتحديداً ملف Rockyou.txt مجموعة بيانات. قم بتنزيله ، وقم بلصقه في مجلد Hashcat. تأكد من تسميته "rockyou.txt"

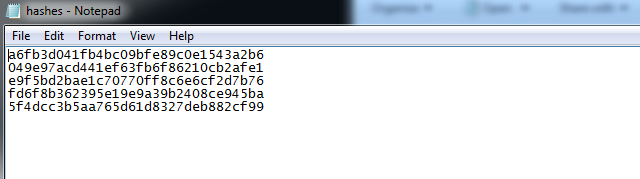

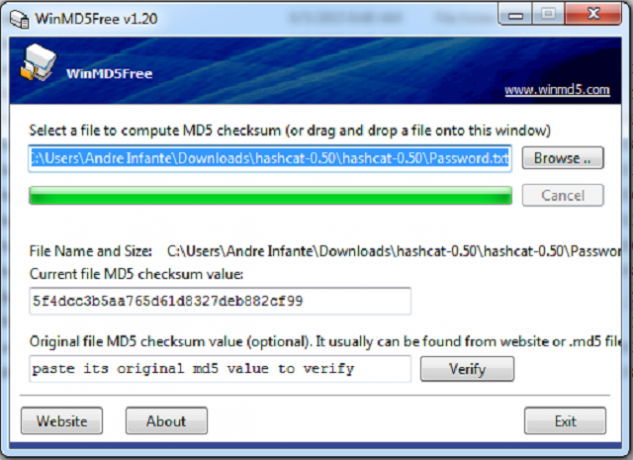

سنحتاج الآن إلى طريقة لإنشاء التجزئة. سنستخدم WinMD5، وهي أداة مجانية خفيفة الوزن تقوم بتجزئة ملفات معينة. قم بتنزيله وفك ضغطه وإسقاطه في دليل Hashcat. سنقوم بإنشاء ملفين نصيين جديدين: hashes.txt و password.txt. ضع كلاهما في دليل Hashcat.

هذا هو! انت انتهيت.

تاريخ الشعب في حروب الهاكر

قبل أن نستخدم هذا التطبيق فعليًا ، لنتحدث قليلاً عن كيفية كسر كلمات المرور بالفعل ، وكيف وصلنا إلى هذه النقطة.

بالعودة إلى التاريخ الضبابي لعلوم الكمبيوتر ، كان من المعتاد أن تخزن مواقع الويب كلمات مرور المستخدم في نص عادي. هذا يبدو أنه من المنطقي. تحتاج إلى التحقق من أن المستخدم أرسل كلمة المرور الصحيحة. إحدى الطرق الواضحة للقيام بذلك هي الاحتفاظ بنسخة من كلمات المرور في ملف صغير في مكان ما ، والتحقق من كلمة مرور المستخدم المرسلة مقابل القائمة. سهل.

كانت هذه كارثة كبيرة. سوف يتمكن القراصنة من الوصول إلى الخادم عبر بعض التكتيكات الملتوية (مثل يسأل بأدب) ، سرقة قائمة كلمات المرور ، وتسجيل الدخول ، وسرقة أموال الجميع. عندما أخذ باحثو الأمن أنفسهم من حطام تدخين تلك الكارثة ، كان من الواضح أننا بحاجة إلى القيام بشيء مختلف. كان الحل تجزئة.

بالنسبة لأولئك غير المألوفين ، أ دالة تجزئة ماذا يعني كل هذا MD5 Hash Stuff في الواقع [تقنية]فيما يلي نسخة كاملة من MD5 ، تجزئة ونظرة عامة صغيرة على أجهزة الكمبيوتر والتشفير. اقرأ أكثر هو جزء من التعليمات البرمجية يأخذ قطعة من المعلومات ويخلطها رياضيا إلى قطعة من الثرثرة بطول ثابت. هذا يسمى "تجزئة" البيانات. ما يميزهم هو أنهم يذهبون في اتجاه واحد فقط. من السهل جدًا أخذ جزء من المعلومات واكتشاف التجزئة الفريدة. من الصعب جدًا إجراء تجزئة والعثور على جزء من المعلومات التي تولدها. في الواقع ، إذا كنت تستخدم كلمة مرور عشوائية ، فعليك تجربة كل تركيبة ممكنة من أجل القيام بذلك ، وهو أمر مستحيل إلى حد ما.

قد يلاحظ من يتابعونك في المنزل أن التجزئة لديها بعض الخصائص المفيدة حقًا لتطبيقات كلمة المرور. الآن ، بدلاً من تخزين كلمة المرور ، يمكنك تخزين تجزئات كلمات المرور. عندما تريد التحقق من كلمة المرور ، يمكنك تجزئتها وحذف الأصل والتحقق من قائمة التجزئة. تقدم جميع وظائف Hash نفس النتائج ، لذلك لا يزال بإمكانك التحقق من أنها قدمت كلمات المرور الصحيحة. بشكل حاسم ، لا يتم تخزين كلمات مرور النص العادي أبداً على الخادم. لذلك ، عندما يخرق المخترقون الخادم ، لا يمكنهم سرقة أي كلمات مرور - فقط تجزئات غير مجدية. هذا يعمل بشكل جيد.

كانت استجابة المتسللين لهذا الأمر هي قضاء الكثير من الوقت والطاقة في الخروج طرق ذكية حقا لعكس التجزئة Ophcrack - أداة اختراق كلمة المرور للقضاء على أي كلمة مرور Windows تقريبًاهناك الكثير من الأسباب المختلفة التي تجعل المرء يرغب في استخدام أي عدد من أدوات اختراق كلمات المرور لاختراق كلمة مرور Windows. اقرأ أكثر .

كيف يعمل Hashcat

يمكننا استخدام عدة استراتيجيات لذلك. واحدة من أقوىها هي تلك التي يستخدمها Hashcat ، وهي ملاحظة أن المستخدمين ليسوا مبدعين للغاية ويميلون إلى اختيار نفس أنواع كلمات المرور.

على سبيل المثال ، تتكون معظم كلمات المرور من كلمة أو اثنتين من الكلمات الإنجليزية ، ورقمين ، وربما بعض بدائل الحروف "leet-talk" أو الكتابة بالأحرف الكبيرة. من بين الكلمات المختارة ، من المحتمل أن يكون بعضها أكثر من غيرها: "كلمة المرور" واسم الخدمة واسم المستخدم و "مرحبًا" جميعها مشهورة. كما سبق أسماء الحيوانات الأليفة ، والسنة الحالية.

بمعرفة هذا ، يمكنك البدء في إنشاء تخمينات معقولة للغاية حول ما قد اختاره المستخدمون المختلفون ، الذي يجب أن يسمح لك (في النهاية) بالتخمين بشكل صحيح ، وكسر التجزئة ، والوصول إلى تسجيل الدخول شهاداته. يبدو هذا بمثابة استراتيجية ميئوس منها ، لكن تذكر أن أجهزة الكمبيوتر سريعة للغاية. يمكن لجهاز الكمبيوتر الحديث تجربة ملايين التخمينات في الثانية.

هذا ما سنفعله اليوم. سنتظاهر بأن كلمات المرور الخاصة بك موجودة في قائمة التجزئة في أيدي مخترق ضار ، ونشغل نفس أداة اختراق التجزئة التي يستخدمها المتسللون عليها. فكر في الأمر على أنه تدريب على الحرائق لأمنك عبر الإنترنت. دعونا نرى كيف ستسير الامور!

كيفية استخدام Hashcat

أولاً ، نحتاج إلى إنشاء التجزئة. افتح WinMD5 وملف "password.txt" (في المفكرة). أدخل إحدى كلمات مرورك (كلمة واحدة فقط). حفظ الملف. افتحه باستخدام WinMD5. سترى مربعًا صغيرًا يحتوي على تجزئة الملف. انسخ هذا إلى ملف "hashes.txt" واحفظه. كرر هذا مع إضافة كل ملف إلى سطر جديد في ملف "hashes.txt" ، حتى تحصل على تجزئة لكل كلمة مرور تستخدمها بشكل روتيني. بعد ذلك ، للمتعة فقط ، ضع علامة التجزئة لكلمة "كلمة المرور" في السطر الأخير.

تجدر الإشارة هنا إلى أن MD5 ليس تنسيقًا جيدًا جدًا لتخزين تجزئات كلمة المرور - إنه سريع جدًا في الحوسبة ، مما يجعل التأثير الوحشي أكثر فاعلية. نظرًا لأننا نجري اختبارات مدمرة ، فهذا في الواقع ميزة إضافية لنا. في تسرب كلمة المرور الحقيقية ، سيتم تجزئة كلمات المرور الخاصة بنا باستخدام Scrypt أو أي وظيفة تجزئة آمنة أخرى ، وهي أبطأ في الاختبار. باستخدام MD5 ، يمكننا بشكل أساسي محاكاة إلقاء قدر أكبر بكثير من قوة المعالجة والوقت على المشكلة أكثر مما لدينا بالفعل.

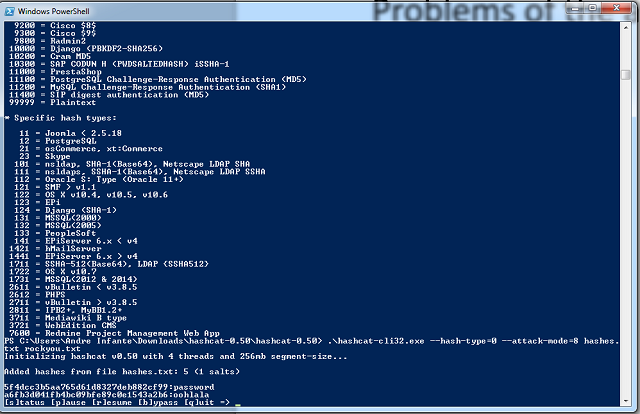

بعد ذلك ، تأكد من حفظ ملف "hashes.txt" ، وأظهر Windows PowerShell. انتقل إلى مجلد Hashcat (مؤتمر نزع السلاح .. يرتفع إلى مستوى ، LS يسرد الملفات الحالية ، و القرص المضغوط [اسم الملف] يدخل مجلد في الدليل الحالي). اكتب الآن ./hashcat-cli32.exe –hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

يقول هذا الأمر بشكل أساسي "تشغيل تطبيق Hashcat. اضبطها للعمل على تجزئات MD5 ، واستخدم هجوم "وضع الأمير" (الذي يستخدم مجموعة متنوعة من الاستراتيجيات المختلفة لإنشاء اختلافات في الكلمات في القائمة). حاول تقسيم الإدخالات في ملف "hashes.txt" واستخدم ملف "rockyou.txt" كمعجم.

اضغط على زر الإدخال ، واقبل اتفاقية ترخيص المستخدم (والتي تقول بشكل أساسي "أقسم على الخنصر أنني لن أخترق أي شيء باستخدام هذا") ، ثم اتركه يعمل. يجب أن يظهر تجزئة كلمة المرور في ثانية أو اثنتين. بعد ذلك ، إنها مجرد مسألة انتظار. ستظهر كلمات المرور الضعيفة في غضون دقائق على وحدة معالجة مركزية سريعة وحديثة. ستظهر كلمات المرور العادية في غضون ساعتين إلى يوم أو يومين. يمكن أن تستغرق كلمات المرور القوية وقتًا طويلاً جدًا. تم كسر إحدى كلمات المرور القديمة الخاصة بي في أقل من عشر دقائق.

يمكنك ترك هذا قيد التشغيل طالما كنت تشعر بذلك. أقترح على الأقل بين عشية وضحاها ، أو على جهاز الكمبيوتر الخاص بك أثناء العمل. إذا قمت بعملها لمدة 24 ساعة ، فمن المحتمل أن تكون كلمة المرور الخاصة بك قوية بما يكفي لمعظم التطبيقات - على الرغم من أن هذا ليس ضمانًا. قد يكون المتسللون على استعداد لتنفيذ هذه الهجمات لفترة طويلة ، أو يمكنهم الوصول إلى قائمة كلمات أفضل. إذا كنت تشك في أمان كلمة المرور ، فاحصل على كلمة مرور أفضل.

كلمة المرور مكسورة: ماذا نفعل الآن؟

على الأرجح ، بعض كلمات المرور الخاصة بك لم تصمد. فكيف يمكنك إنشاء كلمات مرور قوية لتحل محلها؟ كما اتضح ، تقنية قوية حقًا (تعميم بواسطة xkcd) عبارة عبارات المرور. افتح أقرب كتاب وانتقل إلى صفحة عشوائية وضع إصبعك على الصفحة. خذ أقرب اسم أو فعل أو صفة أو ظرف وتذكرها. عندما يكون لديك أربعة أو خمسة ، اجمعهم معًا بدون مسافات أو أرقام أو أحرف كبيرة. لا تستخدم "التصحيح المطرد". ولسوء الحظ أصبحت شائعة لكلمة مرور ، وهي مدرجة في العديد من قوائم الكلمات.

أحد الأمثلة على كلمة المرور التي أنشأتها للتو من مختارات الخيال العلمي التي كانت تجلس على طاولة القهوة هي "leanedsomeartisansharmingdarling" (لا تستخدم هذه أيضًا). هذا أسهل بكثير في تذكره من سلسلة عشوائية من الأحرف والأرقام ، وربما يكون أكثر أمانًا. لدى متحدثي اللغة الإنجليزية الأصليين مفردات عاملة تبلغ حوالي 20000 كلمة. ونتيجة لذلك ، بالنسبة لسلسلة من خمس كلمات شائعة يتم اختيارها عشوائيًا ، هناك 20000 ^ 5 ، أو حوالي ثلاث مجموعات ممكنة من sextillion. هذا أبعد بكثير من فهم أي هجوم القوة الغاشمة الحالية.

في المقابل ، سيتم توليف كلمة مرور مكونة من ثمانية أحرف عشوائياً من حيث الأحرف ، مع حوالي 80 احتمالاً بما في ذلك الأحرف الكبيرة والصغيرة والأرقام والأحرف والمسافات. 80 ^ 8 مجرد كوادريليون. لا يزال هذا يبدو كبيرًا ، لكن كسره هو في الواقع في نطاق الاحتمال. بالنظر إلى عشرة أجهزة كمبيوتر سطح مكتب متطورة (يمكن لكل منها إجراء حوالي عشرة ملايين تجزئة في الثانية) ، هذا يمكن أن يتم إجباره على العمل بوحشية في غضون بضعة أشهر - وينهار الأمن تمامًا إذا لم يكن كذلك بالفعل عشوائي. من الصعب تذكره أيضًا.

هناك خيار آخر وهو استخدام مدير كلمات المرور ، والذي يمكنه إنشاء كلمات مرور آمنة لك أثناء التنقل ، وكلها يمكن "إلغاء قفلها" باستخدام كلمة مرور رئيسية واحدة. لا يزال يتعين عليك اختيار كلمة مرور رئيسية جيدة حقًا (وإذا نسيتها ، فأنت في مشكلة) - ولكن إذا تسربت تجزئات كلمة المرور في خرق موقع الويب ، فلديك طبقة إضافية قوية من الأمان.

يقظة دائمة

لا يعد أمان كلمة المرور الجيد أمرًا صعبًا للغاية ، ولكنه يتطلب منك أن تكون على دراية بالمشكلة وأن تتخذ خطوات للحفاظ على أمانك. يمكن أن يكون هذا النوع من الاختبارات المدمرة بمثابة تنبيه جيد. من المهم أن تعرف ، من الناحية الفكرية ، أن كلمات المرور الخاصة بك قد تكون غير آمنة. إنه شيء آخر أن نراه يخرج من Hashcat بعد بضع دقائق.

كيف تصمد كلمات المرور الخاصة بك؟ اسمحوا لنا أن نعرف في التعليقات!

كاتب وصحفي مقيم في الجنوب الغربي ، يضمن أندريه أن يظل يعمل حتى 50 درجة مئوية ، ومقاوم للماء حتى عمق اثني عشر قدمًا.