الإعلانات

توقيع الرمز هو ممارسة التوقيع على جزء من البرنامج بطريقة تشفير حتى يتمكن نظام التشغيل ومستخدميه من التحقق من أنه آمن. توقيع الرمز يعمل بشكل جيد ، وعلى العموم. في معظم الأوقات ، يستخدم البرنامج الصحيح فقط توقيع التشفير المقابل.

يمكن للمستخدمين التنزيل والتثبيت بأمان ، ويحمي المطورون سمعة منتجهم. ومع ذلك ، يستخدم المخترقون وموزعو البرامج الضارة هذا النظام الدقيق لمساعدة التعليمات البرمجية الضارة في تجاوز برامج مكافحة الفيروسات وبرامج الأمان الأخرى.

كيف تعمل البرامج الضارة وبرامج الفدية الموقعة بالرمز؟

ما هو رمز توقيع البرمجيات الخبيثة؟

عندما يكون البرنامج موقعًا برمز ، فهذا يعني أن البرنامج يحمل توقيع تشفير رسمي. يصدر المرجع المصدق (CA) البرنامج بشهادة تؤكد أن البرنامج مشروع وآمن للاستخدام.

والأفضل من ذلك ، يتولى نظام التشغيل الخاص بك الشهادات والتحقق من التعليمات البرمجية والتحقق ، لذلك لا داعي للقلق. على سبيل المثال ، يستخدم Windows ما يُعرف باسم سلسلة شهادات. تتكون سلسلة الشهادات من جميع الشهادات اللازمة لضمان شرعية البرنامج في كل خطوة على الطريق.

"تتكون سلسلة الشهادات من جميع الشهادات اللازمة للمصادقة على الموضوع المحدد بواسطة الشهادة النهائية. من الناحية العملية ، يتضمن ذلك شهادة النهاية وشهادات CAs المتوسطة وشهادة CA الجذر التي يثق بها جميع الأطراف في السلسلة. يحمل كل مرجع مصدق وسيط في السلسلة شهادة صادرة عن المرجع المصدق أعلى من المستوى في التسلسل الهرمي للثقة. يصدر المرجع المصدق الجذر شهادة لنفسه. "

عندما يعمل النظام ، يمكنك الوثوق بالبرنامج. يتطلب المرجع المصدق (CA) ونظام توقيع الرمز قدرًا كبيرًا من الثقة. بالامتداد ، تكون البرامج الضارة ضارة وغير جديرة بالثقة ، ويجب ألا يكون لها حق الوصول إلى مرجع مصدق أو توقيع الرمز. لحسن الحظ ، في الممارسة العملية ، هذه هي الطريقة التي يعمل بها النظام.

حتى يجد مطورو البرامج الضارة والمتسللين طريقة للتغلب عليها بالطبع.

المتسللون يسرقون الشهادات من المراجع المصدقة

يعرف برنامج مكافحة الفيروسات أن البرامج الضارة ضارة لأنها تؤثر سلبًا على نظامك. إنه يطلق التحذيرات ، ويبلغ المستخدمون عن المشكلات ، ويمكن أن يقوم برنامج مكافحة الفيروسات بإنشاء توقيع برنامج ضار لحماية أجهزة الكمبيوتر الأخرى باستخدام نفس أداة مكافحة الفيروسات.

ومع ذلك ، إذا تمكن مطورو البرامج الضارة من التوقيع على رمزهم الضار باستخدام توقيع تشفير رسمي ، فلن يحدث أي من ذلك. بدلاً من ذلك ، ستمر البرامج الضارة الموقعة بالكود عبر الباب الأمامي بينما يطرح نظام مكافحة الفيروسات ونظام التشغيل السجادة الحمراء.

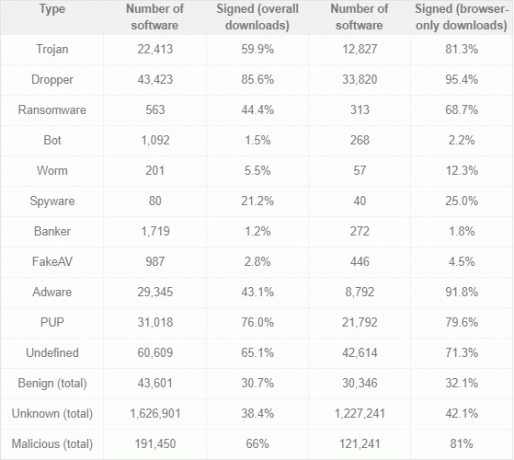

البحث تريند مايكرو وجدت أن هناك سوق برامج ضارة بالكامل يدعم تطوير وتوزيع البرامج الضارة الموقعة بالكود. يحصل مشغلو البرامج الضارة على حق الوصول إلى الشهادات الصالحة التي يستخدمونها لتوقيع التعليمات البرمجية الضارة. يوضح الجدول التالي حجم البرامج الضارة باستخدام توقيع الرمز للتهرب من الحماية من الفيروسات ، اعتبارًا من أبريل 2018.

وجد بحث Trend Micro أن حوالي 66 بالمائة من البرامج الضارة التي تم أخذ عينات منها تم توقيعها برمز. علاوة على ذلك ، تأتي أنواع معينة من البرامج الضارة مصحوبة بمزيد من مثيلات التوقيع على الرموز ، مثل Trojans و droppers و ransomware. (هنا سبع طرق لتجنب هجوم الفدية 7 طرق لتجنب التعرض للضرب من قبل Ransomwareيمكن أن تدمر Ransomware حياتك حرفياً. هل تفعل ما يكفي لتجنب فقدان بياناتك الشخصية وصورك في الابتزاز الرقمي؟ اقرأ أكثر !)

من أين تأتي شهادات توقيع الرمز؟

لدى موزعي ومطوري البرامج الضارة خياران فيما يتعلق بالرمز الموقع رسميًا. يتم سرقة الشهادات إما من مرجع مصدق (مباشرة ، أو لإعادة بيعها) ، أو يمكن للمتسلل محاولة تقليد منظمة شرعية وتزييف متطلباتهم.

كما تتوقع ، فإن المرجع المصدق هو هدف محير لأي مخترق.

لا يقتصر الأمر على قيام المتسللين بإذكاء زيادة البرامج الضارة الموقعة بالكود. يُزعم أن البائعين عديمي الضمير الذين يتمتعون بإمكانية الوصول إلى الشهادات الشرعية يبيعون شهادات توقيع الكود الموثوق بها لمطوري وموزعي البرامج الضارة أيضًا. فريق من الباحثين الأمنيين من جامعة ماساريك في جمهورية التشيك ومركز ماريلاند للأمن السيبراني (MCC) اكتشف أربع منظمات بيع [PDF] شهادات Microsoft Authenticode للمشترين المجهولين.

"لقد سلطت القياسات الأخيرة للنظام البيئي لشهادة توقيع رمز Windows الضوء على أشكال مختلفة من إساءة الاستخدام تسمح لمؤلفي البرامج الضارة بإنتاج كود ضار يحمل توقيعات رقمية صالحة."

بمجرد حصول مطور البرامج الضارة على شهادة Microsoft Authenticode ، يمكنه التوقيع على أي برامج ضارة في محاولة لإلغاء توقيع رمز أمان Windows والدفاع المستند إلى الشهادة.

في حالات أخرى ، بدلاً من سرقة الشهادات ، سيخترق المخترق خادم إنشاء البرامج. عندما يتم إصدار إصدار برنامج جديد للجمهور ، فإنه يحمل شهادة شرعية. ولكن يمكن للمخترق أيضًا تضمين رمزه الضار في العملية. يمكنك أن تقرأ عن مثال حديث لهذا النوع من الهجمات أدناه.

3 أمثلة على البرامج الضارة الموقعة بالرمز

لذا ، كيف تبدو البرمجيات الخبيثة الموقعة بالرمز؟ في ما يلي ثلاثة أمثلة على البرامج الضارة الموقعة بالرمز:

- البرامج الضارة Stuxnet. استخدمت البرمجيات الخبيثة المسؤولة عن تدمير البرنامج النووي الإيراني شهادتين مسروقتين للنشر ، إلى جانب أربعة ثغرات مختلفة في اليوم صفر. سرقت الشهادات من شركتين منفصلتين - JMicron و Realtek - تشترك في مبنى واحد. استخدمت Stuxnet الشهادات المسروقة لتجنب متطلبات Windows التي تم تقديمها مؤخرًا والتي تتطلب جميع برامج التشغيل التحقق (توقيع برنامج التشغيل).

- خرق خادم آسوس. في وقت ما بين يونيو ونوفمبر 2018 ، اخترق المتسللون خادم Asus الذي تستخدمه الشركة لدفع تحديثات البرامج للمستخدمين. باحثون في كاسبرسكي لاب وجدت ذلك حولها تلقى 500.000 جهاز يعمل بنظام Windows التحديث الضار قبل أن يدرك أي شخص. بدلاً من سرقة الشهادات ، قام المتسللون بتوقيع برامجهم الضارة بشهادات Asus الرقمية الشرعية قبل أن يقوم خادم البرامج بتوزيع تحديث النظام. لحسن الحظ ، تم استهداف البرامج الضارة بشدة ، وتم تشفيرها بشدة للبحث عن 600 جهاز محدد.

- البرامج الضارة اللهب. يستهدف متغير Flame modular malware دول الشرق الأوسط ، باستخدام شهادات موقعة احتيالية لتجنب الكشف. (ما المقصود بالبرامج الضارة المعيارية ، على أي حال البرامج الضارة المعيارية: الهجوم الخفي الجديد الذي يسرق بياناتكأصبح الكشف عن البرامج الضارة أكثر صعوبة. ما هي البرمجيات الخبيثة المعيارية ، وكيف توقفها عن التسبب في الخراب على جهاز الكمبيوتر الخاص بك؟ اقرأ أكثر ؟) استغل مطورو Flame خوارزمية تشفير ضعيفة للتوقيع بشكل خاطئ على شهادات توقيع الرمز ، مما يجعلها تبدو كما لو كانت Microsoft قد وقعت عليها. على عكس Stuxnet الذي حمل عنصرًا مدمرًا ، Flame هو أداة للتجسس ، والبحث عن ملفات PDF وملفات AutoCAD والملفات النصية وأنواع المستندات الصناعية الهامة الأخرى.

كيفية تجنب البرمجيات الخبيثة الموقعة

ثلاثة أنواع مختلفة من البرامج الضارة ، وثلاثة أنواع مختلفة من هجوم التوقيع على الرمز. الخبر السار هو أن معظم البرامج الضارة من هذا النوع ، على الأقل في الوقت الحالي ، مستهدفة بشكل كبير.

الجانب الآخر هو أنه بسبب معدل نجاح هذه المتغيرات من البرامج الضارة التي تستخدم توقيع الرمز لتجنب الكشف ، نتوقع المزيد من مطوري البرمجيات الخبيثة لاستخدام هذه التقنية للتأكد من هجماتهم الخاصة ناجح.

بالإضافة إلى ذلك ، فإن الحماية من البرامج الضارة الموقعة بالكود صعبة للغاية. يعد تحديث نظامك ومجموعة برامج مكافحة الفيروسات محدثًا أمرًا ضروريًا ، وتجنب النقر على الروابط غير المعروفة ، والتحقق مرة أخرى من المكان الذي يأخذك إليه أي رابط قبل متابعته.

بخلاف تحديث برنامج مكافحة الفيروسات ، تحقق من قائمة كيف يمكنك تجنب البرامج الضارة برامج مكافحة الفيروسات ليست كافية: 5 أشياء يجب عليك فعلها لتجنب البرامج الضارةحافظ على أمانك وأمانك على الإنترنت بعد تثبيت برنامج مكافحة الفيروسات باتباع الخطوات التالية للحصول على حوسبة أكثر أمانًا. اقرأ أكثر !

جافين هو كاتب أول في MUO. وهو أيضًا محرر ومدير تحسين محركات البحث لموقع شقيق MakeUseOf الذي يركز على التشفير ، Blocks Decoded. حصل على درجة البكالوريوس (مع مرتبة الشرف) في الكتابة المعاصرة مع ممارسات الفن الرقمي المنهوبة من تلال ديفون ، بالإضافة إلى أكثر من عقد من الخبرة في الكتابة المهنية. يتمتع بكميات وفيرة من الشاي.