الإعلانات

بحضور 500 شخص وبعض الأسماء الكبيرة من مجالات خصوصية البيانات وحقوق الإنسان ، كان يوم عمل "لا تتجسس علينا" رائعة بعد الظهر من المناقشة والنقاش والنصائح العملية حول كيفية الحفاظ على خصوصية بياناتنا الشخصية من التطفل الحكومات. لقد تعلمت الكثير ، وقمت بتكثيف أهم الأجزاء التي تعلمتها في خمس نقاط رئيسية.

لقد قمت أيضًا بتضمين خمسة أشياء يمكنك القيام بها الآن لإحداث فرق ، سواء بالنسبة لك أو لمستخدمي الإنترنت الآخرين.

1. الخصوصية عبر الإنترنت لا تتعلق فقط بحماية بياناتنا

من المهم الحفاظ على خصوصية بياناتنا الشخصية على الإنترنت حملة لا تتجسس علينا وآخرون يشددون على الصورة الأكبر. لم يتضمن المتحدثون خبراء أمنيين فقط ؛ كان هناك عدد من المدافعين عن حقوق الإنسان وشخصيات مهمة من الصحافة ، وتراوح النقاش بين الحكومة امتياز وإشراف قضائي على طبيعة الديمقراطية والتعاون الدولي وتقرير المصير والاجتماعي علاقات.

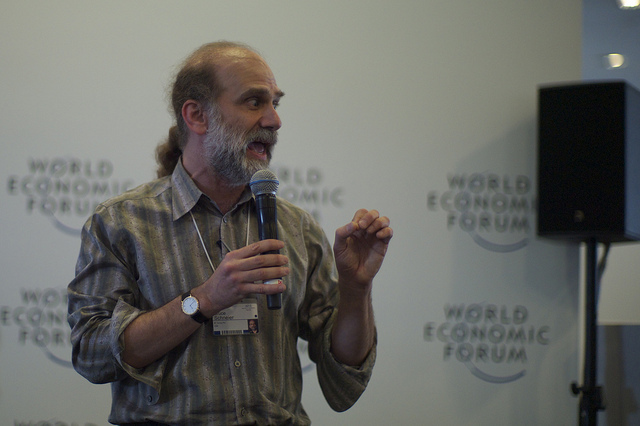

بروس شناير (@شنايربلوغ) ، وهو خبير في الأمن والتشفير لقد أجرينا مقابلات من قبل خبير الأمن بروس شناير حول كلمات المرور والخصوصية والثقةتعرف على المزيد حول الأمان والخصوصية في مقابلتنا مع خبير الأمن بروس شناير. اقرأ أكثر

، ناقش حقنا في السيطرة على وجهنا العام والأشخاص الذين يرونه (على سبيل المثال ، يمكنك التصرف بشكل مختلف حول عائلتك وأصدقائك). لكن المراقبة المستمرة تنتهك هذا الحق ، لأنه لم يعد لديك أي سيطرة على المعلومات التي تتم مشاركتها أو من يمكنه الوصول إليها.كما كارلي نيست (carlynyst) أشار إلى أن الخصوصية هي القدرة على اختيار من لديه معلوماتك وماذا يفعلون بها. المراقبة الجماعية لا تعتمد على أي من هذه الأشياء.

كان هناك أيضا الكثير من النقاش حول الشفافية الحكومية في برامج المراقبة ، وشدد عدد من الخبراء على ضرورة الإشراف القضائي على الاستخبارات الرقمية تواصل اجتماعي. في الوقت الحالي ، معظم الرقابة سياسية ، وغالبًا ما تضم لجان الرقابة مسؤولي استخبارات سابقين.

بالطبع ، الحكومة ليست المجموعة الوحيدة التي يقع عليها اللوم. كوري دكتورو (doctorow) أشارت إلى أن الشركات تقوم بالكثير من التجسس نيابة عن الحكومة من خلال تسليم كميات هائلة من البيانات (الأخيرة) تقرير الكشف عن تطبيق قانون فودافون يقدم دليلا على ذلك).

جيمي ويلز (jimmy_wales) ناقش كيف أجرى هو وأصدقاؤه مناقشات عبر البريد الإلكتروني عندما كانوا مراهقين لاستكشاف سياساتهم ووجهات نظرهم ، والتي تراوحت في بعض الأحيان بين الراديكاليين. هل يمكن تحديدهم على أنهم متطرفون واستهدافهم لمزيد من المراقبة؟ ما الذي يمكن أن تفعله حكومة مصابة بجنون العظمة إذا شعروا أن مثل هذه المناقشات تشكل تهديدًا؟ إذا كان الناس يخشون من العقاب على مشاركة آرائهم بسبب المراقبة الحكومية ، تقول الحجة ، تم انتهاك حق حرية التعبير.

"الخصوصية هي القدرة على اختيار من لديه معلوماتك وماذا يفعلون بها."

—كارلي نيست

كما ترى ، هناك مجموعة كبيرة ومتنوعة من المشكلات التي ترتبط جميعها بالخصوصية عبر الإنترنت - وهذه مجرد عينة صغيرة.

2. الخصوصية هي قضية دولية

بينما ركز هذا الحدث على خصوصية المعلومات وأمنها في المملكة المتحدة (وبدرجة أقل ، في الولايات المتحدة) ، سرعان ما أصبح واضحًا أنه يجب معالجتها على المستوى الدولي. كاسبار بودين (CasparBowden) ، خبير الخصوصية وكبير مستشاري الخصوصية السابقين في Microsoft ، أشار مرارًا وتكرارًا إلى أن الحكومة الأمريكية تستخدم معايير مختلفة عند مراقبة المواطنين الأمريكيين والأجانب أو المهاجرين ، وادعت أن هذا كان انتهاكًا لحقوق الإنسان الأوروبية مؤتمر.

وبتعاون وكالة الأمن القومي مع GCHQ ، من الواضح أن الدول مستعدة لتبادل المعلومات وجمع البيانات بشكل فعال نيابة عن دول أخرى ، مما يزيد من تعقيد الرقابة القضية. وأشار كارلي نيست إلى أن الاتفاقات بين الحكومات بشأن تكتيكات جمع المعلومات الاستخباراتية غالبًا ما تكون محاطة بالسرية تمامًا ، مما يجعل أي نوع من الرقابة أمرًا صعبًا ، إن لم يكن مستحيلًا.

من السهل التركيز على ما يحدث أينما كنت ، ولكن من المهم أن تأخذ وجهة نظر دولية وتجعل صوتك مسموعًا في العديد من الأماكن حول العالم.

3. الاقتصاد هو أفضل رهان لنا لإحداث فرق

أحد أكثر مواضيع اليوم شيوعًا هو ما يمكننا القيام به لاتخاذ موقف ضد المراقبة الجماعية ، وهناك تم طرح نقطتين بشكل عام: أولاً ، أن أهم إجراء يمكننا القيام به كمواطنين معنيين هو سياسية. ثانيًا ، على حد تعبير بروس شناير ، "تخضع وكالة الأمن القومي لقوانين الاقتصاد".

في وقت سابق من اليوم ، ذكر كوري دكتورو أنه يكلف أقل من بنس واحد لإضافة شخص إلى وكالة الأمن القومي أو GCHQ قوائم المراقبة — في الوقت الحالي ، من الأفضل اقتصاديًا لهذه الوكالات جمع البيانات عن الجميع بسبب إنه سهل للغاية. وفي حين أن البيانات السياسية مهمة للغاية ، يمكننا أيضًا أن نقاوم على الجبهة الاقتصادية بجعل الأمر أكثر صعوبة ، وبالتالي أكثر تكلفة ، لوضع الملايين من الأشخاص تحت المراقبة.

حتى لو كان الأمر يكلف بضع بنسات لإضافة شخص إلى قائمة المراقبة ، فإن ذلك سيحدث فرقًا كبيرًا على المدى الطويل. وعندما تصبح باهظة الثمن بما فيه الكفاية ، ستصبح الحكومات أكثر كفاءة اقتصاديًا لمراقبة الأشخاص الذين يشتبه في ارتكابهم جريمة فقط.

"وكالة الأمن القومي خاضعة لقوانين الاقتصاد."

- بروس شناير

فكيف نجعلها أكثر تكلفة؟ باختصار ، التشفير (استمر في القراءة لمعرفة أدوات التشفير الموصى بها في الجلسة العملية بعد الظهر). من خلال تشفير حركة المرور والاتصال عبر الإنترنت ، نجعل من الصعب على وكالات الاستخبارات مراقبة ما نقوم به. بالطبع ، لا يوجد بروتوكول تشفير مثالي. في نهاية المطاف ، يمكن كسر التشفير. لكن القيام بهذا الجهد يكلف أكثر بكثير من مجرد إضافة عنوان IP إلى قائمة. وعندما يصبح من الأكثر كفاءة اقتصاديًا مراقبة الأشخاص الذين يشتبه في قيامهم بأنشطة شائنة فقط ، ستتوقف المراقبة الجماعية.

4. DRM وقوانين حقوق النشر هي قضايا كبيرة

أحد المجالات الرئيسية للدكتورو هو مراكز الدفاع حول إدارة الحقوق الرقمية (DRM) وقانون حقوق النشر. يسمح DRM للشركات بإدارة كيفية وصول المستخدمين إلى برامجهم ؛ على سبيل المثال ، DRM على كتاب Kindle كيفية كسر DRM على كتب إلكترونية Kindle حتى تتمكن من الاستمتاع بها في أي مكانعندما تدفع لـ Amazon بعض المال مقابل كتاب إلكتروني لـ Kindle ، ربما تعتقد أنه ملكك الآن. أعني أنك دفعت بعض المال ، وحصلت على بعض المحتوى ، والآن لديك مثل أي شيء آخر ... اقرأ أكثر يمنعك من فتحه على جهاز Kindle لشخص آخر. يمنعك DRM على Netflix من دفق الفيديو ما لم يكن لديك رموز الوصول المناسبة على جهاز الكمبيوتر الخاص بك. ويجمع Firefox الآن DRM من Adobe ، مما يعني أن Adobe قد اكتسبت قدرًا من التحكم في كيفية استخدامك للمستعرض الخاص بك.

فلماذا DRM مثل هذه الصفقة الكبيرة؟ لأنه يجعل البحث الأمني والاختبار أكثر صعوبة ، وغالبًا غير قانوني. حتى عندما يتم العثور على العيوب الأمنية ، يمكن أن يكون الناس متوترين من الإبلاغ عنها ، وهذا يعني ذلك المخاطر الأمنية المعروفة يمكن أن تذهب دون الإبلاغ عنها. بالإضافة إلى ذلك ، تعمل DRM من خلال منح بعض التحكم في جهاز الكمبيوتر الخاص بك لصاحب الحقوق ؛ وإذا استطاع شخص انتحال صفة صاحب الحقوق ، فلديه الآن بعض السيطرة.

"لم يعد من المقبول أن تخوننا أجهزتنا."

-دكتور. ريتشارد تاينان (richietynan)

إن مكافحة DRM هي طريقة رائعة لإثبات أن هذه الخيانة ليس كذلك مقبولة ، ولإظهار أن المستهلكين على استعداد لاتخاذ إجراءات لاستعادة السيطرة على أجهزتهم.

بينما كنت أحضر هذا المقال ، قطعة كريس هوفمان الرائعة هل DRM تهديد لأمن الكمبيوتر؟ هل DRM تهديد لأمن الكمبيوتر؟ اقرأ أكثر تم نشره. اذهب للتحقق من شرح رائع لإدارة الحقوق الرقمية والمشكلات التي تسببها.

5. "لا شيء للاختباء ، لا شيء للخوف" لا يزال حجة مشتركة

"إذا لم يكن لديك ما تخفيه ، فلا يوجد ما تخشاه" عبارة شائعة جدًا عند مناقشة مشكلات الخصوصية ، سواء من الأشخاص الذين يدعمون البرامج والذين لا يفهمونها تمامًا. قد تبدو كحجة معقولة. ولكن عند التفكير ، هذا ليس صحيحًا.

آدم د. ويلخصه مور بشكل رائع في ثلاث نقاط حقوق الخصوصية: الأسس الأخلاقية والقانونية: أولاً ، إذا كان لدينا الحق في الخصوصية ، فإن "ليس هناك ما نخفيه ، ولا شيء نخافه" غير ذي صلة. عندما نفقد السيطرة على من يمكنه الوصول إلى معلوماتنا وماذا يفعلون بها ، يتم انتهاك حقوقنا ، وهذا ليس بالشيء الجيد على الإطلاق.

ثانيًا ، حتى لو لم يكن الأشخاص يشاركون في أنشطة غير قانونية ، فقد يشاركون في أنشطة أو يعتنقون لا تقبلهم الثقافة السائدة التي إنهم يعيشون - سواء كانوا يحملون دينًا مختلفًا عن دين الأغلبية ، أو لديهم معتقدات سياسية جذرية ، أو يمارسون أي نوع من أنماط الحياة البديلة - ويريدون الاختباء معهم. إذا تم تسريب اهتمام شخص ما بالماركسية ، أو تعدد الزوجات ، أو الإسلام للجمهور ، فقد يواجهون التشهير بالشخصية. هذا الأمر مثير للقلق بشكل خاص عندما لا يكون هناك من سيحكم على السلطة بعد ذلك - القراءة عن السيخية في المكتبة ليست جريمة اليوم ، ولكن ماذا لو كان غدًا؟ وأنت مسجل على أنك فعلت ذلك؟

وأخيرًا ، إذا كان عدم وجود شيء للاختباء يعني عدم الخوف من شيء ، فلماذا يكره السياسيون ووكالات المخابرات تمامًا الشفافية الكاملة لوكالاتهم؟ صاغ بروس شناير هذه الحجة على أنها اختلال توازن القوة: الخصوصية تزيد القوة ، بينما تقلل الشفافية من ذلك. من خلال انتهاك حق المواطنين في الخصوصية ورفض الشفافية ، تزيد الجهات الحكومية من اختلال توازن القوة بين المواطنين وحكومتهم.

كما نوقش أعلاه ، الخصوصية هي قضية أكثر تعقيدًا بكثير من مجرد الحفاظ على سرية الأنشطة: فهي تتعلق بحقوق الإنسان على نطاق واسع. وحجة "لا شيء تخفيه ، لا شيء تخافه" غير كافية لمعالجة القضايا المعقدة التي هي على المحك في معركة المراقبة الجماعية.

ما الذي تستطيع القيام به؟

بالإضافة إلى عدد كبير من المناقشات السياسية ، تلقى الحاضرون في حدث "لا تتجسس علينا" بعض الأجزاء المفيدة حقًا النصيحة ، حول كيفية حماية أنفسهم من التطفل وكيفية إحداث فرق في المعركة ضد الكتلة غير المقيدة مراقبة.

1. تظهر دعمكم.

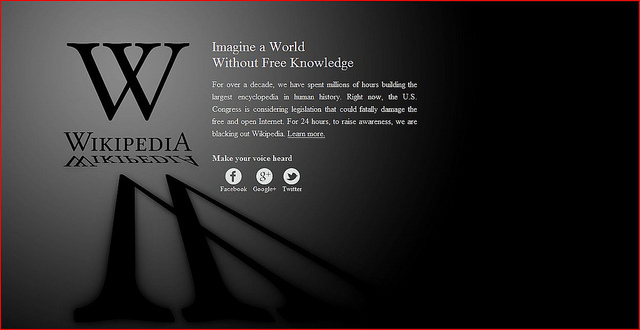

هذا أمر بالغ الأهمية. اشترك مع المنظمات المذكورة أدناه ، واحصل على اسمك في الالتماسات ، وتحدث بصراحة. تابع المدافعين عن الخصوصية على Twitter (لقد حاولت الربط بأكبر عدد ممكن طوال ذلك المقالة) ، ونشر مقالاتهم على Facebook ، وإخبار أصدقائك وعائلتك عن القضايا المهمة على حافة الخطر. أوقف عمل متضافر من قبل سكان الإنترنت SOPA و PIPA (تذكر تعتيم ويكيبيديا؟).

يمكننا إيقاف PRISM و TEMPORA أيضًا. هناك الكثير من الأشخاص يعملون للدفاع عن حقنا في الخصوصية ، لكنهم بحاجة إلى أكبر قدر ممكن من المساعدة.

- حرية

- افتح مجموعة الحقوق

- مشاهدة الأخ الأكبر

- الخصوصية الدولية

- مادة 19

- لا تتجسس علينا

- مؤسسة الحدود الإلكترونية

هذا سوف يتوقف سياسيا فقط. هذه قضية سياسية ".

- بروس شناير

هناك الكثير من الآخرين هناك - اترك اقتراحاتك في التعليقات! ولا تنس أن تغتنم كل فرصة ممكنة لإظهار ممثليك في الكونجرس أو البرلمان الذين تهتم لأمرهم خصوصيتك وأن الانتهاكات الجماعية والتعديات على حقوقنا ، سواء من الحكومات والشركات الخاصة ، هي غير مقبول.

2. استخدم أدوات التشفير.

هناك ثروة من المعرفة في MakeUseOf حول كيفية استخدام التشفير لتحسين الأمان. إذا كنت تتطلع إلى البدء في التشفير ، فإنني أوصيك بالخروج كيف يمكن لمشروع Tor مساعدتك في حماية خصوصيتك على الإنترنت كيف يمكن لمشروع Tor مساعدتك في حماية خصوصيتك على الإنترنتكانت الخصوصية مشكلة مستمرة في جميع المواقع الرئيسية التي تزورها اليوم تقريبًا ، خاصة تلك التي تتعامل مع المعلومات الشخصية بشكل منتظم. ومع ذلك ، بينما يتم توجيه معظم الجهود الأمنية حاليًا نحو ... اقرأ أكثر ,تشفير Gmail و Hotmail وبريد الويب الآخر: إليك الكيفية كيفية تشفير Gmail و Outlook و Webmail الأخرىتحتفظ حسابات البريد الإلكتروني بمفاتيح معلوماتك الشخصية. إليك كيفية تشفير Gmail و Outlook.com وحسابات البريد الأخرى. اقرأ أكثر و 5 طرق لتشفير ملفاتك بأمان في السحابة 5 طرق لتشفير ملفاتك بأمان في السحابةقد يتم تشفير ملفاتك أثناء النقل وعلى خوادم مزود الخدمة السحابية ، ولكن يمكن لشركة التخزين السحابي فك تشفيرها - ويمكن لأي شخص يمكنه الوصول إلى حسابك عرض الملفات. جانب العميل ... اقرأ أكثر . وإذا كنت لا تزال غير مقتنع بالحاجة إلى استخدام التشفير ، فلا تفوت ليس فقط للبارانويد: 4 أسباب لتشفير حياتك الرقمية ليس فقط لجنون العظمة: 4 أسباب لتشفير حياتك الرقميةالتشفير ليس فقط لمنظري المؤامرة بجنون العظمة ، ولا هو فقط لمحترفي التكنولوجيا. التشفير هو شيء يمكن لكل مستخدم كمبيوتر الاستفادة منه. تكتب مواقع التكنولوجيا حول كيفية تشفير حياتك الرقمية ، ولكن ... اقرأ أكثر .

وهناك الكثير. ما عليك سوى إجراء بحث من شريط القوائم وستجد ما تبحث عنه. يمكنك أيضًا الاطلاع على هذه النشرة الرائعة من يوم العمل ، من باب المجاملة الأوقات المحتلة (انقر لتنزيل ملف PDF):

3. رمي التشفير.

كما ذكرت سابقًا ، كلما زاد عدد الأشخاص الذين يستخدمون التشفير ، كلما أصبحنا أكثر أمانًا. بمجرد أن نصل إلى كتلة حرجة ، ستحتاج المراقبة إلى أن تصبح أكثر استهدافًا لتكون فعالة من حيث التكلفة. واحدة من أفضل الطرق لمشاركة أهمية التشفير ، وكذلك تسهيل بدء الأشخاص باستخدام الأدوات المناسبة ، هي إلقاء طرف مشفر.

هناك المجموعة الرسمية التي تدير حفلات كبيرة حول العالم، لكنك لست بحاجة إلى أن تكون بهذا الحجم. مجرد رمي الخاص بك التشفير! اطلب من أصدقائك أن يطلبوا منهم إحضار أجهزتهم ومساعدتهم على تثبيت أدوات التشفير. هذا كل ما في الامر! لجعله أكثر متعة ، لا تجعل التشفير هو محور الحفلة ، ولكن فقط قم بذلك في الخلفية (أو خلال نصف الوقت من مباراة كأس العالم ، ربما). قم بتثبيت أشياء مثل HTTPS Everywhere وأدوات المراسلة الفورية المتوافقة مع OTR وأدوات البريد الإلكتروني PGP وتطبيقات المراسلة الآمنة.

إذا كان الناس مهتمين بأشياء أثقل ، مثل تشفير محركات الأقراص الثابتة أو التخزين السحابي ، فساعدهم في ذلك أيضًا. ولكن لا تضغط على أي شخص في أي شيء - فهدف التشفير هو الاستمتاع وتحسين الخصوصية والأمان. بهذا الترتيب.

4. ابق على اطلاع.

اقرأ أخبار الخصوصية بانتظام - إن متابعة الأشخاص الذين ارتبطت بهم على Twitter سيساعدك كثيرًا ، ولكن تأكد من الاشتراك في مدونات مثل مدونة Coryound التابعة لـ Cory Doctorow, مدونة الخصوصيةو مدونة Privacy International، جدا. مرة أخرى ، يرجى مشاركة المفضلة لديك في التعليقات!

كما أنها فكرة جيدة أن تكون على اطلاع دائم بأخبار التكنولوجيا العامة ، لأن هذا غالبًا ما يكون أفضل مكان لاكتشاف أي نقاط ضعف جديدة (مثل عندما تكون لدينا أفادت Tech News Digest عن الاختفاء الغامض لـ TrueCrypt إدوارد سنودن توكس ، لغز تروكربت ، بالمر يشتري لوس أنجلوس كليبرز [Tech News Digest]يتحدث إدوارد سنودن إلى NBC ، حكايات TrueCrypt المقلقة ، CryEngine يأتي إلى Steam ، Google Video تقرير الجودة يصنف مزودي خدمات الإنترنت ، ويحصل Vimeo's على صيانة عالية ، ويشتري Ballmer Clippers ، و 25 عامًا من الضحك بصوت مرتفع. اقرأ أكثر .)

5. دعم أدوات مفتوحة المصدر.

في حين أن هناك بالتأكيد أدوات مفتوحة المصدر ستساعدك على حماية خصوصيتك ، فإن النقطة رقم 4 أعلاه تجعل من السهل معرفة سبب احتمال أن تكون البرامج مفتوحة المصدر أكثر أمانًا. إذا كان البرنامج محميًا بموجب إدارة الحقوق الرقمية (DRM) ومحمي بحقوق النشر ، فهناك أجزاء منه غير مرئية لك ، مما يعني أنه لا يمكن لأي شخص البحث عن الأخطاء أو حتى الثغرات الأمنية المتعمدة. عندما تستطيع ، استخدم بدائل مفتوحة المصدر للبرمجيات الشعبية 14 بدائل مجانية ومفتوحة المصدر للبرامج المدفوعةلا تضيعوا المال على البرامج للاستخدام الشخصي! لا توجد بدائل مجانية فقط ، ولكنها على الأرجح توفر جميع الميزات التي تحتاجها وقد تكون أسهل وأكثر أمانًا في الاستخدام. اقرأ أكثر . ويظهر للشركات أن الشفافية تقدر من قبل المستهلكين.

ولا تستخدم البرنامج فقط: المساهمة في المشاريع مفتوحة المصدر لماذا يجب أن تساهم في مشاريع مفتوحة المصدر [رأي]مفهوم البرمجيات مفتوحة المصدر ليس جديدًا ، ومع المشاريع الضخمة والناجحة مثل Ubuntu و Android وأنظمة التشغيل والتطبيقات الأخرى المتعلقة بنظام Linux ، أعتقد أنه يمكننا القول بأمان أنه نموذج مثبت لـ ... اقرأ أكثر ، جدا!

حارب ، تشفير ، شارك

الخصوصية على الإنترنت والمراقبة الجماعية قضايا معقدة للغاية ، وهذا هو السبب في وجود منظمات كاملة مخصصة لتثقيف الجمهور حول القتال مرة أخرى. قد يبدو الأمر ميئوسًا منه في بعض الأحيان ، أو أنه لا يستحق القيام به ، لكن القتال ضد التعدي الجماعي على حقوقنا يكون يستحق الوقت والجهد. لا يستغرق تشفير تصفحك أو بريدك الإلكتروني الكثير ، ولكن إذا فعل ذلك حتى 30٪ من الأشخاص ، فسنقدم بيانًا ضخمًا يستحيل تجاهله.

يرجى مشاركة هذه المقالة ، والحصول على مزيد من الناس يفكرون في حقوقهم وخصوصيتهم على الإنترنت. واملأ قسم التعليقات بروابط للآخرين لمعرفة المزيد ، والتوقيع على الالتماسات ، والمشاركة ، وإحداث فرق.

سيستغرق الأمر الكثير من التعاون للقيام بذلك ، لذا فلنبدأ من هنا!

حقوق الصورة: أليك بيركنز عبر The Day We Fight Back, محمد نانابهاي عبر فليكر، مؤسسة الحدود الإلكترونية عبر Flickr ، Wüstling عبر ويكيميديا كومنز, TaxCredits.net عبر فليكر, YayAdrian عبر فليكر, Paterm عبر ويكيميديا كومنز، مؤسسة الحدود الإلكترونية عبر Flickr ، لكل أولوف فورسبرغ عبر فليكر, CryptoParty عبر ويكيميديا كومنز, أندرو عبر فليكر.

دان هي إستراتيجية المحتوى واستشاري التسويق الذي يساعد الشركات على توليد الطلب والعملاء المحتملين. كما يكتب عن الاستراتيجية وتسويق المحتوى في dannalbright.com.