الإعلانات

قوة الروبوتات تتزايد. إن الروبوتات المنظمة والعولمة بما فيه الكفاية ستعمل على إنزال أجزاء من الإنترنت ، وليس فقط المواقع الفردية ، هذه هي القوة التي تستخدمها. على الرغم من قوتها الضخمة ، لم يستخدم أكبر هجوم لـ DDoS بنية الروبوتات التقليدية.

دعونا نلقي نظرة على كيفية توسع قوة الروبوتات ما هو الروبوتات وهل جهاز الكمبيوتر الخاص بك جزء من واحد؟Botnets هي مصدر رئيسي للبرمجيات الخبيثة ، والفدية ، والبريد المزعج ، وأكثر من ذلك. ولكن ما هو الروبوتات؟ كيف تأتي إلى حيز الوجود؟ من يسيطر عليهم؟ وكيف يمكن أن نوقفهم؟ اقرأ أكثر و كيف DDoS الضخمة القادمة تسمع عنها ما هو بالضبط هجوم DDoS وكيف يحدث؟هل تعرف ماذا يفعل هجوم DDoS؟ شخصيا ، لم يكن لدي أي فكرة حتى قرأت هذا الرسم البياني. اقرأ أكثر سيكون أكبر من الماضي.

كيف تنمو Botnets؟

تعريف الروبوتات SearchSecurity تنص على أن "الروبوتات هي مجموعة من الأجهزة المتصلة بالإنترنت ، والتي قد تشمل أجهزة الكمبيوتر والخوادم ، الأجهزة المحمولة والإنترنت من الأشياء الأجهزة المصابة والتي تسيطر عليها نوع شائع من البرمجيات الخبيثة. غالبًا ما يكون المستخدمون غير مدركين لروبوتات تصيب نظامهم. "

تختلف Botnets عن أنواع البرامج الضارة الأخرى حيث إنها عبارة عن مجموعة من الأجهزة المصابة المنسقة. تستخدم Botnets البرامج الضارة لتوسيع الشبكة إلى أنظمة أخرى ، في الغالب تستخدم رسائل البريد الإلكتروني العشوائي مع مرفق مصاب. لديهم أيضًا بعض الوظائف الأساسية ، مثل إرسال البريد العشوائي ، وجمع البيانات ، والاحتيال على النقرات ، وهجمات DDoS.

قوة الهجوم السريع المتسعة لشبكات الجر

حتى وقت قريب ، كان لدى الروبوتات عدد قليل من الهياكل الشائعة المألوفة لدى الباحثين في مجال الأمن. لكن في أواخر عام 2016 ، تغيرت الأمور. أ سلسلة من هجمات DDoS هائلة أهم أحداث الأمن السيبراني لعام 2017 وما فعلوه بكهل كنت ضحية لاختراق في عام 2017؟ كانت مليارات الدولارات ، في ما كان أسوأ عام في الأمن السيبراني حتى الآن. مع حدوث الكثير ، ربما فاتتك بعض الانتهاكات: دعنا نلخص. اقرأ أكثر جعل الباحثين الجلوس وتدوين الملاحظات.

- سبتمبر 2016. يهاجم موقع ميرا الروبوتات المكتشف حديثًا موقع الصحفي الأمني برايان كريبس على شبكة الإنترنت بسرعة 620 جيجابت في الثانية ، مما يعطل موقع الويب الخاص به بشكل كبير ولكنه فشل في النهاية بسبب حماية أكاماي DDoS.

- سبتمبر 2016. الروبوتات ميراي يهاجم المضيف الفرنسي على شبكة الإنترنت OVH ، لتعزيز نحو 1Tbps.

- أكتوبر 2016. أدى هجوم هائل إلى إسقاط معظم خدمات الإنترنت على الساحل الشرقي للولايات المتحدة. كان الهجوم يستهدف مزود DNS ، Dyn ، مع تلقي خدمات الشركة ما يقدر بنحو 1.2 تيرابت في الثانية في حركة المرور ، إغلاق مواقع الويب مؤقتًا بما في ذلك Airbnb و Amazon و Fox News و GitHub و Netflix و PayPal و Twitter و Visa و Xbox حي.

- نوفمبر 2016. تضرب ميراي مزودي خدمات الإنترنت ومقدمي خدمات الهاتف المحمول في ليبيريا ، مما أسقط معظم قنوات الاتصال في جميع أنحاء البلاد.

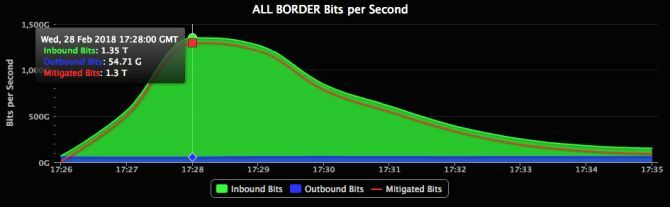

- مارس 2018. تم ضرب GitHub بأكبر DDoS المسجل ، حيث سجل نحو 1.35 تيرابت في الثانية في حركة مرور مستمرة.

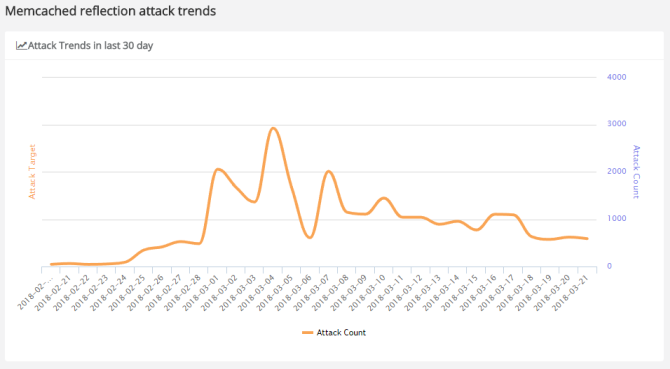

- مارس 2018. تطالب شركة أمن الشبكات Arbor Networks بشركة ATLAS العالمية ونظام مراقبة DDoS الذي يسجل 1.7Tbps.

هذه الهجمات تتصاعد في السلطة مع مرور الوقت. ولكن قبل ذلك ، كان أكبر هجوم على الإطلاق لـ DDoS هو هجوم 500 جيجابت في الثانية على مواقع مؤيدة للديمقراطية خلال احتجاجات احتلال هونغ كونغ المركزي.

جزء من سبب هذا الارتفاع المستمر في الطاقة هو تقنية DDoS مختلفة تمامًا ولا تتطلب مئات الآلاف من الأجهزة المصابة بالبرامج الضارة.

Memcached DDoS

تقنية DDoS الجديدة تستغل أعطها الخدمات. من بين تلك الهجمات الستة ، تستخدم هجمات GitHub و ATLAS لتخزين حركة مرور الشبكة إلى آفاق جديدة. ما هو memcached ، على الرغم من؟

حسنًا ، memcached هي خدمة شرعية تعمل على العديد من أنظمة Linux. يقوم بتخزين البيانات وتخزين الضغط على تخزين البيانات ، مثل الأقراص وقواعد البيانات ، مما يقلل من عدد مرات قراءة مصدر البيانات. عادة ما توجد في بيئات الخادم ، بدلا من سطح مكتب لينكس الخاص بك 5 بيئات رائعة لسطح مكتب Linux لم تسمع بهاهناك الكثير من بيئات سطح مكتب Linux - بما في ذلك بعض البيئات الرائعة التي ربما لم تسمع بها. هنا خمسة من المفضلة لدينا. اقرأ أكثر . علاوة على ذلك ، لا ينبغي أن يكون للأنظمة التي تعمل memcached اتصال مباشر بالإنترنت (سترى السبب).

يتصل Memcached باستخدام بروتوكول بيانات المستخدم (UDP) ، مما يسمح بالاتصال دون مصادقة. وهذا بدوره يعني أن أي شخص يمكنه الوصول إلى جهاز متصل بالإنترنت باستخدام خدمة memcached يمكنه الاتصال به مباشرةً ، وكذلك طلب البيانات منه (لهذا السبب لا يجب الاتصال به الإنترنت!).

الجانب السلبي لهذه الوظيفة هو أن المهاجم يمكنه محاكاة ساخرة لعنوان الإنترنت لجهاز يقوم بطلب. لذلك ، يقوم المهاجم بانتحال عنوان الموقع أو الخدمة إلى DDoS ويرسل طلبًا إلى أكبر عدد ممكن من الخوادم memcached. تصبح خوادم memcached مجتمعة الاستجابة DDoS وتطغى على الموقع.

هذه الوظيفة غير المقصودة سيئة بما يكفي من تلقاء نفسها. لكن memcached لديه "قدرة" فريدة أخرى. يمكن Memcached بشكل كبير تضخيم كمية صغيرة من حركة مرور الشبكة إلى شيء كبير بشكل هائل. تؤدي بعض الأوامر الخاصة ببروتوكول UDP إلى استجابات أكبر بكثير من الطلب الأصلي.

يُعرف التضخيم الناتج باسم عامل تضخم النطاق الترددي ، حيث يتراوح تضخيم الهجوم بين 10000 إلى 52000 ضعف الطلب الأصلي. (أكامي نعتقد يمكن للهجمات memcached "أن يكون لها عامل تضخيم أكثر من 500،000!)

ماهو الفرق؟

ترى ، إذن ، أن الفرق الرئيسي بين DDoS الروبوتات العادية و DDoS memcached ، يكمن في بنيتها التحتية. لا تحتاج هجمات Memcached DDoS إلى شبكة هائلة من الأنظمة المخترقة ، والاعتماد بدلاً من ذلك على أنظمة Linux غير الآمنة.

أهداف عالية القيمة

الآن وقد أصبحت إمكانات هجمات DDoS القوية للغاية في الطبيعة ، نتوقع أن نرى المزيد من الهجمات من هذا النوع. لكن الهجمات التي تم تدميرها والتي حدثت بالفعل - وليس على نفس نطاق هجوم جيثب - أثارت شيئًا مختلفًا عن القاعدة.

شركة الأمن Cybereason تتعقب عن كثب تطور الهجمات المخزونة. أثناء تحليلهم ، اكتشفوا الهجوم المخادع المستخدم كأداة لتسليم الفدية. المهاجمون تضمين مذكرة فدية صغيرة تطلب الدفع في Monero 5 أسباب لماذا يجب أن لا تدفع المخادعين RansomwareRansomware أمر مخيف ولا ترغب في الحصول عليه - ولكن حتى إذا قمت بذلك ، فهناك أسباب وجيهة تدفعك إلى عدم دفع الفدية المذكورة! اقرأ أكثر (عملة مشفرة) ، ثم ضع هذا الملف على خادم memcached. عند بدء تشغيل DDoS ، يطلب المهاجم ملف مذكرة الفدية ، مما يؤدي إلى تلقي الهدف مرارًا وتكرارًا.

البقاء آمنة؟

في الواقع ، لا يوجد شيء يمكنك القيام به لوقف هجوم مخزّن. في الحقيقة ، لن تعرف عنها حتى تنتهي. أو ، على الأقل حتى لا تتوفر الخدمات والمواقع المفضلة لديك. هذا ما لم يكن لديك حق الوصول إلى نظام Linux أو قاعدة البيانات التي تعمل memcached. ثم يجب أن تذهب حقا والتحقق من أمان الشبكة.

بالنسبة للمستخدمين العاديين ، يظل التركيز حقًا على شبكات الروبوت المنتشرة عبر البرامج الضارة. هذا يعني

- قم بتحديث النظام الخاص بك والاحتفاظ به بهذه الطريقة

- تحديث مكافحة الفيروسات الخاص بك

- النظر في أداة مكافحة البرامج الضارة مثل Malwarebytes Premium أفضل أدوات أمان الكمبيوتر ومكافحة الفيروساتتشعر بالقلق إزاء البرمجيات الخبيثة والفدية والفيروسات؟ إليك أفضل تطبيقات الحماية ومكافحة الفيروسات التي تحتاجها للحفاظ على الحماية. اقرأ أكثر (الإصدار المميز يوفر حماية في الوقت الحقيقي)

- تمكين عامل تصفية البريد العشوائي في عميل البريد الإلكتروني الخاص بك كيفية وقف البريد الإلكتروني العشوائي في بريد جوجلالحصول على الكثير من رسائل البريد الإلكتروني العشوائي؟ ستساعدك تلميحات Gmail الذكية هذه في حظر رسائل البريد الإلكتروني العشوائي غير المرغوب فيها من انسداد البريد الوارد في Gmail. اقرأ أكثر ; تحويله للقبض على الغالبية العظمى من البريد المزعج

- لا تنقر على أي شيء لا تعرفه ؛ هذا يتضاعف لرسائل البريد الإلكتروني غير المرغوب فيها مع روابط غير معروفة

الحفاظ على الأمان ليس واجباً -انها تتطلب فقط القليل من اليقظة 6 دورات مجانية للأمن السيبراني سوف تبقيك آمنًا على الإنترنتفي حيرة حول الأمن عبر الإنترنت؟ هل أنت مرتبك من سرقة الهوية ، والتشفير ، وما مدى أمان التسوق عبر الإنترنت؟ قمنا بتجميع قائمة من 6 دورات تدريبية مجانية حول الأمن السيبراني تشرح كل شيء ، وعلى استعداد لاتخاذها اليوم! اقرأ أكثر .

صورة الائتمان: BeeBright /Depositphotos

غافن هو كاتب أول في MUO. وهو أيضًا رئيس التحرير ومدير SEO لموقع أخته التي تعمل على تشفير ميزة MakeUseOf ، Block Decoded. لديه كتاب معاصر على درجة البكالوريوس (مع مرتبة الشرف) مع ممارسات الفن الرقمي التي نهبتها من تلال ديفون ، فضلاً عن أكثر من عشر سنوات من الخبرة المهنية في الكتابة. انه يستمتع كميات وفيرة من الشاي.