الإعلانات

إنهم دائمًا في تجول: المحتالون غير المحترفين الذين يدعون أنهم من "دعم Windows الفني" ، والذين يمتلكون في الواقع هدف شائن يتمثل في تنزيل برامج التجسس و / أو فرض رسوم عليك مقابل مساعدتهم أثناء اتصالهم عن بُعد (أو الأسوأ من ذلك ، على حد سواء).

إنها إحدى أكبر عمليات الخداع على الويب ، ولا تزال مستمرة. تشير حقيقة استمرارها بقوة إلى أن عملية الاحتيال لا تزال تعمل ، ومع تقديم VOIP تكاليف منخفضة التكلفة للمكالمات الباردة التي لا نهاية لها ، فإن هذه الشخصيات لديها الوسائل للاتصال بأكبر عدد ممكن من الأشخاص الذين يمكن أن يتناسبوا مع العمل يوم.

لكن دعونا لا نكون أعمال خيرية. هذا ليس عملاً ، بل جريمة. إنها سرقة ، خالصة وبسيطة.

استقبال المكالمة

لقد تلقيت بالفعل مكالمتين من المحتالين "Windows Tech Support".

الأول ، بعد الغداء مباشرة ، اشتعلت بي في وقت سيء. تساقطت الثلوج تحت العمل ، انفجرت من الضحك بشكل مقتضب ، ولم أتوقف حتى إنهاء المكالمة الهاتفية. للأسف ، لم يفهموا التلميح.

بعد ست ساعات جاءت مكالمة أخرى. ربما نفس السيدة ، لا أعرف لأنني لم آخذ اسم المتصل الأول. هذه ، على الرغم من لهجتها الهندية القوية ، كانت تسمى Rachel ، واحدة من أكثر الأسماء الإنجليزية التي ستجدها. بالطبع ، هذا جزء من التكتيك ، لتقديم قشرة "حضارية" للشرعية لما هو بالتأكيد في مؤخرة أذهان معظم الناس ، دعوة مفاجئة.

نظرًا لأن المكالمة نفسها لا تصدق ، فهي تقترح ، من خلال البرنامج النصي الذي يلتزم به محتالو المكالمات الباردة عن كثب ، أن Microsoft يمكنها اكتشاف ما إذا كان جهاز الكمبيوتر الخاص بك لديه "إصابة" أم لا. إنهم واضحون في هذا أيضًا ، المتصلون. هذه ليست مكالمة حول الفيروسات ، حيث يمكن لبرامج مكافحة الفيروسات بجهاز الكمبيوتر التعامل معها. لا ، هذا كل شيء عن "الإصابات" ، إشارة فضفاضة إلى البرامج الضارة.

وهو ، بالمناسبة ، ما يقومون بالترويج له.

الدعم الفني السلس والمهذب "الخبير"

الآن ، تصادف أنني قمت بتشغيل ثلاثة أجهزة كمبيوتر في يوم المكالمة. جهاز Surface Pro المعتاد لدي ، و Raspberry Pi وجهاز الكمبيوتر المحمول الخاص بي من Toshiba ، يعمل بنظام Linux Mint. تم تصميم عملية الاحتيال هذه لاستخدامها على أجهزة الكمبيوتر التي تعمل بنظام Windows فقط ، وكما تعلم جيدًا ، فإن مشكلات أمان Linux والفيروسات نادرة.

ربما يمكنك أن ترى إلى أين يتجه هذا ...

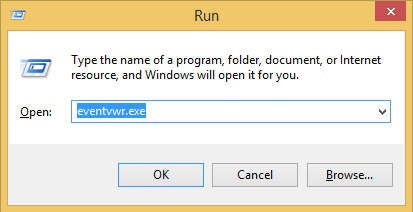

مع تمهيد Linux Mint أمامي مباشرة ، لم أستطع مساعدة نفسي ولكن أجعل هؤلاء الأشخاص مثالاً يحتذى به. لذلك شرحت لـ "راشيل" كيف لم أتمكن من إظهار مربع التشغيل عند الضغط على مفتاح Windows و R. يعد فتح مربع التشغيل استراتيجية رئيسية للخداع ، وهي مصممة لتظهر لك "أخطاء" وهي عناصر موجودة في سجل عرض الأمان في Event Viewer ، وهو أحد مكونات Windows. نظرًا لأنني لم أتمكن من فتح Run وإدخال الأمر eventvwr.exe ، فقد تم تمريري إلى "Jonathan" ...

كما يمكنك أن تسمع في التسجيل أعلاه من صفحتي على YouTube ، فإن "الخبير" الذي تم تسليمه لي يستمر في الأساس النص الذي يتمتع بسلطة أكبر قليلاً ، فالصوت اللطيف للمتصل الأول كان يهدف بلا شك إلى "تليين" الضحايا.

نعم ضحايا لأن هذا ما نحن عليه. سواء تعرضنا للخداع أو اكتشفنا هذا الهراء بنجاح قبل أن يذهب بعيدًا ، فإن أي شخص يتعرض له يقع ضحية لمحاولة احتيال.

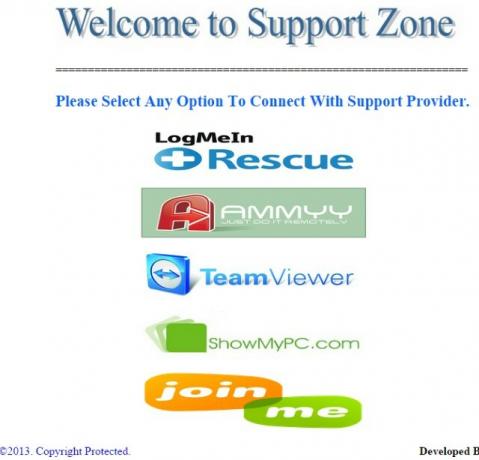

في النهاية ، بعد فشل تشغيل مربع التشغيل (تذكر أنني كنت أستخدم Linux Mint) ، طلب مني "جوناثان" زيارة أحد مواقع الويب ، support24.6te.net. لأسباب واضحة ، نحن لا نربطها ، ولكن إذا تحققنا من نتيجة WhoIs، يبدو أن موقع الويب مستضاف كنطاق فرعي لمزود خدمة الإنترنت أو مضيف ويب مجاني آخر. يكشف فحص صفحة الويب عن ملف HTML واحد غير متطور مع CSS مضمن. ليس بالضبط الزي الاحترافي. بالأحرى العلامات الكلاسيكية للخداع.

الخطوة التالية ، سواء كان من الممكن فتح مربع التشغيل أم لا ، هي تثبيت برنامج يسمى AMMYY (الذي يدعي أنه على علم بأن برامجهم يتم إساءة استخدامها بهذه الطريقة ، ولكن تظهر في العديد من الأماكن كخدمة غير موثوق بها فنيي الكمبيوتر للاتصال غير المحدود: لا تقع في خداع مثل هذا [تنبيه احتيال!]ربما سمعت بمصطلح "لا تخدع المخادع" ولكني كنت دائمًا مولعًا بعبارة "لا تخدع كاتبًا تقنيًا" بنفسي. أنا لا أقول إننا معصومون من الخطأ ، ولكن إذا كانت خدعتك تتضمن الإنترنت ، فإن نظام Windows ... اقرأ أكثر ) على غرار برنامج TeamViewer تطبيق سطح المكتب البعيد 4 تطبيقات سطح المكتب البعيد لجلب الملفات في نظام Windows وما بعدهقامت Microsoft مؤخرًا بإزالة ميزة "الجلب" الخاصة بـ SkyDrive. نوضح لك هنا كيف يمكنك الوصول إلى الملفات عن بُعد على أجهزة مختلفة ومن بينها ، بما في ذلك Mac و Linux و iOS و Android. اقرأ أكثر ، التي يفضلها هذا النوع من الاحتيال ، والذي يسمح لهم بالوصول إلى جهاز الكمبيوتر الخاص بك. في هذه المرحلة ، تصبح عملية الخداع حية ، حيث يتم اكتشاف "عدوى" ويتم محاسبتك على إزالتها. في الوقت نفسه ، يمكن للمحتالين تثبيت البرامج الضارة مثل برامج تسجيل لوحة مفاتيح طروادة وبرامج التجسس.

الآن ، أخذت "Jonathan" بقدر ما أستطيع قبل أن أشعر بالملل في النهاية ، مدركًا أنني قد أهدرت حوالي 25 دقيقة من وقتهم وأجعل نظام Linux الخاص بي يكشف في النهاية. ولكن ما يجب عليك فعله هو إغلاق هاتفك ، في اللحظة التي تسمع فيها أن شخصًا ما يتصل بك من اللون الأزرق يحاول إصلاح جهاز الكمبيوتر الخاص بك. حتى إذا * طلبت * بعض الدعم عبر الهاتف من بائع الكمبيوتر الشخصي أو تعمل في مجال تكنولوجيا المعلومات ، تحقق من هويته قبل المتابعة.

في أعقاب ذلك: ما يجب عليك فعله بعد ذلك

إذا هبطت إلى هنا بعد أن تم الاستيلاء عليك من خلال عملية الاحتيال هذه ، فأنت بحاجة إلى التصرف بسرعة. ماثيو هيوز قد غطى من قبل ما عليك القيام به على الفور ماذا يجب أن تفعل بعد الوقوع في عملية احتيال وهمية لدعم تكنولوجيا المعلومات؟ابحث عن "خداع الدعم الفني الوهمي" وستفهم مدى شيوعه في جميع أنحاء العالم. قد تساعدك بعض الاحتياطات البسيطة بعد الحدث على تقليل الشعور بأنك ضحية. اقرأ أكثر ، وهو أمر أساسي لإلغاء بطاقات الائتمان الخاصة بك والتحدث إلى شركة بطاقات الائتمان لترتيب استرداد الأموال حيث تم دفع الأموال بطريقة احتيالية.

يجب عليك أيضًا الانتقال إلى Facebook ، وإعلام العديد من جهات اتصالك وأصدقائك وعائلتك في المنطقة المحلية ، بأن عملية الاحتيال تستهدف منطقتك. يميل هؤلاء المحتالون إلى التركيز على رمز المنطقة ، لذلك إذا تم استهدافك ، فمن المحتمل أيضًا أن يكون هناك أشخاص آخرون في المنطقة. لاحظ ، مع ذلك ، أن هناك العديد من الأشكال المختلفة لعملية الاحتيال هذه ، بما في ذلك أحد الأشكال التي تجري فيها مكالمة هاتفية مع محتال يتظاهر بأنه محترف.

لمزيد من المعلومات حول هذه المسألة ، اكتشف ما يمكنك فعله حيال عملية احتيال الدعم الفني ماذا يجب أن تفعل حيال عملية احتيال الدعم الفني لـ Windows؟إذا اتصل بك Windows Tech Support ، فهذه عملية احتيال. ولكن ماذا يجب ان تفعل؟ قطع الاتصال ، قيادة المتصلين ، أو الإبلاغ عنهم؟ اقرأ أكثر .

اعتمادات الصورة: استدعاء اللص عبر شترستوك

كريستيان كاولي هو نائب محرر الأمان و Linux و DIY والبرمجة و Tech Explained. كما أنه ينتج The Really Useful Podcast ولديه خبرة واسعة في دعم سطح المكتب والبرامج. أحد المساهمين في مجلة Linux Format ، كريستيان هو Raspberry Pi tinkerer و Lego عاشق ومحب للألعاب القديمة.