الإعلانات

هناك أخبار رائعة لأي شخص يتأثر بفدية CrypBoss و HydraCrypt و UmbreCrypt. فابيان ووسار، باحث في Emsisoft تمكنت من إجراء هندسة عكسية لهم، وفي هذه العملية أصدرت برنامجًا قادرًا على فك تشفير الملفات التي كانت ستفقد.

هذه البرامج الضارة الثلاثة متشابهة للغاية. إليك ما تحتاج إلى معرفته عنهم ، وكيف يمكنك استعادة ملفاتك.

لقاء مع عائلة CrypBoss

لطالما كان إنشاء البرامج الضارة صناعة منزلية تبلغ قيمتها مليار دولار. يكتب مطورو البرامج السيئون النوايا برامج ضارة جديدة ، ويقومون بالمزاد العلني لمجرمين منظمين في أقسى الأماكن الويب المظلم رحلة إلى الويب المخفي: دليل للباحثين الجددسيأخذك هذا الدليل في جولة عبر العديد من مستويات الويب العميق: قواعد البيانات والمعلومات المتاحة في المجلات الأكاديمية. أخيرًا ، سنصل إلى أبواب Tor. قراءة المزيد .

ثم يقوم هؤلاء المجرمين بتوزيعهم على نطاق واسع ، في عملية إصابة الآلاف من الآلات ، وصنع مبلغ غير جيد من المال ما الذي يحفز الناس على اختراق أجهزة الكمبيوتر؟ تلميح: الماليمكن للمجرمين استخدام التكنولوجيا لكسب المال. أنت تعرف هذا. ولكنك ستفاجأ بمدى براعتهم ، بدءًا من القرصنة وإعادة بيع الخوادم إلى إعادة تشكيلها كعمال تعدين مربح للبيتكوين. قراءة المزيد .

يبدو أن هذا ما حدث هنا.

على حد سواء هيدرا كريبت و UmbreCrypt عبارة عن متغيرات معدلة قليلاً لبرنامج ضار آخر يسمى CrypBoss. بالإضافة إلى وجود أصل مشترك ، يتم توزيعهم أيضًا من خلال مجموعة استغلال الصياد، والتي تستخدم طريقة التنزيلات بالسيارة لإصابة الضحايا. دان اولبرايت لديه كتب على نطاق واسع عن مجموعات استغلال هذه هي الطريقة التي يهاجمونك بها: عالم مظلم لمجموعات استغلاليمكن للمحتالين استخدام مجموعات البرامج لاستغلال الثغرات وإنشاء البرامج الضارة. ولكن ما هي مجموعات استغلال هذه؟ من أين أتوا؟ وكيف يمكن إيقافها؟ قراءة المزيد في الماضي.

كان هناك الكثير من الأبحاث في عائلة CrypBoss من قبل بعض أكبر الأسماء في أبحاث أمن الكمبيوتر. تم تسريب كود المصدر لـ CrypBoss العام الماضي على PasteBin ، وتم التهامه على الفور من قبل مجتمع الأمان. في أواخر الأسبوع الماضي ، نشر مكافي أحد أفضل تحليلات HydraCrypt، الذي شرح كيف يعمل في أدنى مستوياته.

الاختلافات بين HydraCrypt و UmbreCrypt

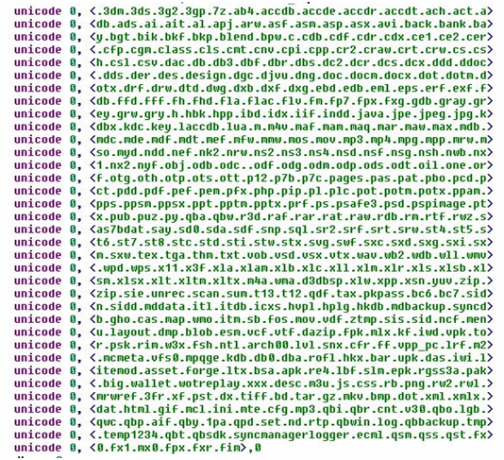

من حيث وظائفهم الأساسية ، يقوم كل من HydraCrypt و UmbreCrypt بنفس الشيء. عندما يصيبون النظام لأول مرة ، يبدأون في تشفير الملفات بناءً على امتداد الملف الخاص بهم ، وذلك باستخدام شكل قوي من التشفير غير المتماثل.

لديهم أيضًا سلوكيات أخرى غير أساسية شائعة جدًا في برامج الفدية.

على سبيل المثال ، يسمح كلاهما للمهاجم بتحميل برامج إضافية وتنفيذها على الجهاز المصاب. كلاهما يحذف النسخ الخلفية للملفات المشفرة ، مما يجعل من المستحيل استعادتها.

ربما يكون الاختلاف الأكبر بين البرنامجين هو الطريقة التي "يفيدون بها" الملفات مرة أخرى.

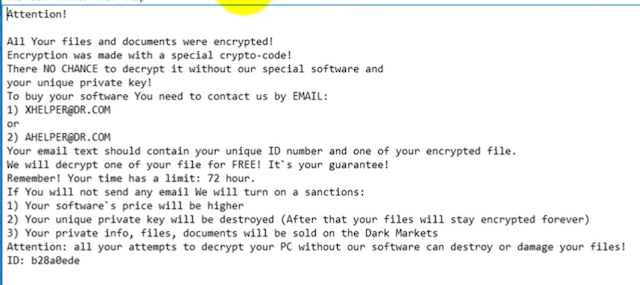

UmbreCrypt أمر واقع للغاية. يخبر الضحايا أنهم أصيبوا بالعدوى ، وليس هناك فرصة لاستعادة ملفاتهم دون تعاون. لكي تبدأ الضحية عملية فك التشفير ، يجب أن ترسل بريدًا إلكترونيًا إلى أحد عنواني. يتم استضافة هذه على "engineer.com" و "consultant.com" على التوالي.

بعد فترة وجيزة ، سيرد شخص من UmbreCrypt بمعلومات الدفع. لا يخبر إشعار برنامج الفدية الضحية بالمبلغ الذي سيدفعونه ، على الرغم من أنه يخبر الضحية أن الرسوم سيتم مضاعفتها إذا لم يدفعوا في غضون 72 ساعة.

من المضحك أن التعليمات المقدمة من UmbreCrypt تخبر الضحية بعدم مراسلتها عبر البريد الإلكتروني "بالتهديدات والوقاحة". حتى أنها توفر نموذج تنسيق البريد الإلكتروني للضحايا لاستخدامها.

يختلف HydraCrypt قليلاً في الطريقة التي تكون بها ملاحظة الفدية بعيدا أكثر تهديدا.

يقولون أنه ما لم تدفع الضحية خلال 72 ساعة ، فسيصدرون عقوبة. يمكن أن يكون هذا زيادة في الفدية ، أو تدمير المفتاح الخاص ، مما يجعل من المستحيل فك تشفير الملفات.

كما أنها تهدد نشر المعلومات الخاصة إليك مقدار ما يمكن أن تكون هويتك له قيمة على الويب المظلممن غير المريح أن تفكر في نفسك كسلعة ، ولكن كل تفاصيلك الشخصية ، من الاسم والعنوان إلى تفاصيل الحساب المصرفي ، تستحق شيئًا للمجرمين عبر الإنترنت. كم أنت يستحق؟ قراءة المزيد ، ملفات ووثائق من غير دافعي على الويب المظلم. هذا يجعلها نادرة قليلاً بين برامج الفدية ، حيث أن لها نتيجة أسوأ بكثير من عدم استعادة ملفاتك.

كيفية استعادة الملفات الخاصة بك

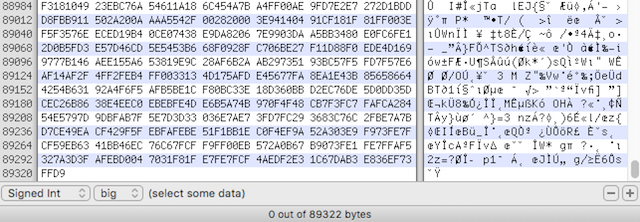

كما ذكرنا سابقًا ، تمكن فابيان ووسار من Emisoft من كسر التشفير المستخدم ، وأصدر أداة لاستعادة ملفاتك ، تسمى DecryptHydraCrypt.

لكي يعمل ، يجب أن يكون لديك ملفان في متناول اليد. يجب أن يكون أي ملف مشفر ، بالإضافة إلى نسخة غير مشفرة من هذا الملف. إذا كان لديك مستند على محرك الأقراص الثابتة قمت بنسخه احتياطيًا إلى Google Drive أو حساب بريدك الإلكتروني ، فاستخدمه.

بدلاً من ذلك ، إذا لم يكن لديك هذا ، فما عليك سوى البحث عن ملف PNG مشفر ، واستخدام أي ملف PNG عشوائي آخر تقوم بإنشائه بنفسك أو تنزيله من الإنترنت.

ثم اسحبهم وأفلتهم في تطبيق فك التشفير. سيبدأ بعد ذلك في العمل ، ويبدأ في محاولة تحديد المفتاح الخاص.

يجب تحذيرك بأن هذا لن يكون فوريًا. ستقوم أداة فك التشفير بإجراء بعض العمليات الحسابية المعقدة جدًا لحل مفتاح فك التشفير الخاص بك ، ومن المحتمل أن تستغرق هذه العملية عدة أيام ، اعتمادًا على وحدة المعالجة المركزية الخاصة بك.

بمجرد حل مفتاح فك التشفير ، سيتم فتح نافذة ويسمح لك بتحديد المجلدات التي تريد فك تشفير محتوياتها. يعمل هذا بشكل متكرر ، لذلك إذا كان لديك مجلد في مجلد ، فستحتاج فقط إلى تحديد المجلد الجذر.

من الجدير بالذكر أن HydraCrypt و UmbreCrypt لديهما عيب ، حيث تتلف 15 بايت الأخيرة من كل ملف مشفر بشكل لا يمكن إصلاحه.

لا يجب أن يزعجك هذا كثيرًا ، لأن هذه البايت تُستخدم عادةً في الحشو أو البيانات الوصفية غير الضرورية. زغب ، في الأساس. ولكن إذا لم تتمكن من فتح الملفات التي تم فك تشفيرها ، فحاول فتحها باستخدام أداة استعادة الملفات.

لا حظ؟

هناك فرصة بأن هذا لن يعمل معك. قد يكون ذلك لعدد من الأسباب. على الأرجح أنك تحاول تشغيله على برنامج فدية ليس HydraCrypt أو CrypBoss أو UmbraCrypt.

الاحتمال الآخر هو أن صانعي البرامج الضارة قاموا بتعديله لاستخدام خوارزمية تشفير مختلفة.

عند هذه النقطة ، لديك خياران.

الرهان الأسرع والأكثر واعدة هو دفع الفدية. يختلف هذا قليلاً إلى حد ما ، ولكنه عمومًا يحوم حول علامة 300 دولار ، وسيشهد استعادة ملفاتك في غضون ساعات قليلة.

لا داعي للقول إنك تتعامل مع المجرمين المنظمين ، لذلك لا توجد ضمانات سيقومون بالفعل بفك تشفير الملفات ، وإذا لم تكن سعيدًا ، فليس لديك فرصة للحصول على إعادة مال.

يجب عليك أيضا النظر في الحجة القائلة بأن دفع هذه الفديات يديم انتشار برامج الفدية ، وتستمر في جعلها مربحة مالياً للمطورين لكتابة برامج الفدية برامج.

الخيار الثاني هو الانتظار على أمل أن يقوم شخص ما بإطلاق أداة فك تشفير للبرامج الضارة التي تعرضت لها. هذه حدث مع CryptoLocker CryptoLocker ميت: إليك كيف يمكنك استعادة الملفات الخاصة بك! قراءة المزيد ، عندما تم تسريب المفاتيح الخاصة من خادم الأوامر والتحكم. هنا ، كان برنامج فك التشفير نتيجة لتسريب كود المصدر.

بالرغم من ذلك ، ليس هناك ما يضمن ذلك. في كثير من الأحيان ، لا يوجد حل تكنولوجي لاستعادة ملفاتك دون دفع فدية.

الوقاية أفضل من العلاج

بالطبع ، إن الطريقة الأكثر فعالية للتعامل مع برامج الفدية هي التأكد من عدم إصابتك في المقام الأول. من خلال اتخاذ بعض الاحتياطات البسيطة ، مثل تشغيل مضاد فيروسات محدث بالكامل ، وعدم تنزيل الملفات من الأماكن المشبوهة ، يمكنك تقليل فرص الإصابة بالعدوى.

هل تأثرت بـ HydraCrypt أو UmbreCrypt؟ هل تمكنت من استعادة ملفاتك؟ اسمحوا لي أن نعرف في التعليقات أدناه.

ائتمانات الصورة: باستخدام جهاز كمبيوتر محمول وإصبع على لوحة اللمس ولوحة المفاتيح (Scyther5 عبر ShutterStock), Bitcoin على لوحة المفاتيح (AztekPhoto عبر ShutterStock)

ماثيو هيوز مطور برامج وكاتب من ليفربول بإنجلترا. نادرًا ما يتم العثور عليه بدون كوب من القهوة السوداء القوية في يده ويعشق جهاز Macbook Pro والكاميرا الخاصة به. يمكنك قراءة مدونته على http://www.matthewhughes.co.uk ومتابعته على تويتر علىmatthewhughes.