الإعلانات

إنها معضلة واجهناها جميعًا في مرحلة ما. أرسل لك رئيسك ملفًا عبر البريد الإلكتروني.

من ناحية ، تعرف أنك يملك للنظر في ذلك. ولكن من ناحية أخرى ، أنت تعرف كيف هو رئيسك في العمل. متصفحهم مغطى بـ 25 أشرطة أدوات مختلفة 4 أشرطة أدوات متصفح مزعج وكيفية التخلص منهالا يبدو أن أشرطة أدوات المتصفح تختفي. دعونا نلقي نظرة على بعض المضايقات الشائعة ونفصل كيفية إزالتها. اقرأ أكثر ، ورئيسك لديه لا فكرة كيف وصلوا إلى هناك. على أساس شبه أسبوعي ، يجب أن يتم تعقيم حواسيبهم وتطهيرها وإغلاقها من قبل قسم تكنولوجيا المعلومات.

هل يمكنك حقا الوثوق بهذا الملف؟ على الاغلب لا. أنت استطاع فتحه على جهاز الكمبيوتر الخاص بك ، والمخاطرة بالعدوى السيئة. أو يمكنك تشغيله في جهاز افتراضي.

ما هي الآلة الافتراضية؟

إذا كنت ترغب في التفكير في جهاز كمبيوتر كمجموعة من مكونات الأجهزة المادية ، جهاز افتراضي ما هي الآلة الافتراضية؟ كل ما تحتاج إلى معرفتهتتيح لك الأجهزة الافتراضية تشغيل أنظمة تشغيل أخرى على جهاز الكمبيوتر الحالي. إليك ما يجب أن تعرفه عنهم. اقرأ أكثر هي مجموعة من المكونات المحاكاة. فبدلاً من أن يكون لديك محرك أقراص ثابت فعلي وذاكرة وصول عشوائي فعلية ووحدة معالجة مركزية فعلية ، تتم محاكاة كل واحدة منها على أجهزة الكمبيوتر الموجودة بالفعل.

نظرًا لمحاكاة مكونات الكمبيوتر ، يصبح من الممكن بعد ذلك تثبيت نظام تشغيل الكمبيوتر على تلك الأجهزة المحاكاة ، مثل Windows ، Linux أو FreeBSD لينكس مقابل BSD: ما الذي يجب استخدامه؟كلاهما مبني على Unix ، ولكن هنا ينتهي التشابه. إليك كل ما تحتاج إلى معرفته عن الاختلافات بين Linux و BSD. اقرأ أكثر .

يستخدم الأشخاص الأجهزة الافتراضية لمجموعة متنوعة من الأشياء ، مثل تشغيل الخوادم (بما في ذلك خوادم الويب) ، لعب الألعاب القديمة كيفية تشغيل الألعاب والبرامج القديمة في Windows 8تتمثل إحدى نقاط القوة والضعف الكبيرة لدى Microsoft في تركيزها على التوافق العكسي. ستعمل معظم تطبيقات Windows بشكل جيد على Windows 8. هذا صحيح بشكل خاص إذا كانوا يعملون على Windows 7 ، ... اقرأ أكثر التي تكافح من أجل العمل بشكل صحيح على أنظمة التشغيل الحديثة ، وتطوير الويب.

ولكن من المهم أن نتذكر أن ما يحدث على هذا الجهاز الافتراضي لا يتحول بعد ذلك إلى أسفل للكمبيوتر المضيف. يمكنك ، على سبيل المثال ، تثبيت عمدا فيروس CryptoLocker CryptoLocker هو أسوأ البرامج الضارة على الإطلاق وهذا ما يمكنك القيام بهCryptoLocker هو نوع من البرامج الضارة التي تجعل جهاز الكمبيوتر الخاص بك غير قابل للاستخدام بالكامل عن طريق تشفير جميع ملفاتك. ثم يطلب الدفع النقدي قبل إرجاع الوصول إلى جهاز الكمبيوتر الخاص بك. اقرأ أكثر على جهاز افتراضي ، ولن يتأثر الجهاز المضيف. هذا مفيد بشكل خاص عندما يتم إرسال ملف مشتبه فيه ، وتحتاج إلى تحديد ما إذا كان آمنًا للفتح.

الحصول على VM

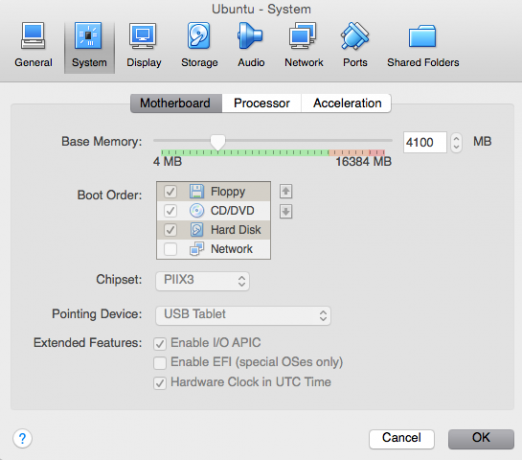

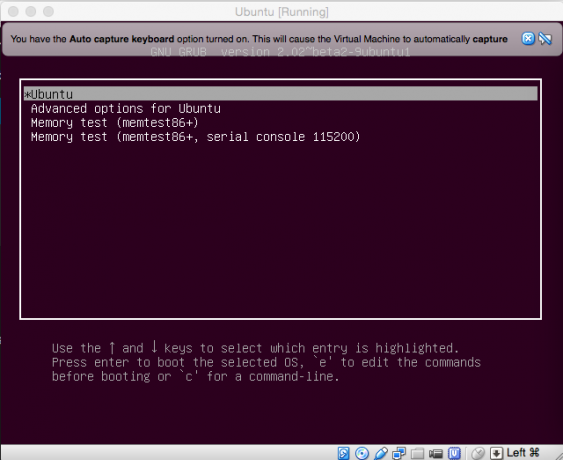

لا يوجد نقص في منصات VM المتاحة. بعض هذه المنتجات هي منتجات مسجلة الملكية ، مثل Parallels for Mac. ولكن هناك أيضًا عدد من الحزم المجانية مفتوحة المصدر التي تؤدي المهمة أيضًا. واحدة من أبرزها VirtualBox من Oracle كيفية استخدام VirtualBox: دليل المستخدممع VirtualBox يمكنك بسهولة تثبيت واختبار أنظمة تشغيل متعددة. سنوضح لك كيفية إعداد Windows 10 و Ubuntu Linux كجهاز افتراضي. اقرأ أكثر ، وهو متاح لأنظمة التشغيل Windows و Linux و Mac.

بمجرد اختيار برنامج VM ، ستحتاج بعد ذلك إلى اختيار نظام التشغيل الذي سيتم تشغيله على جهازك. الحصول على نسخة من لينكس هو مجرد مسألة تنزيل ISO ، ولكن ماذا عن Windows؟

عادةً ما يكون Windows غير مجاني ، حتى بالنسبة للأشخاص الذين يتطلعون فقط إلى إنشاء اختبار VM. ولكن هناك حل مع الحديث.

أجهزة VM مجانية؟

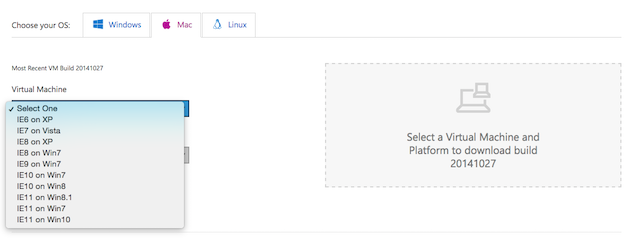

Modern.ie يسمح لأي شخص بتنزيل إصدار محدود من Microsoft XP على Windows 10 مجانًا بدون تسجيل. من خلال التخلي عن إصدارات مجانية من Windows ، وإن كانت معيبة ، تأمل Microsoft أن تستعيد اهتمام مطوري الويب ، الذين قفز الكثير منهم إلى Mac و Linux.

ولكن ليس من الضروري أن تكون مطور ويب لتنزيل جهاز افتراضي من modern.ie. يسمح لك هذا باختبار البرامج المشبوهة ، ولكن دون المخاطرة بإلحاق الضرر بتثبيت Windows.

ما عليك سوى تحديد النظام الأساسي الذي ترغب في اختباره ، وبرنامج المحاكاة الافتراضية الذي تستخدمه ، وستقوم بتنزيل ملف ZIP (كبير) يحتوي على جهاز افتراضي. افتحه باستخدام النظام الافتراضي الذي اخترته وستكون جاهزًا.

تعلم شيئا جديدا

واحدة من المزايا الرئيسية لوجود صندوق آمن وخالي من العواقب للعب به هو أنه يسمح لك بالمخاطرة التي لم تكن لتتحملها. بالنسبة للكثيرين ، يقدم هذا فرصة لتعلم المهارات التي تناسب أنفسهم للعمل في مجال مزدهر من القرصنة الأخلاقية هل يمكنك العيش من القرصنة الأخلاقية؟عادة ما يأتي تصنيف "المخترق" مع الكثير من الدلالات السلبية. إذا كنت تطلق على نفسك مخترقًا ، غالبًا ما ينظر إليك الناس على أنك شخص يسبب الأذى لمجرد الضحك. ولكن هناك فرق... اقرأ أكثر .

يمكنك ، على سبيل المثال ، اختبار مجموعة متنوعة من أدوات أمن الشبكة كيفية اختبار أمن شبكة منزلك مع أدوات القرصنة المجانيةلا يمكن لأي نظام أن يكون "دليلًا على الاختراق" تمامًا ، ولكن اختبارات أمان المستعرض وحماية الشبكة يمكن أن تجعل إعدادك أكثر قوة. استخدم هذه الأدوات المجانية لتحديد "النقاط الضعيفة" في شبكتك المنزلية. اقرأ أكثر ، دون كسر أي قوانين جرائم الكمبيوتر قانون إساءة استخدام الكمبيوتر: القانون الذي يجرم القرصنة في المملكة المتحدةيتعامل قانون إساءة استخدام الكمبيوتر لعام 1990 في المملكة المتحدة مع جرائم القرصنة. تم تحديث تشريع Twhis المثير للجدل مؤخرًا لمنح منظمة الاستخبارات البريطانية GCHQ الحق القانوني في اختراق أي جهاز كمبيوتر. حتى لك. اقرأ أكثر . أو ، في هذا الصدد ، يمكنك التعرف على تحليل البرامج الضارة ، وإجراء البحوث ومشاركة النتائج الخاصة بك ، والحصول على وظيفة في هذا المجال المزدهر.

المدون والمحلل الأمني جافاد مالك يعتقد أن طريقة التعلم هذه أكثر فعالية إلى حد كبير من الحصول على الشهادات والمؤهلات:

"إن أمن تكنولوجيا المعلومات هو شكل فني إلى حد كبير كما هو الانضباط العلمي. نرى العديد من المتخصصين في مجال الأمن العظماء يدخلون الصناعة من خلال طرق غير تقليدية. غالبًا ما يتم سؤالي من قبل الأشخاص الذين يرغبون في اقتحام الصناعة ما الشهادات التي يحتاجونها أو ماذا بالطبع يجب عليهم متابعة وإجابتي هي أنه لا توجد طريقة "صحيحة" حقيقية للدخول الأمان. إنه ليس مثل القانون أو المحاسبة - يمكنك الذهاب إلى هناك وممارسة حرفتك - مشاركة النتائج الخاصة بك وتصبح مساهمًا في مجتمع أمن المعلومات. ومن المرجح أن يفتح ذلك أبوابًا مهنية أكثر بكثير من قناة رسمية ".

ولكن هل الأجهزة الافتراضية آمنة حقًا؟

الأجهزة الظاهرية آمنة على أساس أنها تعزل الكمبيوتر المحاكي عن الجهاز المادي. هذا شيء صحيح في معظمه. على الرغم من وجود بعض الاستثناءات.

استثناءات مثل علة تصحيح السم مؤخرا، والتي أثرت على منصات المحاكاة الافتراضية XEN و QEMU و KVM ، وسمحت للمهاجمين بالخروج من نظام تشغيل محمي ، والسيطرة على النظام الأساسي الأساسي.

لا يمكن التقليل من خطورة هذا الخطأ - المعروف باسم خطأ "تصعيد امتياز المشرف". على سبيل المثال ، إذا قام مهاجم بالتسجيل في VPS على مزود ضعيف واستخدم برمجية إكسبلويت Venom ، فسيسمح بذلك للوصول إلى جميع الأجهزة الافتراضية الأخرى على النظام ، مما يسمح لها بسرقة مفاتيح التشفير وكلمات المرور وبيتكوين محافظ.

كما أثارت Symentec - وهي شركة أمنية تحظى باحترام كبير - مخاوف بشأن حالة أمن المحاكاة الافتراضية ، مشيرة في "تهديدات البيئات الافتراضية"الورقة البيضاء التي تأخذها الشركات المصنعة للبرامج الضارة في الاعتبار تقنية المحاكاة الافتراضية ، من أجل تجنب الكشف والتحليل الإضافي.

"تستخدم البرامج الضارة الأحدث تقنيات الكشف بشكل متكرر لتحديد ما إذا كان التهديد يتم تشغيله في بيئة افتراضية. لقد اكتشفنا أن حوالي 18 بالمائة من جميع عينات البرامج الضارة تكتشف برنامج VMware وستتوقف عن التنفيذ عليه. "

يجب على أولئك الذين يستخدمون VMs للأشياء العملية والعالمية أن يلاحظوا أيضًا أن أنظمتهم ليست معرضة للمخاطر الأمنية الكثيرة التي تواجهها أجهزة الكمبيوتر المادية.

"توضح الحجة العكسية أن أربعة من أصل خمسة عينات من البرامج الضارة ستعمل على أجهزة افتراضية ، مما يعني أن هذه الأنظمة تحتاج إلى حماية منتظمة من البرامج الضارة أيضًا".

ومع ذلك ، يتم تخفيف المخاطر الأمنية على الأجهزة الظاهرية بسهولة. يتم تشجيع مستخدمي أنظمة التشغيل الافتراضية على تقوية نظام التشغيل الخاص بهم ، وتثبيت اكتشاف البرامج الضارة المتقدمة البرمجيات والكشف عن التسلل ، ولضمان أن نظامهم مقفل ويتلقى بانتظام التحديثات.

ضع في السياق

تجدر الإشارة إلى أنه من النادر جدًا أن تهرب قطعة من البرامج الضارة من جهاز ظاهري. عندما يتم العثور على برمجية إكسبلويت لقطعة من برنامج المحاكاة الافتراضية ، يتم معالجتها بسرعة. باختصار ، يعد اختبار البرامج والملفات المشبوهة في VM أكثر أمانًا من أي مكان آخر.

هل لديكم أي استراتيجيات للتعامل مع الملفات المشبوهة؟ هل وجدت استخدامًا جديدًا يتعلق بالأمن للأجهزة الافتراضية؟ اريد ان اسمع عنهم أرسل لي تعليقًا أدناه ، وسنتحدث.

ماثيو هيوز مطور برامج وكاتب من ليفربول بإنجلترا. نادرًا ما يتم العثور عليه بدون كوب من القهوة السوداء القوية في يده ويعشق جهاز Macbook Pro والكاميرا الخاصة به. يمكنك قراءة مدونته على http://www.matthewhughes.co.uk ومتابعته على تويتر علىmatthewhughes.