الإعلانات

مع سحر هوليوود للقرصنة كيف تستمتع هوليوود بالقرصنة - ولماذا هذا خطأ عميق [الرأي]ماذا لو كنت تستطيع اختراق نظام الكمبيوتر في مدرستك و "tweek" سجل حضورك؟ تم إنجاز ذلك في فيلم عام 1986 لـ Ferris Bueller's Day Off ، والذي ظهر مرة أخرى لماثيو بروديريك. ماذا لو كنت تستطيع اختراق ... اقرأ أكثر من السهل التفكير في مجموعات المتسللين كنوع من الثوريين في الغرف الخلفية الرومانسية. لكن من هم حقًا وما الذي يمثلونه وما هي الهجمات التي قاموا بها في الماضي؟

نرى قصص كل أسبوع من بعض الجريء القراصنة 10 من أشهر وأفضل المتسللين في العالم (وقصصهم الرائعة)المتسللين القبعة البيضاء مقابل المتسللين القبعة السوداء. إليك أفضل المتسللين والأكثر شهرة في التاريخ وما يفعلونه اليوم. اقرأ أكثر أو مجموعة القراصنة تعيث فسادا مع معرفتهم الفنية. سرقت البنوك الملايين بفضل بعض البرامج الضارة الخفية ، أو اختراق وثائق تسربت من شركة متعددة الجنسيات. هذا دون ذكر ملايين المواقع الصغيرة والأبرياء (و أكثر شرير) حسابات Twitter التي يتم أخذها في وضع عدم الاتصال. الامثلة تستمر و تستمر. ولكن عندما تفكر في ذلك ، غالبًا ما يُعزى عدد كبير من الهجمات الرئيسية إلى عدد قليل من مجموعات القراصنة البارزين.

دعونا نلقي نظرة على عدد قليل من هذه المجموعات ، وما الذي يحفزهم.

مجهول: لامركزية بعد المتحدة

إلى حد بعيد فإن مجموعة القراصنة سيئة السمعة والمعلنة بشكل جيد هي Anonymous. إنها شبكة عالمية تحت الأرض من "المتسللين" الفوضويين الذين انبثقوا عنها 4Chan، لوحة الإعلانات المبنية على الصور المثيرة للجدل. كانت المجموعة معروفة للجمهور منذ عام 2008 عندما أصدرت مقطع فيديو على YouTube (أعلاه) يحدد لهجة ما سيأتي. في هذا الفيديو تم نطق سطر الوصف المحتمل للمجموعة لأول مرة.

المعرفه مجانيه. نحن مجهولون. نحن الفيلق. نحن لا نسامح. نحن لا ننسى. يتوقعنا.

في أول مقابلة منذ أن أصبحت مخبراً لمكتب التحقيقات الفيدرالي، عضو سابق مجهول يوضح هيكتور مونسيجور "مجهول هو فكرة. فكرة حيث يمكن أن نكون مجهولين ...يمكن أن نعمل جميعًا معًا كحشد من الناس - متحدين - يمكننا النهوض ومحاربة الاضطهاد ".

منذ ذلك الحين ، شنت المجموعة الغامضة العديد من الهجمات على المواقع الإلكترونية للدوائر الحكومية ، سياسة, متعددة الجنسيات، ال كنيسة السيانتولوجياو مئات حسابات ISIS Twitter (على سبيل المثال لا الحصر). ومع ذلك ، من المهم الإشارة إلى أنه نظرًا لأن Anonmyous لا مركزية تمامًا ، فلا توجد "قيادة" محددة تقود هذه الحملات. ستتألف معظم الهجمات من أفراد مختلفين تمامًا ويمكنهم العمل من أجل تحقيق غاياتهم الفردية.

كانت واحدة من أكثر الحملات بعيدة المدى للمجموعة الهجوم الذي شن ضد باي بال وفيزا وماستر كارد (عملية Avenge Assangeردا على المقود الذي كان معلقا حول رقبة ويكيليكس.

في الواقع ، كان ويكيليكس - ولا يزال — تعتمد على التبرعات للبقاء واقفا على قدميه. قامت الحكومة الأمريكية بتعبئة خطط لجعل هذه التبرعات شبه مستحيلة ، وبالتالي خنق قدرة الموقع على الاستمرار في العمل. المجهول لم يعجبه هذه الخطوة ، لذلك قام بمواجهتها من خلال الاستفادة الفعالة (جدا) من انخفاض المدار ايون المدفع (LOIC) أداة. سمحت هذه الأداة لأي شخص إلى حد كبير بالمساعدة في هجمات رفض الخدمة (DDOS) على مواقع الويب الضخمة هذه ، مما أدى بهم مؤقتًا إلى الركبتين ، و خسارة الشركات بملايين الدولارات في العمليه.

بعد "النجاح" المزعوم لهذا الهجوم ، بدأت Anonymous بالعمل في مجال سياسي أكثر من ذلك بكثير ، مهاجمة عصابات المخدرات المكسيكية (التي فشلت) ، المواقع مرتبطة مع المواد الإباحية للأطفال و مواقع الحكومة الإسرائيلية (رداً على هجماتها على فلسطين).

أصبحت الطريقة التي يشن بها Anonymous هذه الهجمات تقليدًا تقريبًا للمجموعة: هجوم DDOS. هذا هو المكان الذي غمر فيه خادم موقع الويب بالكثير من البيانات (الحزم) بحيث لا يستطيع تحمل الضغط. بشكل عام ، يتم تشغيل الموقع دون الاتصال بالإنترنت حتى تأتي بعض التقنيين لحل المشكلة ، أو إلى أن يتوقف Anonymous عن القصف. في بلده رائع NewYorker قطعة عن Anonymous ، يستشهد David Kushner بالأونون السابق مقاربة كريستوفر دويون العسكرية لهجمات جماعة DDOS:

PLF: تنبيه: كل شخص يدعم الجبهة الشعبية لتحرير فلسطين أو يعتبرنا صديقهم - أو من يهتم بهزيمة الشر وحماية الأبرياء: عملية معسكر السلام هي عملية جارية ويجري العمل فيها. الهدف: www.co.santa-cruz.ca.us. النار في الإرادة. كرر: النار!

تتخطى تكتيكات Anonymous هجمات DDOS "التقليدية" ، رغم ذلك. في عام 2011 ، تحول اهتمام Anonymous إلى تونس (عملية تونس). باستخدام الاتصالات والمهارات المتاحة لهم ، ضمنت المجموعة حدوث الثورة تلقت الشوارع تغطية إعلامية وافرة ومواقع اختراق حكومية ، ووزعت "حزم رعاية" على المتظاهرين. تم توزيع حزم الرعاية هذه منذ ذلك الحين في العديد من التجمعات حول العالم ، والتي تقدم نصوصًا يمكن استخدامها لمنع اعتراض الحكومة ، من بين أشياء أخرى قد يحتاجها الثوري.

من حيث الشاملة أهداف من مجهول ، وقد تم تحديد هذه بوضوح بشكل واضح في بيان نشر عملية Avenge Assange. سواء كانت المجموعة تدور حول تحقيق هذه الأهداف بطريقة صحيحة أو خاطئة ، فهي مفتوحة للنقاش ولكنها بالتأكيد خطوة بعيداً عنالقيام بذلك ل LULZ‘النهج الذي يرتبط به الكثير من الناس مع أعمال العصيان المدني الأخرى.

بينما ليس لدينا الكثير من الانتماء إلى ويكيليكس ، فإننا نقاتل لنفس الأسباب. نريد الشفافية ونواجه الرقابة ...هذا هو السبب في أننا نعتزم استخدام مواردنا لزيادة الوعي ومهاجمة ودعم أولئك الذين يساعدون في قيادة عالمنا إلى الحرية والديمقراطية.

الجيش السوري الإلكتروني (SEA): دعم بشار الأسد

ولكن ليس كل المتسللين يقاتلون من أجل المزيد من المثل العليا اليسارية الليبرالية. في عام 2012 ، بدأ مجهولون والجيش السوري الإلكتروني في تبادل الهجمات والتهديدات ، مما أدى إلى مجهول ‘إعلان الحرب الإلكترونيةSE على SEA (انظر فوق الفيديو، و ال رد SEA هنا)

منذ عام 2011 ، تم SEA نشطة للغاية تعمل من أجل دعم نظام الرئيس بشار الأسد السوري. منطقيا لذلك ، غالبًا ما يُرى SEA يهاجم وسائل الإعلام الغربية التي تنشر رسائل معادية لسوريا. طلاب الجامعة (يزعم أن لديهم صلات مع جماعة حزب الله الإسلامية المتشددة في لبنان وراء هذه الهجمات اكتسبت بعض الاحترام من شركات الأمن عبر الإنترنت بعد اختراق مئات المواقع. وتشمل الاهداف البارزة نيويورك تايمز, CBCو واشنطن بوست، مما تسبب في أن يكون الكثير تشعر بقلق عميق حول الدوافع السياسية وراء المجموعة.

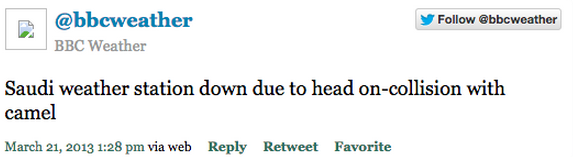

باستخدام البرامج الضارة وهجمات DDOS والتشويه والرسائل غير المرغوب فيها والتصيد الاحتيالي ، كان الفريق الوطني غزير الإنتاج في كل من الهجمات والمزاح. على الجانب الأخف من الطيف ، عندما اخترقت المجموعة حساب تويتر الخاص بـ BBC Weather ، لم يحدث أي ضرر كبير:

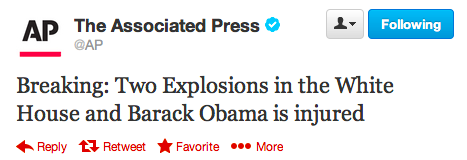

على الجانب المظلم ، المجموعة معروفة جيدًا باستخدام هجمات التصيد العشوائي للحصول على بيانات اعتماد تسجيل الدخول إلى حسابات Gmail وملفات تعريف الوسائط الاجتماعية وغير ذلك الكثير. على 23 أبريل 2013 ريؤدي منهجه إلى خدعة Twitter من حساب وكالة أسوشيتيد برس للأنباء. قيل زوراً أن انفجاراً وقع في البيت الأبيض ، وأصيب الرئيس أوباما بجروح في الانفجار. مزحة غير ضارة في الفكر الأول ، ولكن في الواقع ، هذا أدى إلى 136 مليار دولار انخفاض على مؤشر S&P 500 على مدى فترة حوالي 2 دقيقة.

للتعمق أكثر في حفرة الأرانب ، تم ربط SEA أيضًا بالتظاهر كأنثى داعمة للمتمردين السوريين من أجل سرقة خطط الحرب لاستخدامها في الصراع المستمر في البلاد ، مما أدى إلى مقتل عدد كبير من المتمردين.

Chaos Computer Club (CCC): كشف عيوب الأمان

من المهم أن نفهم أن مجموعات الهاكرز ليست كلها تصر على استخدام تدابير غير قانونية على وجه الحصر تقريبًا لتوضيح وجهة نظرهم. ومن الأمثلة على ذلك نادي تشاوس للكمبيوتر. بقدر ما تذهب مجموعات القراصنة الأوروبي ، فإنها لا تأتي أكبر من CCC. التي لديها حاليا أكثر من 3000 عضو. منذ نشأتها في برلين خلال أوائل الثمانينيات من القرن الماضي ، دفعت المجموعة لطابعها الشخصي للأخلاقيات الليبرالية أينما استطاعت.

لقد بدأ هذا الأمر بشكل مشهور عندما سرقت CCC 134،000 علامة مارك ألماني من أحد البنوك في هامبورغ من خلال الاستفادة من ذلك عبر الإنترنت Bildschirmtext الصفحة ، فقط لإرجاع الأموال في اليوم التالي لتسليط الضوء على العيوب الأمنية في النظم.

كما ذكرنا ، كانت غالبية هجمات المجموعة ، على عكس مجموعات القراصنة الأخرى ، في المقام الأول (ولكن ليس دائمًا) قانونية. في مقابلته مع OWNI ، يشرح آندي مولر ماجون ، وهو عضو مبكر في CCC هذا "كنا بحاجة إلى الكثير من الخبراء القانونيين لإبلاغنا بما يمكننا أو لا نستطيع اختراقه ، ولمساعدتنا على التمييز بين الأنشطة القانونية ومجالات الشرعية الرمادية ". هذا النهج الخيري للتسلل له ، وفقا ل مولر Maguhn، يؤدي إلى أن تصبح CCC "كيان مقبول ومعترف به لأنه يعمل على تثقيف الجمهور حول التكنولوجيا منذ 1980s".

تقريبًا كل ما يتعلق بـ CCC ينبع من رغبة عميقة للفت الانتباه إلى سوء الاستخدام – والعيوب الأمنية في – التكنولوجيا التي نعتمدها نحن وحكوماتنا. وغالبًا ما يكون هذا مصحوبًا بالكثير من التغطية الإعلامية ، مما يضمن وصول أي معرفة غير مكتشفة إلى أكبر عدد ممكن من الجمهور.

في أعقاب الكشف عن سنودن ، ارتفع حماس المجموعة ، خاصة عندما تحول النقاش إلى مراقبة جماعية ، حيث يتركز تركيزهم الجديد.

يجب أن تكون هناك عواقب. يجب مراجعة عمل أجهزة المخابرات - وكذلك حقهم في الوجود. إذا لزم الأمر ، يجب إعادة تحديد أهدافهم وطرقهم. …يجب أن نفكر في كيفية معالجة هذه البيانات [المشتركة] وأين يمكن السماح لها بالظهور مرة أخرى. وهذا ليس التحدي فقط لعام 2015 ، ولكن بالنسبة للسنوات العشر القادمة.

عضو CCC فالك غاربش (عبر DC)

كأمثلة قليلة على مآثرهم ، في الأيام الأولى لـ CCC ، يمكنك أن تتوقع رؤية المجموعة تتظاهر ضد التجارب النووية الفرنسية، سرقة المال مباشرة على شاشة التلفزيون استخدام العيوب في اكتف مايكروسوفت التكنولوجيا (1996) و كسر خوارزمية التشفير COMP128 بطاقة عميل GSM ، مما يسمح باستنساخ البطاقة بشكل لا يطاق (1998).

في الآونة الأخيرة ، في عام 2008 ، أبرزت CCC عيوب كبيرة في حصان طروادة الفيدرالي أن الحكومة الألمانية كانت تستخدم في ذلك الوقت. زُعم أن هذه التقنية تتعارض مع حكم المحكمة الدستورية حيث تمت مناقشة بعض العيوب في المجموعة بيان صحفي حول الموضوع:

لا يمكن للبرامج الضارة أن تقوم فقط بسحب البيانات الحميمة ، بل توفر أيضًا وظيفة التحكم عن بعد أو وظيفة الباب الخلفي لتحميل البرامج التعسفية الأخرى وتنفيذها. تتيح عيوب التصميم والتنفيذ المهمة توفير جميع الوظائف لأي شخص على الإنترنت.

ومع ذلك ، لم تكن حملات CCC من هذا النوع. واحدة من مشاريعهم في وقت مبكر المعنية بيع شفرة المصدر التي تم الحصول عليها بطريقة غير مشروعة من أنظمة الشركات والحكومة الأمريكية ، مباشرة إلى السوفياتي KGB ، إلى جانب مجموعة من المشاريع الأخرى الأقل إثارة للجدل.

كحالات قليلة ، كان "Arcade" هو أكبر معرض خفيف في العالم نظمته نادي الكمبيوتر الفوضى. الجماعية تدير أيضا برنامج إذاعي أسبوعي (الألمانية) ، تستضيف فعالية عيد الفصح السنوية المستندة إلى ورشة عمل تسمى Easterhegg، ويضع في أوروبا أكبر تجمع القراصنة السنوي ، و مؤتمر الاتصالات الفوضى.

تار أنديشان: رد إيران على ستوكس نت

حتى الآن ، نادراً ما هددت الهجمات المذكورة أعلاه ، إن وجدت ، بملايين المواطنين العالميين بخطر كبير. ومع ذلك ، خلال العامين الماضيين ، اتخذ هذا الاتجاه منعطفًا مع ظهور Tarh Andishan وسعيهم الدؤوب للسيطرة على الأنظمة والتقنيات ذات الأهمية البالغة.

مع ما يقدر بنحو 20 عضوا ، معظمهم يقال مقرهم في طهران ، إيران (جنبا إلى جنب مع الآخرين أعضاء محيطي حول العالم) ، يوضح تار أنديشان ما قد يكون مجموعة متسللين متطورة حقًا قادر على.

غضب من شبكة الكمبيوتر التالفة بشكل كبير بفضل هجوم دودة Stuxnet (يزعم إنشاؤها بواسطة الولايات المتحدة وإسرائيل)، كثفت الحكومة الإيرانية بشكل كبير من جهود الحرب الإلكترونية ، وطاهر أنديشان— المعنى 'المبتكرينفي الفارسية — ولد.

من خلال استخدام أنظمة انتشار شبيهة بالديدان الآلية ، وخلفيات ، وحقن SQL ، إلى جانب تكتيكات عالية المستوى ، أطلقت هذه المجموعة عددًا كبيرًا من الهجمات على الوكالات البارزة ، والحكومة والأنظمة العسكرية ، والشركات الخاصة في جميع أنحاء العالم تحت اسم "عملية الساطور".

وفقا لشركة الأمن Cylance، عملية كليفر استهدفت 16 دولة ، وتشير إلى أن "أ ظهرت قوة إلكترونية عالمية جديدة ؛ واحدة قد أضعفت بالفعل بعض من أهم البنية التحتية في العالم "بما في ذلك خوادم البحرية الأمريكية ، والأنظمة التي تقف وراء عدد من الشركات العالمية الرائدة والمستشفيات والجامعات.

في العام الماضي ، مؤسس Cylance ذكر ستيوارت مكلور في مقابلة مع TechTimes أن "إنهم لا يبحثون عن بطاقات الائتمان أو تصميمات الرقائق الإلكترونية ، فهم يحصنون قبضتهم على العشرات من الشبكات التي ، إذا شلت ، ستؤثر على حياة مليارات الأشخاص ...منذ ما يزيد عن عامين ، نشر الإيرانيون البرمجيات الخبيثة Shamoon على أرامكو السعودية ، وهو الهجوم الأكثر تدميراً ضد شبكة الشركات حتى الآن ، حيث دمر ثلاثة أرباع أجهزة الكمبيوتر الشخصي من أرامكو رقميًا ".

وكمثال أكثر محلية على مدى وصول مجموعة المتسللين ، اكتسبت هذه المجموعة أيضًا مكاسب الوصول الكامل إلى بوابات شركات الطيران وأنظمة الأمن، مما يعطي المجموعة السيطرة النهائية على أوراق اعتماد الركاب / البوابة. هذه الأمثلة هي مجرد أمثلة قليلة من بين أمثلة كثيرة ، تمت الإشارة إليها في تقرير Cylance عن Tarh Andishan (PDF). يزعم التقرير أنه تم استبعاد أغلبية النتائج التي توصلوا إليها بسبب "الخطر الجسيم على السلامة الجسدية في العالم". أن المجموعة الآن يطرح.

إن التعقيد والاحتمالات المرعبة لمشروعات تار أنديشان تشير بقوة إلى أن هذا هو قراصنة برعاية الدولة. جماعية ، مع (حتى الآن) لا توجد أهداف أو طموحات واضحة ولكن بقدرة مرعبة على تسوية حتى أكثر الأنظمة أمانًا.

هذه ليست سوى غيض من فيض

هذه الأمثلة الأربعة هي مجرد قمة جبل الجليد عندما يتعلق الأمر بمجموعات المتسللين. من عند السحلية فرقة إلى APT28، الشبكة مليئة بالمجموعات التي تتطلع إلى تسوية الأنظمة سواء لتحقيق مكاسب سياسية أو لمجرد lulz. ومع ذلك ، فإن قلة قليلة نسبياً هي المسؤولة عن جزء كبير من الهجمات الأكثر انتشارًا التي نراها في وسائل الإعلام. سواء كنا نتفق مع نهجهم أم لا ما هو الفرق بين هاكر جيد و هاكر سيئة؟ [رأي]بين الحين والآخر ، نسمع شيئًا ما في الأخبار حول قيام المتسللين بهدم المواقع واستغلالها العديد من البرامج ، أو تهديدها بالتلويح في طريقها إلى المناطق المشددة الأمان حيث لا ينبغي أن تنتمي. لكن اذا... اقرأ أكثر ، لقدراتهم في بعض الأحيان مروعة ، ودائما تقريبا مؤثرة. إن "ثقافة المتسللين" ليست شيئًا ما يذهب بعيدًا ، ولا يمكننا أن نتوقع سوى رؤية المزيد من هذا النوع من النشاط في المستقبل ، وسوف يتطور بشكل متزايد مع مرور الوقت على.

كل ما يمكننا فعله هو الأمل في أن يتم الاحتفاظ بنتائجها السلبية إلى حد ما.

ما رأيك في هذا النوع من النشاط عبر الإنترنت؟ هل هو جانب لا مفر منه للتكنولوجيا الحديثة ، أم أنه شيء نحن يملك لقمع على؟

صورة الائتمان: Anonymous en la operación Goya بواسطة Gaelx عبر فليكر

حصل روب نايتنجيل على شهادة في الفلسفة من جامعة يورك بالمملكة المتحدة. لقد عمل كمدير ومستشار لوسائل التواصل الاجتماعي لأكثر من خمس سنوات ، أثناء تقديم ورش عمل في العديد من البلدان. على مدار العامين الماضيين ، كان روب أيضًا كاتبًا للتكنولوجيا ، وهو مدير الوسائط الاجتماعية في MakeUseOf ومحرر الرسائل الإخبارية. ستجده عادةً يسافر...