الإعلانات

البرامج الضارة في كل مكان هذه الأيام. ما عليك سوى العطس في المقهى الخاطئ ، ولديك برامج ضارة. حسنًا ، ربما ليس بهذا السوء. ولكن مع توسع العالم المتصل بالشبكة ، تزداد احتمالية الإصابة.

يعد دليل MakeUseOf هذا خطوة بخطوة لإزالة كمية كبيرة من البرامج الضارة. علاوة على ذلك ، سنوضح لك كيفية التوقف عن إصابة البرمجيات الخبيثة بنظامك ، بدايةً. وإذا لم يكن لديك ما يدعو للقلق بشأن البرامج الضارة ، فسيكون لديك المزيد من الوقت للأشياء الدقيقة في الحياة.

لا يمكننا تقديم دليل يشرح بالتفصيل تعليمات الإزالة لكل قطعة من البرامج الضارة أو برامج الفدية. هناك ببساطة الكثير. ومع ذلك ، يمكننا أن نهدف إلى إزالة معظم إصابات البرامج الضارة لجهاز Windows 10. علاوة على ذلك ، تتوافق العديد من الإصلاحات والطرق التفصيلية مع إصدارات Windows القديمة.

القضاء على البرامج الضارة من نظامك عملية طويلة. البرامج الضارة من أي نوع تقريبًا مدمرة. علاوة على ذلك ، لا يهتم مطورو البرامج الضارة بجعل عملية الإزالة عملية سهلة - الأمر الذي يؤدي إلى نتائج عكسية. لذا ، بالنسبة للغالبية العظمى من مستخدمي الكمبيوتر ، تتطلب إزالة البرامج الضارة التوجيه.

إذا كنت تعتقد أن جهاز الكمبيوتر الخاص بك مصاب ، أنت بحاجة إلى هذا الدليل.

- كيف أعرف أنني مصاب؟

- جهز نظامك

- الوضع الآمن واستعادة النظام

- إزالة البرمجيات الخبيثة

- بعد عملية الإزالة

- برامج الفدية

- كيفية وقف عدوى البرامج الضارة الأخرى

- البيت و جاف

1. كيف أعرف أنني مصاب؟

نظرًا لوجود العديد من الأنواع المختلفة من البرامج الضارة ، فهناك العديد من أعراض البرامج الضارة المختلفة. تختلف الأعراض من واضح للغاية إلى خفي للغاية. فيما يلي قائمة بأعراض البرامج الضارة الشائعة.

- يعرض الكمبيوتر رسائل خطأ أو نوافذ منبثقة غريبة

- يستغرق الكمبيوتر وقتًا أطول في التشغيل ويعمل بشكل أبطأ من المعتاد

- يؤثر التجمد أو الأعطال العشوائية على جهاز الكمبيوتر الخاص بك

- تم تغيير الصفحة الرئيسية لمتصفح الويب الخاص بك

- تظهر أشرطة أدوات غريبة أو غير متوقعة في متصفح الويب الخاص بك

- يتم إعادة توجيه نتائج البحث الخاصة بك

- تبدأ في نهاية المطاف في مواقع الويب التي لا تنوي الذهاب إليها

- لا يمكنك الوصول إلى مواقع الويب المتعلقة بالأمان

- تظهر أيقونات وبرامج جديدة على سطح المكتب لم تضعها هناك

- لقد تغيرت خلفية سطح المكتب دون علمك

- لن تبدأ برامجك

- تم تعطيل الحماية الأمنية الخاصة بك دون سبب واضح

- لا يمكنك الاتصال بالإنترنت ، أو أنها تعمل ببطء شديد

- البرامج والملفات مفقودة فجأة

- جهاز الكمبيوتر الخاص بك يقوم بإجراءات من تلقاء نفسه

- تم تأمين ملفاتك ولن يتم فتحها

إذا كان نظامك يعرض واحدًا أو أكثر من هذه الأعراض ، فقد يكون السبب هو البرامج الضارة.

2. جهز نظامك

أول شيء يجب فعله قبل البدء في إزالة البرامج الضارة هو نسخ ملفاتك احتياطيًا إلى موقع آمن بلا اتصال بالإنترنت الدليل النهائي لنسخ البيانات احتياطيًا لـ Windows 10لقد لخصنا كل خيار النسخ الاحتياطي والاستعادة والاسترداد والإصلاح الذي يمكن أن نجده على Windows 10. استخدم نصائحنا البسيطة ولا تيأس أبدًا من فقدان البيانات مرة أخرى! اقرأ أكثر . من المحتمل أن تضر عملية الإزالة بنظامك والملفات المهمة الأخرى. تصبح بعض متغيرات البرامج الضارة شديدة العدوانية عندما تشعر بعملية الإزالة ، وتهدف إلى إزالة مستنداتك الهامة والخاصة معها.

في هذه الحالة ، أنصحك بشدة باستخدام جهاز تخزين خارجي بدلاً من حل السحابة دليل النسخ الاحتياطي والاستعادة لـ Windowsتحدث الكوارث. ما لم تكن على استعداد لفقد بياناتك ، فأنت بحاجة إلى روتين نسخ احتياطي جيد لـ Windows. سنوضح لك كيفية إعداد النسخ الاحتياطية واستعادتها. اقرأ أكثر ، ولسبب جيد. قبل استعادة ملفاتك الخاصة إلى جهاز الكمبيوتر الخاص بك الذي سيتم تنظيفه قريبًا ، يجب علينا فحص النسخ الاحتياطية بدقة بحثًا عن آثار العدوى. إذا كانت البرامج الضارة موجودة في نسختك الاحتياطية ، فستقوم بنسخ العدوى مباشرة إلى جهاز الكمبيوتر الخاص بك - وستعود إلى المربع الأول. (علاوة على ذلك ، هناك المتغيرات الفدية التي تشفير محركات الأقراص السحابية نعم ، يمكن لبرنامج Ransomware تشفير التخزين السحابيالعديد من متغيرات برامج الفدية لا تهاجم فقط محرك الأقراص الثابتة الرئيسي الخاص بك ، ولكن محركات أقراص النظام الأخرى - بما في ذلك التخزين السحابي! حان الوقت للتفكير في كيفية الاحتفاظ بنسخة احتياطية من ملفاتك ومكان الاحتفاظ بها. اقرأ أكثر - المزيد عن برامج الفدية لاحقًا.)

2.1 كيفية مسح محرك أقراص USB النسخ الاحتياطي

طريقة سهلة وسريعة لحفظ المشكلة هي فحص محرك أقراص USB الخاص بك قبل الاتصال. لدي خياران لك.

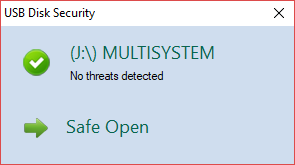

USB Disk Security هي أداة مجانية سهلة الاستخدام توفر مستوى عالٍ من الحماية ضد محركات أقراص USB المصابة. قم بتنزيل الأداة وتثبيتها. عندما تكون مستعدًا ، افتح USB Disk Security وحدد مسح USB التبويب. بينما نوقف البرامج الضارة ، حدد الحجم الكبير لقاح USB زر. عند إدخال محرك أقراص USB احتياطي ، سيتم فحصه بحثًا عن التهديدات المحتملة تلقائيًا.

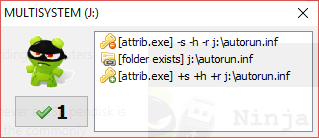

Ninja Pendisk هي أداة مجانية أخرى سوف مسح بسرعة وتثبيت محرك أقراص USB المصاب 5 طرق يمكن أن يكون فيها USB Stick الخاص بك خطرًا على الأمانتعد محركات أقراص USB مفيدة للعديد من الأشياء المختلفة ، ولكنها يمكن أن تكون مشكلة وخطيرة إذا لم تتخذ الاحتياطات الصحيحة. اقرأ أكثر . ستقوم الأداة أيضًا بإنشاء خاص autorun.inf بأذونات خاصة للحماية من الإصابة مرة أخرى (في حال لم يكن نظامك نظيفًا تمامًا).

3. الوضع الآمن واستعادة النظام

لنبدأ عملية الإزالة. وهذا يمكن أن يستغرق بعض الوقت. علاوة على ذلك ، قد يأتي النجاح من الإصلاح الأول الذي نحاول. تكون إزالة البرامج الضارة في بعض الأحيان عملية محبطة للغاية.

تتداخل العديد من متغيرات البرامج الضارة مع اتصالك بالإنترنت. تقوم بعض متغيرات البرامج الضارة بإنشاء وكيل لتوجيه كل حركة المرور الخاصة بك بينما يقوم البعض الآخر ببساطة بإخفاء اتصالك بالشبكة. يمنعك الآخرون من الوصول إلى سطح المكتب الخاص بك أو يمنع تشغيل برامج معينة. في جميع الحالات ، نحن التمهيد الوضع الآمن. الوضع الآمن هو وضع تشغيل محدود ويندوز 10 لا الحذاء؟ 12 إصلاحات لتشغيل جهاز الكمبيوتر الخاص بك مرة أخرىهل جهاز الكمبيوتر الذي يعمل بنظام Windows 10 لا يعمل؟ تحقق من هذه الإصلاحات المفيدة التي يمكنها استعادة جهاز الكمبيوتر الخاص بك وتشغيله. اقرأ أكثر يمكن الوصول إليها من خلال قائمة التمهيد المتقدمة في Windows.

للوصول إلى الوضع الآمن من داخل Windows 10 ، اضغط على مفتاح Windows + I. اكتب بداية متقدمة في شريط البحث بلوحة الإعدادات وحدد الخيار الأول. تحديد اعد البدء الان تحت انطلاقة متقدمة. سيؤدي هذا إلى إعادة تشغيل النظام الخاص بك على الفور. ستصل إلى قائمة إعدادات بدء التشغيل عند إعادة تشغيل جهاز الكمبيوتر الخاص بك. تحديد تمكين الوضع الآمن مع الشبكات من القائمة.

بدلاً من ذلك ، أعد تشغيل النظام واضغط F8 أثناء عملية التمهيد (ولكن قبل أن ترى شعار Windows). بسبب التمهيد السريع هذا القرص الصغير سيجعل تمهيد Windows 10 أسرعفيما يلي إعداد بسيط يمكنك تمكينه على جهاز الكمبيوتر الخاص بك والذي سيسرع وقت تمهيد Windows 10. اقرأ أكثر (و ال سرعات التمهيد السريعة لمحركات أقراص الحالة الثابتة 101 دليل محركات الأقراص الصلبةأخذت محركات الأقراص ذات الحالة الصلبة (SSDs) بالفعل النطاق المتوسط إلى عالم الحوسبة الراقية من قبل العاصفة. لكن ما هي؟ اقرأ أكثر ) لن يعمل هذا الإجراء على بعض الأنظمة الأحدث.

3.1 استعادة النظام

قبل البدء ، دعنا تحقق مما إذا كان لديك نقطة استعادة النظام تم إنشاؤها ما يجب القيام به عند فشل استعادة نظام Windowsيمكن استعادة النظام استعادة Windows إلى حالة سابقة. نعرض لك كيفية الاسترداد من فشل استعادة النظام وكيفية إعداده للنجاح. اقرأ أكثر قبل أن تبدأ مشاكلك. تسمح لنا استعادة النظام بإعادة النظام بأكمله إلى نقطة زمنية سابقة. يمكن أن تخفف نقطة الاستعادة بسرعة بعض أشكال البرامج الضارة.

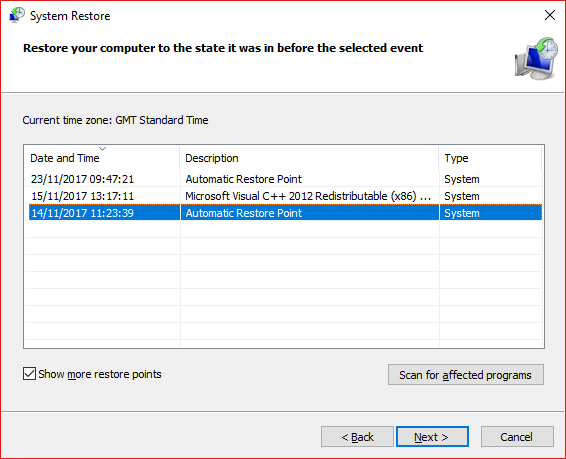

اكتب استعادة في شريط البحث في قائمة ابدأ وحدد أفضل تطابق. سيؤدي هذا إلى فتح لوحة خصائص النظام. تحديد استعادة النظام. إذا كانت لديك نقطة استعادة ، فتحقق من تاريخ إنشائها. إذا كنت تعتقد أنه تم إنشاء نقطة استعادة قبل الإصابة بالبرامج الضارة ، فحددها من القائمة ، وحدد التالى. (تحديد إظهار المزيد من نقاط الاستعادة للنظر إلى الوراء أكثر.)

هل أنت غير متأكد من التثبيت الذي أدخل برامج ضارة إلى نظامك؟ قم بتمييز نقطة استعادة وحدد مسح لبرامج المتضررة. يسرد هذا البرامج وبرامج التشغيل المثبتة منذ إنشاء نقطة الاستعادة.

في هذه الحالة، من الأفضل استخدام استعادة النظام في الوضع الآمن استعادة النظام لا تعمل؟ 5 إصلاحات لنظامي التشغيل Windows 7 و 10يحفظ استعادة النظام جهاز الكمبيوتر الخاص بك من الكوارث. ولكن ماذا لو فشل System Restored؟ لدينا الإصلاح. اقرأ أكثر . تمنع بعض متغيرات البرامج الضارة استعادة النظام.

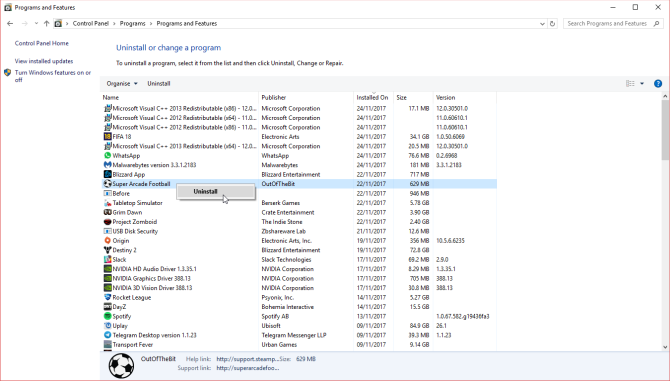

3.2 إزالة من البرامج والميزات

اكتب لوحة التحكم في شريط البحث في قائمة ابدأ. رئيس ل البرامج> البرامج والميزات. فرز القائمة حسب مثبتة على. انظر إلى القائمة. هل هناك شيء لا تعرفه؟ أو باسم غامض؟ لو ذلك، انقر بزر الماوس الأيمن وحدد الغاء التثبيت.

4. إزالة البرمجيات الخبيثة

هناك العديد من متغيرات البرامج الضارة. سنستخدم بعضًا من أفضل الأدوات المتاحة للهجوم قدر الإمكان:

- Rkill

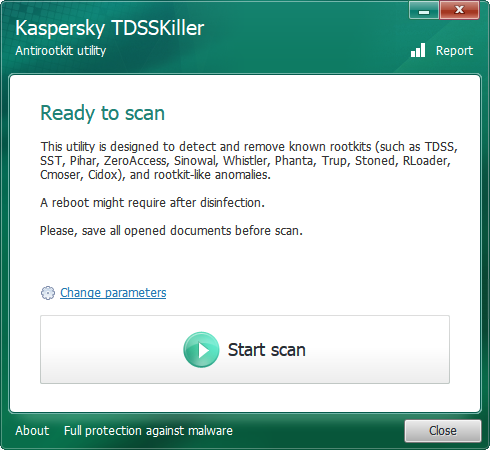

- كاسبيرسكي TDSSKiller

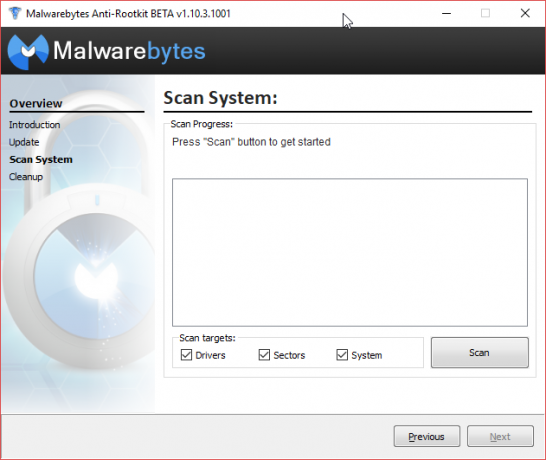

- Malwarebytes Anti-Rootkit BETA

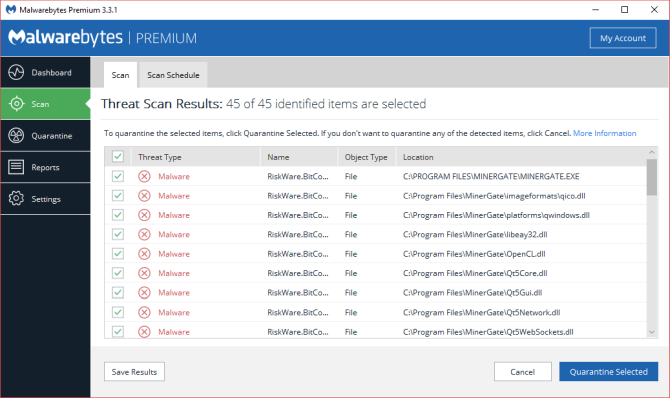

- Malwarebytes 3.x

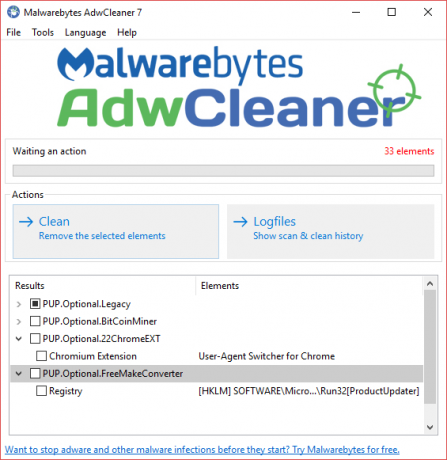

- Malwarebytes ADWCleaner

- HitmanPro

يبدو الكثير؟ البرامج الضارة ليست سهلة الطمس.

أولاً ، نحن استخدم Rkill لقتل أي عمليات ضارة بسهولة إزالة البرامج الضارة العدوانية مع هذه الأدوات 7لن تتمكن أجنحة مكافحة الفيروسات المجانية النموذجية من الوصول إليك حتى الآن إلا عندما يتعلق الأمر بكشف البرامج الضارة وحذفها. ستعمل هذه الأدوات المساعدة السبعة على التخلص من البرامج الضارة وإزالتها. اقرأ أكثر التي شقت طريقها إلى الوضع الآمن. من الناحية النظرية ، يوقف الوضع الآمن تشغيل أي عمليات ضارة ، ولكن هذا ليس هو الحال دائمًا. Rkill يتجاوز ويدمر العمليات الخبيثة التي تحاول عرقلة عملية الإزالة.

قم بتنزيل Rkill وتشغيله. إنها عملية آلية. عند اكتمال Rkill ، تأكد من تشغيل نظامك ، أو ستبدأ العمليات الضارة مرة أخرى عند إعادة التشغيل.

4.2 المسح الأولي لجذر الجذر

الجذور الخفية هي نوع من البرامج الضارة التي تعشش في جذر الكمبيوتر. يأخذ اسمه من حسابات المسؤول الموجودة على أجهزة Linux و Unix. تتخفى مجموعات الجذر مع برامج أخرى وتسمح بالتحكم عن بعد في النظام. تعمل Rootkits كباب خلفي لأنواع أخرى من البرامج الضارة ما لا تعرفه عن Rootkits سيخيفكإذا كنت لا تعرف أي شيء عن الجذور الخفية ، فقد حان الوقت لتغيير ذلك. ما لا تعرفه سيخيفك ويجبرك على إعادة النظر في أمان بياناتك. اقرأ أكثر .

على سبيل المثال ، يمكن لشخص ما فحص نظامه باستخدام مضاد فيروسات. يلتقط مضاد الفيروسات برامج ضارة "عادية" ويعزل العدوى وفقًا لذلك. يقوم المستخدم بإعادة تشغيل جهاز الكمبيوتر الخاص به معتقدًا أنه قام بتنظيف العدوى. ومع ذلك ، تسمح مجموعة rootkit للعامل المعيب بإعادة تثبيت البرامج الضارة المحذوفة سابقًا تلقائيًا - ويعود المستخدم إلى حيث بدأ.

الجذور (ومتغير bootkit ما هو Bootkit ، وهل العدو خطر حقيقي؟يستمر المتسللون في إيجاد طرق لتعطيل نظامك ، مثل bootkit. دعونا نلقي نظرة على ما هو bootkit ، وكيف يعمل البديل Nemesis ، والنظر في ما يمكنك القيام به للبقاء واضحا. اقرأ أكثر ) من الصعب اكتشافها لأنها تقيم في أدلة الجذر ، وتتسرب إلى العمليات المنتظمة. يعد مستخدمو Windows 10 بت 64 بت أكثر أمانًا قليلاً من الإصدارات الأخرى من نظام التشغيل بسبب نظام التشغيل الموقّع. ومع ذلك ، سرق المخترقون المغامرون شهادات رقمية شرعية لمصادقة جذورهم الخفية. أنت لست خارج الغابة تمامًا!

لحسن الحظ ، هناك أداتان نفحص النظام بهما. ومع ذلك ، فهي ليست دقيقة بنسبة 100٪.

كاسبيرسكي TDSSKiller هو ماسح ضوئي سريع معروف للجذور الخفية. يقوم بمسح وإزالة عائلة البرامج الضارة روتكيت. Win32.TDSS. يحتوي الرابط أعلاه على صفحة التنزيل بالإضافة إلى قائمة كاملة بالبرامج الضارة التي يزيلها TDSSKiller.

قم بتنزيل TDSSKiller وتشغيل الملف. اتبع الإرشادات التي تظهر على الشاشة ، واترك المسح يكتمل ، وإزالة أي شيء ضار. أعد تشغيل النظام في الوضع الآمن وفقًا للتعليمات السابقة.

Malwarebytes Anti-Rootkit BETA (MBAR) هو أداة إزالة الجذور الخفية الثانية سهلة الاستخدام لدينا. قم بتنزيل البرنامج وتشغيله ، واستخراجه إلى سطح المكتب. MBAR في مرحلة تجريبية ولكن منذ سنوات. انها مجرد إخلاء المسؤولية من البرنامج ربما لا العثور على عدوى. قم بتحديث قاعدة البيانات ، ثم افحص نظامك.

احذف أي إدخالات ضارة عند اكتمال الفحص. أعد تشغيل النظام في الوضع الآمن وفقًا للتعليمات السابقة.

Malwarebytes هو دعامة إزالة البرمجيات الخبيثة أفضل 10 برامج مجانية لمكافحة الفيروساتبغض النظر عن جهاز الكمبيوتر الذي تستخدمه ، فأنت بحاجة إلى الحماية من الفيروسات. إليك أفضل أدوات مكافحة الفيروسات المجانية التي يمكنك استخدامها. اقرأ أكثر . يقوم برنامج Malwarebytes بفحص البرامج الضارة وعزلها ، مما يسمح لنا بتنظيف النظام تمامًا. افتح Malwarebytes وقم بتحديث تعريفات البرامج الضارة. ثم اضرب إفحص الآن وانتظر اكتمال العملية.

تميل Malwarebytes إلى إلقاء عدد من الإيجابيات الزائفة. على سبيل المثال ، ستظهر بعض تطبيقات تعدين البيتكوين كبرامج ضارة. أي شيء يحمل شهادة رقمية غير موقعة سيؤدي إلى تحذير - بشكل مفهوم ، حيث أن معظم البرامج الضارة ، بالطبع ، غير موقعة.

تحقق من قائمة العناصر المصابة عند اكتمال الفحص. تم تمييز عناصر الإسناد الترافقي البرامج الضارة مع اسم ملفهم. يمكنك القيام بذلك عن طريق إكمال بحث على الإنترنت باستخدام "[file name] Malwarebytes إيجابية خاطئة." بدلاً من ذلك ، أكمل البحث عبر الإنترنت عن "[اسم الملف] البرامج الضارة". عزل وإزالة أي مؤكد البرامج الضارة.

مجموع جوتي والفيروسات

سأقوم بإلقاء كلمة هنا فيما يتعلق بخدمات مسح الملفات عبر الإنترنت Jotti و Virus Total. تتيح لك كلتا الخدمتين تحميل ملفات فردية للمسح الضوئي مقابل عدد من برامج مكافحة الفيروسات الشائعة. يتم فهرسة النتائج من خلال الخدمات وإتاحتها لمطوري برامج مكافحة الفيروسات لزيادة دقة الكشف عن منتجاتهم.

فهي ليست بأي حال من الأحوال بديلاً عن منتجات مكافحة الفيروسات ومكافحة البرامج الضارة. ومع ذلك ، يمكنهم التأكد بسرعة من حالة إيجابيتك الزائفة.

Malwarebytes AdwCleaner هو التالي في القائمة. منتج آخر من Malwarebytes ، يقوم AdwCleaner بمسح وإزالة مخترقي البرامج الإعلانية والمتطفلين. يمكن لـ AdwCleaner تحقيق الكثير من النتائج اعتمادًا على مستوى العدوى على نظامك.

أحدث إصدار من حزم حزم AdwCleaner حسب البرنامج وخدمات الإدراج ومشكلات التسجيل والاختصارات الضارة وعمليات إعادة توجيه المتصفح والمزيد. على سبيل المثال ، إذا كنت تستخدم Chrome ، فسيتم إدراج جميع المشاكل المتعلقة بالمتصفح في قائمة منسدلة. من هناك يمكنك عزل الإضافات الضارة وغيرها.

ميزة أخرى مفيدة Malwarebytes AdwCleaner هي إعادة تعيين Winsock المتكاملة. ال Winsock يحدد كيفية تواصل خدمات الشبكة مع الإنترنت الأوسع ، مع التركيز على TCP / IP (بروتوكولات الإنترنت). إذا تم اختراق عمليات البحث في المتصفح وإعادة توجيهها ، فإن إعادة تعيين Winsock يمكن أن يخفف من بعض المشكلات.

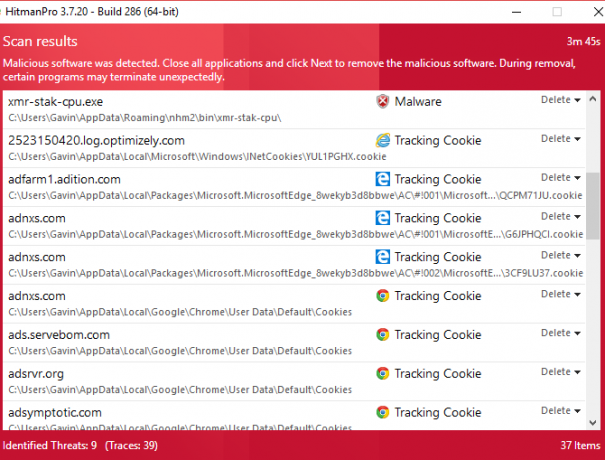

HitmaPro هي أداة قوية لإزالة البرامج الضارة الثانوية مدفوعة الأجر. لا تقلق بشأن الدفع لـ HitmanPro حتى الآن. يمكنك تنزيل الإصدار التجريبي المجاني واستخدامه لإزالة العدوى الحالية. تحديد لا ، أريد فقط إجراء فحص لمرة واحدة ، ثم اختر التالى.

حتى بعد جهود إزالة البرامج الضارة الأخرى ، يمكن لـ HitmanPro تحقيق المزيد من النتائج. لهذا السبب نستخدمها أخيرًا - لالتقاط أي شيء تسبب في انزلاق الشبكة. مثل بعض الأدوات الأخرى التي استخدمناها ، يمكن لـ HitmanPro التخلص من إيجابية كاذبة أو اثنتين ، لذا تحقق جيدًا قبل العزل.

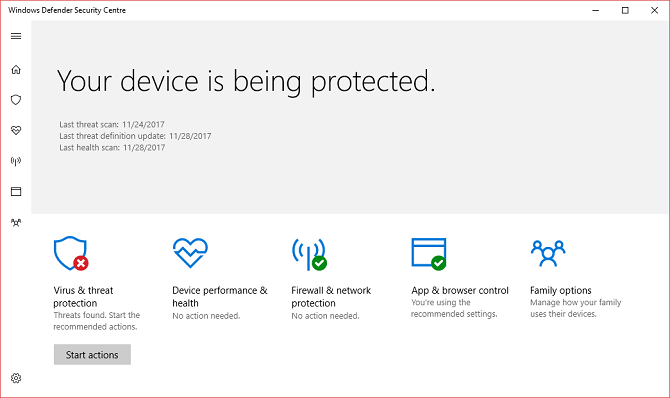

4.5 مضادات الفيروسات

عند هذه النقطة ، نقوم بفحص النظام باستخدام برنامج مكافحة الفيروسات الخاص بك. إذا لم يكن لديك برنامج مكافحة فيروسات مثبت ، فأفترض أنك تستخدم Windows Defender. إن Windows Defender ليس هو أسوأ منتج موجود على الإطلاق من خلال اللقطة الطويلة - فهو ليس أفضل منتج مجاني أيضًا - ولكنه بالتأكيد أفضل من لا شيء. تحقق من قائمة بأفضل برامج مكافحة الفيروسات المجانية حولها أفضل 10 برامج مجانية لمكافحة الفيروساتبغض النظر عن جهاز الكمبيوتر الذي تستخدمه ، فأنت بحاجة إلى الحماية من الفيروسات. إليك أفضل أدوات مكافحة الفيروسات المجانية التي يمكنك استخدامها. اقرأ أكثر - أقترح أفيرا أو أفاست.

العودة إلى الأعمال. أكمل مسحًا كاملًا للنظام لمعرفة ما يكمن. نأمل أن يكون الجواب لا شيئ. إذا كان الأمر كذلك ، فأنت جيد للتوجه إلى القسم التالي.

إذا لم يكن الأمر كذلك ، فلدي بعض الأخبار السيئة قليلاً بالنسبة لك. هذا هو المكان الذي تنفصل فيه مساراتنا. يركز هذا الدليل على تقديم أدوات تغطية لإزالة البرامج الضارة. ولكن ، يا صديقي ، لم نفقد كل شيء. أمامك خياران:

- أكمل القائمة مرة أخرى بالترتيب. بعض البرامج الضارة تشوه المتغيرات الأخرى. الجري عبر القائمة مرة أخرى قد يلحق ويزيل المزيد من الأضرار.

- لاحظ الأسماء المحددة لعائلات البرامج الضارة المفصلة في نتائج فحص مكافحة الفيروسات. أكمل البحث على الإنترنت عن "إزالة [اسم عائلة / نوع] تعليمات إزالة البرامج الضارة". ستجد تعليمات أكثر تفصيلاً خاصة بنوع العدوى.

5. بعد عملية الإزالة

بعد إزالة البرامج الضارة المسيئة من نظامك ، هناك القليل من مهام التنظيف التي يجب الاهتمام بها. لا تستغرق وقتًا طويلاً ولكن يمكن أن تكون هي الفرق بين إعادة بدء العمليات المنتظمة والاستسلام للبرامج الضارة مرة أخرى.

5.1 استعادة النظام

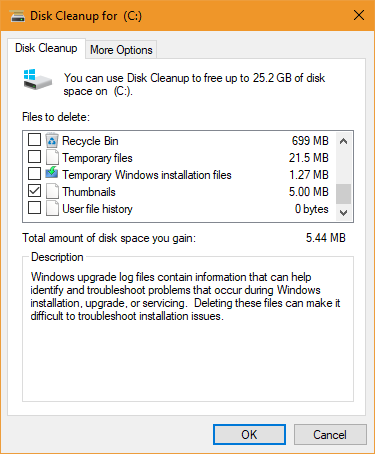

لقد حاولنا استخدام استعادة النظام للتراجع عن النظام الخاص بك. إذا لم يفلح ذلك أو كانت لديك نقاط استعادة تم إنشاؤها بعد إدخال البرامج الضارة إلى نظامك ، فيجب حذفها. سنستخدم تنظيف القرص لإزالة جميع نقاط الاستعادة باستثناء أحدثها.

اكتب تنظيف القرص في شريط البحث في قائمة ابدأ وحدد أفضل تطابق. حدد محرك الأقراص الذي ترغب في تنظيفه ؛ في كثير من الحالات ، سيكون هذا C:. تحديد تنظيف ملفات النظام متبوعًا بمحرك الأقراص الذي ترغب في تنظيفه (نفس محرك الأقراص المحدد أولاً). حدد الجديد المزيد من الخيارات التبويب. تحت استعادة النظام ونسخ الظل تحديد نظف… ومتابعة الحذف.

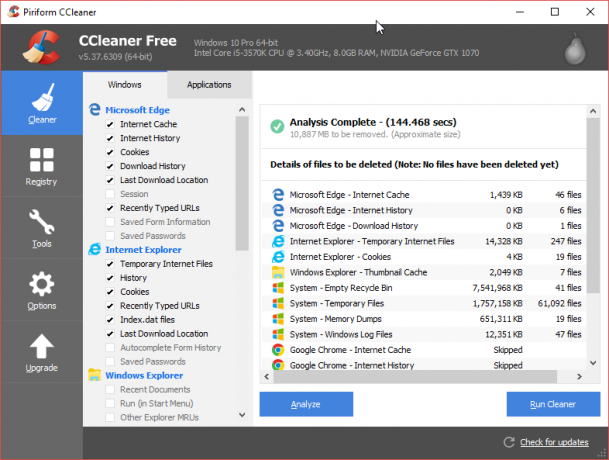

5.2 الملفات المؤقتة

بعد ذلك ، قم بتنظيف ملفاتك المؤقتة. سوف نستخدم سي كلينر لهذه العملية. باستخدام الرابط ، قم بتنزيل إصدار CCleaner المجاني وتثبيته. يحتوي CCleaner الآن على اكتشاف ذكي لملفات تعريف الارتباط ، مما يترك ملفات تعريف الارتباط الأكثر زيارة والأكثر أهمية في مكانها.

صحافة حلل وانتظر اكتمال الفحص. ثم اضغط شغل المنظف.

5.3 تغيير كلمات المرور الخاصة بك

تسرق بعض متغيرات البرامج الضارة البيانات الخاصة. تتضمن هذه البيانات كلمات المرور والمعلومات المصرفية ورسائل البريد الإلكتروني والمزيد. أنصح بشدة بتغيير جميع كلمات المرور الخاصة بك على الفور.

يعد استخدام مدير كلمات المرور طريقة ممتازة لتتبع عدد لا يحصى من الحسابات عبر الإنترنت. والأفضل من ذلك ، أنها تتيح لك استخدام كلمة مرور قوية للغاية بدلاً من الآخرين. ولكن إذا تم اختراق جهاز الكمبيوتر الخاص بك ، فيجب عليك تغيير كلمة المرور الرئيسية لمديرك الذي تختاره.

5.4 إعادة تعيين المستعرض الخاص بك

تغير بعض متغيرات البرامج الضارة إعدادات متصفح الإنترنت لديك. يمكننا إعادة ضبط إعدادات المتصفح الخاص بك لضمان إزالة أي شيء ضار.

- كروم: رئيس ل الإعدادات> إظهار الإعدادات المتقدمة> إعادة تعيين الإعدادات.

- ثعلب النار: رئيس ل الإعدادات. تحديد علامة استفهام زرقاء لفتح قائمة المساعدة. تحديد معلومات استكشاف الأخطاء وإصلاحها> إعادة تعيين Firefox> إعادة تعيين Firefox.

- الأوبرا: إغلاق الأوبرا. افتح موجه أوامر مرتفع بالضغط مفتاح Windows + Xواختيار موجه الأوامر (المشرف). انسخ الأمر التالي إلى النافذة: del٪ AppData٪ \ Opera \ Opera \ operaprefs.ini. اضغط دخول.

- سفاري: رئيس ل الإعدادات> إعادة تعيين Safari> إعادة تعيين.

- تحديث Edge Creators قبل السقوط: رئيس ل الإعدادات> مسح بيانات المتصفح. حدد القائمة المنسدلة وحدد جميع المربعات.

- تحديث Edge Creators بعد انتهاء السقوط: صحافة مفتاح Windows + I. افتح تطبيقات. مرر لأسفل إلى مايكروسوفت ايدج وحدد المتقدمة> إعادة تعيين.

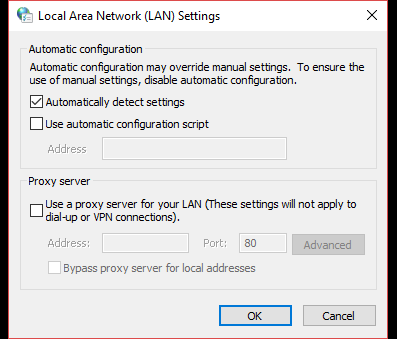

5.5 تحقق من إعدادات الوكيل

بالإضافة إلى إعادة تعيين المتصفح ، يجدر أيضًا التحقق جيدًا من عدم وجود أي خوادم وكيلة غير متوقعة.

رئيس ل لوحة التحكم> خيارات الإنترنت> اتصالات> إعدادات LAN. التحقق من الكشف عن الإعدادات تلقائيا والتأكد استخدم خادم وكيل لا يزال واضحا. إذا كان هناك عنوان وكيل (لم تقم بإدراجه) ، أقترح إعادة فحص جهاز الكمبيوتر الخاص بك.

5.6 استعادة اقترانات الملفات الافتراضية

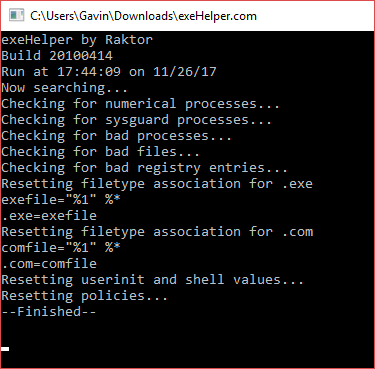

في بعض الأحيان بعد الإصابة بالبرامج الضارة ، ستجد أنه لا يمكنك تشغيل أو فتح أي برامج على الإطلاق. تتعلق هذه المشكلة عادةً بارتباطات الملفات الافتراضية المقطوعة.

سنستخدم برنامجًا صغيرًا لإصلاح اقترانات الملفات المعطلة. استخدم هذا الرابط لتنزيل exeHelper. سيتعين عليك قبول شروط وأحكام المنتدى ، ولكن ليس عليك الاشتراك في أي شيء. انقر بزر الماوس الأيمن على الملف الذي تم تنزيله وحدد تشغيل كمسؤول. دع العملية كاملة.

يمكنك استبدال اقترانات الملفات يدويًا باستخدام ملف إدخال تسجيل. استخدم هذا الرابط لتنزيل قائمة شاملة بأنواع الملفات والبروتوكولات عبر TenForums. بمجرد التنزيل ، قم بفك ضغط الملف وانقر نقرًا مزدوجًا فوق أي ارتباط تريد استعادته إلى الوضع الافتراضي.

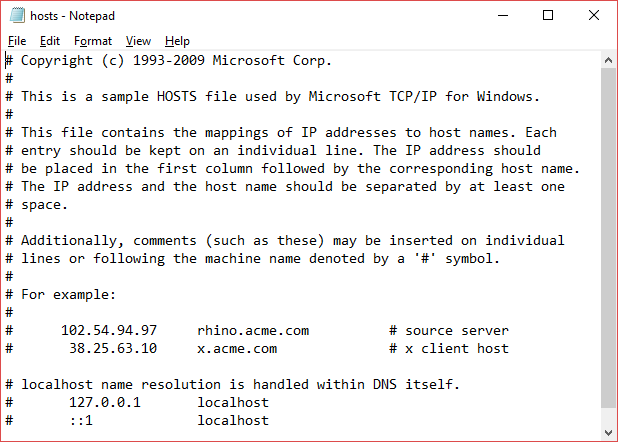

5.7 تحقق من ملف Hosts الخاص بك

يحتوي كل نظام تشغيل على ملف hosts. يحدد ملف hosts أسماء النطاقات المرتبطة بأي مواقع ويب. ملف المضيفين يتفوق على إعدادات خادم DNS الخاص بك. بهذا المعنى ، يمكنك جعل نقطة ملف المضيفين في أي مكان. هذا هو السبب في أن بعض متغيرات البرامج الضارة تضيف عمليات إعادة توجيه IP الخاصة بها - لإعادتك إلى موقع تصيد أو موقع ضار آخر مرارًا وتكرارًا.

ابحث عن ملف المضيفين:

- شبابيك: C: \ Windows \ system32 \ drivers \ etc \ hosts

- Mac و Linux: /etc/hosts

ستحتاج إلى وصول إداري لتحرير ملف المضيفين. علاوة على ذلك ، يجب عليك تحرير ملف المضيفين باستخدام محرر نصوص.

اذا، عن ماذا تبحث؟ أي شيء يبدو أو يبدو غير مرغوب فيه. لا يجب أن يحتوي ملف مضيفات Windows على أي شيء غير مضبوط فيه - وهذا يعني أن الخطوط التي لا تحتوي على "#" أمامه. قرارات المضيف المحلي واسم المضيف إلى 127.0.0.1 أمر طبيعي تمامًا ، لا داعي للذعر إذا اكتشفت ذلك.

احذف أي إدخالات مسيئة (بعد التدقيق عبر الإنترنت) ، واحفظ تعديلاتك ، واخرج.

5.8 إظهار وإعادة التمكين

تخفي بعض إصابات البرامج الضارة جميع ملفاتك. وصول تعطيل آخر إلى التطبيقات الأساسية ، مثل لوحة التحكم أو إدارة المهام أو موجه الأوامر. هناك تطبيقان صغيران نستخدمهما لعكس هذه المشكلات.

لجعل ملفاتك مرئية مرة أخرى ، قم بتنزيلها وتشغيلها إظهار.

لاستعادة الوصول إلى لوحة التحكم والأدوات الحيوية الأخرى ، قم بتنزيلها وتشغيلها إعادة التمكين.

6. برامج الفدية

تعد Ransomware مشكلة رئيسية لمستخدمي الإنترنت حول العالم. مثل البرامج الضارة ، هناك العديد من متغيرات برامج الفدية لكل منها خصائص ضارة متميزة. ومع ذلك ، هناك زوجان من الخصائص الرئيسية التي تميز برامج الفدية عن البرامج الضارة.

- عادة ما تبدأ الإصابة ببرامج الفدية بصمت ، وتشفير ملفاتك الشخصية والخاصة باستخدام قائمة محددة مسبقًا من امتدادات الملفات المستهدفة.

- عادة ما تقوم Ransomware بتأمين نظامك ، مما يجبرك على دفع فدية لاسترداد مفتاح إلغاء القفل.

- أخيرًا ، حتى إذا قمت بإزالة عدوى برامج الفدية ، فإن ملفاتك لا تقوم بفك تشفيرها بطريقة سحرية. (إضافة إلى ذلك ، الملفات المشفرة سابقًا ليست آمنة - فهي مشفرة فقط ، إلى جانب البقية.)

صعود برامج الفدية هو آفة تسبب قدرا كبيرا من المتاعب. ربما أفضل مثال على برامج الفدية هو WannaCry هجوم Global Ransomware وكيفية حماية بياناتكضرب هجوم إلكتروني ضخم أجهزة الكمبيوتر في جميع أنحاء العالم. هل تأثرت ببرامج الفدية الخبيثة ذاتية التكرار؟ إذا لم يكن الأمر كذلك ، كيف يمكنك حماية بياناتك دون دفع الفدية؟ اقرأ أكثر . اكتسحت برامج الفدية WannaCry شديدة الخطورة حول العالم تشفير ملايين الأنظمة في أكثر من 100 دولة. أوقف باحث الأمن ماركوس هاتشينس ، المعروف أيضًا باسم MalwareTechBlog ، انتشار برنامج الفدية عن طريق تسجيل اسم نطاق موجود في شفرة مصدر برنامج الفدية.

تتطلب Ransomware إذن نهجًا ذا شقين. لسوء الحظ ، لا يعمل الاحتواء التفاعلي إلا إذا التقطت برنامج الفدية قيد التشغيل. إزالة برنامج الفدية و فك تشفير الملفات لا يمكن تحقيقه للعديد من المتغيرات.

6.1 فك تشفير رانسومواري

كما ذكرنا للتو ، هناك عدد كبير من متغيرات برامج الفدية هناك. يستخدمون خوارزميات تشفير مختلفة لجعل ملفاتك الخاصة عديمة الفائدة - ما لم تتمكن من فك تشفيرها.

نجح باحثو الأمن في اختراق العديد من خوارزميات برامج الفدية. انزلق مطورو برامج الفدية الأخرى وقدموا أدلة على مكان أداة فك التشفير ، بينما كشفت غارات تطبيق القانون عن عدد من مفاتيح التشفير الخاصة لبرامج الفدية الرئيسية المتغيرات.

إذا كنت مصابًا بعدوى فدية ، فأنت بحاجة إلى التصرف بسرعة.

تعلن معظم متغيرات برامج الفدية عن وجودها بعد تشفير ملفاتك ، جنبًا إلى جنب مع اسمها ، عبر ملاحظة فدية. إذا لم يحدث ذلك ، فأنت بحاجة إلى تحميل ملف مشفر إلى ID Ransomware (يقبل الموقع أيضًا ملاحظات الفدية أو الارتباطات التشعبية المضمنة في الفدية). سيحدد الموقع العدوى بسرعة.

ابحث عن أداة فك التشفير

بمجرد أن تعرف ما الذي تواجهه ، يمكنك محاولة إيجاد أداة لإصلاح الضرر. عدة مواقع ، بما في ذلك أنفسنا 12 أدوات يمكنك استخدامها للمساعدة في التغلب على برامج الفديةتعد برامج الفدية من أكبر المشكلات التي تواجه مستخدمي الكمبيوتر. وعلى الرغم من صعوبة مكافحة عدوى برامج الفدية ، إلا أنها ليست مستحيلة. انظر كيف يمكن لهذه الأدوات أن تساعد. اقرأ أكثر قائمة أدوات فك التشفير.

- مشروع لا مزيد من الفدية

- كاسبيرسكي الحرة Ransomware Decryptors

- برنامج Avast Free Ransomware Decryptors

- محاربة قائمة برامج فك التشفير من أدوات فك التشفير - قائمة سوبر

- مجموعة WatchPoint Decryptors - قائمة سوبر

إذا لم تجد أداة فك التشفير التي تحتاجها ، فحاول إكمال بحث عبر الإنترنت عن "[ransomware variant] + أداة فك التشفير". ومع ذلك ، لا تتجه إلى عمق نتائج البحث - هناك مواقع تصيّد وغيرها من المواقع الخبيثة التي تُدرج ببساطة اسم ما تبحث عنه لتأكيد المستخدمين غير المشتبه فيهم.

لن أعلق على كيفية استخدام الأدوات الفردية. هناك ببساطة طريقة كثيرة جدًا لتقديم النصائح والإرشادات التفصيلية. تأتي الغالبية العظمى مع بعض التعليمات على الأقل لاستخدامها.

7. كيفية وقف عدوى البرامج الضارة الأخرى

الآن نظامك خالٍ من العدوى ، حان الوقت لتقييم كيفية منعه من الحدوث مرة أخرى. هناك العديد من برامج مكافحة الفيروسات ، وبرامج مكافحة البرامج الضارة ، وتنظيف النظام ، وحظر البرامج النصية ، وأدوات تدمير العملية هناك ، فمن الصعب معرفة من أين تبدأ.

ارتاح بسهولة. سنوضح لك كيفية بناء أفضل الجدران لمنع البرامج الضارة.

7.1 مكافحة الفيروسات

لتبدأ تحتاج إلى مجموعة مكافحة الفيروسات. إذا كان لديك بالفعل تثبيت واحد ، ففكر في تغييره إلى شيء أفضل. بصراحة ، يتلقى أولئك الذين يستخدمون Windows Defender مستوى أساسيًا من الحماية. يعد Windows Defender أداة أفضل بكثير من السنوات السابقة ، ولكنه لا يمكن مقارنته بخيارات الجهات الخارجية الأخرى.

جرب أجنحة Bitdefender أو Trend Micro ذات الأسعار الممتازة. بدلاً من ذلك ، إذا كنت راضيًا عن حل مجاني ، فجرّب Avast.

- برنامج Bitdefender Antivirus Plus 2018

- Trend Micro Antivirus + Security

- آفاست مكافح فيروسات مجاني

7.2 مكافحة البرامج الضارة

بعد ذلك نحتاج إلى أداة مكافحة البرامج الضارة. يحتوي سوق أدوات مكافحة البرامج الضارة على أدوات موثوقة أقل من سوق مكافحة الفيروسات ، مما يجعل تحديداتنا أسهل.

- التقيم مكافحة البرامج الضارة - الإصدار المجاني على ما يرام ، ولكن انتقل إلى Premium إذا كنت تستطيع تحمل النفقات السنوية.

- Zemana AntiMalware - مرة أخرى ، الإصدار المجاني جيد.

7.3 مكافحة رانسومواري

نحن نبني نهجًا متعدد الطبقات لأمان الكمبيوتر. صحيح أن وجود العديد من أجنحة مكافحة الفيروسات يخلق تأثيرًا محايدًا تقريبًا. لكن وجود خدمات متعددة تركز على ناقلات الهجوم المختلفة هو عكس ذلك تمامًا. تركز أدوات مكافحة برامج الفدية على إيقاف دخول برامج الفدية إلى نظامك في المقام الأول.

- Cybereason RansomFree

- برنامج Malwarebytes Anti-Ransomware BETA

- إنذار

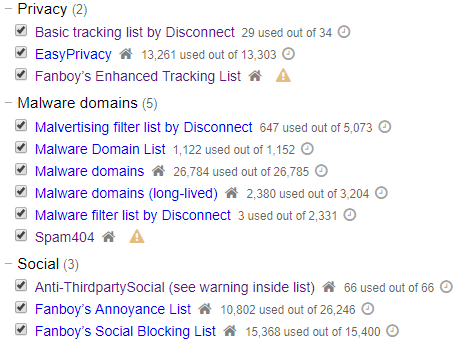

7.4 أمن المتصفح

الثغرة التي تم تجاهلها بشكل كبير هي متصفح الإنترنت الخاص بك. هناك عدد كبير من المواقع الضارة تنتظرك. بالإضافة إلى ذلك ، يمكن أن تصيبك حملات الإعلانات الخبيثة دون أن تدرك حتى أن أي شيء سيء. يمكن أن يؤدي قضاء الوقت في تعزيز متصفحك إلى إيقاف عدد كبير من هجمات البرامج الضارة وبرامج الفدية قبل أن تبدأ.

تختلف أدوات الأمان باختلاف المتصفح ، ولكن هناك أدوات مماثلة لمعظمها. الأدوات أدناه هي نقطة انطلاق رائعة لأمان المتصفح:

- نوسكريبت: يعمل امتداد Firefox هذا على إيقاف تشغيل عدد من النصوص البرمجية للخلفية ، ومنع التسجيل ، والنقر ، والمزيد.

- uBlock Origin: هذا الامتداد متعدد المتصفحات يوقف مجموعة كبيرة من خوادم التتبع ، malvertising ، النقرات Clickjacking: ما هو ، وكيف يمكنك تجنبه؟من الصعب الكشف عن Clickjacking ومن المحتمل أن تكون مدمرة. إليك ما تحتاج إلى معرفته حول النقر السريع ، بما في ذلك ما هو عليه ، وأين ستراه ، وكيفية حماية نفسك منه. اقرأ أكثر ، و اكثر. (في الصورة أعلاه).

- قطع الاتصال: يتيح لك تصور وحظر العديد من المواقع التي تتبع استخدامك للإنترنت.

- Privacy Badger: يمنع تعقب وخوادم malvertising.

- HTTPS في كل مكان: يجبر جميع مواقع الويب على استخدام HTTPS 6 طرق يمكنك تتبعها في وضع التصفح المتخفي أو وضع التصفح الخاصالتصفح الخاص خاص في 99٪ من الحالات ، ولكن هل يمكن اختراق التصفح الخاص؟ هل يمكنك معرفة ما شاهده شخص ما في وضع التصفح المتخفي؟ اقرأ أكثر ، يعزز أمانك العام ، يمنع هجمات الرجل في الوسط.

تعتمد مجموعة الإضافات التي تستخدمها على عادات التصفح لديك. ومع ذلك ، إذا كنت غير مرتاح لمدى تتبع الإنترنت ، فإن NoScript أو uBlock Origin أمر لا بد منه (أو دليل شامل لتجنب مراقبة الإنترنت! تجنب مراقبة الإنترنت: الدليل الكامللا تزال مراقبة الإنترنت موضوعًا ساخنًا ، لذلك أنتجنا هذا المورد الشامل عن سبب كونها صفقة كبيرة ، ومن يقف وراءها ، وما إذا كان يمكنك تجنبها تمامًا ، وأكثر من ذلك. اقرأ أكثر ).

لا تحتاج إلى جميع الأدوات المذكورة أعلاه. كما قلت ، أكثر من مجموعة برامج مكافحة الفيروسات هي الطريقة الخاطئة. أنا شخصياً أقوم بدمج Bitdefender و Malwarebytes Anti-Malware Premium و Cybereason RansomFree.

ومع ذلك ، هناك مجموعة من الأدوات المفيدة حقًا لك للنظر فيها.

- مجموعة الطوارئ Emsisoft: Emsisoft Emergency Kit هي أداة محمولة تبحث عن مجموعة واسعة من البرامج الضارة والفيروسات والمزيد. مفيد كجزء من مجموعة استرداد محرك أقراص USB.

- برنامج SuperAntiSpyware: الإصدار المجاني من SUPERAntiSpyware يكتشف ويزيل مجموعة كبيرة من البرامج الضارة وبرامج الإعلانات المتسللة وبرامج التجسس.

- بحث Spybot & تدمير: Spybot هي أداة طويلة الأمد لمكافحة برامج التجسس تقوم بإصلاح وتنظيف مجموعة كبيرة من الكيانات الضارة.

- أداة كاسبيرسكي لمكافحة الفدية: تحظر أداة مكافحة الفدية من Kaspersky مجموعة كبيرة من برامج الفدية

7.6 Linux Live CD / USB

لا تمثل البرامج الضارة مشكلة إلا إذا لم تكن مستعدًا. أضف قرص مضغوط مباشر يعمل بنظام التشغيل Linux أو USB لإعداد يوم القيامة الخاص بالبرامج الضارة مجموعة أدوات إصلاح الكمبيوتر في جيبك: قرص تمهيد تمهيد على عصا USBداخل مجموعة أدوات فني الخاص بي ، أحتفظ بمحرك أقراص USB محمول محمل بأكثر الأدوات المدهشة على هذا الكوكب: مجموعة أدوات إصلاح جهاز الكمبيوتر الخاص بي. في هذه المقالة ، أشارك محتوياته. اقرأ أكثر ، وستكون في وضع جيد. تعمل أنظمة التشغيل Linux Live على التثبيت الحالي. تقوم بتشغيل نظام التشغيل المباشر من قرص أو محرك أقراص USB ، مما يمنحك الوصول إلى مجموعة قوية من الأدوات المساعدة بالإضافة إلى نظام التشغيل المصاب.

هنا خمسة يجب عليك التفكير فيها أفضل 5 أقراص إنقاذ واستعادة لاستعادة نظام Windowsإليك أفضل أقراص الإنقاذ في Windows لمساعدتك في الوصول إلى جهاز الكمبيوتر الخاص بك لإجراء الإصلاحات والنسخ الاحتياطي ، حتى عندما لا يتم التمهيد. اقرأ أكثر عمل نسخة الآن. (الشفاء المصاب أجهزة الكمبيوتر ليست الشيء الوحيد الذي تعمل عليه الأقراص المضغوطة الحية ومحركات أقراص USB! 50 استخدامات باردة للأقراص المدمجة الحيةربما تكون الأقراص المضغوطة الحية هي الأداة الأكثر فائدة في مجموعة أدوات أي مهوس. يوضح هذا الدليل الإرشادي المباشر للأقراص المدمجة العديد من الاستخدامات التي يمكن أن توفرها الأقراص المضغوطة أو أقراص DVD الحية ، من استعادة البيانات إلى تحسين الخصوصية. اقرأ أكثر )

- القرص المضغوط لإنقاذ النظام

- Hiren's BootCD

- كنوبيكس

- القرص المضغوط التمهيد النهائي

- طقم انقاذ الثالوث

بمجرد تنزيل واحد أو أكثر من أقراص الإنقاذ ، ستحتاج لحرقها على الوسائط المفضلة لديك كيفية بناء القرص المضغوط الخاص بك لينكس لايف للتشغيلمن السهل إنشاء قرص مضغوط مباشر قابل للتمهيد DIY في Linux ، باستخدام أدوات الطرف الثالث أو أنظمة التشغيل Linux الرسمية. تحتاج مساعدة؟ اتبع هذه الخطوات لإنشاء قرص مضغوط مباشر يعمل بنظام Linux في دقائق. اقرأ أكثر .

8. البيت و جاف

نظريًا ، أصبح جهاز الكمبيوتر الخاص بك خالٍ تمامًا من البرامج الضارة. علاوة على ذلك ، لقد قمت بتثبيت بعض برامج مكافحة الفيروسات ومكافحة البرامج الضارة وأداة مكافحة الفدية للحفاظ على سلامتك. لقد قمت أيضًا بتثبيت بعض الأدوات لإيقاف تشغيل النصوص البرمجية غير المرغوب فيها في متصفح الإنترنت لديك. علاوة على ذلك ، لقد قمت بإنشاء Linux Live CD أو محرك أقراص USB لحفظ لحم الخنزير المقدد في المرة القادمة.

بشكل عام ، يبدو نظامك بالكامل أكثر أمانًا. لكن لا تكن راضيًا.

واحدة من أكبر المعارك هي تعليم المستخدم - أنا وأنت خلف الشاشة. إن قضاء بعض الوقت في إعداد نظامك وفهم مكان ظهور التهديدات يمثل خطوة رائعة إلى الأمام!

حظا موفقا ابقى في امان.

جافين هو كاتب أول في MUO. وهو أيضًا محرر ومدير تحسين محركات البحث لموقع شقيق MakeUseOf الذي يركز على التشفير ، Blocks Decoded. حصل على درجة البكالوريوس (مع مرتبة الشرف) في الكتابة المعاصرة مع ممارسات الفن الرقمي المنهوبة من تلال ديفون ، بالإضافة إلى أكثر من عقد من الخبرة في الكتابة المهنية. يتمتع بكميات وفيرة من الشاي.