الإعلانات

هناك أناس يكسبون الملايين من التدخل في جهاز الكمبيوتر الخاص بك. كل نقرة وبريد إلكتروني يمكن أن يجعلك في متناولهم. كيف تحمي نفسك؟ من خلال التعرف على التقنيات التي يستخدمونها وما يمكنك القيام به حيالهم. إليك دليلك إلى برامج الفدية والتهديدات الأخرى التي قد تواجهها.

برامج الفدية

Ransomware هو أي برنامج يطالبك بدفع الثمن قبل أن تتمكن من إلغاء تثبيته أو الوصول إلى برامجك الأخرى. إنه يحتفظ بالأداء السليم لجهاز الكمبيوتر الخاص بك كرهينة مقابل فدية.

يمكن أن تكون برامج الفدية بسيطة مثل النافذة التي تقول أن لديك فيروسًا أو برامج ضارة أخرى على جهاز الكمبيوتر الخاص بك. ثم سيخبرك أن لديهم مضاد الفيروسات الوحيد الذي يمكنه التخلص منه وسيبيعه لك مقابل 19.95 دولارًا فقط - أدخل تفاصيل بطاقتك الائتمانية هنا. ثم يقومون بفرض رسوم احتيالية على بطاقتك الائتمانية وسيظل لديك الفيروس. بشكل عام ، لا تدفع الفدية. تحقق من مقالتنا على الضرب الفدية وكيفية إزالته لا تدفع - كيف تهزم Ransomware!تخيل فقط إذا ظهر شخص ما على عتبة بابك وقال ، "مرحبًا ، هناك فئران في منزلك لم تكن على علم بها. أعطنا 100 دولار وسوف نتخلص منها. "هذا هو برنامج Ransomware ... اقرأ أكثر لبعض الاقتراحات.

هناك قطعة سيئة واحدة من برامج الفدية تسمى CryptoLocker. ليس هناك أي أمل للأشخاص الذين تصاب أجهزة الكمبيوتر به. يقوم برنامج الفدية بتشفير ملفاتك بمجرد فتحها ، مما يجعلها عديمة الفائدة لك بدون مفتاح لفك تشفيرها. سيبيعون لك المفتاح مقابل ثلاثمائة دولار.

بمجرد أن ترى أن لديك CryptoLocker على جهاز الكمبيوتر الخاص بك ، قم بفصل الكمبيوتر من الشبكة الخاصة بك. افصل كبل الشبكة وأوقف تشغيل بطاقة WiFi. لا تستخدم أي شيء لإزالة CryptoLocker حتى الآن - فقد توقفت عن تشفير الملفات - ولكنك بحاجة إلى تحديد ما إذا كنت ستدفع الفدية للحصول على مفتاح فك التشفير.

إذا قمت بإزالة CryptoLocker ، فلن تتمكن من دفع الفدية لفك تشفير ملفاتك. نوصي بعدم دفع الفدية - وهذا يشجعهم على التوصل إلى المزيد من عمليات الاحتيال ، ولكن القرار لك. في بعض الأحيان يعمل ، في بعض الأحيان لا يعمل. بعد أن تتخذ قرارك وتتخذ إجراءً ، يمكنك استخدامه بايت البرمجيات الخبيثة لإزالته.

أفضل شيء فعله هو اتباع هذه خطوات لمنع نفسك من التعثر مع CryptoLocker CryptoLocker هو أسوأ البرامج الضارة على الإطلاق وهذا ما يمكنك القيام بهCryptoLocker هو نوع من البرامج الضارة التي تجعل جهاز الكمبيوتر الخاص بك غير قابل للاستخدام بالكامل عن طريق تشفير جميع ملفاتك. ثم يطلب الدفع النقدي قبل إرجاع الوصول إلى جهاز الكمبيوتر الخاص بك. اقرأ أكثر . راجع أيضًا كتابنا الإلكتروني المجاني دليل عالمي لأمن الكمبيوتر دليل عالمي لأمن الكمبيوترمن أحصنة طروادة إلى الديدان إلى المخادعين إلى الصيادلة ، فإن الويب مليء بالمخاطر. لا يتطلب الحفاظ على أمانك البرنامج الصحيح فحسب ، بل يتطلب أيضًا فهم نوع التهديدات التي يجب أن تبحث عنها. اقرأ أكثر .

مكالمات الدعم الفني وهمية

تأتي بعض التهديدات بالكمبيوتر في شكل مكالمة هاتفية. هذا ما يعرف ب هندسة اجتماعية ما هي الهندسة الاجتماعية؟ [MakeUseOf يوضح]يمكنك تثبيت أقوى وأغلى جدار حماية في الصناعة. يمكنك تثقيف الموظفين حول إجراءات الأمان الأساسية وأهمية اختيار كلمات مرور قوية. يمكنك حتى قفل غرفة الخادم - ولكن كيف ... اقرأ أكثر في عالم الأمن ، وهناك أشياء يمكنك القيام بها احمِ نفسك من الهندسة الاجتماعية كيف تحمي نفسك من هجمات الهندسة الاجتماعيةلقد ألقينا الأسبوع الماضي نظرة على بعض التهديدات الرئيسية للهندسة الاجتماعية التي يجب أن تبحث عنها أنت أو شركتك أو موظفيك. وباختصار ، فإن الهندسة الاجتماعية تشبه ... اقرأ أكثر . هذا يعتمد على أن الضحية ليست بارعة بالكمبيوتر. عملية الاحتيال الحالية هي دعم فني مزيف من Microsoft مكالمة. تتلقى مكالمة من شخص يخبرك أن جهاز الكمبيوتر الخاص بك أرسل له إشعارًا بوجود مشكلة. قد يخبرك أنهم فنيون معتمدون لدى Microsoft أو أنهم شركاء Microsoft. سيقول البعض أنهم يتصلون من Microsoft.

سيطلب منك الشخص تثبيت تطبيق. التطبيق عبارة عن باب خلفي في جهاز الكمبيوتر الخاص بك يسمح لهم بعمل ما يريدون باستخدامه. ثم سيطلبون منك أن تدفع لهم. إذا رفضت ، سيقولون إنه سيتعين عليهم التراجع عن مساعدتهم. عندما تدفع لهم ، يقومون بفرض رسوم احتيالية على بطاقتك الائتمانية. إذا حدث هذا لك ، فقد فعلنا مساعدتك بعد الوقوع ضحية لعملية احتيال الدعم الفني ما الذي يجب عليك فعله بعد الوقوع في عملية خداع وهمية لدعم تكنولوجيا المعلومات؟ابحث عن "خداع الدعم الفني المزيف" وستفهم مدى شيوعها في جميع أنحاء العالم. قد تساعدك بعض الاحتياطات البسيطة بعد الحدث على الشعور بأنك لست ضحية. اقرأ أكثر .

التصيد

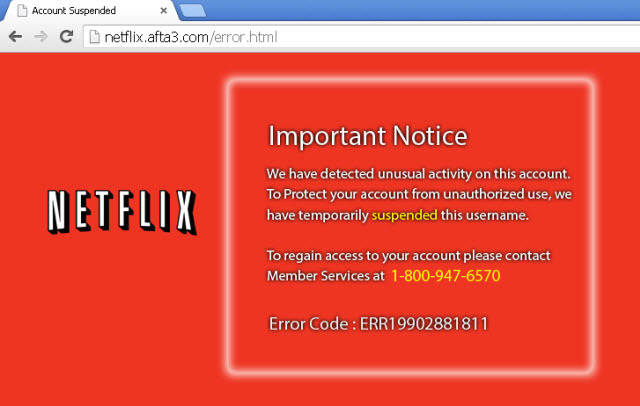

التصيد الاحتيالي هو طريقة عبقرية لقول الصيد - كما هو الحال في الأشخاص الذين يبحثون عن معلومات قيمة. الطُعم عبارة عن رسالة تقرأ أنك بحاجة إلى تحديث تفاصيل الحساب لمتابعة استخدام الخدمة. تستند عملية التصيد الاحتيالي الشائعة الحالية إلى Netflix.

في هذا الإصدار من عملية الاحتيال ، يطلب منك البريد الإلكتروني تسجيل الدخول إلى حساب Netflix الخاص بك. ثم انقر على الرابط وأدخل اسم مستخدم وكلمة مرور Netflix. بعد ذلك ، ستتم إعادة توجيهك إلى موقع يفيد بأن حساب Netflix الخاص بك تم تعليقه وتحتاج إلى الاتصال برقم مجاني للمساعدة.

عند الاتصال بالرقم المجاني ، يجب عليك تنزيل تحديث لـ Netflix وهو مجرد باب خلفي إلى جهاز الكمبيوتر الخاص بك. الآن احتيال الدعم الفني من Microsoft ما هو الدعم الفني المزيف ولماذا لا تثق بكل ما تراه على Googleأنت تجلس في المنزل ، تهتم بشؤونك الخاصة. فجأة ، يرن الهاتف. تلتقط ، وهي Microsoft (أو Norton ، أو Dell ، أو ...). على وجه التحديد ، إنه مهندس دعم ، وهو قلق - قلق بشأن ... اقرأ أكثر يحدث.

للمساعدة في منع عمليات الاحتيال هذه ، شغّل اكتشاف التصيد الاحتيالي في متصفحك. تأتي معظم المستعرضات مع تشغيل هذه الميزة ، ولكن تحقق من ذلك للتأكد ، وقم بتحديث المستعرض الخاص بك كثيرًا.

إذا لم تكن متأكدًا مما إذا كان الرابط آمنًا أم لا ، فهناك مواقع ستساعدك تحديد ما إذا كان الرابط آمنًا أو مريبًا 7 مواقع سريعة تتيح لك التحقق مما إذا كان الرابط آمنًاقبل النقر فوق ارتباط ، استخدم أدوات التحقق من الارتباط هذه للتحقق من أنها لا تؤدي إلى برامج ضارة أو تهديدات أمنية أخرى. اقرأ أكثر . إذا طُلب منك الاتصال برقم مجاني ، فقم بإجراء بحث عبر الويب على الرقم. هناك مواقع مخصصة لتتبع المحتالين عبر الهاتف وأرقام الهواتف التي يستخدمونها. إذا كنت تريد أن يتم إعلامك بشكل استباقي ، فاتبع المواقع التي تبلغ عنها اتجاهات البرامج الضارة الجديدة مثل مدونة MalwareBytes.

هجمات إنترنت الأشياء

إنترنت الأشياء هي التهيئة للمصطلح أناالإنترنت سF تالملوك. ما هو إنترنت الأشياء؟ ما هو إنترنت الأشياء؟ما هو إنترنت الأشياء؟ إليك كل ما تحتاج إلى معرفته عنه ، ولماذا هو مثير للغاية ، وبعض المخاطر. اقرأ أكثر إنها امتداد الإنترنت إلى الأجهزة التي لا يعتبرها معظمها أجهزة كمبيوتر. إنها جميع الأجهزة التي يمكن لجهاز الكمبيوتر الاتصال بها ؛ التخزين المرفق بالشبكة والطابعات اللاسلكية وأجهزة التلفاز الذكية والثلاجات وأجهزة الترموستات والمصابيح الكهربائية. في إنترنت الأشياء ، كل هذه نقاط هجوم الآن.

في الآونة الأخيرة ، تم إطلاق هجوم رفض الخدمة الموزع باستخدام أكثر من 100000 جهاز قادر على إرسال رسائل البريد الإلكتروني. لم يكن لدى معظم الناس فكرة أن بعض هذه الأجهزة يمكنها إرسال بريد إلكتروني ، ناهيك عن وصول شخص آخر على الإنترنت. وفقًا لـ Proofpoint ، شركة الأمن التي كشفت عن هذا الوضع ، تم إرسال الكثير من البريد الإلكتروني ، "... من خلال أدوات المستهلك اليومية مثل أجهزة توجيه الشبكات المنزلية المخترقة ومراكز الوسائط المتعددة المتصلة وأجهزة التلفزيون وثلاجة واحدة على الأقل."

الفيلم الوثائقي التالي ، "هدية للقراصنة"، يجب مشاهدته. تستغرق 30 دقيقة فقط. يمر عبر عدد قليل من المشاكل مع مختلف الأجهزة المتصلة بالشبكة ومحاولات معالجة المشاكل مع الشركات التي صنعت المنتجات.

ما الذي يمكنك فعله للمساعدة في منع الاستيلاء على أغراضك؟ تأكد من أن لديك إعداد أمان قوي على جهاز التوجيه 7 نصائح بسيطة لتأمين جهاز التوجيه وشبكة Wi-Fi في دقائقهل يقوم شخص ما بالتنصت والتنصت على حركة مرور Wi-Fi الخاصة بك ، وسرقة كلمات المرور وأرقام بطاقات الائتمان الخاصة بك؟ هل تعرف حتى إذا كان شخص ما؟ ربما لا ، لذا قم بتأمين شبكتك اللاسلكية بهذه الخطوات السبع البسيطة. اقرأ أكثر وتلك الأجهزة الأخرى. كما أن قراءة الكتيبات واتباعها يقطع شوطًا كبيرًا نحو الحماية.

التطبيقات المحتملة غير المرغوب فيها

صبشكل محتمل شمطلوب أمضاعفات ، أو PUAs، هي برامج يتم تثبيتها على جهاز الكمبيوتر الخاص بك إلى جانب برامج أخرى ، عن طريق الخداع أو الجهل. يمكن أن تكون PUA قطعة من البرامج التي لا تؤذي أي شيء ، ولكنك لا تريدها أو تحتاجها حقًا. قد يكون أيضًا برنامجًا يفتح الكمبيوتر لأي شخص. يمكن أن تأتي PUA هذه من النقر فوق الإعلانات المصممة لتبدو وكأنها إشعارات من جهاز الكمبيوتر الخاص بك ، أو يمكن أن تأتي من التحميل الخاطئ على تثبيت برنامج تريده.

بالنسبة للإعلانات ، في بعض الأحيان يتم إجراء ذلك حتى النقر فوق X لإغلاقه يمكن أن يبدأ التنزيل. الطريقة للتعامل مع ذلك هي إغلاقها باستخدام تركيبة المفاتيح Alt + F4. الذي يغلق النافذة على الفور.

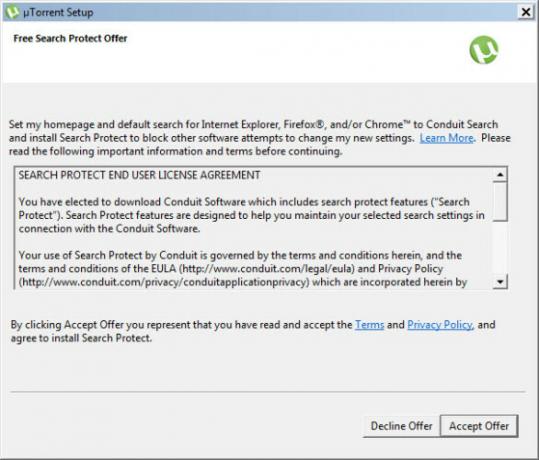

مثال على تثبيت برنامج التحميل الخاطئ هو برنامج حماية البحث المجاني من Conduit ، والذي يمكن تثبيته جنبًا إلى جنب مع uTorrent على سبيل المثال. إنه ليس برنامجًا سيئًا ، ولكنه على الأرجح شيء لا تريده أو لا تحتاج إليه. ومع ذلك ، من السهل النقر على زر قبول العرض أثناء تنفيذ عملية تثبيت uTorrent. تمهل وخذ بعض الوقت لقراءة ما تنقر عليه.

إذا كنت على دراية بأنك تقوم بتثبيته ، وتدرك أن الشركة التي طلبت منك تثبيته تحاول كسب القليل من المال الإضافي معها ، فهذا ليس بالضرورة أمرًا سيئًا. في حالة uTorrent - عميل تورنت محبوب للغاية - يجب على شخص ما دفع الفواتير لمواصلة تطويره.

تهديدات الهاتف الذكي

نظرًا لكون الهواتف الذكية الجديدة نسبيًا وتعقيدات أجهزتها وأنظمة تشغيلها ، يمكن أن تكون التهديدات التي تتعرض لها الهواتف الذكية مقالة جديدة تمامًا. هناك مشكلات نموذجية تؤثر على أجهزة الكمبيوتر المحمولة والهواتف الذكية على حد سواء التطبيقات التي يمكنها الوصول إلى الأشياء التي لا تحتاجها حقًا 4 مخاطر أمن الهاتف الذكي أن تكون على علميبدو أن هناك نوعًا من الشعور بالضيق العام بين المستخدمين - المحنكين في التكنولوجيا والمستخدمين العاديين على حد سواء - لأنه نظرًا لأن جهاز الكمبيوتر الخاص بك في جيبك ، لا يمكن أن يصاب بالبرامج الضارة أو أحصنة طروادة أو ... اقرأ أكثر , عمليات الشراء داخل التطبيق سهلة للغاية ما هي عمليات الشراء داخل التطبيق وكيف يمكنني تعطيلها؟ [MakeUseOf يوضح]"لا أصدق ذلك!" قال لي ابن عمي في ذلك اليوم ، "اشترى شخص ما للتو عملية شراء داخل التطبيق بقيمة 10 دولارات أمريكية على هاتف والدتي ، وهي لا تعرف حتى ما أتحدث عنه!". يبدوا مألوفا؟ كيف... اقرأ أكثر ، وثغرات في البرامج الثابتة مما يسمح بمعالجة الهاتف ، وما إلى ذلك.

آخر الأخبار هو أن هناك تم تطوير طائرة بدون طيار جوية يمكنها بسهولة سرقة جميع معلوماتك بينما تعتقد أنك تستخدم هاتفك فقط. يخدع هاتفك في التفكير في أنه متصل بنقطة وصول WiFi استخدمها في الماضي. مع مرور بياناتك ، تأخذ الطائرة بدون طيار ما تريد.

إذًا كيف تحمي من كل ذلك؟ استخدم الطرق الأساسية الموضحة في الكتاب الإلكتروني المجاني ، دليل عالمي لأمن الكمبيوتر دليل عالمي لأمن الكمبيوترمن أحصنة طروادة إلى الديدان إلى المخادعين إلى الصيادلة ، فإن الويب مليء بالمخاطر. لا يتطلب الحفاظ على أمانك البرنامج الصحيح فحسب ، بل يتطلب أيضًا فهم نوع التهديدات التي يجب أن تبحث عنها. اقرأ أكثر . اتخذ نفس الخطوات التي ستتخذها لو كنت المصرفية مع هاتفك 5 نصائح للأمن الحيوي للخدمات المصرفية الذكية أكثر ذكاءًنظرًا لأن الهواتف الذكية أصبحت أكثر قدرة ، بدأ العديد من الأشخاص في استخدامها كأداة مصرفية ، وتسجيل الدخول إلى حساب مصرفي أثناء التنقل أسهل بكثير وأسرع عبر بيانات الهاتف المحمول من أي ... اقرأ أكثر و تشفير بيانات الهاتف الذكي الخاص بك كيفية تشفير البيانات على الهاتف الذكي الخاص بكمع فضيحة Prism-Verizon ، ما يدعى حدوثه هو أن وكالة الأمن القومي للولايات المتحدة الأمريكية (NSA) كانت تعدين البيانات. أي أنهم كانوا يمرون عبر سجلات المكالمات لـ ... اقرأ أكثر .

الوجبات الجاهزة

حقيقة أنك تعرف الآن هذه الأشياء أمر جيد. أنت تعرف أن هناك أشخاصًا سيئين ، ولكنك تعلم أيضًا أن هناك أشخاصًا جيدين يساعدونك أيضًا. لقد تعلمت أكثر قليلاً ، وهذا أمر جيد. فقط إبطئ وابدأ في الانتباه. لا تثبط عزيمتك. يتم تشجيعهم وتمكينهم.

مع أكثر من 20 عامًا من الخبرة في مجال تكنولوجيا المعلومات والتدريب والحرف الفنية ، فإنني أرغب في مشاركة ما تعلمته مع أي شخص آخر يرغب في التعلم. أنا أسعى للقيام بأفضل عمل ممكن بأفضل طريقة ممكنة ، مع القليل من الفكاهة.