الإعلانات

منذ ثلاثه اسابيع، مشكلة أمنية خطيرة في OS X 10.10.4 تم اكتشافه. هذا في حد ذاته ليس مثيرًا للاهتمام بشكل خاص.

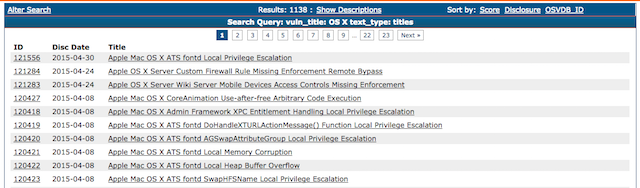

يتم اكتشاف الثغرات الأمنية في حزم البرامج الشعبية طوال الوقت، و OS X ليس استثناء. تُظهر قاعدة بيانات ثغرات المصدر المفتوح (OSVDB) ما لا يقل عن 1100 ثغرة أمنية عليها علامة "OS X". ولكن ماذا يكون المثير للاهتمام هو الطريقة التي تم الكشف عن هذه الثغرة الأمنية.

وبدلاً من إخبار شركة Apple وإعطائها وقتًا لحل المشكلة ، قرر الباحث نشر برمجيات إكسبلويت الخاصة به على الإنترنت ليراها الجميع.

وكانت النتيجة النهائية هي سباق تسلح بين قراصنة آبل وقراصنة القبعة السوداء. كان على شركة Apple إصدار تصحيح قبل تسليح الثغرة الأمنية ، وكان على المتسللين إنشاء برمجية إكسبلويت قبل تصحيح األنظمة المعرضة للخطر.

قد تعتقد أن طريقة معينة للكشف غير مسؤولة. يمكنك حتى تسميتها غير أخلاقية ، أو متهورة. لكن الأمر أكثر تعقيدًا من ذلك. مرحبًا بك في عالم الكشف عن الثغرات الغريب والمربك.

الإفشاء الكامل مقابل المسؤول

هناك طريقتان شائعتان للكشف عن نقاط الضعف لموردي البرامج.

الأول يسمى الكشف الكامل. كما هو الحال في المثال السابق ، ينشر الباحثون على الفور ضعفهم في البرية ، مما لا يمنح البائعين أي فرصة على الإطلاق لإطلاق الإصلاح.

والثاني يسمى الإفصاح المسؤولأو الإفشاء المتدرج. هذا هو المكان الذي يتواصل فيه الباحث مع البائع قبل إطلاق الثغرة الأمنية.

ثم اتفق الطرفان على إطار زمني يتعهد فيه الباحث بعدم نشر الثغرة الأمنية ، من أجل منح البائع فرصة لبناء وإصدار إصلاح. يمكن أن تكون هذه الفترة الزمنية في أي مكان من 30 يومًا إلى عام ، اعتمادًا على شدة وتعقيد الثغرة الأمنية. لا يمكن إصلاح بعض ثقوب الأمان بسهولة ، وتتطلب إعادة بناء أنظمة البرامج بالكامل من البداية.

بمجرد رضا الطرفين عن الإصلاح الذي تم إنتاجه ، يتم بعد ذلك الكشف عن الثغرة وإعطائها رقم CVE. وهي تحدد بشكل فريد كل ثغرة أمنية ، وتتم أرشفة الثغرة عبر الإنترنت على OSVDB.

ولكن ماذا يحدث إذا انتهت فترة الانتظار؟ حسنًا ، أحد أمرين. يتفاوض البائع بعد ذلك مع الباحث بخصوص تمديد. ولكن إذا كان الباحث غير راضٍ عن رد فعل البائع أو تصرفه ، أو إذا كان يشعر أن طلب التمديد غير معقول ، فقد ينشره ببساطة عبر الإنترنت دون أي حل جاهز.

في المجال الأمني ، هناك جدل ساخن حول أفضل طريقة للإفصاح. يعتقد البعض أن الطريقة الأخلاقية والدقيقة الوحيدة هي الكشف الكامل. يعتقد البعض أنه من الأفضل منح البائعين فرصة لإصلاح مشكلة قبل إطلاقها في البرية.

كما اتضح ، هناك بعض الحجج المقنعة لكلا الجانبين.

الحجج المؤيدة للإفشاء المسؤول

دعنا نلقي نظرة على مثال حيث كان من الأفضل استخدام الإفشاء المسؤول.

عندما نتحدث عن البنية التحتية الحيوية في سياق الإنترنت ، من الصعب تجنب الحديث عنها بروتوكول DNS كيفية تغيير خوادم DNS الخاصة بك وتحسين أمن الإنترنتتخيل ذلك - تستيقظ في صباح جميل ، وتسكب لنفسك فنجانًا من القهوة ، ثم تجلس على جهاز الكمبيوتر الخاص بك لبدء عملك في اليوم. قبل أن تحصل بالفعل ... اقرأ أكثر . هذا ما يسمح لنا بترجمة عناوين الويب التي يمكن قراءتها (مثل makeuseof.com) إلى عناوين IP.

نظام DNS معقد بشكل لا يصدق ، وليس فقط على المستوى الفني. هناك ثقة كبيرة في هذا النظام. نحن على ثقة من أننا عندما نكتب عنوان ويب ، يتم إرسالنا إلى المكان الصحيح. هناك ببساطة الكثير على سلامة هذا النظام.

إذا تمكن شخص ما من التدخل في طلب DNS أو اختراقه ، فهناك الكثير من الاحتمالات للتلف. على سبيل المثال ، يمكنهم إرسال الأشخاص إلى صفحات مصرفية احتيالية عبر الإنترنت ، مما يسمح لهم بالحصول على تفاصيلهم المصرفية عبر الإنترنت. يمكنهم اعتراض بريدهم الإلكتروني وحركة المرور عبر الإنترنت من خلال هجوم رجل في الوسط ، وقراءة المحتويات. يمكن أن تقوض بشكل أساسي أمن الإنترنت ككل. أشياء مخيفة.

دان كامينسكي باحث أمني يحظى باحترام كبير ، مع سيرة ذاتية طويلة للعثور على نقاط الضعف في البرامج المعروفة. لكنه معروف أكثر باكتشاف عام 2008 ربما أشد الضعف في نظام DNS وجدت من أي وقت مضى. هذا كان سيسمح لشخص ما أن يؤدي بسهولة تسمم ذاكرة التخزين المؤقت (أو انتحال DNS) هجوم على خادم اسم DNS. تم شرح التفاصيل الأكثر فنية لهذه الثغرة الأمنية في مؤتمر Def Con لعام 2008.

Kaminsky ، مدركًا تمامًا لعواقب الإفراج عن مثل هذا العيب الشديد ، قرر الكشف عنه لموردي برنامج DNS المتأثرين بهذا الخطأ.

كان هناك عدد من منتجات DNS الرئيسية المتأثرة ، بما في ذلك تلك التي تم إنشاؤها بواسطة Alcatel-Lucent و BlueCoat Technologies و Apple و Cisco. أثرت المشكلة أيضًا على عدد من عمليات تنفيذ نظام أسماء النطاقات التي تم شحنها مع بعض توزيعات Linux / BSD الشائعة ، بما في ذلك تطبيقات Debian و Arch و Gentoo و FreeBSD.

أمهلهم Kaminsky 150 يومًا لإصلاح المشكلة ، وعملوا معهم سراً لمساعدتهم على فهم الضعف. كان يعلم أن هذه المشكلة كانت شديدة للغاية ، والأضرار المحتملة كبيرة جدًا ، لدرجة أنها كانت ستكون متهور بشكل لا يصدق لإطلاقه علنا دون إعطاء البائعين فرصة لإصدار رقعة قماشية.

بالمناسبة ، كان الضعف تسربت عن طريق الصدفة من قبل شركة الأمن ماتسانو في مشاركة مدونة. تمت إزالة المقالة ، لكنها انعكست ، وبعد يوم واحد من نشرها استغلال هذه هي الطريقة التي يهاجمونك بها: عالم مظلم لمجموعات استغلاليمكن للمحتالين استخدام مجموعات البرامج لاستغلال الثغرات وإنشاء البرامج الضارة. ولكن ما هي مجموعات استغلال هذه؟ من أين أتوا؟ وكيف يمكن إيقافها؟ اقرأ أكثر قد تم إنشاؤها.

تلخص نقاط ضعف نظام Kaminsky في نهاية المطاف جوهر الحجة لصالح الإفشاء المسؤول والمتدرج. بعض نقاط الضعف - مثل ثغرات يوم الصفر ما هي ثغرة يوم الصفر؟ [MakeUseOf يوضح] اقرأ أكثر - مهمة للغاية ، بحيث أن الإفراج عنها علنًا قد يتسبب في أضرار كبيرة.

ولكن هناك أيضًا حجة مقنعة لصالح عدم إعطاء تحذير مسبق.

قضية الإفشاء الكامل

من خلال إطلاق ثغرة في العراء ، يمكنك فتح صندوق باندورا حيث يتمكن الأفراد البغيضون من إنتاج برمجيات إكسبلويت بسرعة وسهولة ، والتهديد بالنظم الضعيفة. لذا ، لماذا يختار شخص ما القيام بذلك؟

هناك عدة أسباب. أولاً ، غالبًا ما يكون البائعون بطيئين جدًا في الاستجابة لإشعارات الأمان. من خلال إجبار أيديهم بفاعلية عن طريق إطلاق ثغرة في البرية ، فإنهم أكثر حماسًا للاستجابة بسرعة. والأسوأ من ذلك أن البعض يميل لعدم الإعلان لماذا يمكن أن تكون الشركات التي تحتفظ بسرية خرق شيء جيدمع وجود الكثير من المعلومات عبر الإنترنت ، نشعر بالقلق جميعًا بشأن الخروقات الأمنية المحتملة. ولكن يمكن أن تظل هذه الانتهاكات سرية في الولايات المتحدة من أجل حمايتك. يبدو الأمر مجنونًا ، فما الذي يحدث؟ اقرأ أكثر حقيقة أنهم كانوا يشحنون برامج ضعيفة. الكشف الكامل يجبرهم على أن يكونوا صادقين مع عملائهم.

ولكنه يتيح أيضًا للمستهلكين اتخاذ قرار مستنير بشأن ما إذا كانوا يريدون الاستمرار في استخدام برنامج معين ضعيف من البرامج. أتخيل أن الأغلبية لن تفعل ذلك.

ماذا يريد الباعة؟

يكره البائعون حقًا الإفشاء الكامل.

بعد كل شيء ، إنها علاقات عامة سيئة للغاية بالنسبة لهم ، وهي تعرض عملائهم للخطر. لقد حاولوا تحفيز الناس على الكشف عن نقاط الضعف بشكل مسؤول من خلال برامج مكافآت الأخطاء. كانت هذه ناجحة بشكل ملحوظ ، حيث دفعت Google 1.3 مليون دولار في عام 2014 وحده.

على الرغم من أنه من الجدير بالذكر أن بعض الشركات - مثل أوراكل أوراكل تريد منك التوقف عن إرسال الأخطاء - إليك سبب هذا الجنونأوراكل في الماء الساخن بسبب منشور مدونة مضللة من قبل مديرة الأمن ، ماري ديفيدسون. هذا العرض لكيفية خروج فلسفة أوراكل الأمنية من التيار الرئيسي لم يتم استقباله بشكل جيد في مجتمع الأمان ... اقرأ أكثر - ثني الأشخاص عن إجراء بحث أمني على برامجهم.

ولكن لا يزال هناك أناس يصرون على استخدام الكشف الكامل ، إما لأسباب فلسفية ، أو للتسلية الخاصة بهم. لا يمكن لبرنامج مكافآت الأخطاء ، مهما كان سخياً ، مواجهة ذلك.

ماثيو هيوز مطور برامج وكاتب من ليفربول بإنجلترا. نادرًا ما يتم العثور عليه بدون كوب من القهوة السوداء القوية في يده ويعشق جهاز Macbook Pro والكاميرا الخاصة به. يمكنك قراءة مدونته على http://www.matthewhughes.co.uk ومتابعته على تويتر علىmatthewhughes.