الإعلانات

هل تساءلت يومًا عن أكبر شبكات مشاركة الملفات الموجودة؟ ما هي الاختلافات بين BitTorrent و Gnutella و eDonkey و Usenet وما إلى ذلك؟

هل تريد معرفة شبكة مشاركة الملفات التي تمنحك أفضل سرعة تنزيل أو أعلى مستوى من الخصوصية؟

يشرح الدليل الإيجابيات والسلبيات لكل منها. ننظر أيضًا في مشكلات الخصوصية ونشارك بعض الأدوات الممتازة التي تساعدك على حماية خصوصيتك أثناء تنزيل الملفات على هذه الشبكات.

جدول المحتويات

§1 المقدمة

§2 – مشاركة الملفات وحقوق النشر

§3 – ما هو P2P

§4 – بت تورنت

§5 –تتبع السيل

§6 – eDonkey

§7 - نوتيلا

§8 – Usenet

§9 - شبكات مشاركة الملفات الأخرى

§10 - الخصوصية

§11 - الخلاصة

1. المقدمة

نبدأ كتابًا إلكترونيًا آخر ، رحلة رائعة أخرى آمل أن تستمتع بها. هذه المرة سنلقي نظرة على مشاركة الملفات والبرامج المختلفة والبروتوكولات والمشكلات وغير ذلك الكثير الذي يمكنك التفكير فيه. لماذا تكتب كتابا الكترونيا عن مشاركة الملفات؟ حسنًا ، على الرغم من أن الأمور أصبحت أبسط كثيرًا منذ أيام Napster و "sneakernet" ، وأسرع بكثير ، إلا أن هناك عددًا قليلاً من حواجز الطرق خاصة لمستخدمي الكمبيوتر غير التقنيين.

في هذا الكتاب الإلكتروني ، سنلقي نظرة على تقنيات مشاركة الملفات الرئيسية المتاحة ونناقش ميزات كل شخص وتحذيراته ، إلى جانب أفضل الطرق للاستفادة منها. ولكن قبل أن نبدأ في اتساع نطاق الموضوع ، دعنا نتوقف لحظة لمناقشة قضية مهمة جدًا ستظهر حتمًا بسبب طبيعة هذا الدليل.

2. مشاركة الملفات وحقوق النشر

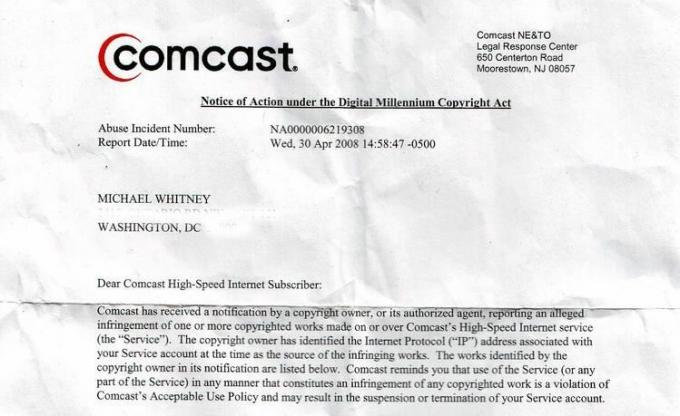

حقوق النشر ، وخاصة حقوق النشر الفكرية ، النوع الذي يغطي أي نوع من النصوص أو الصور أو الفيديو أو البرامج أو الأعمال الفنية هو شيء يجب التعامل معه باحترام. على الرغم من أن بعض الأطراف ، مثل متعقب السيول سيئ السمعة المسمى "The Pirate Bay" ، تود (أنت) تجاهل حقوق الطبع والنشر تمامًا ، إلا أن ذلك ليس قانونيًا أو أخلاقيًا. كانت هناك بعض الحملات الشعبية التي روجت لـ "حقيقة" أن تنزيل العمل المحمي بحقوق الطبع والنشر بدون تصريح هو في الواقع كل الحق ، ولا يمكن مقارنته بالسرقة ، بسبب طبيعة الوسط الذي يتم تخزينه فيه - إلكترونيا. كان من السهل فهم حجةهم وقد حصلت على بعض الجاذبية بسبب هذا. عند تنزيل الموسيقى أو الكتب عبر الإنترنت ، لا توجد تكلفة على الناشر لطباعة الكتاب أو تصنيع القرص المضغوط أو دفع تكاليف النقل أو الكتبة ومندوبي المبيعات. التكلفة الوحيدة هي فاتورة الطاقة والإنترنت التي تدفعها لنفسك. فلماذا ندفع مقابل المحتوى؟

إسناد المشاع الإبداعي. الصورة من تصوير Daveybot عبر فليكر. الموسيقى المشتراة مرتبة في جدار فن الألبوم.

أتمنى أن هذا لم يقنعك أيضًا ، لأنه خطأ تمامًا. إنهم يتجاهلون الجزء عندما يقضي الموسيقي أو الكاتب أو المبرمج ساعات وساعات في التدريب والعمل من أجل إنشاء تلك المادة. هذا خطأ كبير إذا سألتني. ضع نفسك مكان هذا الرجل. ألا تريد أن تكون قادرًا على إعالة نفسك ، لتلقي تعويض عن عملك؟ في حين لا يمكنني بالتأكيد التغاضي عن أعمال RIAA و IFPI والمنظمات المماثلة لمكافحة القرصنة ، والتي بشكل صريح تمامًا حيث أنه تقريبًا طفولي في نهجهم ، لا يمكنني الترويج لسرقة الآخرين عمل. فكر فيما قاله العم بن لبطرس في الرجل العنكبوت: "مع القوة العظيمة تأتي مسؤولية كبيرة".

إسناد المشاع الإبداعي Everyskyline عبر فليكر.

ومع ذلك ، هناك العديد من الاستخدامات القانونية لمشاركة الملفات ، مثل توزيع البرمجيات مفتوحة المصدر ، والملك العام ، والابتداعات الإبداعية وأعمال الحقوق المتروكة. يجب أن تدرك أيضًا أن التكنولوجيا الكامنة وراء العديد من تطبيقات وخدمات P2P ليست سيئة بطبيعتها. من المحتمل أن يسرع Bit Torrent العديد من التنزيلات المشروعة ، بما في ذلك مشترياتك من iTunes و Amazon إذا قامت CDNs (شبكة توصيل المحتوى) بتنفيذها.

تنصل

لا يمكن اعتبار MakeUseOf أو كتابه مسؤولين عن أي إجراءات قد تتخذ نتيجة اتباع التعليمات الواردة هنا. يعد انتهاك حقوق النشر جناية في الولايات المتحدة الأمريكية وكذلك في العديد من البلدان الأخرى. يرجى قراءة تشريعاتك المحلية بشأن حقوق الطبع والنشر قبل محاولة أي من الإجراءات الموضحة في هذا الكتاب الإلكتروني. هذه المعلومات المقدمة هنا هي فقط للأغراض التعليمية.

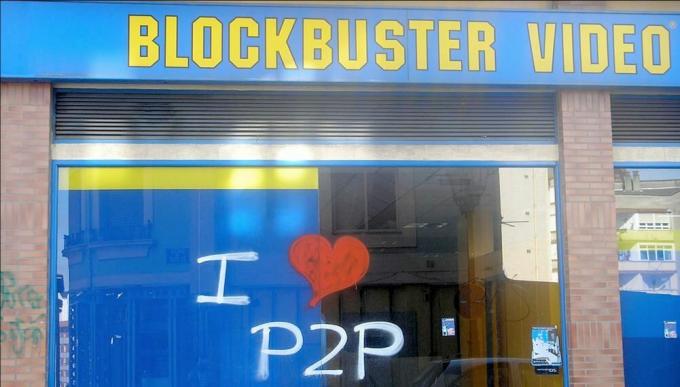

3. ما هو P2P؟

P2P (نظير إلى نظير) هو اختصار يرمز إلى مجموعة من التقنيات التي تستخدم نفس المبدأ للعمل. بدلاً من استخدام نظام خادم مركزي يغذي البيانات إلى أجهزة الكمبيوتر العميلة الأخرى ، في بنية P2P ، يكون كل جهاز كمبيوتر عميل وخادم. سيحاول كل جهاز كمبيوتر التنزيل من أي من أجهزة الكمبيوتر التي تحتوي على الملف أو في المقابل سيشارك البيانات التي لديه في أجهزة الكمبيوتر الأخرى في "السرب". يُعرف السرب بأنه إجمالي أجهزة الكمبيوتر التي تقوم بتنزيل نفس المحتوى أو تحميله.

إسناد المشاع الإبداعي RocketRaccoon عبر فليكر.

يعتبر هذا النهج لتوزيع المحتوى فعالًا في توزيع كميات كبيرة من البيانات على عدد كبير من أجهزة الكمبيوتر ، في نفس الوقت تقريبًا. في حين أن زيادة عدد المستخدمين المتصلين بخادم التنزيل المركزي سيقلل بطبيعته السرعة الإجمالية ويوقفها في النهاية ، في P2P في الهندسة المعمارية ، تزداد السرعة الإجمالية مع استكمال المزيد من أجهزة الكمبيوتر للتنزيل وفي المقابل مشاركتها مع الآخرين ، مما يضاعف عدد المصادر المتاحة أضعافا مضاعفة.

يُعتقد أن Bit Torrent وحده يقود 27 إلى 55٪ من إجمالي حركة الإنترنت وفقًا للمنطقة.

تمكنت المنظمات التي تعمل نيابة عن صناعة الموسيقى والأفلام ، وهي RIAA و MPAA أغلقت العديد من خدمات P2P خلال السنوات وحتى شرعت في التقاضي ضدها الأفراد.

4. بت تورنت

تعد Bit Torrent ، وهي تقنية طورها برام كوهين في عام 2001 ، أكثر تقنيات P2P استخدامًا. لقد أثبت أنه متفوق في نواح كثيرة. مما يسمح ببيئة شبه لامركزية وتكرار ومكاسب كبيرة في السرعة مقارنة مع

4.1 كيف يعمل؟

لاستخدام بروتوكول Bit Torrent لتنزيل الملفات وتحميلها ، يجب على المستخدم تنزيل وتثبيت تطبيق يقوم بتنفيذ التقنية. هناك العديد من الخيارات المتاحة ، وسنناقش أيهما أفضل لكل نظام أساسي قريبًا. في الوقت الحالي ، دعنا نركز على كيفية عملها.

إسناد المشاع الإبداعي nrkbeta عبر فليكر.

لمشاركة الملفات مع أقرانهم الآخرين ، يجب أن يجمع تطبيق Bit Torrent أولاً معلومات حول الملفات المعنية ويخزنها في ملف. غالبًا ما يشار إليه باسم "البيانات الوصفية" ، سيحتوي ملف ".torrent" الذي تم إنشاؤه على معلومات مثل حجم واسم ونوع الملف (الملفات) التي ستتم مشاركتها. اعتمادًا على عدد الملفات الموجودة ، يتراوح ملف البيانات الوصفية من 1 كيلو بايت إلى 200 كيلو بايت للحاويات متعددة الجيجابايت.

لبدء التنزيل ، يجب عليك أولاً استخدام موقع ويب يجمع ملفات البيانات الوصفية هذه ، مثل خليج القراصنة أو ISOHunt. (تتم مراجعتها بمزيد من التفاصيل أدناه تحت عنوان "Torrent Trackers"). بكلمات بسيطة ، فهي محركات بحث حيث يمكنك البحث عن ما تريد تنزيله والعثور على ملف التورنت ذي الصلة. ثم يمكنك تنزيل ملف التورنت هذا على جهاز الكمبيوتر الخاص بك وفتحه في عميل التورنت لبدء عملية التنزيل.

يقوم نظير أولي ، يُدعى "القائم بالتحميل" ، في البداية بترتيب أداة تعقب التورنت بملف البيانات الوصفية وينتظر اتصال الأقران الآخرين به وتنزيل الملف.

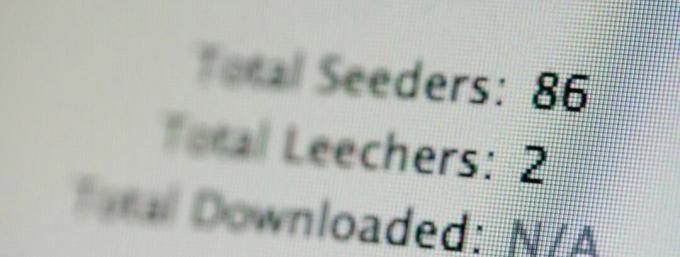

بعد أن يصل النقل إلى 100٪ ، يتغير دورك من "leecher" أو أداة التنزيل إلى "seeder" أو القائم بالتحميل. يمثل رقم "النسبة" مقدار سرعة التنزيل التي قدمتها للمجتمع عن طريق قسمة الحجم الإجمالي الذي تم تنزيله على إجمالي الحجم الذي تم تحميله. يعتبر من الممارسات الجيدة في مجتمع Bit Torrent الحفاظ على نسبة تتجاوز 0.7 في جميع الأوقات. يتجاهل المجتمع الأقران الذين لديهم نسبًا أقل مثل "العلق" والعديد من متتبعي السيول الخاص يفرضون قيودًا على حساباتهم.

4.2 الملاحظات الفنية

تختلف تنزيلات Bit Torrent بعدة طرق عن الطلبات التقليدية المستندة إلى بروتوكول نقل الملفات أو بروتوكول HTTP. أولاً ، التنزيل ليس متسلسل ، وعادة ما يطلب العميل البتات النادرة أولاً ضمان التوفر أو التنزيل بطريقة عشوائية وفقًا لتوافر وسرعة كل منهما الند.

يتضمن العديد من عملاء Bit Torrent الحديث وظائف تقلل من الاعتماد على متتبع مركزي. على الرغم من توفر العديد من أجهزة التتبع الزائدة نسبيًا على الشبكة ، ومن غير المرجح أن يتوقفوا عن العمل في وقت واحد يمكن أن يعمل الوقت و PEX (تبادل الأقران) و DHT (جداول التجزئة الموزعة) كنسخة احتياطية إذا كان أداء المتتبع بطيئًا أو كان مؤقتًا خارج الخدمات. في حين أن أداء بيئة أقل من المتتبع بشكل جيد (أو أسرع) في مجموعة صغيرة أو شبكة محلية ، فإن الاعتماد العالمي على PEX يعاني من معدلات انتشار أبطأ.

4.3 تطبيقات عميل Torrent

هذه هي التطبيقات التي يمكنها قراءة البيانات الوصفية ومتابعة تنزيل الملفات الفعلية التي طلبتها.

هناك العديد من تطبيقات Bit Torrent المتاحة واختيار أفضلها قد لا يكون واضحًا حتى للجمهور التقني. نحكم على التطبيق من خلال العديد من الخصائص مثل الحجم والميزات والسرعة والموثوقية والأمن وواجهة المستخدم.

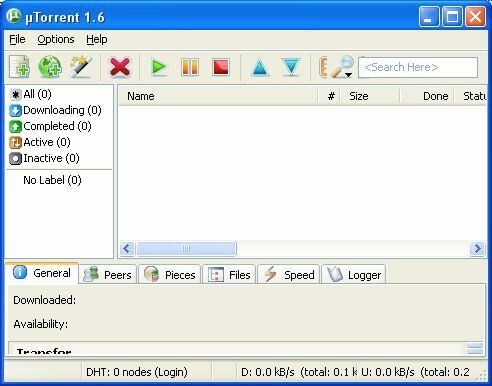

شبابيك من المرجح أن ينتهي الأمر بالمستخدمين أوتورنت، عميل تورنت مفتوح المصدر مجاني أنشأته Bit Torrent، Inc. تشتهر بمجموعة الميزات الكبيرة ، وواجهة المستخدم البسيطة والغنية ، والاستقرار ، وليس أقلها ، لامتلاكها واحدة من أصغر بصمة الموارد (<300 كيلوبايت قابلة للتنفيذ). يعتبر عميل Bit Torrent الأكثر شعبية وقد تلقى باستمرار صحافة جيدة من وسائل الإعلام التقنية.

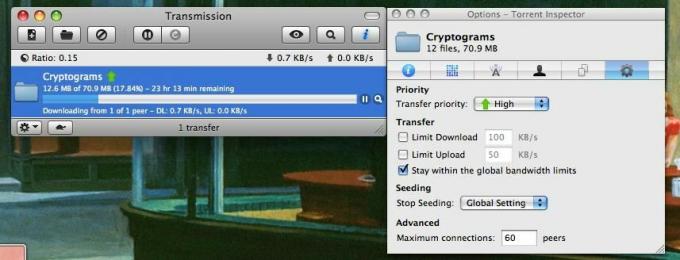

لينكس و ماك سيستمتع المستخدمون بالتأكيد باستخدام انتقال، وهو عميل مفتوح المصدر معترف به أيضًا لقابلية الاستخدام وقلة الموارد. كتب جاكسون مقالا يقارن ناقل الحركة ويوتورنت Transmission vs uTorrent [Mac فقط] قراءة المزيد . Wez Pyke ، واحد من كتاب MakeUseOf لديه مقالة متعمقة حول هذا الموضوع ناقل الحركة ، عميل BitTorrent خفيف الوزن قراءة المزيد .

5. بتتبع السيل

يعد استخدام أدوات تتبع التورنت الشائعة والمعروفة أمرًا جيدًا دائمًا. سيتم تنزيل الكثير من الأشخاص وتحميلهم ، وإنشاء سرب صحي - وهو ما يعادل سرعة تنزيل سريعة ومجموعة كبيرة من الملفات المتاحة.

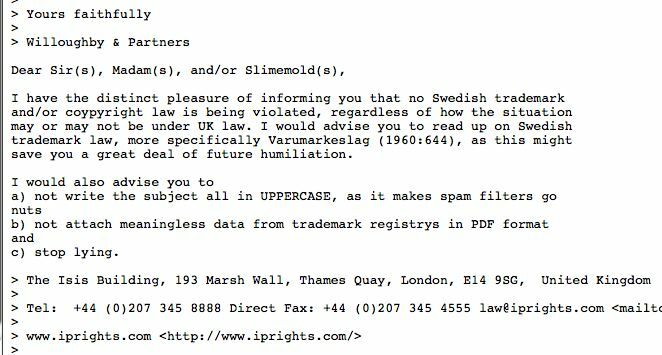

استجابة نمط "The Pirate Bay" القياسي لمحامي حقوق النشر. الحقوق المتروكة.

المفضلة طوال الوقت هي:

• خليج القراصنة، مع وجود مجموعة كبيرة جدًا من الأقران والملفات ، وروح الدعابة الغريبة التي تتصدى للتهديدات من أصحاب حقوق الطبع والنشر وواجهة مصممة جيدًا ، من الصعب حقًا ألا تحبهم. لست متأكدًا من مقدار الوقت الذي سيكون متاحًا على الرغم من ذلك ، مع الأخذ في الاعتبار أن منشئي المحتوى في السجن ويتم بيع العقار لبعض شركات الإعلام.

• ISOHunt كانت موجودة منذ فترة طويلة ، لكنها لم تخذل مستخدميها بعد. يستحق المتتبع مكانًا ثانيًا قويًا في إشاراتي.

• Coda.fm ، مع واجهة المستخدم الرائعة والمراجعات المتكاملة ، هي أفضل طريقة للحصول على موسيقاك من السيول.

• إذا كنت تفضل ألا تكون على حافة مقعدك في كل مرة يطرق فيها شخص ما بابك - تحقق السيول القانونية، لأن - لقد خمنت ذلك - أشياء غير محمية بحقوق الطبع والنشر. هناك ايضا LegitTorrentsو Vuze.

• TorrentScan يقوم بعمل رائع في البحث عن جميع أدوات التتبع العامة الرئيسية للمحتوى. إذا لم يكن لديك تفضيل معين لمتتبع أو لا تمانع في الانتقال السريع إلى الموقع الفعلي - فهذا يستحق إشارة مرجعية. يمكنك إلقاء نظرة خاطفة على القائمة الموجودة على الشريط الجانبي الأيمن للحصول على بعض التوصيات الجيدة الأخرى للمسارات العامة.

كتب مؤلف MakeUseOf Saikat Basu شاملة دليل المبتدئين إلى Bit Torrent دليل Torrent للجميعدليل المبتدئين هذا هو مقدمة رائعة لمشاركة الملفات من نظير إلى نظير مع BitTorrent. ابدأ بتنزيل التورنت بطريقة آمنة ومسؤولة مع نصائحنا هنا. قراءة المزيد . أوصي بشدة بقراءة دليله إذا كنت جديدًا في هذه المساحة. هناك قسم مع نصائح ممتازة للمستخدمين المتقدمين أيضًا.

لدينا أيضًا صفحة تحديث مستمر للمقالات المتعلقة بـ السيول حيث يمكنك العثور على نصائح ومراجعات للعملاء والمتتبعين.

5.1 بطاقة قياس الأداء لـ Bit Torrent:

• السرعة: 5/5

• توفر الملف: ممتاز • الخصوصية: 1/5

• خطر البرامج الضارة: مقبول

• سهولة الاستخدام: 4/5.

5.2 لماذا بت تورنت؟

اليوم ، يمثل Bit Torrent طريقة الحصول على المحتوى من الإنترنت للعديد من الأشخاص ، بما فيهم أنا. لقد جربت العديد من خدمات مشاركة الملفات ولم يكن أي منها يتمتع بالسرعة والعدد الهائل من الملفات وكانت موثوقة مثل Bit Torrent. أتذكر أنني قمت بتنزيل 700 ميغا بايت من صور القرص (.iso) فقط لأكتشف أن لديهم كلمات مرور أو مزيفة ، قطع الاتصال بين الأقران بنسبة 99٪ بالإضافة إلى مشاكل أخرى. تم حل العديد من هذه المشاكل مع ظهور Bit Torrent ، وأنا شخصياً لن أعود إلى أي من الخدمات الأخرى.

لكن Bit Torrent ليس الدواء الشافي. دعنا نتحقق من بعض البروتوكولات الأخرى المتاحة.

6. eDonkey

لا تنخدع بالاسم ، فقد حصلت شبكة eDonkey على حصة الأسد من مستخدمي مشاركة الملفات لفترة طويلة. في حين أنها شبكة لامركزية ، فإنها لا تزال تعتمد على الخوادم للتعامل مع استعلامات البحث ، والتي تحتوي على فهارس الملفات المشتركة. كان على المبدع الأصلي أن يستقر مع RIAA مقابل حوالي 30 مليون دولار ، لكن المجتمع ، الملايين القوية ، استمر في تطوير برنامج العميل والخادم وأبقى الشبكة قيد التشغيل.

يختلف eDonkey عن Bit Torrent من نواح عديدة. ولمس السطح فقط ، فإنه لا يتطلب مواقع تعقب ويب ويستخدم بروتوكولًا آخر للبحث عن الملفات وتنزيلها ، وهو أبطأ من Bit Torrent في معظم الحالات.

يبدو أن أفضل عميل eDonkey لنظام التشغيل Windows هو المصدر المفتوح شريزا. تتعامل بنجاح مع روابط Gnutella و Gnutella2 و eDonkey و BitTorrent والمغناطيس و ed2k و Piolet. تم تصميم الواجهة بشكل جيد ، وكان التطبيق مستقرًا أثناء الاختبار ، وقد استخدمت بنجاح كل من البروتوكولات المدعومة لتنزيل الملفات.

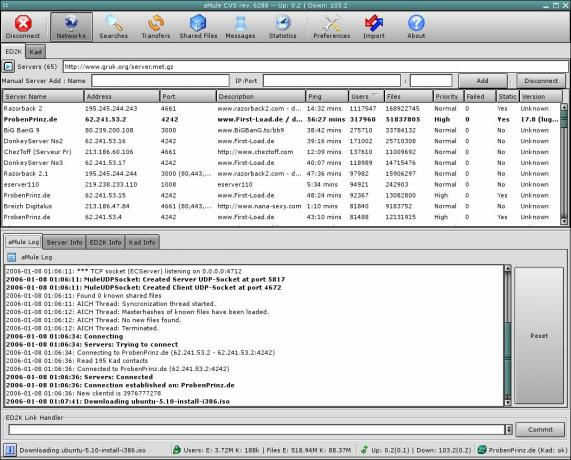

ماك و لينكس سيستخدمها المستخدمون على الأرجح بغل، عميل قوي لشبكات eDonkey و Kad.

إن شبكة eDonkey كبيرة بما يكفي لاحتواء كتلة حرجة من الملفات والأقران ، ويمكن أن تكون سريعة بشكل خاص على شبكة العاصمة. لسوء الحظ ، فهي عرضة لتزييف الملفات والفيروسات والتتبع.

لكل عميل تنزيل (أي شريزا) واجهة مختلفة قليلاً ولكن الفكرة العامة هي العثور على زر "الشبكة" أو "المحور" وتحديث قائمة الخوادم المتاحة التي يمكنك الاتصال بها. اقرأ الوصف والموقع واختر ما تعتقد أنه من المرجح أن يوفر سرعة ونطاق أفضل للملفات. من الممكن أن يكون لديك أكثر من اتصال نشط في المرة الواحدة ، ولكن لا يجب أن يكون لديك أكثر من 5 اتصال مفتوح لأنه سيؤدي إلى إبطاء البحث.

يعتمد توفر الملفات والسرعة على الوقت من اليوم والموقع وعوامل أخرى. دائمًا ما تكون شبكة eDonkey أبطأ وتحتوي على ملفات أقل من Bit Torrent وهناك احتمال كبير بأنك ستحصل على فيروس ، حيث لا يوجد نظام تصنيف أو تعليق.

6.1 بطاقة النقاط ل eDonkey:

• السرعة: 3/5

• توفر الملف: مقبول

• الخصوصية: 2/5

• خطر البرامج الضارة: خطير

• سهولة الاستخدام: 3/5

7. نوتيلا

لا تزال شبكة مشاركة الملفات الأكثر شيوعًا لعام 2007 قيد البث المباشر. بعد زيادة شعبية عام 2001 ، ويرجع ذلك في الغالب إلى زوال نابستر ، بدأ البروتوكول والعملاء في التحسن والأفضل ، وما زالوا يحصلون على مكان ثان مشرف في Bit Torrent. في حين تصور المطورون نظامًا لا مركزيًا تمامًا ، مثل نوتيلا ، مثل eDonkey ، إلا أنه يحتاج إلى مخابئ وأقران متطرفين و "أوراق" لتبقى مستقرة.

عميل التحميل الأكثر شعبية لشبكة Gnutella هو سيئ السمعة لايم واير، وهو مكتوب بلغة جافا وبالتالي عبر منصة. أوصي به لمستخدمي Windows و Linux. يجب على الناس Mac إلقاء نظرة على الأقل استحواذ، والتي تتم كتابتها في التعليمات البرمجية الأصلية وتحتفظ بنمط واجهة المستخدم لتطبيقات Mac.

بعد استخدام كل من Gnutella و eDonkey ، أود أن أتوقف على الأول. عملاء التنزيل أكثر صقلًا ، وبدت الشبكة أكثر استجابة وأخيرًا ، ليس عليك اختيار واختيار الخوادم يدويًا مثل eDonkey.

ميزة أخرى لـ LimeWire هي إمكانية التصفية لعمليات البحث الخاصة بك ؛ القضاء على الملفات التنفيذية أو المستندات أو الصور أو المحتوى المحمي بحقوق الطبع والنشر - من اختيارك.

LimeWire سهل الاستخدام للغاية ويمكنك إخبار كلبك بتنزيل الملفات لك. افتح التطبيق وأدخل مصطلحات البحث الخاصة بك ، ثم انقر فوق زر التنزيل. هناك حتى معالج مستخدم لأول مرة سيساعدك إذا ضاعت.

7.1 بطاقة النقاط لجنوتيلا:

• السرعة: 4/5

• توفر الملف: جيد

• الخصوصية: 3/5

• خطر البرامج الضارة: خطير

• سهولة الاستخدام: 5/5

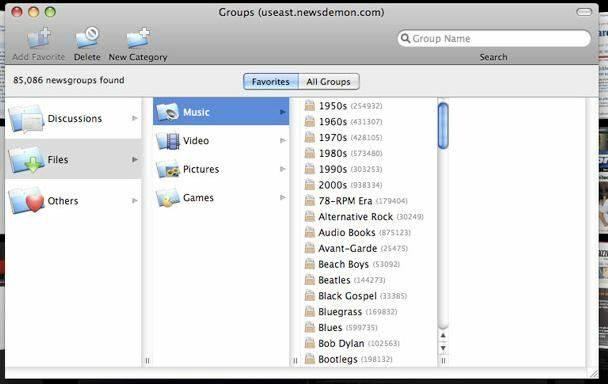

8. يوزنت

من نواح كثيرة طفل من أنظمة لوحة الإعلانات القديمة ، USENET (استعمالص شبكةالعمل) يشارك المستخدمون المقالات والصور والموسيقى والثنائيات عبر شبكة شبه مركزية من الخوادم. تسمى أيضًا مجموعات الأخبار ، تعمل مقالات USENET بشكل مشابه جدًا للبريد الإلكتروني. بمجرد الاتصال بمجموعة أخبار ، دعنا نقول sci.math، في قارئ الأخبار الخاص بك ، يمكنك نشر الرسائل التي نشرها المستخدمون الآخرون والرد عليها. الرسائل مترابطة ، تمامًا مثل البريد الوارد في Gmail. لا تتطلب معظم خوادم USENET أي معلومات شخصية أو تسجيل أو الاحتفاظ بالسجلات.

تراجعت أهمية USENET على مر السنين كوسيلة لنشر ونشر المعلومات والدخول في محادثات مع أشخاص آخرين في الغالب بسبب المنتديات والمدونات. على الرغم من أنه لا جدال في أن قاعدة المستخدمين تصبح أصغر وأصغر كل عام ، إلا أن هناك مجموعات أخبار مخصصة لنشر التطبيقات ومقاطع الفيديو والموسيقى ، أو ثنائيات.

على عكس شبكات P2P الأخرى ، توفر USENET لمستخدميها خصوصية جيدة بشكل افتراضي. طبيعة البروتوكول ، مثل بروتوكول نقل البريد البسيط (SMTP) ، يفرض سلسلة ثقة. يمكن إخفاء هوية المرسل (أو القائم بالتحميل) بسهولة عن طريق تغيير رأس الرسالة. الخادم هو الجهاز الوحيد الذي يعرف عنوان المستخدم والعديد من مجموعات الأخبار لا تحتفظ بالسجلات ؛ أولئك الذين ليس من المرجح أن يكشفوا عن المعلومات.

حجة أخرى لصالح USENET هي أن الخوادم تعمل بموجب قانون DMCA Safe Harbor كمزود للاتصالات. إذا وفروا طريقة لإزالة المعلومات المحمية بحقوق الطبع والنشر للمالكين ، فلن يكونوا مسؤولين في المحكمة. إن هندسة الشبكة المتشابكة وسياسات العديد من مسؤولي الخادم تجعل إزالة تمامًا محتوى مستحيل تقريبًا ، حيث ينتشر المحتوى إلى العديد من الخوادم في الشبكة ويتجاهلون الإلغاء بشكل عام الرسائل.

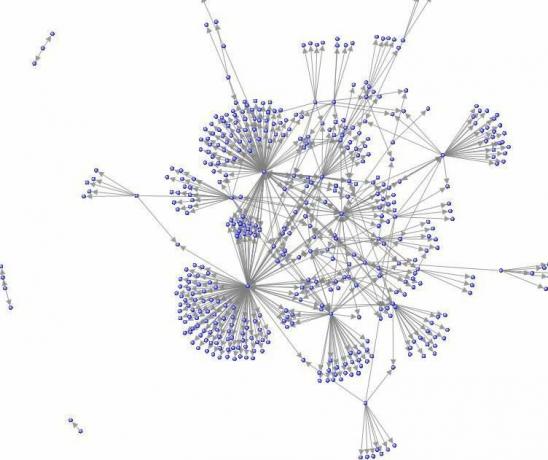

مثال على شبكة متداخلة. المشاع الإبداعي بواسطة Marc_Smith عبر فليكر.

هناك بعض القيود بالرغم من ذلك. لا تحتفظ معظم مجموعات الأخبار المجانية بالبيانات لفترات طويلة بسبب السعة التخزينية المحدودة للخادم. بالنسبة لمجموعات الأخبار المدفوعة ، ستحتفظ ببيانات أطول ، لمدة عام كحد أقصى. السرعة هي قضية أخرى ؛ يمكن أن تكون مجموعات الأخبار أبطأ بكثير من تقنيات P2P الأخرى خلال ساعات الذروة (بعد الظهر ، المساء) بسبب اعتمادها على الخوادم. يعد التحميل والتنزيل من USENET أمرًا مرهقًا عند مقارنته بالتقنيات الأخرى. يجب تقسيم الملفات إلى أجزاء أصغر (<50 ميغابايت) ، مضغوطة (أرشيفات RAR) ، مشفرة (مع.الاسمية ملفات الاسترداد) المرفقة بمعلومات الملف (.NFO) وتحميلها. يجب إعادة إنشاء البيانات بعد تنزيلها.

للأسف ، لا توجد تطبيقات USENET مجانية مصممة لمشاركة الثنائيات. كل ما يمكنني فعله هو التوصية بأفضل ما يمكن دفعه. على أجهزة Mac ، انسجام يفوز ، ل Linux هناك BinBot و Windows ، أخبار هو الخيار الأفضل.

8.1 بطاقة النقاط لـ Usenet:

• السرعة: 2/5

• توفر الملف: غير متناسق

• الخصوصية: 4/5

• خطر البرامج الضارة: ضئيل

• سهولة الاستخدام: 1/5

9. شبكات مشاركة الملفات الأخرى

هناك خدمات أخرى يساء استخدامها من قبل الأشخاص الذين يقومون بتحميل الملفات المحمية بحقوق النشر. واحدة من هذه الخدمات هي Rapidshare. لقد تم إيقاف تشغيلها وتم تعقب الأشخاص الذين استخدموها: "في أبريل 2009 سلمت Rapidshare التفاصيل الشخصية لمنتهكي حقوق الطبع والنشر المزعومين للعديد من شركات التسجيل الرئيسية ". قدم لنفسك خدمة ولا تستخدمها معهم.

بالنسبة إلى Rapidshare ، لا تحتاج إلى أي برنامج تنزيل ، فأنت بحاجة إلى معرفة موقع الملف قبل أن تتمكن من تنزيله. هناك العديد من محركات البحث التي تساعدك في العثور على موقع الملفات التي تبحث عنها.

الشبكات الأصغر ، والفروع من الشبكات الأكبر والأشياء التي يُعلن عنها بأنها "الأسرع على الإطلاق" على مواقع الويب الرديئة هي خطأ كبير آخر.

10. خصوصية

يعرف موفر خدمة الإنترنت ، والأقران الذين تقوم بالتنزيل منهم ، والمتعقب ، وحتى الجار الذي يستخدم متشمم الشبكة ، ما تفعله. فقط لكي نكون واضحين ، لا توجد خصوصية عند استخدام خدمات P2P أعلاه ، فأنت تلعب لعبة احتمالات: من بين الملايين من المشاركين في الملفات ، هل سأكون واحدًا من بين الآلاف الذين يمكن مقاضاتهم؟

10.1 كيف يمكنك حماية خصوصيتك؟

• تعد ItsHidden Beta ، وهي خدمة VPN مجانية تم إنشاؤها لخدمة هذا الغرض الدقيق ، بعدم الاحتفاظ بالسجلات ، وتوفر سرعة لائقة وهي مجانية حاليًا.

• المسبب، خدمة مماثلة لـ ItsHidden ، هي مبادرة بدأها شباب Pirate Bay. الإصدار التجريبي مغلق حاليًا ، ولكن قد تستمر في تلقي دعوة إذا قمت بالتسجيل.

• خدمات VPN مدفوعة أخرى مثل Witopia.net، احتفظ بالحد الأدنى من السجلات ، بشكل أساسي لمنع إساءة الاستخدام (القرصنة والرسائل غير المرغوب فيها ، وما إلى ذلك). بالطبع ، تنص النسخة التي وافق عليها المحامي من TOS بوضوح على أن انتهاك حقوق الطبع والنشر ليس بخير.

• OneSwarm، في حين أنه لا يزال عميل Bit Torrent متوافق مع الإصدارات السابقة ، فإنه ينفذ مفهوم التعتيم على الأصدقاء والأقران. الدفع مراجعة سيمون OneSwarm يجعل مشاركة الملفات P2P خاصة وشخصية قراءة المزيد منه.

• BitBlinder ، هي الخدمة الواعدة بشأن الخصوصية عبر الإنترنت التي رأيتها حتى الآن. للأسف ، الإصدار التجريبي الخاص الآن ، ولكن يجب عليك بالتأكيد قراءة المواصفات والاشتراك في مدونتهم.

• برامج التتبع الخاصة ، على الرغم من أنها تحتوي على محتوى خاضع للإشراف بشكل صارم ومشكلات أقل بشكل عام ، فهي ليست الحل للأشخاص المهتمين بالخصوصية. إذا كنت تستطيع الحصول على دعوة للخدمة ، صدقني يمكن لـ RIAA أيضًا. ليس عليهم حتى استدعاء المتعقب ، ما عليك سوى الاتصال بنفس سيل أنت.

• برمجيات تصفية IP ، وهي ProtoWall و PeerGuardian (توقف) ، سيحاول حظر الاتصالات من عناوين IP المعروفة من Media Sentry و MPAA وما شابه. إنها ليست معصومة عن الخطأ بنسبة 100٪ ، ولكن يجب أن تساعد. يجب على مستخدمي لينكس النظر MoBlock

11. استنتاج

لقد اطلعنا على أكثر شبكات مشاركة الملفات شيوعًا. لقد اطلعنا على أفضل التطبيقات لكل منها. التي ينبغي لأحد أن تستخدمها؟ هذا سؤال صعب ، ولكن يبدو أن Bit Torrent هو الأكثر تنوعًا من بينها جميعًا.

إذا كنت مهتمًا بإرسال الملفات من حين لآخر إلى أصدقائك أو عائلتك ، وخاصة إذا كانت كبيرة ، فيجب عليك بالتأكيد قراءة مقال Tim Watson على 4 مواقع ويب بسيطة ميتة تحل هذه المشكلة 4 أدوات سهلة لمشاركة الملفات الكبيرة عبر الإنترنت قراءة المزيد . أو ربما تخطو إلى الجانب الفني وقم بإعداد VPN الخاص بك المشفر واستخدام الأدوات المتكاملة في نظام التشغيل الخاص بك ؛ تظهر لك مقالة ديف دراجر كيفية استخدام Hamachi للقيام بذلك إنشاء شبكة خاصة افتراضية خاصة بك مع حماشي قراءة المزيد .

"ليس هناك فرحة في امتلاك أي شيء غير مشترك". - سينيكا ، الفيلسوف الروماني

قراءة متعمقة:

- كيف تعمل مشاركة الملفات P2P (نظير إلى نظير) كيف تعمل مشاركة الملفات P2P (نظير إلى نظير)هل تتساءل عن ماهية مشاركة الملفات من نظير إلى نظير (P2P) وكيف بدأت؟ نفسر ما يجب أن تعرفه. قراءة المزيد

- 5 مواقع مشاركة ملفات P2P مجانية على المستعرض بدون حدود الحجم 5 مواقع مشاركة ملفات P2P مجانية على المستعرض بدون حدود الحجم قراءة المزيد

- كيفية البحث عن الملفات عبر الإنترنت دون الحاجة إلى استخدام برامج P2P كيفية البحث عن الملفات عبر الإنترنت دون الحاجة إلى استخدام برامج P2Pاعثر على الموسيقى والأفلام والمزيد بدون استخدام برامج نظير إلى نظير (p2p). أنت بحاجة فقط إلى أن تعرف أين تنظر. بالنسبة لمعظم الناس ، فإن Bittorrent هي الطريقة النهائية للعثور على ملفات أقل من القانونية على ... قراءة المزيد

- 5 نصائح أفضل لمنع شخص من مشاهدتك عند تنزيل السيول 5 نصائح أفضل لمنع شخص من مشاهدتك عند تنزيل السيول قراءة المزيد

تم نشر الدليل: مايو 2010