الإعلانات

بين الحين والآخر يظهر متغير جديد للبرامج الضارة كتذكير سريع بأن المخاطر الأمنية ترتفع دائمًا. واحد من طروادة QakBot / Pinkslipbot المصرفية. يمكن للبرامج الضارة ، التي لا تكتفي بجمع بيانات الاعتماد المصرفية ، أن تستمر في العمل وتعمل كخادم تحكم - بعد وقت طويل من توقف منتج الأمان عن غرضه الأصلي.

كيف يظل OakBot / Pinkslipbot نشطًا؟ وكيف يمكنك إزالته تمامًا من نظامك؟

QakBot / Pinkslipbot

ويسمى هذا حصان طروادة المصرفية باسمين: QakBot و Pinkslipbot. البرامج الضارة نفسها ليست جديدة. تم نشره لأول مرة في أواخر العقد الأول من القرن الحادي والعشرين ، لكنه لا يزال يتسبب في حدوث مشكلات بعد مرور عقد من الزمن. الآن ، تلقى حصان طروادة تحديثًا يطيل النشاط الضار ، حتى إذا كان منتج الأمان يحد من غرضه الأصلي.

تستخدم العدوى التوصيل والتشغيل العالمي (UPnP) لفتح المنافذ والسماح بالاتصالات الواردة من أي شخص على الإنترنت. يستخدم Pinkslipbot بعد ذلك للحصول على أوراق الاعتماد المصرفية. المجموعة المعتادة من الأدوات الضارة: برامج تسجيل المفاتيح ، وسرقة كلمات المرور ، وهجمات مستعرض MITM ، وسرقة الشهادات الرقمية ، وبيانات اعتماد FTP و POP3 ، والمزيد. تتحكم البرامج الضارة في شبكة بوت نت يقدر أنها تحتوي على أكثر من 500000 جهاز كمبيوتر. (

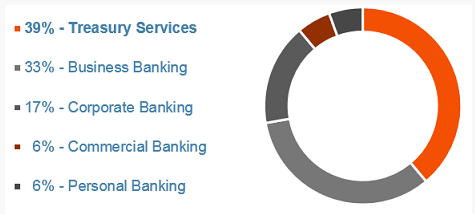

ما هو الروبوتات ، على أي حال؟ هل جهاز الكمبيوتر الخاص بك هو زومبي؟ وما هو حاسوب الزومبي ، على أي حال؟ [MakeUseOf يوضح]هل تساءلت يومًا من أين تأتي كل رسائل البريد الإلكتروني العشوائي؟ من المحتمل أن تتلقى المئات من رسائل البريد الإلكتروني غير المرغوب فيها التي يتم تصفيتها كل يوم. هل هذا يعني أن هناك المئات والآلاف من الناس جالسين ... قراءة المزيد )تركز البرامج الضارة في الغالب على القطاع المصرفي الأمريكي ، حيث يوجد 89 بالمائة من الأجهزة المصابة إما في الخزانة أو الشركات أو التسهيلات المصرفية التجارية.

متغير جديد

باحثون في مختبرات مكافي اكتشف متغير Pinkslipbot الجديد.

"نظرًا لأن UPnP تفترض أن التطبيقات والأجهزة المحلية جديرة بالثقة ، فإنها لا توفر أي حماية أمنية وهي عرضة لإساءة الاستخدام من قبل أي جهاز مصاب على الشبكة. لقد لاحظنا عدة وكلاء لخادم تحكم Pinkslipbot مستضافين على أجهزة كمبيوتر منفصلة في نفس المنزل الشبكة وكذلك ما يبدو أنه نقطة اتصال Wi-Fi عامة "، يقول باحث Sanchit McAfee لمكافحة البرامج الضارة كارفي. "على حد علمنا ، فإن Pinkslipbot هو أول برنامج ضار يستخدم الأجهزة المصابة كخوادم تحكم تعتمد على HTTPS ، والثاني برنامج ضار قابل للتنفيذ يستخدم UPnP لإعادة توجيه المنفذ بعد دودة كونفيكر سيئة السمعة في عام 2008. "

ونتيجة لذلك ، يحاول فريق بحث McAfee (وآخرون) تحديد كيفية تحول الجهاز المصاب إلى وكيل بالضبط. يعتقد الباحثون أن هناك ثلاثة عوامل تلعب دورًا مهمًا:

- عنوان IP موجود في أمريكا الشمالية.

- اتصال إنترنت عالي السرعة.

- القدرة على فتح المنافذ على بوابة الإنترنت باستخدام UPnP.

على سبيل المثال ، تقوم البرامج الضارة بتنزيل صورة باستخدام خدمة Comcast’sSpeed Test للتحقق مرة أخرى من توفر النطاق الترددي الكافي.

بمجرد أن يعثر Pinkslipbot على جهاز مستهدف مناسب ، تقوم البرامج الضارة بإصدار حزمة بروتوكول اكتشاف خدمة بسيطة للبحث عن أجهزة بوابة الإنترنت (IGD). بدوره ، يتم التحقق من اتصال IGD ، مع نتيجة إيجابية رؤية إنشاء قواعد إعادة توجيه المنفذ.

ونتيجة لذلك ، بمجرد أن يقرر مؤلف البرامج الضارة ما إذا كان الجهاز مناسبًا للعدوى ، يتم تنزيل ثنائي طروادة ونشره. هذا هو المسؤول عن اتصالات وكيل خادم التحكم.

من الصعب طمس

حتى إذا اكتشفت مجموعة مكافحة الفيروسات أو مجموعة البرامج الضارة الخاصة بك بنجاح وأزلت QakBot / Pinkslipbot ، فهناك احتمال أن تظل بمثابة خادم وكيل للتحكم في البرامج الضارة. قد يكون جهاز الكمبيوتر الخاص بك ضعيفًا ، دون أن تدرك ذلك.

"إن قواعد إعادة توجيه المنفذ التي أنشأها Pinkslipbot عامة جدًا بحيث لا يمكن إزالتها تلقائيًا دون المخاطرة بتكوينات غير صحيحة في الشبكة. وبما أن معظم البرامج الضارة لا تتداخل مع إعادة توجيه المنفذ ، فقد لا تؤدي حلول مكافحة البرامج الضارة إلى عكس هذه التغييرات. "لسوء الحظ ، هذا يعني أن جهاز الكمبيوتر الخاص بك قد لا يزال عرضة للهجمات الخارجية حتى إذا قام منتج مكافحة البرامج الضارة لديك بإزالة جميع ثنائيات Pinkslipbot بنجاح من نظامك."

تتميز البرامج الضارة بقدرات الدودة الفيروسات وبرامج التجسس والبرامج الضارة وما إلى ذلك. وأوضح: فهم التهديدات عبر الإنترنتعندما تبدأ في التفكير في كل الأشياء التي يمكن أن تسوء عند تصفح الإنترنت ، يبدأ الويب في الظهور كمكان مخيف جدًا. قراءة المزيد ، مما يعني أنه يمكنه التكرار الذاتي من خلال محركات أقراص الشبكة المشتركة وغيرها من الوسائط القابلة للإزالة. وفقا لباحثي IBM X-Force، فقد تسبب في إقفال Active Directory (AD) ، مما أجبر موظفي المؤسسات المصرفية المتأثرة على الاتصال بالإنترنت لساعات في كل مرة.

دليل إزالة قصير

لقد أصدرت مكافي Pinkslipbot خادم التحكم بالكشف عن أداة إزالة وإعادة توجيه المنفذ (أو PCSPDPFRT ، باختصار... أنا أمزح). الأداة متاحة للتنزيل هنا. علاوة على ذلك ، يتوفر دليل مستخدم قصير هنا [بي دي إف].

بمجرد تنزيل الأداة ، انقر بزر الماوس الأيمن و تشغيل كمسؤول.

تقوم الأداة تلقائيًا بمسح نظامك في "وضع الكشف". إذا لم يكن هناك نشاط ضار ، فستغلق الأداة تلقائيًا دون إجراء أي تغييرات على تكوين النظام أو جهاز التوجيه.

ومع ذلك ، إذا اكتشفت الأداة عنصرًا ضارًا ، يمكنك ببساطة استخدام /del أمر لتعطيل وإزالة قواعد إعادة توجيه المنفذ.

تجنب الكشف

إنه لأمر مدهش إلى حد ما أن نرى طروادة مصرفية بهذا التعقيد.

وبصرف النظر عن الدودة Conficker المذكورة أعلاه "فإن المعلومات حول الاستخدام الضار لـ UPnP بواسطة البرامج الضارة نادرة". بشكل أكثر صلة ، إنها إشارة واضحة إلى أن أجهزة إنترنت الأشياء التي تستخدم UPnP هي هدف ضخم (وضعف). مع انتشار أجهزة إنترنت الأشياء في كل مكان ، يجب أن تعترف بأن المجرمين الإلكترونيين لديهم فرصة ذهبية. (حتى الثلاجة في خطر! الثلاجة الذكية من سامسونج حصلت على Pwned. ماذا عن بقية منزلك الذكي؟اكتشفت شركة Pen Test Parters ومقرها المملكة المتحدة ثغرة في الثلاجة الذكية من سامسونج. لا يتحقق تطبيق Samsung لتشفير SSL من صحة الشهادات. قراءة المزيد )

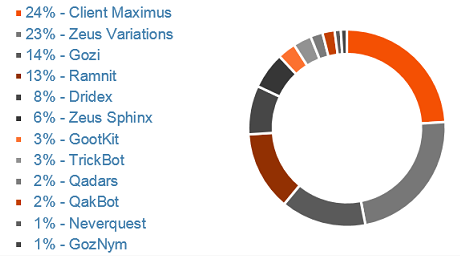

ولكن بينما ينتقل Pinkslipbot إلى متغير يصعب إزالته ، فإنه لا يزال يحتل المرتبة 10 فقط في أكثر أنواع البرامج الضارة المالية انتشارًا. لا يزال الصدارة في صدارة العميل مكسيموس.

يظل التخفيف عاملاً أساسيًا لتجنب البرامج الضارة المالية ، سواء أكان ذلك العمل أو المشروع أو المستخدم المنزلي. التعليم الأساسي ضد التصيد كيفية اكتشاف البريد الإلكتروني المخادعمن الصعب الحصول على بريد إلكتروني تصيد! يشكل المحتالون مثل PayPal أو Amazon ، الذين يحاولون سرقة معلومات كلمة المرور وبطاقة الائتمان الخاصة بك ، خداعهم مثالي تقريبًا. نعرض لك كيفية اكتشاف الاحتيال. قراءة المزيد و أشكال أخرى من النشاط الضار المستهدف كيف يستخدم المحتالون رسائل البريد الإلكتروني المخادعة لاستهداف الطلابعدد عمليات الاحتيال الموجهة للطلاب آخذ في الازدياد والكثير يقعون في هذه الفخاخ. إليك ما تحتاج إلى معرفته وما يجب عليك فعله لتجنبها. قراءة المزيد اذهب بطريقة هائلة لوقف هذا النوع من العدوى يدخل منظمة - أو حتى منزلك.

تتأثر Pinkslipbot؟ هل كان في المنزل أو مؤسستك؟ هل تم منعك من نظامك؟ دعنا نعرف تجاربك أدناه!

حقوق الصورة: akocharm عبر Shutterstock

جافين هو كاتب أول في MUO. وهو أيضًا محرر ومدير تحسين محركات البحث لموقع شقيق MakeUseOf الذي يركز على التشفير ، Blocks Decoded. حصل على درجة البكالوريوس (مع مرتبة الشرف) في الكتابة المعاصرة مع ممارسات الفن الرقمي المنهوبة من تلال ديفون ، بالإضافة إلى أكثر من عقد من الخبرة في الكتابة المهنية. يتمتع بكميات وفيرة من الشاي.