الإعلانات

يعتبر Debian أحد أشهر توزيعات Linux. إنه متين وموثوق ويمكن مقارنته مع Arch و Gentoo نسبيًا للقادمين الجدد. أوبونتو هو مبني عليها Debian vs Ubuntu: إلى أي مدى وصل Ubuntu بعد 10 سنوات؟يبلغ عمر أوبونتو الآن 10 سنوات! لقد قطعت توزيعات ملك لينكس شوطا طويلا منذ إنشائها في عام 2004 ، لذلك دعونا نلقي نظرة على كيفية تطورها بشكل مختلف عن دبيان ، التوزيع على ... اقرأ أكثر ، وغالبًا ما يتم ذلك قوة التوت بي كيفية تثبيت نظام التشغيل على راسبيري بايفيما يلي كيفية تثبيت نظام تشغيل على Raspberry Pi وكيفية استنساخ إعدادك المثالي للتعافي السريع من الكوارث. اقرأ أكثر .

ويزعم أيضًا أنه في متناول أجهزة المخابرات الأمريكية ، وفقًا لمؤسس ويكيليكس جوليان أسانج.

أو هو؟

في حديثه خلال مؤتمر أيام الاستضافة العالمية لعام 2014 ، وصف جوليان أسانج كيف أن دولًا معينة (لم تذكر أسماء ، سعال أمريكا سعال) جعل عمدا توزيعات لينكس غير آمنة عمدا ، من أجل جعلها تحت سيطرة سحب المراقبة الخاصة بهم. يمكنك عرض الاقتباس الكامل بعد علامة 20 دقيقة هنا:

ولكن هل أسانج على حق؟

نظرة على دبيان والأمن

في حديث أسانج ، يذكر كيف تم تخريب توزيعات لا حصر لها عمدا. لكنه يذكر ديبيان بالاسم، لذا يمكننا أيضًا التركيز على ذلك.

على مدى السنوات العشر الماضية ، تم تحديد عدد من نقاط الضعف في دبيان. بعض هذه كانت شديدة ، ثغرات نمط الصفر ما هي ثغرة يوم الصفر؟ [MakeUseOf يوضح] اقرأ أكثر التي أثرت على النظام بشكل عام. وقد أثر آخرون على قدرته على التواصل بشكل آمن مع الأنظمة البعيدة.

نقطة الضعف الوحيدة التي يذكرها Assange بشكل صريح هي خطأ في منشئ أرقام عشوائية OpenSSL في دبيان تم اكتشافه عام 2008.

أرقام عشوائية (أو على الأقل عشوائية زائفة) ؛ من الصعب للغاية الحصول على عشوائية حقيقية على جهاز الكمبيوتر) هي جزء أساسي من تشفير RSA. عندما يصبح من الممكن التنبؤ بمولد رقم عشوائي ، تنخفض فعالية التشفير ، ويصبح من الممكن فك تشفير حركة المرور.

من المسلم به أن وكالة الأمن القومي قد أضعفت عن قصد قوة تشفير الدرجة التجارية عن طريق تقليل انتروبيا الأعداد المتولدة عشوائيًا. كان ذلك منذ زمن طويل، عندما اعتبرت الحكومة الأمريكية التشفير القوي مرتابًا ، وحتى تخضع لتشريع تصدير الأسلحة. سيمون سينغ كتاب الشفرة يصف هذا العصر بشكل جيد ، مع التركيز على الأيام الأولى من خصوصية Pretty Good من Philip Zimmerman ، والمعركة القانونية الضارية التي خاضها مع الحكومة الأمريكية.

لكن ذلك كان منذ وقت طويل ، ويبدو أن خلل عام 2008 كان أقل نتيجة الخبث ، بل كان عدم الكفاءة التكنولوجية المذهلة.

تمت إزالة سطرين من التعليمات البرمجية من حزمة OpenSSL الخاصة بـ Debian لأنهما كانا ينتجان رسائل تحذيرية في أدوات البناء Valgrind و Purify. تمت إزالة الخطوط واختفت التحذيرات. لكن سلامة تطبيق دبيان لـ OpenSSL كانت بالشلل بشكل أساسي.

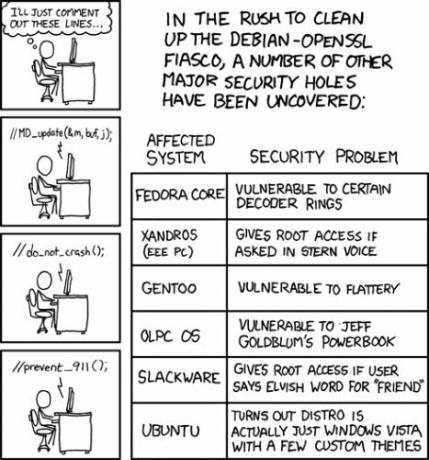

مثل شفرة Hanlon's Razor يملي ، لا تنسب أبدًا إلى الخبث ما يمكن تفسيره بسهولة على أنه عدم الكفاءة. بالمناسبة ، كان هذا الخطأ بالذات هجاء XKCD الويب الهزلي.

الكتابة عن الموضوع IgnorantGuru مدونة يتكهن أيضا علة Heartbleed الأخيرة (التي نحن غطت العام الماضي Heartbleed - ما الذي يمكنك القيام به للبقاء في أمان؟ اقرأ أكثر ) ربما يكون نتاجًا لخدمات الأمان عمدا تحاول تقويض التشفير على لينكس.

كان Heartbleed ثغرة أمنية في مكتبة OpenSSL والتي من المحتمل أن ترى مستخدمًا ضارًا يسرق المعلومات محمي بواسطة SSL / TLS ، من خلال قراءة ذاكرة الخوادم المعرضة للخطر ، والحصول على المفاتيح السرية المستخدمة لتشفير حركة المرور. في ذلك الوقت ، هددت سلامة أنظمة الخدمات المصرفية والتجارية عبر الإنترنت. كانت مئات الآلاف من الأنظمة ضعيفة ، وأثرت على كل توزيعات Linux و BSD تقريبًا.

لست متأكدًا من مدى احتمالية أن تكون الأجهزة الأمنية وراء ذلك.

كتابة خوارزمية تشفير قوية صعب للغاية. تنفيذ ذلك صعب بالمثل. لا مفر من اكتشاف ثغرة أو خلل في نهاية المطاف (هم غالبًا ما تكون في OpenSSL خطأ كبير في OpenSSL يعرض الكثير من الإنترنت للخطرإذا كنت أحد هؤلاء الأشخاص الذين اعتقدوا دائمًا أن التشفير مفتوح المصدر هو الطريقة الأكثر أمانًا للتواصل عبر الإنترنت ، فأنت في حالة مفاجأة. اقرأ أكثر ) شديدة للغاية ، يجب إنشاء خوارزمية جديدة ، أو إعادة كتابة التنفيذ.

ولهذا السبب اتخذت خوارزميات التشفير مسارًا تطوريًا ، ويتم إنشاء طرق جديدة عند اكتشاف أوجه القصور في الترتيب.

الادعاءات السابقة حول التدخل الحكومي في المصادر المفتوحة

بالطبع ، ليس من المألوف أن تهتم الحكومات بمشاريع مفتوحة المصدر. كما أنه من غير المألوف اتهام الحكومات بالتأثير بشكل ملموس على الاتجاه أو وظائف مشروع البرمجيات ، إما عن طريق الإكراه أو التسلل أو من خلال دعمه ماليا.

ياشا ليفين هو أحد الصحفيين الاستقصائيين الذين أحترمهم كثيرًا. إنه يكتب الآن Pando.com، ولكن قبل ذلك قطع أسنانه للكتابة الأسطورية موسكوفيت كل أسبوعين ، المنفى التي أغلقتها حكومة بوتين عام 2008. في عمر أحد عشر عامًا ، أصبحت معروفة بمحتواها الخشن والفظيع ، كما فعلت مع ليفين (والشريك المؤسس) مارك أميس، الذي يكتب أيضًا لموقع Pando.com) تقارير استقصائية شرسة.

هذا الذوق للصحافة الاستقصائية تبعه إلى Pando.com. على مدار العام الماضي أو نحو ذلك ، نشر ليفين عددًا من المقالات التي تسلط الضوء على العلاقات بين مشروع تور ، وما يسميه مجمع المراقبة العسكرية الأمريكية ، ولكنه في الحقيقة مكتب البحوث البحرية (ONR) و ال وكالة مشاريع البحوث الدفاعية المتقدمة (DARPA).

تور (أو راوتر البصل) تصفح خاص حقًا: دليل مستخدم غير رسمي لـ Torيوفر Tor تصفحًا ومراسلات مجهولة الهوية وغير قابلة للتعقب حقًا ، بالإضافة إلى الوصول إلى ما يسمى "Deep Web". لا يمكن كسر Tor بشكل معقول من قبل أي منظمة على هذا الكوكب. اقرأ أكثر ، بالنسبة لأولئك الذين لا يصلون إلى السرعة القصوى ، هو برنامج يقوم بإخفاء هوية حركة المرور عن طريق ارتدادها عبر نقاط نهاية مشفرة متعددة. ميزة هذا أنه يمكنك استخدام الإنترنت دون الكشف عن هويتك أو التعرض للرقابة المحلية ، وهو أمر مفيد إذا كنت تعيش في نظام قمعي ، مثل الصين أو كوبا أو إريتريا. واحدة من أسهل الطرق للحصول عليه هي مع متصفح Tor القائم على Firefox ، والذي لقد تحدثت قبل بضعة أشهر كيفية تصفح الفيسبوك عبر تور في 5 خطواتهل تريد البقاء آمنًا عند استخدام Facebook؟ أطلقت الشبكة الاجتماعية عنوان .onion! إليك كيفية استخدام Facebook على Tor. اقرأ أكثر .

بالمناسبة ، الوسيلة التي تجد فيها نفسك تقرأ هذه المقالة هي نفسها نتاج استثمار DARPA. بدون أربانيتلن يكون هناك إنترنت.

لتلخيص نقاط ليفين: نظرًا لأن TOR تحصل على معظم تمويلها من حكومة الولايات المتحدة ، فإنه يرتبط ارتباطًا وثيقًا بها ، ولم يعد بإمكانها العمل بشكل مستقل. هناك أيضًا عدد من المساهمين في الاختصاصات الذين عملوا سابقًا مع حكومة الولايات المتحدة بشكل أو بآخر.

لقراءة نقاط ليفين بالكامل ، اقرأ "كل من شارك في تطوير تور كان (أو تم تمويله) من قبل حكومة الولايات المتحدة"تم نشره في 16 يوليو 2014.

ثم اقرأ هذا النقض، بقلم ميخا لي ، الذي يكتب لـ The Intercept. لتلخيص الحجج المضادة: DOD تعتمد فقط على TOR لحماية عملائها ، كان مشروع TOR مفتوحًا دائمًا حول مصدر تمويلهم.

ليفين صحفي عظيم ، وأنا مصادفة لدي الكثير من الإعجاب والاحترام. لكنني أخشى في بعض الأحيان أنه يقع في فخ التفكير بأن الحكومات - أي حكومة - هي كيانات متجانسة. إنهم ليسوا كذلك. بدلاً من ذلك ، إنها آلة معقدة ذات تروس مستقلة مختلفة ، لكل منها اهتماماته ودوافعه ، تعمل بشكل مستقل.

انها معقول تماما أن إحدى الدوائر الحكومية ستكون مستعدة للاستثمار في أداة للتحرر ، في حين تنخرط إدارة أخرى في سلوك معادٍ للحرية وضد الخصوصية.

ومثلما أظهر جوليان أسانج ، من السهل جدًا أن نفترض أن هناك مؤامرة ، عندما يكون التفسير المنطقي أكثر براءة.

مؤيدو نظرية المؤامرة هم أولئك الذين يزعمون أنهم يتسترون عندما تكون البيانات غير كافية لدعم ما هم على يقين من أنه صحيح.

- نيل ديغراس تايسون (neiltyson) 7 أبريل 2011

هل وصلنا إلى ذروة ويكيليكس؟

هل أنا فقط أم أن أفضل أيام ويكيليكس مرت؟

منذ وقت ليس ببعيد أن أسانج كان يتحدث في أحداث TED في أكسفورد ومؤتمرات القراصنة في نيويورك. كانت علامة WikiLeaks قوية ، وكانوا يكتشفون أشياء مهمة حقًا ، مثل غسيل الأموال في النظام المصرفي السويسري ، والفساد المتفشي في كينيا.

الآن ، طغت على شخصية ويكيليكس شخصية أسانج - رجل يعيش في فرض ذاتي المنفى في سفارة الإكوادور في لندن ، بعد أن فر من بعض المزاعم الإجرامية الشديدة السويد.

يبدو أن أسانج نفسه لم يكن قادرًا على تجاوز سمعته السيئة سابقًا ، وقد أخذ الآن في تقديم ادعاءات غريبة لأي شخص سيستمع. يكاد يكون حزينا. خاصة عندما تفكر في أن WikiLeaks قام ببعض الأعمال المهمة التي تم تعطيلها عن طريق عرض Julian Assange الجانبي.

ولكن أياً كان رأيك في أسانج ، هناك شيء واحد شبه مؤكد. لا يوجد أي دليل على الإطلاق على أن الولايات المتحدة قد تسللت إلى دبيان. أو أي توزيعة لينكس أخرى في هذا الشأن.

حقوق الصورة: 424 (XKCD), كود (مايكل هيمبولت)

ماثيو هيوز مطور برامج وكاتب من ليفربول بإنجلترا. نادرًا ما يتم العثور عليه بدون كوب من القهوة السوداء القوية في يده ويعشق جهاز Macbook Pro والكاميرا الخاصة به. يمكنك قراءة مدونته على http://www.matthewhughes.co.uk ومتابعته على تويتر علىmatthewhughes.