الإعلانات

لا تثق بأحد. كان هذا شيئًا قاله فقط بجنون العظمة ، ولكن بعد ذلك حدث شيء على طول الطريق. أصبحنا على علم. علمنا أن الأشخاص يمكنهم الاستماع عبر خط حفلة الهاتف ، لذا دفعنا المبلغ الإضافي لخط خاص. ثم عرفنا أن أطفالنا أو والدينا يمكنهم سماعنا على الهاتف على الحائط ، لذلك حصلنا على خطوط متعددة لمنزلنا. ثم يمكننا فجأة الحصول على هاتف محمول ولدينا هواتف خاصة بنا في أي مكان نريد. إجمالي الخصوصية! أو هكذا اعتقدنا ، بينما كانت كلماتنا ومعلوماتنا تتطاير في الهواء. أولاً إنها كلمة التنصت غير المبررثم كلمة الصحف والمحامين وشركات التأمين والمزيد من اختراق الاتصالات الخاصة بك، من التالي؟ كيف نوقف هذا؟ لسوء الحظ ، فإن القوانين تتبع الحقيقة ، لذا عليك اتخاذ بعض الإجراءات في الوقت الحالي. هذا هو المكان الذي ننظر فيه إلى كيفية تأمين اتصالات هاتفك الذكي لجعل اختيار معلوماتك أكثر صعوبة.

تغيير وسيلة الاتصال

إعادة صياغة مارشال ماكلوهان، الوسيط هو نوع الأمر المطلوب. عادةً ما يكون شكل الاتصال أكبر ، كلما زادت الحماية القانونية التي يتمتع بها. بحسب ال مؤسسة الحدود الإلكترونية, "... تم الإبلاغ عن 20 أمر محكمة فقط تجيز اعتراضات شفوية في تقرير التنصت لعام 2007 ، مقارنة بـ 1،998 أمرًا يجيز التنصت على" الاتصالات السلكية "أو الاتصالات الصوتية." هذا في الولايات المتحدة الأمريكية. كما أن محتويات بريد الرسائل (بريد القواقع) محمية للغاية من الناحية القانونية ، ولكن يمكن لأي شخص قراءة المغلف ، و تتتبع خدمة البريد الأمريكية هذه المعلومات أيضًا. تتم حماية المحادثات الهاتفية الأرضية بشكل متساو تقريبًا مقارنة ببريد الرسائل ، ومع ذلك ، فإن سجلات هاتفك متاحة للحكومة أيضًا. بمجرد تصعيد مكالماتك الصوتية عبر الهاتف الخلوي ، تميل القوانين التي تمنع الحكومة من الاستماع إلى التراخي. الرسائل النصية أكثر من ذلك مرة أخرى. لأن هذه الاتصالات الخلوية و WiFi تطير في الهواء الطلق ، قد تجد المحاكم أنه لا يوجد توقع معقول للخصوصية أن الحكومات تتحمل محادثات الخط الأرضي.

أكبر مشكلة تتعلق بالرسائل النصية والأمان ، هي أن المحادثة بأكملها يتم تخزينها على هاتفك ، ومن المحتمل تخزينها على خوادم مزود الخدمة الخاص بك ، لفترة قصيرة على الأقل. باستخدام المكالمة الخلوية العادية ، كل ما يتم تخزينه هو البيانات الوصفية ، مثل من اتصلت به ومتى ومتى وأين اتصلت. النقطة هنا - لا تكتب أشياء لا تريد تسريبها. خاصة إذا كنت عضوًا في مجلس الشيوخ أو عضوًا في الكونغرس.

الهاتف الخلوي واتصالات WiFi في الهواء كإشارات راديو ، لذا فإن التكنولوجيا اللازمة للاستيلاء عليها ليست بعيدة تمامًا عما يتطلبه الأمر للحصول على إشارة راديو تجارية. إذا كنت تشك في أن هاتفك قد يكون مخترقًا ، فقم بمقارنة أعراضك بأعراض ستيف كامبل ، 6 علامات محتملة قد يتم استغلال هاتفك الخلوي كيفية معرفة ما إذا تم النقر على هاتفك: 6 علامات تحذيركيف يمكنك معرفة ما إذا تم النقر على هاتفك؟ وهل يمكنك معرفة من استغلها؟ دعونا نلقي نظرة على علامات التحذير وما يمكنك القيام به. اقرأ أكثر . قد يكون هذا الفيديو قديمًا بعض الشيء في عالم الاتصالات ، ولكنه يُظهر الأجهزة الأساسية اللازمة لانتزاع كمية هائلة من حركة البيانات الخلوية. بصرف النظر عن جهاز الكمبيوتر ، فأنت تنظر إلى أشياء بقيمة 1500 دولار تقريبًا. هذا ليس استثمارًا ضخمًا.

تحقق من تطبيقاتك

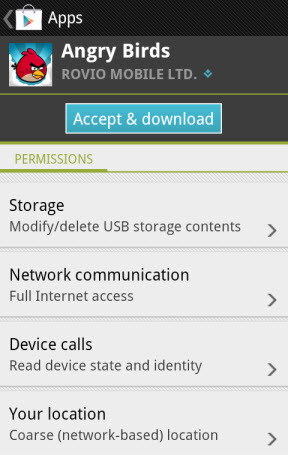

من المحتمل أن أسهل طريقة للتنازل عن اتصالات الهاتف الذكي هي كتابة تطبيق يتيح لك الوصول إلى كل شيء على الهاتف ، ثم حث الأشخاص على تنزيله. هذه ليست مشكلة كبيرة بالنسبة لأجهزة iPhone مثل القول الفصل النهائي حول ما إذا كان التطبيق يدخل إلى متجرهم أم لا. مع نظام Android ، لا تتمتع Google بنفس الصرامة. بالإضافة إلى ذلك ، هناك تلك التي ستجذر جهاز Android وتنزيل التطبيقات من أي مكان تقريبًا.

لمزيد من المعلومات التفصيلية ، كريس هوفمان ، كيف تعمل أذونات التطبيق ولماذا يجب أن تهتم كيف تعمل أذونات تطبيقات Android ولماذا يجب أن تهتميجبر Android التطبيقات على التصريح بالأذونات التي تطلبها عند تثبيتها. يمكنك حماية خصوصيتك وأمانك وفاتورة هاتفك الخلوي من خلال الانتباه إلى الأذونات عند تثبيت التطبيقات - على الرغم من أن العديد من المستخدمين ... اقرأ أكثر هي قراءة إلزامية. يتم تجاهل التحذيرات حول ما يمكن أن يفعله التطبيق بهاتفك بشكل عام تقريبًا مثل تجاهل اتفاقيات ترخيص المستخدم. إذا كنت بصدد تثبيت تطبيق وتحذير يظهر أن هذا التطبيق سيكون له حق الوصول إلى جهات الاتصال الخاصة بك وحالة الهاتف والهوية ، وإرسال الرسائل القصيرة أو رسائل الوسائط المتعددة ، والكثير أكثر. هل يحتاج التطبيق حقًا إلى هذا النوع من الوصول؟ إذا لم يكن كذلك ، فلا تقم بتثبيته. مراجعة التطبيقات التي قمت بتثبيتها وإلغاء تثبيت تلك التي تتجاوز احتياجاتهم. قد تفكر أيضًا في إجراء إعادة ضبط المصنع على هاتفك للتأكد من عدم وجود برامج تجسس طويلة الأمد عليه.

تشفير الاتصال

مع كل هذه القوانين المعمول بها ، لا يزال من المستبعد جدًا أن يستمع أي شخص إلى اتصالاتك. حقًا ، أنت شخص رائع ، لكنك لست مثيرًا للغاية. ما تناولته على العشاء ، وعدد الأميال التي قطعتها على الجهاز البيضاوي مملة ، وبالفعل في جميع أنحاء Facebook. من الذي سيخالف قوانين الاتصالات ويشتري مجموعة من المعدات باهظة الثمن ليكتشف أنك تكره الكالي ، لكن انظروا ماذا فعل لجنيفر أنيستون؟ حسنًا ، لنفترض أن محادثاتك هي أشياء مثيرة حقًا للجواسيس والمحققين الخاصين. دعونا نلقي نظرة على كيفية جعل اتصالاتنا بالهواتف الذكية أقل فائدة للمتنصتين ، حتى لو اعترضوها.

يأخذ التشفير شيئًا ذا معنى للشخص العادي ويجعله غير مفعم بالحيوية لا يمكن جعله ذا معنى مرة أخرى إلا من خلال عملية رياضية معقدة. هذا عن أقصر وصف يمكن أن أتوصل إليه. إذا كنت تبحث عن شرح لكيفية عمل التشفير ، فاقرأ كيف يقوم بتشفير محرك الأقراص الخاص بي؟ قسم من هذا كيف يعمل Bitlocker الخصوصية العسكرية المجانية لملفاتك: كيف يعمل Bitlocker [Windows]هل سمعت هذا الاقتباس عن محاولة شرح كيفية عمل التلفزيون للنمل؟ أنا لا أدعوك نملة ، على الرغم من أنك تعمل بجد وتستمتع بشرب حليب المن. ماذا... اقرأ أكثر مقالة - سلعة. نفس المبادئ تعمل في معظم التشفير.

Kryptos - iOS ، Android [لم يعد متاحًا] ، بلاك بيري - تطبيق مجاني ، خدمة 10 دولارات / شهر

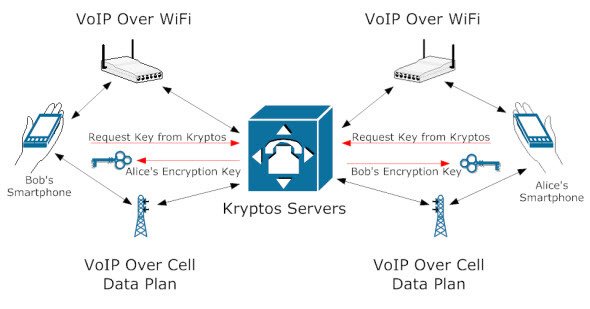

Kryptos ، في أبسط مستوى ، خدمة تشفير الصوت عبر بروتوكول الإنترنت (VoIP). إذا كنت تريد فهم VoIP بشكل أفضل ، فراجع مقالة Stefan Neagu ،

كيف يعمل سكايب؟ كيف يعمل سكايب؟ [شرح التكنولوجيا] اقرأ أكثر . هذا يسمح لها بالعمل عبر اتصالات الهاتف الخلوي و WiFi. حذر - VoIP الذي يفعل ليس يستخدم الانتقال عبر WiFi خطة بياناتك. ما يفعله التطبيق هو تشفير مكالمتك الصوتية باستخدام معيار AES 256 بت مع تبادل مفاتيح RSA 2048 بت. نظرًا لأنه اتصال VoIP ويحتاج كلا الشخصين إلى امتلاك التطبيق والخدمة ، تكون المكالمة تقريبًا اتصال نظير إلى نظير حقيقي ، باستثناء حقيقة أنه يجب التحقق من صحة المفتاح بواسطة شهادة السلطة. هجوم رجل في الوسط ممكن نظريا. لن أقول أنه من المعقول بشكل رهيب.

تشفير AES 256 بت الذي يتم تطبيقه على مكالمتك هو نفس المعيار الذي يستخدمه Windows BitLocker ويعتبر تشفيرًا معقولًا لإبلاغ الولايات المتحدة بمستندات سري للغاية حكومة. الآن يبدو هذا مثيرًا للإعجاب ، ومن حقًا ، فقط اعلم أن Top Secret ليس أعلى تصنيف أمان.

يضيف مفتاح RSA 2048 بت المستخدم لقفل وفتح التشفير على مكالمتك طبقة أمان إضافية. هو المفتاح الرقمي الذي يقفل التشفير ويفتحه في كل نهاية من المحادثة. تمامًا مثل مفتاح الباب ، كلما كانت المطبات والأخاديد الصغيرة الموجودة على المفتاح ، كلما كان من الصعب على المجرمين تكرارها. 2048 بت يعني أن مفتاح أي محادثة هو رقم عشوائي مكون من 617 رقمًا. لوضع ذلك في الاعتبار ، تستخدم معظم تذاكر اليانصيب 12 رقمًا كحد أقصى ، ونعلم جميعًا ما هي احتمالات الفوز في اليانصيب.

DigiCert، وهي مزود لشهادات التوقيع الرقمي للتجارة الإلكترونية ، حسبت أن الأمر سيستغرق "6.4 كوادريليون سنة" لكسر مفتاح RSA 2048 بت. ومع ذلك ، تقوم مختبرات RSA بتقدير تقريبي ، بناءً على قانون مور والوقت الذي استغرقه كسر مفتاح DES 56 بت ، يمكن أن يصبح مفتاح RSA 2048 بت عمليًا للتصدع حول عام 2030. هذا أقل بكثير من 6.4 كوادريليون سنة ، لكنه لا يزال مثيرًا للإعجاب. بحلول عام 2030 ، فات الأوان على إجراء مكالمة اليوم. ومع ذلك ، عندما يكون هناك تبادل رئيسي مثل هذا ، هناك فرصة فائقة لهجوم رجل في الوسط. هذا هو المكان الذي يكون فيه الشخص في منتصف المكالمة ، دون علم (ولكن لنعرفه) إلى الشخصين الآخرين. يصدر مارك مفتاحه الخاص لـ Alice و Bob ، عندما يطلب Bob مفتاح Alice و Alice يطلب مفتاح Bob. هاهو! المكالمة مفتوحة له.

تدعي Kryptos أنها لا تسجل المكالمات أو أي شيء حول المكالمات. كما يزعمون أنهم لن يسمحوا أبدًا للحكومة بمنع التواصل مع اتصالاتهم. حسنًا ، قد لا يكون لديهم حقًا خيار هناك بموجب قوانين مثل قانون الاتصالات في الولايات المتحدة للمساعدة في إنفاذ القانون (CALEA). يهدف هذا القانون إلى إجبار مزودي الاتصالات ، حتى VoIP ، على تسهيل مراقبة وكالات تطبيق القانون للاتصالات في الوقت الفعلي.

لذا ، ما مدى أمان Kryptos؟ بسعر 10 دولارات في الشهر ، أود أن أقول أنها آمنة بشكل معقول.

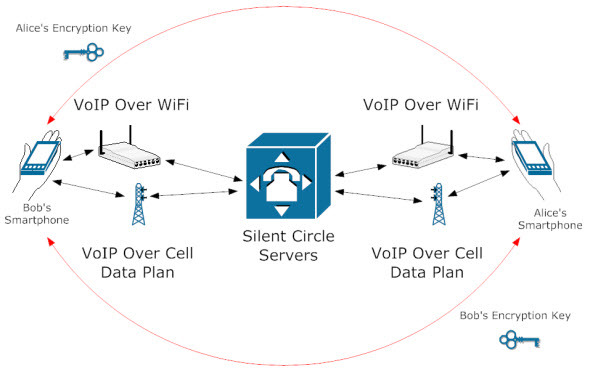

يقدم لكم Silent Circle و Phil Zimmerman ، الشخص المسؤول عن تشفير PGP ، Silent Phone هي خدمة تشفير صوتي لكل من أجهزة Android و iOS. مثل Kryptos ، يعمل عبر اتصال VoIP إما من خلال WiFi أو خطة بيانات شبكة الجوال الخاصة بك. كما يتطلب أيضًا أن يكون لدى كلا الشخصين التطبيق والخدمة للتشفير الشامل.

على عكس Kryptos ، لديها منهجية تشفير ملكية تسمى Zimmermann Real-time Transport Protocol (ZRTP). يختلف هذا عن مفتاح RSA 2048 بت من حيث أنه ينشئ مفتاحًا دون الحاجة إلى التحقق من مرجع مصدق. تنشئ كل مكالمة كلمة مرور يجب نطقها في التطبيق لمتابعة المكالمة.

https://youtube.com/watch? v = yJpCW3DOmiY٪ 3Ffeature٪ 3Doembed

يستخدم Silent Phone تشفير AES 256 بت مثل Kryptos ، ولكن هذه النقطة في المقارنة ، لا يهم حقًا. لن يكون المفتاح ببساطة لفترة طويلة بما يكفي للتصدع وليس هناك فرصة لهجوم رجل في الوسط. لا يمكنك الدخول في منتصف الإرسال الصوتي باستخدام طريقة ZRTP.

يقسم سايلنت سيركل أنهم لن يخضعوا أبدًا لضغوط الحكومة ، وهذا محترم ، إن لم يكن مضللاً قليلاً. في مرحلة ما ، قد يضطرون إلى تحديد ما إذا كانوا يريدون إبقاء الشركة على قيد الحياة أو الحفاظ على أخلاقهم سليمة. لقد تأثرت قليلاً بالمحن السابقة لفيل زيمرمان عندما أخرج PGP - يبدو أصليًا من حيث أجلس ، على بعد أميال. ومع ذلك فهو ليس الوحيد في الشركة ، لذلك سنرى ما سيحدث. ربما لن يتم دفعهم لاتخاذ قرار - من يدري؟ ربما سيهبطون ، لكنك ببساطة لن تعرف أبدًا. بشكل عام ، مقابل نفس 10 دولارات في الشهر للخدمة ، أود أن أقول أن الهاتف الصامت هو أكثر أمانًا بكثير من Kryptos. حيث يتحسن كثيرًا في توفر تطبيقات أخرى لتشفير البريد الإلكتروني والنصوص واتصالات الفيديو. من خلال الحصول على الجناح بأكمله ، هذه هي الخدمة التي سأختارها.

اتخاذ بعيدا

من خلال تشفير البيانات الموجودة بالفعل على هاتفك ، كما هو الحال في المقالة ، كيفية تشفير البيانات على الهاتف الذكي الخاص بك كيفية تشفير البيانات على الهاتف الذكي الخاص بكمع فضيحة Prism-Verizon ، ما يدعى حدوثه هو أن وكالة الأمن القومي للولايات المتحدة الأمريكية (NSA) كانت تعدين البيانات. أي أنهم كانوا يمرون عبر سجلات المكالمات لـ ... اقرأ أكثر وباستخدام الطرق الواردة في هذه المقالة ، سيكون لديك أقرب شيء لهاتف تجسس يمكن للمواطن العادي الحصول عليه. هل هذا كثير؟ الأمر متروك لك لاتخاذ القرار بناءً على مواقفك.

هل تشعر أنك بحاجة لتأمين اتصالات هاتفك الذكي؟ تشعر بالقلق إزاء الناس يستمعون؟ ماذا تفعل حاليا حيال ذلك؟ ما هي مخاوفك؟ هل لديك نصائح أخرى يمكنك مشاركتها؟ دعنا نعلم ، لأن المعرفة حقا نصف المعركة.

مصادر الصورة: لقطة شاشة عبر Google Play ، لقطة من الشاشه الهاتف الصامت عبر Google Play ، تتشاور الزوجة بشكل خاص على الهاتف عبر Shutterstock. رجل أعمال شاب عبر Shutterstock. فتاة مع حقيبة عبر Shutterstock

مع أكثر من 20 عامًا من الخبرة في مجال تكنولوجيا المعلومات والتدريب والحرف الفنية ، فإنني أرغب في مشاركة ما تعلمته مع أي شخص آخر يرغب في التعلم. أنا أسعى للقيام بأفضل عمل ممكن بأفضل طريقة ممكنة ، مع القليل من الفكاهة.