الإعلانات

انها غابة هناك. يبدو أن الويب مليء بالمخاطر من أحصنة طروادة إلى الديدان إلى المخادعين إلى الصيادلة. لا يتطلب الحفاظ على أمانك البرنامج الصحيح فحسب ، بل يتطلب أيضًا فهم نوع التهديدات التي يجب أن تبحث عنها.

هذا هو المكان الذي يأتي فيه "HackerProof: دليلك إلى أمان الكمبيوتر". يقدم هذا الدليل الممتاز ، الذي قدمه لك مات سميث من MakeUseOf ، إرشادات موضوعية ومفصلة ولكن يسهل فهمها لأمان الكمبيوتر الشخصي.

في نهاية هذا الدليل ، ستعرف بالضبط ما يعنيه أمان الكمبيوتر ، والأهم من ذلك ، ما عليك القيام به للحفاظ على جهاز الكمبيوتر الخاص بك آمنًا.

المعرفة قوة؛ تسليح نفسك!

جدول المحتويات

§1 - مقدمة لأمن الكمبيوتر

§2 – معرض البرامج الضارة

§3 - الحضارات البريئة: أمن أنظمة التشغيلالأسلاك

§4 - عادات أمنية جيدة

§5 - طرق الحماية

§6 –اختيار برمجيات الأمن

§7 - الاستعداد للأسوأ - والنسخ الاحتياطي!

§8 - التعافي من البرامج الضارة

§9 - الخلاصة

1. مقدمة لأمن الكمبيوتر

1.1 ما هو أمان الكمبيوتر؟

إن مصطلحات "أمان الكمبيوتر" أو "أمان الكمبيوتر" غامضة إلى أقصى حد. يقولون لك القليل جدا ، مثل معظم المصطلحات العامة.

هذا لأن أمان الكمبيوتر هو مجال متنوع بشكل لا يصدق. من ناحية ، لديك باحثون محترفون وأكاديميون يحاولون بعناية البحث عن مشكلات الأمان وإصلاحها عبر مجموعة واسعة من الأجهزة. من ناحية أخرى ، هناك أيضًا مجتمع من المهووسين بالابتكار في الكمبيوتر وهم هواة تقنيًا (بالمعنى الحرفي للكلمة - أنها غير مدفوعة الأجر وغير مدعومة من قبل أي مؤسسة أو شركة معترف بها) ولكنها ماهرة للغاية وقادرة على تقديم مدخلات مفيدة خاصة بهم.

يرتبط أمان الكمبيوتر بأمان الكمبيوتر ككل ، بما في ذلك مشكلات مثل أمان الشبكة و أمن الإنترنت 5 طرق للتحقق من أمان اتصال الإنترنت الخاص بكهل اتصالك بالإنترنت آمن؟ إليك ما تحتاج إلى معرفته لتظل آمنًا على أي شبكة تتصل بها. قراءة المزيد . إن الغالبية العظمى من التهديدات التي قد تهاجم جهاز الكمبيوتر الخاص بك قادرة على البقاء فقط بسبب الإنترنت ، وفي في بعض الحالات ، يرتبط بقاء تهديد أمني بشكل مباشر بخلل أمني في بعض الخوادم المتطورة المعدات. ومع ذلك ، فإن مستخدم الكمبيوتر العادي لا يتحكم في ذلك.

وهذا يعني أن أمان الكمبيوتر - الذي يعرف بأنه حماية الكمبيوتر الشخصي الذي تملكه - له عقلية قوية. تقع على عاتقك مسؤولية حماية قلعتك من أي شيء قد يكون موجودًا في المجهول خارج جدرانه. يتم التعبير عن هذه العقلية في الشروط التي تستخدمها الشركات التي ترغب في بيع برنامج أمان الكمبيوتر الخاص بك. كلمات مثل "جدار الحماية أفضل ثلاثة جدران حماية مجانية لنظام التشغيل Windows قراءة المزيد من السهل العثور على "مانع" و "درع" في إعلانات برامج أمان الكمبيوتر.

من المفترض أن توضح هذه الكلمات الغرض من أمان الكمبيوتر الشخصي ، ولكن هذا ليس هو الحال دائمًا. من المرجح أن تكون المعلومات التي يتم تلقيها من شركة تبيع برامج الأمان متحيزة لصالح منتجها ، بالإضافة إلى المزيد من المشكلات المربكة.

يقدم هذا الدليل إرشادات موضوعية ومفصلة ، ولكن يسهل فهمها لأمان الكمبيوتر الشخصي. في نهاية هذا الدليل ، ستعرف بالضبط ما يعنيه أمان جهاز الكمبيوتر ، والأهم من ذلك ، ما عليك القيام به للحفاظ على جهاز الكمبيوتر الخاص بك آمنًا.

1.2 تاريخ موجز لفيروسات الكمبيوتر

لم تكن فيروسات الكمبيوتر دائمًا تهديدًا كبيرًا. أقدم الفيروسات التي انتشرت في السبعينيات عبر شبكات الإنترنت الأولى (مثل ARPANET إذن من الذي أنشأ الإنترنت؟ [شرح التكنولوجيا] قراءة المزيد ) ، كانت برامج عادية نسبيًا لم تفعل شيئًا في بعض الأحيان أكثر من عرض رسالة على جهاز كمبيوتر.

لم تبدأ الفيروسات في الحصول على إشعار كتهديد أمني خطير حتى منتصف وأواخر الثمانينيات. شهدت هذه الفترة عددًا من الأوائل في مجال فيروسات الكمبيوتر ، مثل فيروس الدماغ ، الذي يعتبر على نطاق واسع أول فيروس متوافق مع IBM PC. كان هذا الفيروس قادرًا على إصابة قطاع التمهيد لأجهزة الكمبيوتر MS-DOS ، أو إبطائها أو جعلها غير قابلة للاستخدام.

وبمجرد أن أصبح البرنامج الضار الأول معروفًا ، ارتفع عدد الفيروسات بسرعة حيث رأى المهووسون الأذكياء فرصة للانخراط في القليل من التخريب عبر الإنترنت وإثبات معرفتهم التقنية لأقرانهم. أصبح الاهتمام الإعلامي بالفيروسات شائعًا في أوائل التسعينات ، وحدث أول ذعر للفيروس حول فيروس الكمبيوتر مايكل أنجلو. مثل مئات فيروسات الكمبيوتر بعد ذلك ، أثار مايكل أنجلو حالة من الذعر الإعلامي وكان الملايين في جميع أنحاء العالم قلقين من أن تمحى بياناتهم قريبًا. ثبت أن هذا الذعر في غير محله ، ولكن سلط الضوء على وسائل الإعلام على البرامج الضارة التي لم تتلاشى بعد.

انتشار البريد الإلكتروني تشخيص مشاكل خادم البريد الإلكتروني باستخدام أدوات مجانية قراءة المزيد في أواخر التسعينيات كتب الفصل التالي في البرامج الضارة. كان هذا الشكل القياسي من التواصل ، ولا يزال ، طريقة شائعة يمكن من خلالها للبرمجيات الخبيثة التكاثر. من السهل إرسال رسائل البريد الإلكتروني ومن السهل إخفاء الفيروسات المرفقة. تزامنت شعبية البريد الإلكتروني أيضًا مع اتجاه أثبت أنه أكثر أهمية في تطور البرامج الضارة - صعود أجهزة الكمبيوتر الشخصية. في حين أن شبكات المؤسسات عادة ما تكون مزودة بفريق من الأشخاص يتقاضون رواتب مقابل مراقبة أمنهم ، يتم استخدام أجهزة الكمبيوتر الشخصية من قبل الأشخاص العاديين الذين لم يتلقوا تدريبًا في هذا المجال.

بدون ظهور أجهزة الكمبيوتر الشخصية ، لم يكن من الممكن حدوث العديد من التهديدات الأمنية التي ظهرت في الألفية الجديدة. سيكون للديدان أهداف أقل ، وسيتم اكتشاف أحصنة طروادة بسرعة ، وستكون التهديدات الجديدة مثل التصيد الاحتيالي غير مجدية. تمنح أجهزة الكمبيوتر الشخصية أولئك الذين يرغبون في كتابة برامج ضارة حقلًا مليئًا بالأهداف السهلة.

المفتاح بالطبع هو التأكد من أنك لست واحدًا منهم.

2. معرض البرامج الضارة

2.1 الفيروسات التقليدية أو طروادة

انتشرت البرامج الضارة ، عبر معظم التاريخ ، عن طريق خطأ المستخدم ؛ وهذا يعني أن مستخدم جهاز الكمبيوتر يتخذ نوعًا من الإجراءات لتشغيل الفيروس. المثال الكلاسيكي لهذا هو فتح مرفق بريد إلكتروني. ينتقل الفيروس ، المتخفي في شكل ملف صورة أو نوع ملف شائع آخر ، إلى العمل بمجرد أن يفتح المستخدم الملف. قد يؤدي فتح الملف إلى حدوث خطأ ، أو قد يفتح الملف كالمعتاد ، مما يجعل المستخدم يفكر في عدم وجود خطأ. على أي حال ، يتطلب الفيروس عمل المستخدم من أجل الانتشار. الاستنساخ ممكن ليس بسبب وجود خلل أمني في كود البرنامج ولكن بدلاً من ذلك من خلال الخداع.

في أواخر التسعينيات ، كان هذا النوع من البرامج الضارة ، الذي يُسمى أكثر شيوعًا بالفيروس ، هو الأكثر تهديدًا. كان معظم الأشخاص جددًا على البريد الإلكتروني ولم يعرفوا أن فتح مرفق يمكن أن يصيب أجهزة الكمبيوتر الخاصة بهم. كانت خدمة البريد الإلكتروني أقل تعقيدًا بكثير: لم تكن هناك فلاتر فعالة للرسائل غير المرغوب فيها قادرة على الاحتفاظ باحتواء الفيروس رسائل البريد الإلكتروني العشوائية من البريد الوارد ، ولم تكن هناك أي حلول فعالة لمكافحة الفيروسات تم فحصها تلقائيًا عبر البريد الإلكتروني المرفقات. في السنوات الأخيرة ، جعلت التطورات التكنولوجية على كل من هذه الجبهات أقل فعالية لإرسال الفيروس عبر البريد الإلكتروني ، ولكن لا يزال هناك الملايين من الأشخاص الذين ليس لديهم برامج أمان ولا يمانعون في فتح البريد الإلكتروني المرفقات.

نظرًا لأن فيروسات البريد الإلكتروني أصبحت الآن تهديدًا معروفًا (نسبيًا) ، فقد أصبح تصميم الفيروسات أكثر إبداعًا. يمكن للفيروسات الآن "الإخفاء" في أنواع الملفات التي يعتبرها معظم الناس آمنة ، مثل جداول بيانات Excel كيفية تقسيم جدول بيانات Excel CSV ضخمة إلى ملفات منفصلةأحد أوجه القصور في Microsoft Excel هو الحجم المحدود لجدول البيانات. إذا كنت بحاجة إلى تصغير ملف Excel أو تقسيم ملف CSV كبير ، فتابع القراءة! قراءة المزيد وملفات PDF. حتى أنه من الممكن أن يصيب فيروس جهاز الكمبيوتر الخاص بك من خلال متصفح الويب الخاص بك إذا قمت بزيارة صفحة ويب تحتوي على مثل هذا الفيروس.

يتباهى بعض مستخدمي الكمبيوتر بأن تجنب الفيروس هو ببساطة أمر منطقي - إذا لم تقم بتنزيل الملفات من مصادر غير معروفة ولم تقم بتنزيل مرفقات البريد الإلكتروني ، فستكون بخير. أنا اختلف مع هذا الرأي. بينما يمكن تجنب العديد من التهديدات بحذر ، يتم تطوير الفيروسات بطرق جديدة للتكاثر والعدوى باستمرار.

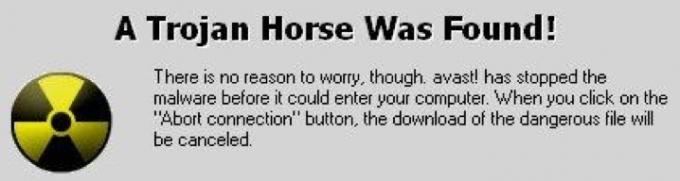

2.2 أحصنة طروادة

يمكن أن تصيب أحصنة طروادة ، على الرغم من اختلافها عن الفيروس في حمولتها ، أجهزة الكمبيوتر من خلال نفس الأساليب المذكورة أعلاه. بينما يحاول فيروس تشغيل تعليمات برمجية ضارة على جهاز الكمبيوتر الخاص بك ، يحاول حصان طروادة تمكين طرف ثالث من الوصول إلى بعض أو كل وظائف الكمبيوتر. يمكن أن تصيب أحصنة طروادة أجهزة الكمبيوتر من خلال أي طريقة تقريبًا يمكن للفيروس استخدامها. في الواقع ، غالبًا ما يتم تجميع كل من الفيروسات وأحصنة طروادة معًا كبرامج ضارة ، حيث أن بعض التهديدات الأمنية لها سمات مرتبطة بكل من الفيروسات وأحصنة طروادة.

2.3 الديدان

يصف مصطلح "الدودة" طريقة العدوى بالفيروس والتكاثر بدلاً من الحمولة التي يتم تسليمها. طريقة العدوى هذه فريدة من نوعها وخطيرة ، لذلك فهي تستحق فئتها الخاصة.

الفيروس المتنقل هو برنامج ضار قادر على إصابة جهاز الكمبيوتر دون أن يقوم المستخدم بأي إجراء (بالإضافة إلى تشغيل جهاز الكمبيوتر والاتصال بالإنترنت). على عكس البرامج الضارة التقليدية ، التي عادة ما تحاول الاختباء في ملف مصاب ، تصيب الديدان أجهزة الكمبيوتر من خلال ثغرات الشبكة.

تنتشر الدودة النمطية عن طريق إرسال نسخ عشوائية من نفسها إلى عشوائي IP عناوين كيفية استخدام عنوان IP وهمية وقناع نفسك على الإنترنتفي بعض الأحيان تحتاج إلى إخفاء عنوان IP الخاص بك. فيما يلي بعض الطرق لإخفاء عنوان IP الخاص بك وغطاء نفسك على الإنترنت لعدم الكشف عن هويتك. قراءة المزيد . تحتوي كل نسخة على تعليمات لمهاجمة ثغرة شبكة معينة. عندما يتم العثور على جهاز كمبيوتر موجه عشوائيًا مع الثغرة الأمنية ، تستخدم الدودة ثغرة الشبكة للوصول إلى الكمبيوتر وتسليم حمولتها. بمجرد حدوث ذلك ، تستخدم الدودة جهاز الكمبيوتر المصاب حديثًا لإرسال رسائل إلكترونية عشوائية أكثر. العناوين ، بدء العملية من جديد.

النمو الأسي هو المفتاح هنا. استخدمت دودة SQL Slammer ، التي تم إصدارها في يناير 2003 ، هذه الطريقة لإصابة ما يقرب من 75000 جهاز كمبيوتر في غضون 10 دقائق من إصدارها الأولي. (مصدر: سلكي)

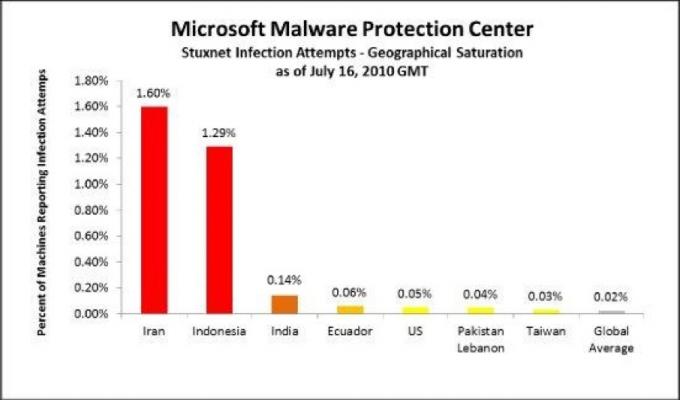

كما هو الحال مع العديد من التهديدات الأمنية للكمبيوتر الشخصي ، فإن مصطلح "دودة" يغطي مجموعة واسعة من تهديدات البرامج الضارة. انتشرت بعض الديدان باستخدام العيوب في أمان البريد الإلكتروني من أجل إرسال البريد الإلكتروني العشوائي تلقائيًا عبر البريد الإلكتروني بمجرد إصابة النظام. البعض الآخر لديه حمولة مستهدفة للغاية. تم العثور على Stuxnet ، وهي دودة كمبيوتر حديثة ، لديها كود يعتقد الكثيرون أنه تم تصميمه خصيصًا لمهاجمة برنامج الأبحاث النووية الإيراني. (مصدر: بروس شناير)

في حين تشير التقديرات إلى أن هذه الدودة أصابت آلاف أجهزة الكمبيوتر ، فقد تم تصميم حمولتها الفعلية ل لا تصبح سارية المفعول إلا عندما تصادف الدودة نوعًا معينًا من الشبكات - النوع الذي تستخدمه إيران لليورانيوم إنتاج. بغض النظر عمن كان الهدف ، فإن تطور Stuxnet يقدم مثالًا رائعًا على كيفية إصابة الدودة التي تتكاثر تلقائيًا للأنظمة دون أن يكون لدى مستخدميها أدنى فكرة.

2.4 مجموعات الجذر

يمكن لبرامج rootkits الحصول على امتياز الوصول إلى جهاز كمبيوتر والاختباء من عمليات فحص مكافحة الفيروسات الشائعة. يستخدم مصطلح rootkit بشكل أساسي كوسيلة لوصف نوع معين من الحمولة. يمكن أن تصيب الجذور الخفية النظم وتتكاثر باستخدام أي عدد من التكتيكات. قد تعمل مثل الديدان أو قد تخفي نفسها في ملفات تبدو مشروعة.

سوني ، على سبيل المثال ، وجدت نفسها في الماء الساخن عندما اكتشف خبراء الأمن أن بعض الأقراص المدمجة الموسيقية التي وزعتها سوني كانت تشحن مع الجذور الخفية التي كانت قادرة على منح نفسها حق الوصول الإداري على أجهزة الكمبيوتر التي تعمل بنظام Windows ، وإخفاء نفسها من معظم عمليات فحص الفيروسات ، ونقل البيانات إلى جهاز تحكم عن بُعد موقعك. كان هذا ، على ما يبدو ، جزءًا من مخطط حماية النسخ المضللة.

من نواح كثيرة ، تسعى حمولة الجذور الخفية إلى تحقيق نفس الأهداف مثل الفيروس العادي أو حصان طروادة. قد تحاول الحمولة حذف أو إتلاف الملفات ، أو قد تحاول تسجيل ضغطات المفاتيح الخاصة بك ، أو قد تحاول العثور على كلمات المرور الخاصة بك ثم نقلها إلى جهة خارجية. هذه كلها أشياء قد يحاول فيروس أو حصان طروادة القيام بها ، لكن الجذور الخفية أكثر فاعلية في إخفاء نفسها أثناء قيامها بعملها. تعمل الجذور الخفية فعليًا على تخريب نظام التشغيل ، باستخدام العيوب الأمنية في نظام التشغيل لإخفاء نفسها على أنها حاسمة ملف النظام ، أو في الحالات الشديدة ، يكتب نفسه في ملفات النظام الحرجة ، مما يجعل الإزالة مستحيلة دون الإضرار بالتشغيل النظام. (مصدر: سلكي)

الخبر السار هو أنه يصعب ترميز مجموعات الجذور الخفية من معظم أنواع البرامج الضارة الأخرى. كلما رغبت مجموعة rootkit في التعمق في نظام تشغيل جهاز الكمبيوتر ، زادت صعوبة مجموعة rootkit سيتم إنشاؤه ، حيث أن أي أخطاء في كود الجذور الخفية يمكن أن تتسبب في تعطل جهاز كمبيوتر مستهدف أو تغيير مضاد الفيروسات البرمجيات. قد يكون هذا سيئًا للكمبيوتر الشخصي ، لكنه يهزم هدف محاولة إخفاء الجذور الخفية في المقام الأول.

2.5 التصيد والتزييف

يبدو عالم البرمجيات الخبيثة في التسعينيات غريبًا مقارنة باليوم. في ذلك الوقت ، كان المتسللون غالبًا ما يكتبون البرامج الضارة الذين أرادوا عرض مواهبهم واكتساب سمعة سيئة بين أقرانهم. كان الضرر الذي لحق به شديدًا ، ولكنه غالبًا ما يقتصر على أجهزة الكمبيوتر المصابة. ومع ذلك ، لا تعد البرامج الضارة الحديثة في الغالب أكثر من أداة يستخدمها المجرمين الذين يسعون لسرقة المعلومات الشخصية. يمكن بعد ذلك استخدام هذه المعلومات لاختطاف بطاقات الائتمان ، وإنشاء هويات مزورة ، والقيام بجميع أنواع الأنشطة غير القانونية التي يمكن أن يكون لها تأثير شديد على حياة الضحية.

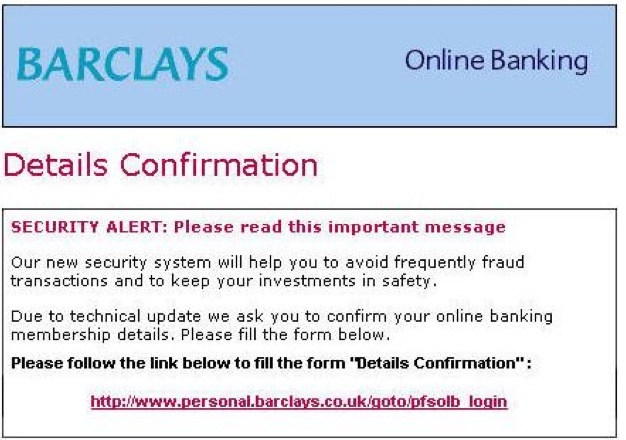

التصيد احصل على تنبيهات فورية عن فيروسات الكمبيوتر الجديدة ورسائل البريد الإلكتروني المخادعة قراءة المزيد و Pharming هي تقنيات توضح بشكل أفضل العنصر الإجرامي لتهديدات أمن الكمبيوتر الشخصي. هذه التهديدات كبيرة ، لكنها لا تهاجم جهاز الكمبيوتر الخاص بك تقنيًا على الإطلاق. بدلاً من ذلك يستخدمون جهاز الكمبيوتر الخاص بك لخداعك وسرقة معلومات مهمة.

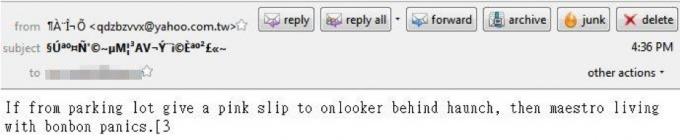

كلا هذين المصطلحين وثيق الصلة. Pharming هو أسلوب يستخدم لإعادة توجيه شخص إلى موقع زائف. التصيد الاحتيالي هو عملية جمع المعلومات الخاصة عن طريق الظهور ككيان جدير بالثقة. غالبًا ما تسير التقنيات جنبًا إلى جنب: تُرسل التقنية الصيدلانية شخصًا إلى موقع ويب زائف يتم استخدامه بعد ذلك "لخداع" المعلومات الخاصة من الشخص.

يبدأ المثال الكلاسيكي لهذا النوع من الهجوم برسالة بريد إلكتروني يبدو أنها مرسلة من البنك الذي تتعامل معه. تشير الرسالة الإلكترونية إلى وجود خرق أمني مشتبه به لخوادم البنك عبر الإنترنت ، وتحتاج إلى تغيير اسم المستخدم وكلمة المرور. يتم تزويدك برابط إلى ما يبدو أنه موقع الويب الخاص بمصرفك. تطلب منك الصفحة ، بمجرد فتحها في المستعرض الخاص بك ، تأكيد اسم المستخدم وكلمة المرور الحاليين لديك ثم اكتب اسم مستخدم وكلمة مرور جديدين. أنت تفعل ذلك ، ويشكرك الموقع على تعاونك. أنت لا تدرك أن هناك أي شيء خاطئ حتى تحاول تسجيل الدخول إلى موقع البنك الذي تتعامل معه في اليوم التالي باتباع الإشارة المرجعية في متصفحك.

2.6 البرامج الضارة - The Catch All

في حين أن المحتالين أعلاه يُعترف بهم على نطاق واسع على أنهم مشكلات خطيرة ذات خصائص محددة ، إلا أنها لا تزال كذلك يصعب تصنيف التهديدات لأن النظام البيئي للتهديدات الأمنية متنوع ومستمر متغير. هذا هو السبب في استخدام مصطلح البرمجيات الخبيثة بشكل متكرر: إنه الحل المثالي لكل شيء يحاول إيذاء جهاز الكمبيوتر الخاص بك أو محاولة استخدام جهاز الكمبيوتر الخاص بك لإلحاق الضرر بك.

الآن بعد أن تعرفت على بعض التهديدات الأمنية الأكثر شيوعًا لأجهزة الكمبيوتر ، قد تتساءل عما يمكنك القيام به حيالها. أفضل مكان لبدء هذه المناقشة هو أنظمة التشغيل.

3. الحضارات البريئة: أمن أنظمة التشغيل

يؤثر نظام التشغيل الذي تستخدمه بشكل كبير على تهديدات البرامج الضارة التي يجب أن تكون على دراية بها والطرق التي يمكنك استخدامها للتصدي لها. تتم برمجة البرامج الضارة في معظم الحالات للاستفادة من استغلال معين في نظام تشغيل معين. لا يمكن أن تصيب البرامج الضارة المشفرة للاستفادة من ثغرة الشبكة في Windows أجهزة الكمبيوتر التي تعمل بنظام التشغيل OS X لأن رمز الشبكة مختلف كثيرًا. وبالمثل ، لن يكون للفيروس الذي يحاول حذف ملفات برنامج التشغيل الموجودة على جهاز كمبيوتر يعمل بنظام التشغيل Windows XP أي تأثير على جهاز Linux لأن برامج التشغيل مختلفة تمامًا.

أعتقد أنه من الصحيح أن نقول أن نظام التشغيل الذي تختاره له تأثير أكبر على الأمن العام لجهاز الكمبيوتر الخاص بك من أي متغير فردي آخر. مع أخذ ذلك في الاعتبار ، فلنلقِ نظرة سريعة على بعض أنظمة التشغيل الشائعة وكيفية تعاملها مع الأمان.

3.1 نظام التشغيل Windows XP

أصبح Windows XP ، الذي تم تقديمه في عام 2001 ، بسرعة نظام تشغيل Microsoft الأكثر استحسانًا. كان محبوبًا بسبب واجهته البسيطة نسبيًا ، والتي قدمت تحسينات ولكنها ظلت مألوفة لمستخدمي أنظمة التشغيل Windows 95 و 98 و ME. كما أثبتت أنها ضئيلة نسبيًا لنظام التشغيل Windows الجديد ، ولا تزال قادرة على العمل على الأجهزة القديمة التي لا يمكنها التعامل مع أنظمة تشغيل Windows الأحدث.

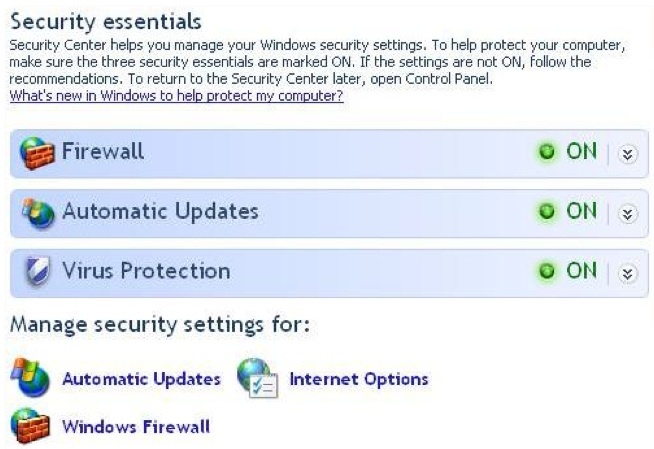

في وقت إصداره ، قدم Windows XP بعض التحسينات الأمنية الملحوظة على أنظمة تشغيل Windows السابقة. أغلق بعض ثغرات الأمان التي جعلت من السهل العبث بأنظمة Windows باستخدام حسابات شبكة فارغة أو أخطاء في الشهادة. تلقى أمان Windows XP إضافة كبيرة في Windows XP Service Pack 2 مع تقديم Windows Security Center ، الذي جعله يسهل على المستخدمين معرفة ما إذا كان جهاز الكمبيوتر الذي يعمل بنظام Windows XP محميًا ببرنامج لمكافحة البرامج الضارة ولديه تحديثات الأمان المناسبة المثبتة.

ومع ذلك ، فإن نظام التشغيل Windows XP هو نظام تشغيل عمره عشر سنوات تقريبًا ، وعلى مر السنين تمت مهاجمته بلا هوادة من قبل المتسللين. إن شعبية نظام التشغيل Windows XP تجعله خيارًا واضحًا للبرامج الضارة التي تسعى لإصابة أكبر عدد ممكن من أجهزة الكمبيوتر. بالإضافة إلى ذلك ، لا يتمتع Windows XP ببساطة بالوصول إلى عدد من ميزات الأمان المحسنة القياسية في Windows 7.

بشكل عام ، يعد Windows XP أسوأ نظام تشغيل شائع متوفر حاليًا من وجهة نظر الأمان. يفتقر إلى ميزات الأمان الجديدة ، ويفهم جيدًا من قبل أولئك الذين يرمزون للبرامج الضارة ، ويتم مهاجمته بشكل متكرر.

3.2 ويندوز 7

أحدث نظام تشغيل من Microsoft ، Windows 7 هو تحسين لنظام Windows Vista الذي تم انتقاده بشدة (تنطبق المعلومات الواردة في هذا القسم في الغالب على Vista أيضًا). ليس من السهل تشغيل Windows 7 مثل Windows XP ، ولكنه يقدم ثروة من الميزات الجديدة ، بما في ذلك الميزات المتعلقة بالأمان.

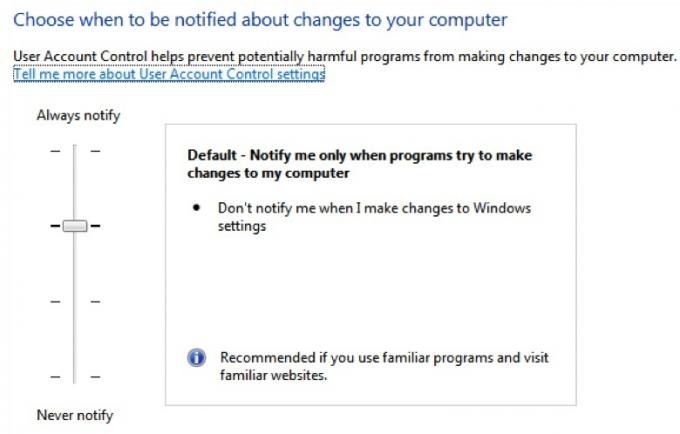

على سبيل المثال ، يعد التحكم في حساب المستخدم ميزة جديدة تم تقديمها في Vista وتم تضمينها أيضًا في Windows 7. عندما وصلت لأول مرة ، تم سخرية UAC بشكل عام في وسائل الإعلام - حتى أن Apple قامت بإعلان عن ذلك. هذه خطوة غريبة لأن OS X لها وظائف مشابهة ، ولأن UAC مهم جدًا عندما يتعلق الأمر بالأمان. إنه يحمي جهاز الكمبيوتر الخاص بك عن طريق التأكد من أن البرامج لا يمكنها الحصول على امتياز وصول مرتفع إلى نظامك دون إذن. قبل UAC ، يمكن أن تقوم البرامج الضارة بذلك بسهولة دون معرفة المستخدم بالحكمة.

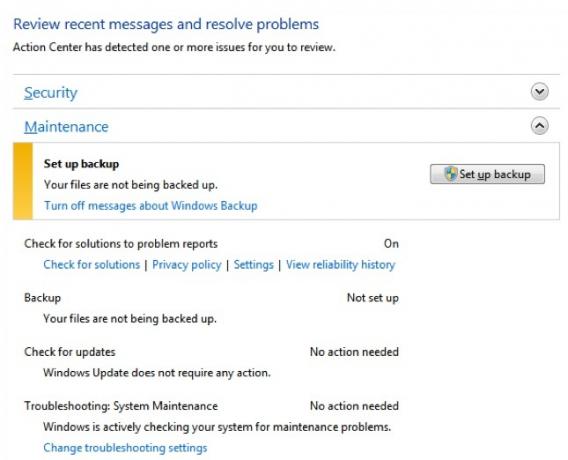

أجرت Microsoft أيضًا تحسينات تزيد من تحسين قدرة Window على نقل معلومات الأمان المهمة للمستخدمين. يُطلق على مركز الأمان الآن اسم Windows Action Center ، وهو يقوم بعمل أفضل من أي وقت مضى للحصول على تحديثات مهمة وإخطار المستخدمين تلقائيًا عند الحاجة إلى اتخاذ إجراء. هذا أمر بالغ الأهمية ، لأن ثغرات الأمان المعروفة التي لم يتم تصحيحها هي مسؤولية بغض النظر عن نظام التشغيل الذي تفضله.

يستفيد Windows 7 أيضًا من الموقف تجاه الأمان المعقول أكثر بكثير من الموقف الذي اتبعته شركة Microsoft أثناء إنشاء Windows XP. ويتضح ذلك بسهولة عند مقارنة عدد الثغرات الأمنية التي كان على Microsoft تصحيحها خلال السنة الأولى من إصدار XP مع السنة الأولى من إصدار Vista. تم تصحيح 65 نقطة ضعف في نظام التشغيل Windows XP ، بينما تم تصحيح 36 نقطة ضعف فقط في نظام التشغيل Windows Vista.

لسوء الحظ ، لا يزال Windows 7 مستهدفًا بشدة من البرامج الضارة بسبب شعبيته. لا يزال Windows هو نظام التشغيل الذي يستخدمه معظم العالم ، لذا فمن المنطقي أن تستهدفه البرامج الضارة. لهذا السبب ، لا يزال مستخدمو Windows 7 يواجهون العديد من التهديدات الأمنية.

3.3 نظام التشغيل Mac OS X

لا يزال نظام Mac OS X يبدو حديثًا ، ولكنه في جوهره نظام تشغيل قديم إلى حد ما. تم إصدار الإصدار الأول في عام 2001 ، مما يجعله قديمًا مثل Windows XP. ومع ذلك ، تتبع Apple نهجًا مختلفًا تمامًا للتحديثات عن Microsoft. بينما يركز الأشخاص في ريدموند عادة على الإصدارات الكبيرة ، ويبرزون أنظمة تشغيل جديدة كل خمسة أو ستة أعوام في المتوسط ، قام طاقم Apple بتحديث OS X ثماني مرات منذ الإصدار الأولي لنظام التشغيل إطلاق سراح.

تحتوي هذه الإصدارات عادةً على بعض تحديثات الأمان ، واكتسبت Apple سمعة في تقديمها أمانًا يتجاوز بكثير نظام Windows. ومع ذلك ، تميل هذه السمعة إلى الانهيار عند الفحص الدقيق. توجد برامج ضارة تستهدف OS X ، ويتعين على Apple تصحيح العيوب الأمنية بنفس تردد Microsoft تقريبًا. اكتشف تقرير عام 2004 من شركة أمنية تعرف باسم Secunia أنه في العام السابق كان Mac OS X يخضع لـ 36 الثغرات الأمنية ، عشرة فقط أقل من نظام التشغيل Windows XP - ومع ذلك ، يمكن استغلال نسبة أعلى من الثغرات الأمنية في نظام OS X عبر الإنترنت. (مصدر: TechWorld)

في الآونة الأخيرة ، اضطرت شركة Apple إلى إطلاق عدد من تصحيحات الأمان الرئيسية ، أحدثها عالج 134 ثغرة أمنية. (المصدر: FierceCIO).

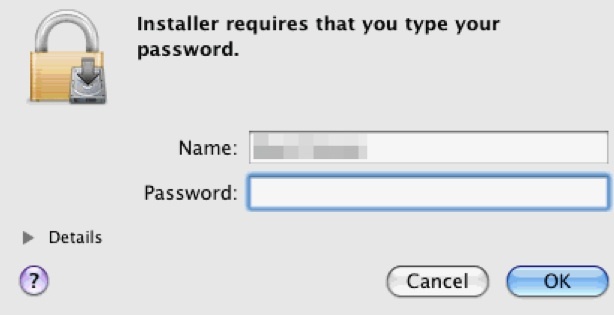

هذا لا يعني أن نظام التشغيل Mac OS X غير آمن. تتمثل إحدى الميزات ، التي تنتقل من تراث UNIX الخاص بـ OS X ، في الحاجة إلى تسجيل الدخول كـ "الجذر" لإجراء تغييرات على الملفات والإعدادات المهمة (تُعد UAC الخاصة بـ Window محاولة في الأساس لمحاكاة ذلك). ومع ذلك ، يبدو أن عددًا مؤسفًا من المستخدمين يعتقدون أن OS X محصن ضد التهديدات الأمنية بسبب غموضه النسبي. في حين أن هناك درجة من الحقيقة في ذلك ، فإن التهديدات الأمنية لأجهزة الكمبيوتر OS X موجودة ويمكن أن تكون ضارة مثل تلك التي تستهدف Windows. يعوق أمان Mac OS X أيضًا مجموعة ضئيلة من مجموعات الأمان.

3.4 لينكس

لن يستخدم معظم مالكي الكمبيوتر أبدًا جهاز كمبيوتر يعمل بنظام Linux. مع ذلك ، يمكن الوصول إلى Linux الآن أكثر من أي وقت مضى. المتغيرات المجانية لينكس ، مثل أوبونتو 6 طرق لتسريع سطح مكتب جنومجنوم هي واجهة سطح المكتب التي تحصل عليها في معظم توزيعات لينكس. تريد تسريع الامور؟ ستعمل هذه التعديلات على تحسين تجربة جنوم الخاصة بك. قراءة المزيد و جوليكلود Jolicloud: تنزيل نظام التشغيل لـ Netbook الذي تبحث عنه قراءة المزيد ، توفر واجهة مستخدم رسومية قوية توفر الوظائف الأساسية التي تتوقعها من جهاز الكمبيوتر ، مثل القدرة على قراءة بريدك الإلكتروني وتصفح الويب.

يتطلب Linux ، مثل OS X ، أن يقوم المستخدمون بتسجيل الدخول على حساب "الجذر" لإجراء تغييرات على الملفات والإعدادات الهامة. يستفيد Linux أيضًا بشكل كبير من الأمان عن طريق الغموض. إن قاعدة مستخدمي Linux صغيرة ، ولجعل الأمور أسوأ بالنسبة للبرامج الضارة ، فإن قاعدة المستخدمين لا تتشبث بمتغير معين من Linux. على الرغم من أن الرمز الأساسي غالبًا ما يكون هو نفسه ، إلا أن هناك تغييرات طفيفة على متغيرات مختلفة من Linux - ويذهب العديد من مستخدمي Linux المتقدمين إلى حد الشفرة في ميزاتهم المخصصة. وهذا يجعل مهاجمة مستخدمي لينكس بشكل كبير اقتراحًا صعبًا ولا معنى له أيضًا. إذا كنت تتطلع إلى جمع أرقام بطاقات الائتمان ، فإن استهداف Linux ليس هو الطريق الصحيح.

تجعل الطبيعة المتخصصة للينوكس المكتبي الحديث عن أمانه صعبًا. توجد الثغرات الأمنية بالفعل على أنظمة Linux ، ولا يتم تصحيح هذه الثغرات دائمًا بالسرعة التي يتم بها الثغرات الموجودة على Windows. (مصدر: EWeek) ومع ذلك ، فإن أنظمة تشغيل Linux تتأثر فعليًا بتهديدات الأمان بشكل أقل تكرارًا ، وغالبًا ما تكون التهديدات أقل حدة.

3.5 ملخص - أيهما أفضل؟

بشكل عام ، يتفوق Mac OS X و Linux بشكل واضح على Windows إذا تم قياس الأمان من خلال تكرار تأثر المستخدمين بتهديدات الأمان. هذا لا يعني أن مايكروسوفت نائمة على عجلة القيادة. إنها ببساطة حقيقة عالمنا. Windows هو نظام التشغيل الأكثر شيوعًا ، ونتيجة لذلك ، يتم عادة ترميز البرامج الضارة لاستهداف أجهزة الكمبيوتر التي تعمل بنظام Windows.

من ناحية أخرى ، تتمتع أجهزة الكمبيوتر التي تعمل بنظام التشغيل Windows بإمكانية الوصول إلى مجموعات متفوقة من برامج مكافحة الفيروسات ولا يوجد نظير لـ Windows Action Center في Windows 7. هذا يعني أنه من المحتمل أكثر أن يكون مستخدمو Windows على دراية بمشكلة أمنية عند ظهورها ، ولكن محاولة تحديد ذلك أمر مستحيل.

ومع ذلك ، مهما كانت الأسباب ، فمن المستحيل الابتعاد عن حقيقة أن مستخدمي Windows أكثر عرضة للتأثر بالبرامج الضارة من مستخدمي OS X أو Linux.

4. عادات أمنية جيدة

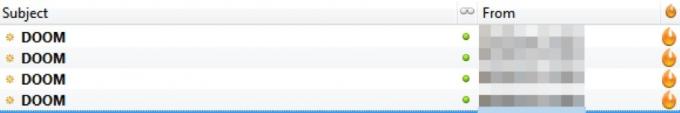

4.1 تجنب البريد الإلكتروني الوارد من Doom

آه ، البريد الإلكتروني. ذات مرة كانت الطريقة الأساسية للتكاثر لمعظم البرامج الضارة. تم إرفاق فيروس برسالة بريد إلكتروني ، متنكرين في شكل برنامج رائع أو مستند ، ثم تم إرساله بطريقته المرحة. افتح البريد الإلكتروني و- بام! - أنت مصاب.

في ذلك الوقت بدا مثل هذا النوع من الخداع مثل قمة الخداع. اليوم ، هذه الوسائل البسيطة لاستنساخ البرامج الضارة والعدوى تبدو غريبة - سيكون من الجيد الذهاب بالعودة إلى عالم حيث تجنب مرفقات البريد الإلكتروني حماية جهاز الكمبيوتر الخاص بك من غالبية التهديدات.

جعلت مرشحات البريد المزعج والحماية التلقائية من الفيروسات من الصعب على البرامج الضارة الانتشار بشكل فعال عبر البريد الإلكتروني و يعرف معظم المستخدمين الآن أفضل من فتح مرفق من مصدر غير معروف (وإذا كنت لا تعرف أفضل - الآن أنت فعل!)

ومع ذلك ، تم تعويض البرامج الضارة باستخدام طرق الاستنساخ الآلية التي تخفي البريد الإلكتروني الخاص بالبرامج الضارة على أنها شيء يبدو جديرًا بالثقة. على سبيل المثال ، قد ترسل البرامج الضارة التي تصيب كمبيوتر أحد والديك بريدًا إلكترونيًا إليك باستخدام الرأس "صور من إجازة أخيرة." إذا لم يكن أحد والديك في إجازة ، فمن المحتمل أنك ستلتحق بالخداع. ومع ذلك ، يذهب والدا الجميع في عطلة أحيانًا - وإذا عاد والدك للتو من رحلة دولية ، فيمكنك فتح المرفق.

القاعدة الأساسية هي أنه - إذا كان المرفق شيئًا لم تكن تعرفه بالفعل ، فمن المفترض أن يتم إرساله إليك ، فقم بالتأكيد مع المرسل قبل فتحه. بدلاً من ذلك ، يمكنك فحص الملف باستخدام تطبيق مكافحة البرامج الضارة الذي تختاره. كن حذرًا ، مع ذلك ، من أنه لا يمكن لأي برنامج أمان اكتشاف كل تهديد للأمان.

على الرغم من أن البرامج الضارة دائمًا ما تكون مشكلة ، إلا أن التصيد الاحتيالي هو بلا شك التهديد الأكثر مراوغة ويصعب اكتشافه. احذر دائمًا من رسائل البريد الإلكتروني غير المتوقعة التي يُفترض أنها من البنك أو صاحب العمل أو أي مؤسسة أخرى. لن تطلب منك أي مؤسسة شرعية إدخال اسم المستخدم وكلمة المرور الخاصين بك من خلال تزويدك برابط تم إرساله عبر البريد الإلكتروني!

في الواقع ، من الجيد عدم فتح أي رابط من المفترض أنه تم إرساله إليك من مؤسسة. إذا كان المصرف الذي تتعامل معه يتصل بك لإعطائك كشف حساب إلكتروني شهريًا ، على سبيل المثال ، يجب أن تكون هذه المعلومات يمكن الوصول إليها عن طريق الانتقال إلى الصفحة الرئيسية للبنك ثم تسجيل الدخول إلى حسابك.

4.2 توخي الحذر للتصفح الآمن

لطالما قدم تصفح الويب بعض التهديدات الأمنية ، وهي حقيقة ينسىها العديد من المستخدمين. كما هو الحال مع البريد الإلكتروني ، غالبًا ما يُفترض أنك ستكون محميًا تمامًا إذا تجنبت فتح الملفات من مصادر غير معروفة. إن كونك دقيقًا بشأن الملفات التي تقوم بتنزيلها هو بالطبع فكرة جيدة للغاية. ولكن هذا وحده لا يكفي لحماية جهاز الكمبيوتر الخاص بك بشكل صحيح.

يجب أن تقلق معظم برمجيات إكسبلويت الأمنية من وجودها بسبب مشكلة أمنية مع متصفح الويب الخاص بك أو مكون إضافي مهم ، مثل Java أو Adobe Flash. تجعل منتجات مثل Flash من السهل جدًا على مطوري الويب إنشاء تجارب ويب تفاعلية أبعد من ما يمكن تحقيقه خلاف ذلك ، لكن التعقيد الإضافي يميل إلى أن يؤدي إلى الأمن ثقوب. جافا أفضل 5 مواقع لأمثلة تطبيق جافا قراءة المزيد و Flash و Shockwave و ActiveX وأدوات تطوير الويب الأخرى تم تصحيحها مرارًا وتكرارًا بعد العثور على عيوب أمنية. هذه العيوب ليست شيئًا تضحك عليه أيضًا - بعضها يجعل من الممكن لأي هجوم السيطرة الكاملة على جهاز الكمبيوتر ببساطة عن طريق جذب شخص إلى الموقع باستخدام الشفرة الخبيثة.

(مصدر: كوكب ESecurity)

نادرًا ما يتم العثور على مواقع الويب الضارة في الجزء العلوي من نتائج بحث Google. عادةً ما تنتشر هذه المواقع من خلال البريد الإلكتروني العشوائي والرسائل الفورية العشوائية ووسائل التواصل الاجتماعي. مع هذا ، ومع ذلك ، يمكن حتى لموقع ويب جدير بالثقة أن يصبح في بعض الأحيان تهديدًا أمنيًا. يمكن أن تصيب البرامج الضارة خوادم الويب أيضًا ، وفي بعض الحالات يمكن أن يؤدي ذلك إلى نشر موقع ويب لبرامج ضارة دون علم المالك.

أفضل دفاع لك ضد جميع التهديدات الخبيثة هو التأكد من تحديث متصفح الويب والمكونات الإضافية المرتبطة به - وهي مسألة سنناقش المزيد عنها لاحقًا في هذا الفصل.

4.3 فحص الروابط - هل تقودك إلى حيث تفكر؟

من الحكمة توخي الحذر بشأن كيفية تعاملك مع رسائل البريد الإلكتروني والرسائل الفورية ، ولكن سياسة عدم النقر البسيطة ليست عملية دائمًا عندما يتعلق الأمر بالروابط. في الواقع ، هناك بعض مواقع الشبكات الاجتماعية - مثل تويتر أفضل 6 أدوات لجدولة تحديثات تويتر قراءة المزيد - التي تعتمد بشكل كبير على الروابط. بدون روابط ، سيكون تويتر في الغالب عديم الجدوى.

هذا يضع المستخدمين في وضع غير مستقر. من ناحية ، يمكن أن يكون موقع الشبكات الاجتماعية مثل Twitter ممتعًا للغاية ، ويمكن أن يجعل من السهل مراقبة علامات التبويب على الأصدقاء التي قد تفقد الاتصال بها. من ناحية أخرى ، فإن مجرد استخدام موقع الشبكات الاجتماعية يمكن أن يضعك في خطر إضافي - ولجعل الأمور أسوأ ، تتم مشاركة الروابط باستخدام عناوين URL صغيرة تعيد توجيهك إلى صفحة الويب الحقيقية.

لحسن الحظ ، يمكنك بسهولة اكتشاف الموقع الحقيقي لرابط ويب باستخدام موقع ويب يرفع الحجاب لك قبل النقر فعليًا على الرابط. أحب استخدام TrueURL ولكن يمكنك العثور على مواقع مشابهة من أنواع مختلفة مع بعض عمليات البحث على Google.

4.4 تحديث البرامج الخاصة بك - أهم خطوة

تزدهر معظم التهديدات الأمنية بسبب العيوب الأمنية في البرامج التي يمكن استغلالها. سيساعدك توخي الحذر على إبقاء جهاز الكمبيوتر الخاص بك بعيدًا عن المواقف التي يحتمل أن تكون خطرة ، مما يعني وجود فرص أقل لإصابة البرامج الضارة بجهاز الكمبيوتر الخاص بك. لكن هذه فقط نصف المعركة. يقوم النصف الآخر باتخاذ إجراءات تضمن عدم تعرض جهاز الكمبيوتر الخاص بك للخطر حتى إذا قمت بتعريضه لخطر أمني. كيف تفعل هذا؟ من خلال التأكد من أن برنامج جهاز الكمبيوتر الخاص بك محدث.

تخيل أنك تغادر منزلك للذهاب إلى العمل. عادة ، تغلق بابك عند المغادرة. ومع ذلك ، قد تنسى أحيانًا قفل بابك ، مما يجعل من الممكن لشخص ما أن يدخل إلى منزلك ببساطة ويخرق أمانه. لا أحد ينسى قفل بابه عن قصد ، ولكن هذا يحدث على أي حال. انها غلطة.

مبرمجي البرمجيات يرتكبون الأخطاء أيضا. ومع ذلك ، بمجرد أن يتم إدراك الخطأ ، فإنه غالبًا ما يتم إصلاحه ، تمامًا كما قد تستدير وتعود إلى المنزل إذا كنت تتذكر أنك لم تغلق بابك. إذا اخترت عدم إبقاء برنامجك محدثًا ، فإنك تختار عدم الدوران وقفل باب منزلك. قد تكون قادرًا على تقليل المخاطر عن طريق وضع الأشياء الثمينة في خزنة ، وإبقاء الستائر مغلقة ، ووضع لافتة كبيرة "حذار من الكلب" على الحديقة الأمامية الخاصة بك. ومع ذلك ، تظل الحقيقة أن بابك مغلق - وبما أنك لم تغلقه ، فيمكن لأي شخص الدخول إليه مباشرةً.

نأمل أن يوضح هذا سبب أهمية تحديث البرامج باستمرار. في رأيي ، الحفاظ على تحديث البرامج هو أهم عادة أمنية يمكن للشخص زراعتها. من الممكن دائمًا أن تكون واحدًا من القلائل غير المحظوظين الذين أصيبوا بخلل أمني قبل أن يصبح هذا العيب معروفًا ويتم تصحيحه. ومع ذلك ، فإن معظم الشركات اليوم تتفاعل بسرعة مع مشكلات الأمان ، لذا فإن الحفاظ على تحديث برنامجك يعزز أمانك بشكل كبير.

4.5 استخدام الحماية من الفيروسات

بطريقة ما ، قد تذهب هذه النصيحة دون أن نقول. ومع ذلك ، لقد تحدثت عدة مرات مع زملائك من المهوسين الذين اعتقدوا أنهم رائعون جدًا لتطبيقات مكافحة البرامج الضارة. وجادلوا بأنهم مجرد خدع - لن تحصل على برامج ضارة إذا لم تفعل أي شيء غبي.

لقد ناقشت طوال الدليل حتى الآن سبب خطأ هذا الافتراض. الحقيقة هي أن الحماية من البرامج الضارة ليست بسيطة مثل تجنب مرفقات البريد الإلكتروني والحذر بشأن مواقع الويب التي تزورها. يتطلب الأمان الشامل للكمبيوتر الشخصي نهجًا شاملاً - والذي يتضمن أجنحة مكافحة البرامج الضارة وجدران الحماية والبرامج الأخرى. برامج الأمان المتوفرة متنوعة مثل التهديدات التي تحميها ، لذا فلنلقي نظرة على ما هو متاح.

5. طرق الحماية

5.1 برامج مكافحة البرامج الضارة

في الفصل 2 ألقينا نظرة على الأنواع المختلفة من البرامج الضارة التي قد تصيب جهاز الكمبيوتر الخاص بك. من بين هذه التهديدات ، الثلاثة الأولى هي تلك البرامج التي تم تصميمها لمكافحة البرامج الضارة خصيصًا لاعتراضها وحمايتها.

هناك العديد من منتجات مكافحة البرامج الضارة في السوق - لا يمكن إدراج الكثير منها هنا. ومع ذلك ، فإن هذه البرامج لها هدف مشترك. وهي موجودة للكشف عن البرامج الضارة التي ربما أصابت الكمبيوتر الخاص بك ، ثم قم بإزالتها.

كما أنهم يحاولون الحد من الضرر الذي يمكن أن تسببه البرامج الضارة عن طريق "عزل" الملفات المصابة في لحظة اكتشافها.

تقوم معظم برامج مكافحة البرامج الضارة بهذا الأمر بعدة طرق. الطريقة الأولى والأقدم هي الكشف عن التوقيع. يتضمن هذا النوع من الكشف مسح ملف والبحث عن رمز معروف استخدامه بواسطة برامج ضارة معينة. طريقة الكشف هذه موثوقة ، لكنها لا تستطيع التعامل مع التهديدات الجديدة تمامًا. لا يمكن الكشف عن التوقيع إلا بعد إضافته إلى قاعدة بيانات التهديدات المعروفة الخاصة ببرامج مكافحة البرامج الضارة ، وعادة لا يصبح التهديد معروفًا حتى يتم إصداره بالفعل.

ما يسمى بالحماية "في الوقت الحقيقي" هي أيضًا طريقة شائعة للقبض على البرامج الضارة في الفعل. لا يعتمد هذا النوع من الحماية على التوقيعات ولكنه بدلاً من ذلك يراقب سلوك البرامج التي تعمل على جهاز الكمبيوتر الخاص بك. إذا بدأ برنامج معين في التصرف بشكل غريب - إذا كان يطلب الحصول على أذونات ، فيجب ألا يكون كذلك ، أو يحاول إجراء تعديلات للملفات غير العادية - يتم ملاحظة ذلك ويتم اتخاذ إجراء لإيقاف البرنامج من التسبب في أي ضجة في نظام الملفات الخاص بك. تقوم الشركات المختلفة بتطبيق الحماية "في الوقت الحقيقي" بطرق مختلفة ، ولكن الهدف من التقاط البرامج الضارة في الفعل هو نفسه.

هناك طريقة أخرى أحدث للكشف ظهرت لأول مرة في بعض المنتجات ، مثل Panda Cloud Antivirus و Norton Internet Security 2010 ، وهي الحماية السحابية. تركز هذه الطريقة على أصول البرامج الضارة ، مثل الملفات والروابط المحددة. إذا قام شخص يستخدم برنامج مكافحة البرامج الضارة بفتح ملف وإصابته بفيروس ، فسيتم تسجيل اسم الملف هذا كتهديد ، ويتم توفير هذه المعلومات. الهدف هو منع المستخدمين من فتح الملفات أو اتباع الروابط التي قد تحتوي على تهديد أمني.

بمجرد اكتشاف التهديد ، يتم عادةً "عزله" لضمان عدم انتشار التهديد. يمكنك بعد ذلك محاولة إزالة التهديد. غالبًا ما تكون برامج مكافحة البرامج الضارة غير قادرة على إزالة كل تهديد يكتشفه ، ولكن أمانك لا يزال سليماً طالما ظل التهديد في حالة معزولة.

معظم الشكاوى ضد برامج مكافحة البرامج الضارة تتعلق بتهديدات جديدة. يعد برنامج مكافحة البرامج الضارة عنصرًا معروفًا ، ويمكن التحايل عليه بواسطة برامج ضارة جديدة. هذا هو السبب في تحديث برامج مكافحة البرامج الضارة بتواتر شديد - يتم اكتشاف تهديدات جديدة باستمرار. ولكن هذا لا يعني أن برامج مكافحة البرامج الضارة غير مجدية. عدد التهديدات المعروفة يفوق بكثير تلك التهديدات غير المعروفة.

أنت بحاجة إلى توخي الحذر بشأن البرنامج الذي تشتريه أو تقوم بتنزيله. يبدو أن هناك فجوة كبيرة بين المنتجات الأكثر والأقل فعالية ، ومعدل الابتكار مرتفع. على سبيل المثال ، كان Norton فظيعًا قبل بضع سنوات ، ولكن منتجات Norton 2010 كانت ممتازة. للحصول على المعلومات والمراجعات الحالية حول برامج مكافحة البرامج الضارة ، راجع AV-Comparatives (av-comparative.org) ، وهي منظمة غير ربحية مكرسة لاختبار منتجات أمان الكمبيوتر بشكل موضوعي.

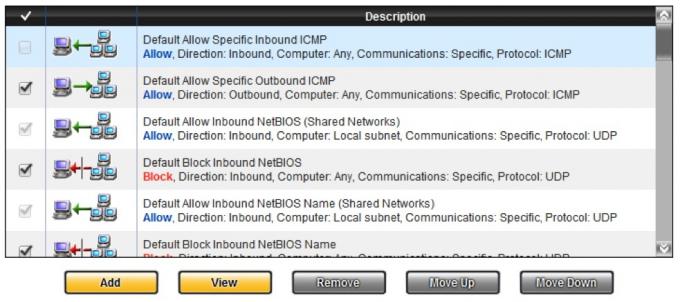

5.2 جدران الحماية

يعتمد عدد كبير من التهديدات الأمنية الشديدة للكمبيوتر الشخصي على اتصال إنترنت نشط من أجل العمل. إن تلف القرص الصلب لديك هو ألم كبير في المؤخرة ، ولكن يمكنك الحماية منه عن طريق الاحتفاظ بنسخة احتياطية. إذا تمكن شخص ما من الحصول على رقم بطاقة الائتمان الخاصة بك أو بعض المعلومات الشخصية الحساسة الأخرى ، فقد يمتد الضرر إلى ما هو أبعد من جهاز الكمبيوتر الخاص بك. يمكن أن يحدث هذا فقط إذا كانت البرامج الضارة المثبتة على جهاز الكمبيوتر تجعل معلوماتك متاحة لجهة خارجية. يتم إرسال هذه البيانات بشكل عام بأسهل طريقة ممكنة - الإنترنت.

إنها مهمة جدار الحماية لمنع ذلك. جدار الحماية هو برنامج على جهاز الكمبيوتر الخاص بك يراقب البيانات المرسلة من وإلى جهاز الكمبيوتر الخاص بك. يمكنه حجب بعض المعلومات بشكل انتقائي ، أو يمكنه (عادة) إغلاق اتصال الإنترنت تمامًا ، مما يؤدي إلى قطع تدفق المعلومات تمامًا.

تعد جدران الحماية جزءًا مهمًا من أمان الإنترنت. مهم جدًا ، في الواقع ، أن Windows يأتي مع جدار حماية افتراضيًا. بدون جدار حماية ، ستتمكن البرامج الضارة من نقل البيانات بحرية إلى أطراف ثالثة ، والبرامج الضارة التي يمكنها ذلك يعيد إنتاج نفسه عن طريق إرسال نسخ إلى IP عشوائي. من المرجح أن تتمكن من الوصول إلى عناوينك كمبيوتر.

نظرًا لأن أجهزة Windows تشحن الآن بجدار حماية ، فلن تحتاج بالضرورة إلى شراء جدار حماية تابع لجهة خارجية. هناك أيضًا الكثير من الخيارات المجانية - ليس فقط لنظام التشغيل Windows ، ولكن أيضًا لأنظمة التشغيل OS X و Linux. مع هذا ، عادةً ما تتضمن المنتجات المعروفة باسم Internet Security Suites جدار حماية كجزء من الحزمة.

يوصى بشدة بالحفاظ على جدار حماية مثبت على جهاز الكمبيوتر الخاص بك. غالبًا ما يكون جدار الحماية قادرًا على الحد من الضرر الذي تسببه البرامج الضارة حتى عندما تفشل برامج مكافحة البرامج الضارة في اكتشاف التهديد أو إيقافه.

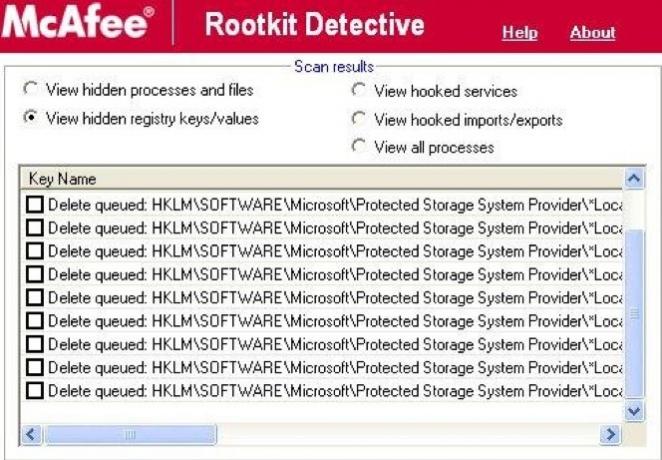

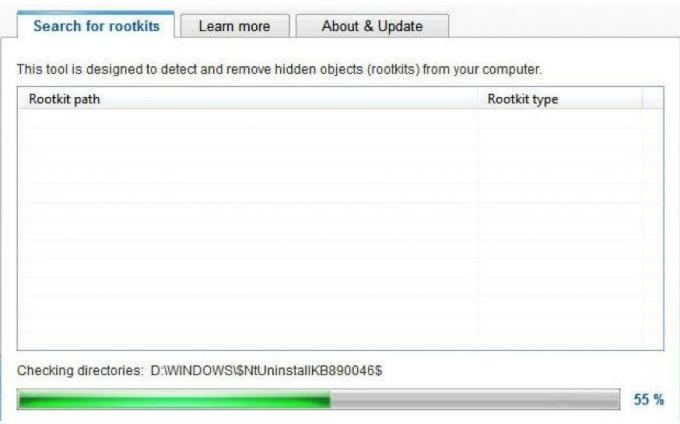

5.3 Rootkit Killers

من المفترض أن تقوم برامج مكافحة البرامج الضارة باكتشاف برامج rootkits وعزلها تمامًا مثل أي تهديد آخر للبرامج الضارة. ومع ذلك ، غالبًا ما تجعل طبيعة الجذور الخفية من الصعب جدًا على برنامج مكافحة البرامج الضارة العام اكتشاف الجذور الخفية. حتى إذا تم الكشف عن التهديد ، فقد لا يتمكن برنامج مكافحة البرامج الضارة من إزالته إذا كانت مجموعة الجذر تم تضمينه في ملفات النظام الهامة كوسيلة للهروب من الكشف ومنع إزالة.

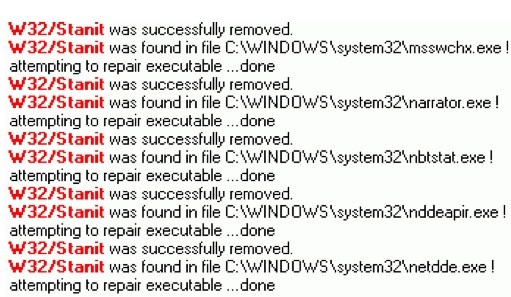

هذا هو المكان الذي يأتي فيه قتلة الجذور الخفية. تم تصميم هذه البرامج خصيصًا للعثور على مجموعة rootkit ثم إزالتها ، حتى إذا تم إنهاء rootkit في ملفات النظام الهامة. ربما يكون البرنامج الأكثر شهرة من هذا النوع هو MalwareBytes Anti-Malware ، الذي أصبح شائعًا قبل عدة سنوات ، دخل التهديد الذي تمثله طريقة الهجوم هذه لفترة وجيزة في أعمدة أخبار التكنولوجيا الويب. منذ ذلك الوقت ، أصبح MalwareBytes برنامجًا أكثر عمومية لمكافحة البرامج الضارة.

هناك أيضًا العديد من قتلة الجذور الخفية التي تم إنشاؤها لإزالة مجموعة جذور محددة. هذا مطلوب في بعض الأحيان بسبب تعقيد بعض الجذور الخفية ، التي تختبئ في ملفات النظام التي لا يمكن تعديلها دون الإضرار بنظام التشغيل. عادة ما تقوم البرامج المصممة لمكافحة مجموعة جذر معينة بذلك عن طريق استعادة الملفات إلى حالة افتراضية أو حذف التعليمات البرمجية المعروفة بأنها تنتمي إلى مجموعة الجذر.

حتى هذه الحلول ، ومع ذلك ، لا تنجح دائما. يتعامل بعض محترفي تكنولوجيا المعلومات مع الجذور الخفية مع سياسة الأرض المحروقة. بمجرد إصابة النظام ، يفضل ببساطة إعادة تهيئة محرك الأقراص وإعادة تثبيت نظام التشغيل. هذه ليست فكرة سيئة ، وهي سبب آخر للاحتفاظ دائمًا بنسخة احتياطية من ملفاتك. أحيانًا ما تكون إعادة تهيئة محرك الأقراص الثابتة وإعادة تثبيت نظام التشغيل الخاص بك عملية أسرع وأسهل من محاولة إزالة الجذور الخفية.

5.4 مراقبة الشبكة

املك شبكة منزلية الاتصال بأجهزة الكمبيوتر المنزلية الخاصة بك من أي مكان مع DynDNS قراءة المزيد يمكن أن تكون مفيدة بشكل لا يصدق. يمكن استخدامه لنقل الملفات بين أجهزة الكمبيوتر في ومضة وتوفير الوصول إلى الإنترنت لمجموعة من الأجهزة غير الكمبيوتر الشخصي ، مثل وحدات تحكم الألعاب ومشغلات Blu-Ray.

يمكن أن تكون الشبكات أيضًا عرضة للتسلل ، ومع ذلك ، فإن تهديد أمان الكمبيوتر الشخصي يتعلق بكل من البرامج الضارة والقرصنة. تعتبر الشبكات اللاسلكية ضعيفة بشكل خاص ، لأن الشبكة اللاسلكية بحكم تعريفها تبث البيانات عبر موجات الأثير في جميع الاتجاهات. إذا تم تشفير هذه البيانات ، فسيكون من الصعب على الأشخاص قراءتها - ولكن تشفير التشفير ليس مستحيلاً.

سيساعدك الحفاظ على علامات التبويب على شبكتك في التأكد من عدم ظهور أجهزة غريبة متصلة بها. يمكنك القيام بذلك عادة من خلال النظر في عناوين MAC تحقق مما إذا كانت شبكتك اللاسلكية آمنة مع AirSnare قراءة المزيد المتصلة بجهاز التوجيه الخاص بك ومقارنتها بعناوين MAC للأجهزة التي تمتلكها (عادة ما تتم طباعة عنوان MAC على نص الجهاز). ومع ذلك ، من الممكن أن تنتحل عنوان MAC ، ولا توفر معظم أجهزة التوجيه سجلاً مفصلاً للأجهزة التي كانت متصلة بشبكتك في الماضي.

تقوم بعض مجموعات أمان الإنترنت بتصحيح ذلك باستخدام برنامج مراقبة الشبكات الذي يمكنه تعيين الشبكة الخاصة بك ، وتوفير معلومات حول كل جهاز تم اكتشافه ، ووضع هذه البيانات على خريطة الشبكة التي توضح لك بدقة الأجهزة المتصلة بشبكتك والوسائل التي يتم من خلالها الاتصال. عادةً ما يكون برنامج مراقبة الشبكات قادرًا أيضًا على تقييد الوصول إلى أي أجهزة جديدة ، في حالة اكتشافها ، أو تقييد الوصول إلى الأجهزة المتصلة بشكل عام بشبكتك.

لا يحتاج الجميع هذا النوع من الحماية. نادرًا ما تحتاج الشبكات المنزلية السلكية إلى الاستفادة منه ، ولا يحتاج المستخدمون الذين يمتلكون جهاز كمبيوتر واحدًا فقط إليه أيضًا (جهاز كمبيوتر واحد لا ينشئ شبكة). من ناحية أخرى ، سيجد المستخدمون الذين لديهم شبكات لاسلكية أو شبكات سلكية كبيرة أن هذا البرنامج مفيد.

5.5 حماية التصيد

كما هو مذكور في الفصل 2 ، يعتبر التصيد الاحتيالي أحد أحدث وأخطر التهديدات الأمنية التي تواجه مستخدمي الكمبيوتر اليوم. على عكس معظم التهديدات السابقة ، لا يستهدف التصيد جهاز الكمبيوتر الخاص بك. إنه يستهدفك - جهاز الكمبيوتر الخاص بك هو ببساطة الأداة المستخدمة لارتكاب جريمة ضدك.

يعمل التصيد بشكل جيد جدًا لأن جودة الخداع الذي يستخدمه المحتالون غالبًا ما تكون ممتازة. يمكن أن يقوم المحتالون الجيدون للتصيّد الاحتيالي بإنشاء بوابة مصرفية مزيفة عبر الإنترنت تبدو مماثلة للبوابة التي تستخدمها عادةً عند زيارة موقع البنك الذي تتعامل معه. إذا لم تكن مهتمًا عن كثب ، فيمكنك إدخال معلوماتك الشخصية دون تفكير. دعونا نواجه الأمر - لدينا جميعًا أيام عطلة. زلة واحدة بعد عودتك إلى المنزل من يوم طويل في العمل يمكن أن تؤدي إلى كل أنواع الدمار.

الخداع ليس مثاليًا أبدًا. قد يتمكن المخادعون من إنشاء رسائل بريد إلكتروني ومواقع ويب ذات مظهر أصيل ، ولكن لا يمكنهم فعليًا إرسال بريد إلكتروني من البنك الذي تتعامل معه أو استخدام نفس عنوان URL الذي يستخدمه الموقع الذي يحاكيونه. بالنسبة للعين البشرية ، قد يكون من الصعب التمييز بين عنوان البريد الإلكتروني أو عنوان URL المزيف من عنوان حقيقي - ولكن يمكن للبرنامج أن يميز هذا التمييز بأسرع ما يمكن.

تعد الحماية من التصيد الاحتيالي حقلاً جديدًا نسبيًا ، ولكن معظم مجموعات أمان الإنترنت تتضمن الآن برامج مكافحة التصيد. عادةً ما تعتمد فائدة هذه الميزة على الخبرة التقنية للمستخدم. كن صادقًا - إذا أرسل إليك شخص ما عنوان URL مزيفًا لموقع الويب الخاص بالمصرف الذي تتعامل معه عن طريق تغيير حرف واحد فقط ، فهل ستلتقطه؟ هل تعلم لماذا تنتهي بعض مواقع الويب بأشياء مثل .php ، ولماذا هذا مهم؟ هل تعرف الفرق بين http و https؟

إذا كان الجواب على هذه الأسئلة هو "لا" ، فيجب عليك تنزيل برنامج مكافحة التصيد المجاني أو التفكير في شراء Internet Security Suite مع ميزة مكافحة التصيد. فقط تأكد من قراءة مراجعة للبرنامج أولاً. نظرًا لأن هذا النوع من الحماية جديد ، فلا يزال هناك مجال كبير للابتكار - ومساحة للخطأ أيضًا.

6. اختيار برامج الأمان

6.1 ما هي المنتجات التي توفر الحماية؟

ناقشنا في الفصل السابق أهم أشكال الحماية. معرفة ما تحتاجه شيء - ولكن العثور عليه شيء آخر. يعد التسويق المحيط بأمان الكمبيوتر جزءًا من السبب الذي يجعل المجال صعبًا على المواطن العادي فهمه. غالبًا ما تطلق الشركات على نفس الميزات بأسماء مختلفة.

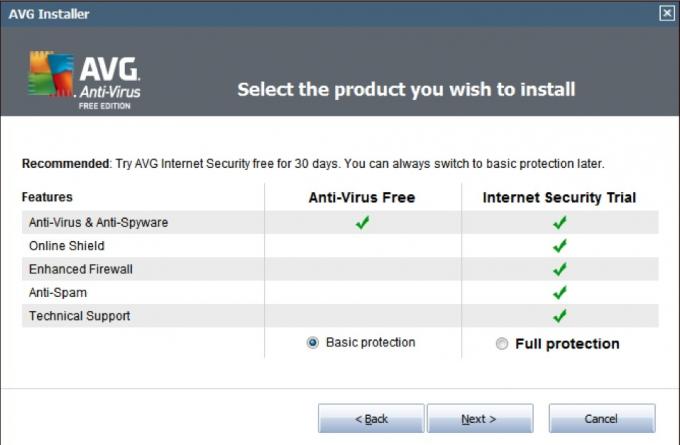

يُعرف الشكل الأساسي الذي يتم بيعه من برامج أمان الكمبيوتر عمومًا باسم مكافحة الفيروسات. عادةً ما يتم تسويق منتجات مكافحة الفيروسات بمزيج من كلمة Antivirus واسم العلامة التجارية للشركة. Norton Antivirus و McAfee Antivirus و AVG Antivirus وما إلى ذلك. تتناسب برامج مكافحة الفيروسات عادةً مع تعريف برامج مكافحة البرامج الضارة الواردة في هذا الدليل. يتم استهداف كل من الفيروسات وأحصنة طروادة والجذور الخفية والتهديدات الأخرى. لا تشتمل معظم منتجات مكافحة الفيروسات على جدار حماية ، ولا يتم تضمين ميزات مثل مراقبة الشبكة والحماية من التصيد الاحتيالي أيضًا.

الخطوة التالية هي مجموعة أمان الإنترنت. كما هو الحال مع برامج مكافحة الفيروسات ، يتم عادةً بيع مجموعات أمان الإنترنت باستخدام مصطلح أمان الإنترنت جنبًا إلى جنب مع اسم العلامة التجارية للشركة. عادةً ما تتضمن مجموعات أمان الإنترنت جدار حماية وحماية ضد التصيد (والتي تسمى أحيانًا بدلاً من ذلك حماية الهوية أو أمان الهوية). بعض تشمل أيضا أ مراقبة الشبكة أعلى 3 أدوات تحليل وتشخيص الشبكة المحمولة قراءة المزيد . يمكن أن تضيف مجموعات أمان الإنترنت ميزات مكافحة البرامج الضارة التي لا يمتلكها منتج مكافحة الفيروسات الأساسي ، مثل الفحص التلقائي للفيروسات على أي ملف يتم إرساله إليك عبر البريد الإلكتروني أو المراسلة الفورية.

ينتمي المستوى الأخير من الحماية إلى العديد من الأسماء. تستخدم Trend Micro مصطلح الحماية القصوى ، بينما تطلق شركة Symantec على منتجها Norton 360. إذا كان منتج أمان الإنترنت من قبل شركة ما يفتقر إلى ميزات مكافحة التصيد الاحتيالي أو شاشة الشبكة ، فإن منتج المستوى الثالث يضيف ذلك عادةً. كما تقدم هذه المنتجات أيضًا ميزات نسخ احتياطي متقدمة مصممة لتقليل الضرر الناتج عن فيروس يهاجم نظام التشغيل لديك.

إذن ما الذي يجب أن تشتريه؟ من الصعب إصدار حكم نهائي ، لأن ميزات هذه المنتجات تختلف من شركة إلى أخرى. مع ذلك ، من المحتمل أن يكون أفضل مستخدم عادي هو مجموعة أمان الإنترنت. إذا لم تكن متأكدًا من ميزات منتج شركة معينة ، فتأكد من مراجعة موقعها على الويب. ستجد عادةً مخططًا يسرد الميزات التي يمتلكها كل منتج ولا يمتلكها.

6.2 مجانًا مقابل الأمن المدفوع

بالطبع ، هناك بعض الجدل حول ضرورة شراء حل مضاد للفيروسات في المقام الأول. برنامج مكافحة الفيروسات غير مكلف إلى حد ما ، خاصة إذا كنت تنتظر البيع. ليس من غير المألوف أن ترى المتاجر المكتبية تقدم حرفًا نسخًا من برامج مكافحة الفيروسات - في بعض الأحيان مع بريد مسترد ، وأحيانًا بدونه. حتى إذا حصلت على نسخة من برنامج أمان الكمبيوتر مجانًا ، فسيتعين عليك دفع رسوم اشتراك سنوية. عادة ما تكون هذه الرسوم مساوية لـ MSRP للبيع بالتجزئة للمنتج.

إن دفع 40 دولارًا سنويًا ليس كثيرًا ، ولكن من ناحية أخرى ، قد لا يكون عليك دفع 40 دولارًا. توجد حلول مجانية لمكافحة الفيروسات وجدران الحماية ، وتعمل بشكل جيد. على سبيل المثال ، أفاست! تم اختبار مضاد الفيروسات المجاني في عدد من تقارير مقارنة AV- المقارنات. في حين أن برامج مكافحة الفيروسات المجانية لم تأت في المقام الأول ، إلا أنها كانت تنافسية مع حلول مكافحة الفيروسات المدفوعة. في اختبار مكافحة الفيروسات عند الطلب ، فقد عددًا أقل من عينات البرامج الضارة مقارنة ببرامج مكافحة الفيروسات من Symantec و Trend Micro و Kaspersky وغيرها من شركات أمان الكمبيوتر المعروفة. (مصدر: مقارنات AV)

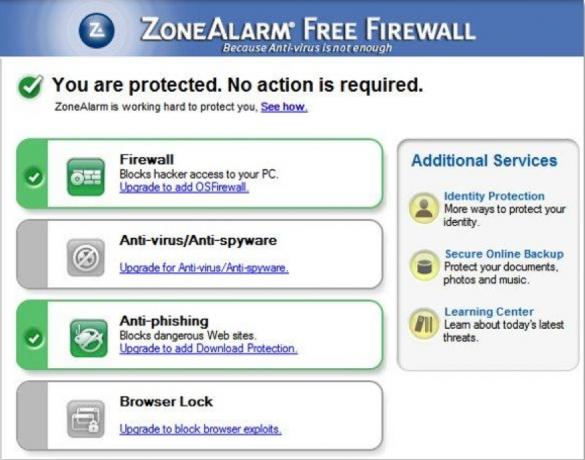

جدران حماية مجانية أفضل ثلاثة جدران حماية مجانية لنظام التشغيل Windows قراءة المزيد متوفرة أيضا. لطالما كان جدار حماية Zone Alarm شائعًا ، وبينما فقد ميزته بمرور الوقت ، فإنه لا يزال خيارًا جيدًا. تتوفر خيارات أخرى من شركات مثل PC Tools و Comodo والمزيد. تتوفر خيارات الحماية من التصيد الاحتيالي ومراقبة الشبكات مجانًا أيضًا.

من الممكن توفير حماية كافية لجهاز الكمبيوتر الخاص بك مجانًا ، والاستفادة من ذلك واضحة - لديك المزيد من المال لإنفاقه على أشياء أخرى. ومع ذلك ، فإن تجميع حلول مجانية لمكافحة الفيروسات والجدار الناري ومراقبة الشبكات ليس فكرة الجميع عن المتعة. غالبًا ما تكون برامج الأمان المجانية أقل شمولًا من الخيارات المدفوعة - في الواقع ، هذا هو أحيانًا يكون قرار التصميم مقصودًا ، لأن بعض الشركات التي تقدم خيارات مجانية تقدم أيضًا مدفوعة ترقيات. أفاست! مكافحة الفيروسات المجانية ، على سبيل المثال ، يمكنها الكشف عن الفيروسات وإزالتها ، ولكن الإصدار Pro يتضمن حماية أفضل ضد تهديدات الويب.

6.3 The Ideal Free Internet Security Suite

مراجعة النطاق الواسع من خيارات أمان الكمبيوتر المدفوعة خارج نطاق هذا الدليل. كما ذكرنا سابقًا ، يوصى بشدة أن يطلع القراء على AV-Comparatives للحصول على أحدث المعلومات حول فعالية مكافحة البرامج الضارة. PCMag.com و CNET موقعان آخران يقدمان باستمرار مراجعات مفيدة لبرامج الأمان.

يمكن أن تكون المعلومات المتعلقة ببرامج الأمان المجانية أصعب قليلاً ، ومع ذلك ، فإن نقطة السعر المنخفض المجانية لها تأثير على الجودة العامة للخيارات المتاحة. هناك بعض الخيارات المجانية التي لن أوصي بها أبدًا لأي شخص. يجب عليك أيضًا توخي الحذر بشأن الخيارات الموجودة من خلال Google ومحركات البحث الأخرى ، حيث إنها ليست برامج شرعية دائمًا. لقد واجهنا جميعًا الإعلانات المنبثقة التي تعلن "توقف! لقد اكتشفنا 5 فيروسات على جهاز الكمبيوتر الخاص بك!!! " عادةً ما يكون البرنامج الذي تروج له هذه الإعلانات عبارة عن برامج ضارة متخفية في شكل برامج أمان.

للمساعدة في تبسيط الأمور ، توصلت إلى ثلاثة برامج مجانية ستساعدك على حماية جهاز الكمبيوتر الخاص بك ضد مجموعة متنوعة من التهديدات.

أفاست! مضاد الفيروسات المجاني أو أساسيات أمان Microsoft

هناك العديد من برامج مكافحة الفيروسات المجانية المختصة ولكن Avast! مضاد الفيروسات المجاني يأتي على القمة. تم اختبار هذا البرنامج من قبل AV-Comparatives. حصل على تصنيف متقدم + في أحدث اختبار عند الطلب وتصنيف متقدم في أحدث اختبار Proactive. لن تكون هذه التقييمات سيئة بالنسبة لبرنامج مدفوع ، وهي ممتازة للبرامج المتاحة مجانًا. أفاست! يعد برنامج Free Antivirus بديهيًا نسبيًا أيضًا ، لذلك لا يجب عليك قضاء الكثير من الوقت في محاولة التعرف على البرنامج.

يعمل Avast بشكل جيد جدًا في اختبارات برامج الأمان ، ولكن قد يكون هناك بعض التحسينات على الواجهة. يعد Microsoft Security Essentials خيارًا رائعًا إذا كنت تريد شيئًا يبدو أكثر سهولة. لا تحتل مرتبة عالية مثل Avast في اختبار AV-Comparatives ، لكنها حصلت على تصنيف متقدم ، مما يضعها على قدم المساواة مع العديد من حلول مكافحة الفيروسات المدفوعة.

برنامج ZoneAlarm Free Firewall

كانت ZoneAlarm صفقة كبيرة منذ عقد أو نحو ذلك عندما ظهر البرنامج لأول مرة. في ذلك الوقت ، لم يكن معظم المستخدمين على دراية بمعرفة جدار الحماية أو سبب الحاجة إليه. منذ ذلك الحين ، جاء وذهب العديد من جدران الحماية المجانية المتنافسة ، لكن ZoneAlarm لا يزال واحدًا من الأكثر شعبية. إنه جدار حماية قوي وسهل الفهم. تعتبر الحماية الصادرة المقدمة مهمة بشكل خاص - سيؤدي ذلك إلى منع البرامج الضارة من إرسال المعلومات إلى جهة خارجية في حالة إصابة جهاز الكمبيوتر الخاص بك. يتضمن ZoneAlarm أيضًا شريط أدوات لمكافحة التصيد.

مكافحة التصيد الاحتيالي BitDefender

إذا كنت لا تحب شريط أدوات مكافحة التصيد الاحتيالي المتضمن في ZoneAlarm ، فيمكنك تجربة خيار BitDefender. يوفر شريط الأدوات هذا ، لمتصفح Internet Explorer و Firefox ، حماية في الوقت الفعلي من مواقع الويب التي قد تحاول التصيد بمعلوماتك الشخصية. كما يوفر الحماية ضد الروابط المرسلة من خلال MSN أو Yahoo Messenger.

7. الاستعداد للأسوأ - والنسخ الاحتياطي!

7.1 أهمية النسخ الاحتياطية

سوف يحميك تطبيق الأمان الشامل للكمبيوتر الشخصي من الغالبية العظمى من التهديدات. تستغل معظم البرامج الضارة وتهديدات الأمان الأخرى سبيلًا محددًا للهجوم ، وبمجرد أن تعرف ذلك ، يمكنك اتخاذ إجراءات مضادة. ومع ذلك ، فحتى أفضل دفاع لا يمكن اختراقه. من الممكن أن تجد نفسك ، لأي سبب من الأسباب ، قد تعرضت للهجوم من قِبل قراصنة أذكياء بشكل خاص يمكنهم تجاوز أمانك وإلحاق الضرر بجهاز الكمبيوتر. أو قد تتعرض لهجوم يوم الصفر ، وهو تهديد أمني ينتشر بسرعة باستخدام برمجية إكسبلويت غير معروفة سابقًا ولم يتم تصحيحها.

مهما كانت الحالة ، من المهم الاحتفاظ بنسخة احتياطية من معلوماتك المهمة. النسخ الاحتياطي هو نسخة من البيانات الهامة التي يتم وضعها في موقع رقمي أو مادي منفصل. يعد نسخ صور العائلة إلى محرك الأقراص الثابتة الثانوي في الكمبيوتر إحدى طرق نسخ البيانات احتياطيًا. وضع تلك الصور على قرص مضغوط قم بتثبيت ملفات صور الأقراص المضغوطة أو أقراص DVD افتراضيًا باستخدام تطبيق محمول قراءة المزيد ثم تخزين هذا القرص المضغوط في صندوق تأمين البنك هو أيضًا مثال على النسخ الاحتياطي للبيانات.

هذان المثالان هما الأضداد القطبية. أحدهما سهل للغاية ، ولكنه أيضًا ليس آمنًا جدًا ، في حين أن الآخر آمن جدًا ولكنه غير مريح. هناك العديد من الخيارات للنظر فيها بين هذين النقيضين.

7.2 خيارات النسخ الاحتياطي

في جوهره ، لا يعد النسخ الاحتياطي للبيانات أكثر من إنشاء نسخة من البيانات ووضعها في مكان ما بجانب الموقع الأصلي. يعد وضع الملفات في مجلد على محرك أقراص ثابت داخلي ثانوي أسهل طريقة للنسخ الاحتياطي للبيانات. ومع ذلك ، هذا ليس آمنًا جدًا. يمكن أن تصيب البرامج الضارة محرك الأقراص الثانوي وتفسد الملفات هناك بسهولة ، إذا كانت مبرمجة للقيام بذلك. هذه الطريقة لا تفعل شيئًا لحماية ملفاتك من الوصول إليها من خلال حصان طروادة أيضًا.

عندما يتعلق الأمر بالحماية من الفيروسات ، فإن العزل من جهاز الكمبيوتر الخاص بك مهم. كلما كانت النسخة الاحتياطية أكثر عزلة من جهاز الكمبيوتر الخاص بك ، قلت فرصة وصول البرامج الضارة إلى النسخة الاحتياطية وإلحاق الضرر بها. مع أخذ ذلك في الاعتبار ، هناك عدد قليل من خيارات النسخ الاحتياطي التي تبرز من البقية.

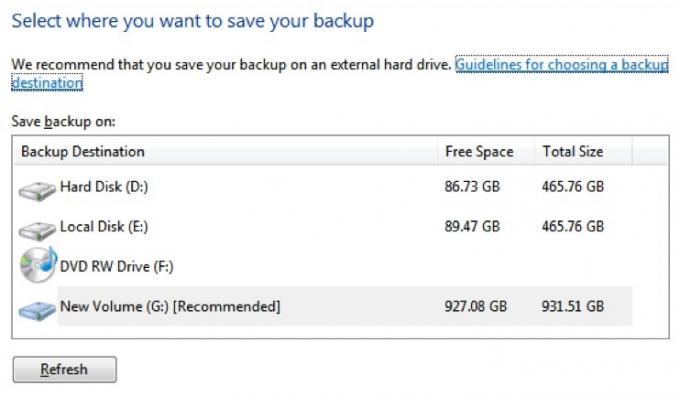

محركات الأقراص الصلبة الخارجية

An قرص صلب خارجي 4 أشياء تحتاج إلى معرفتها عند شراء قرص صلب جديد قراءة المزيد ، أو محرك أقراص الإبهام (إذا كان حجم الملفات التي تحتاج إلى نسخها احتياطيًا صغيرًا بما يكفي ،) هو طريقة بسيطة لإنشاء نسخة احتياطية طالما أن محرك الأقراص الصلبة الخارجي غير متصل بنشاط بجهاز الكمبيوتر. توفر محركات الأقراص الصلبة الخارجية سرعات نقل عالية ، وتقلل الوقت المطلوب لنقل البيانات ، ويمكنها تخزين كميات هائلة من المعلومات. أصبحت العديد من محركات الأقراص الصلبة الخارجية كبيرة بما يكفي لتكرار جميع البيانات الموجودة على محرك أقراص ثابتة داخلي ، مما يجعل عملية الاسترداد غير مؤلمة قدر الإمكان.

تكمن المشكلة الرئيسية في محرك الأقراص الثابتة الخارجي في طبيعته للتوصيل والتشغيل. يؤدي توصيل محرك أقراص خارجي بالكمبيوتر إلى إنشاء اتصال على الفور ، والذي يمكن استخدامه بعد ذلك لنقل البرامج الضارة إلى محرك الأقراص. إذا كنت تستخدم محرك أقراص خارجيًا للنسخ الاحتياطي ، فيجب عليك تشغيل فحص البرامج الضارة على جهاز الكمبيوتر الخاص بك قبل توصيله.

التنسيقات البصرية

على الرغم من اعتبارها اليوم طريقة قديمة للنسخ الاحتياطي للبيانات ، تظل أقراص CD و DVD-ROM واحدة من أكثر خيارات النسخ الاحتياطي أمانًا. إذا قمت بإنشاء قرص للقراءة فقط ، فلن يتمكن أي شخص من كتابة بيانات إضافية إلى القرص في المستقبل ، مما يمنع البرامج الضارة من دخول القرص دون علمك. بالطبع ، سيكون عليك إنشاء قرص جديد في كل مرة تقوم فيها بإنشاء نسخة احتياطية ، ولكن يمكن شراء القرص المضغوط / DVD-ROM في عبوات 100 مقابل 20 دولارًا في معظم متاجر الإلكترونيات.

سعة التخزين هي الحد من هذا الاختيار. يمكن للقرص المضغوط القياسي تخزين حوالي 650 ميغابايت من البيانات ، بينما يبلغ حجم قرص DVD حوالي 5 غيغابايت. يمكن لـ Blu-Ray ، وهو أحدث تنسيق شائع ، تخزين ما يصل إلى 50 غيغابايت على قرص مزدوج الطبقة ، ولكن أقراص BD-R DL الفردية تتراوح بين 10 دولارات و 20 دولارًا.

النسخ الاحتياطي عبر الإنترنت

في السنوات القليلة الماضية ، ظهر عدد من خدمات النسخ الاحتياطي عبر الإنترنت ، مثل Carbonite و Mozy. حتى خدمات المزامنة عبر الإنترنت ، مثل Dropbox يمكن استخدامها للنسخ الاحتياطي عبر الإنترنت. توفر هذه الخدمات موقعًا آمنًا خارج الموقع لتخزين البيانات. يوفر ذلك درجة عالية من أمان البيانات ، حيث توجد فرصة ضئيلة للهجوم تلقائيًا على هذه المعلومات بسبب الإصابة بالبرامج الضارة.

من ناحية أخرى ، خدمات النسخ الاحتياطي عبر الإنترنت عرضة للهجوم عبر كيلوغر كيف للغش Keylogger التجسس قراءة المزيد أو حصان طروادة. سيتمكن أي شخص يكتشف اسم المستخدم وكلمة المرور من الوصول إلى بياناتك. يمكن لجميع خدمات النسخ الاحتياطي عبر الإنترنت تقريبًا استعادة البيانات المحذوفة لفترة محدودة من الوقت ، لذلك من غير المحتمل أن يتمكن شخص ما من تدمير ملفاتك بشكل دائم. ومع ذلك ، قد يتمكنون من استرداد ملفاتك وقراءتها.

يمكن أن تتزايد تكلفة النسخ الاحتياطي عبر الإنترنت بمرور الوقت. تبلغ تكلفة خطط النسخ الاحتياطي (Carbonite) 54.95 دولارًا سنويًا ، بينما يتقاضى Dropbox 10 دولارات شهريًا مقابل 50 غيغابايت فقط من التخزين.

أنا شخصياً أوصي باستراتيجية من جزأين تجمع بين محرك أقراص ثابت خارجي أو خدمة نسخ احتياطي عبر الإنترنت مع أقراص DVD-ROM. لا يتعين على أقراص DVD-ROM حمل جميع معلوماتك - فقط الأشياء التي لا يمكنك أن تخسرها حقًا ، مثل سجلات الأعمال. إذا كنت تفكر في استخدام محرك أقراص ثابت ، فراجع مقال Makeuseof.com 4 أشياء تحتاج إلى معرفتها عند شراء قرص صلب جديد 4 أشياء تحتاج إلى معرفتها عند شراء قرص صلب جديد قراءة المزيد .

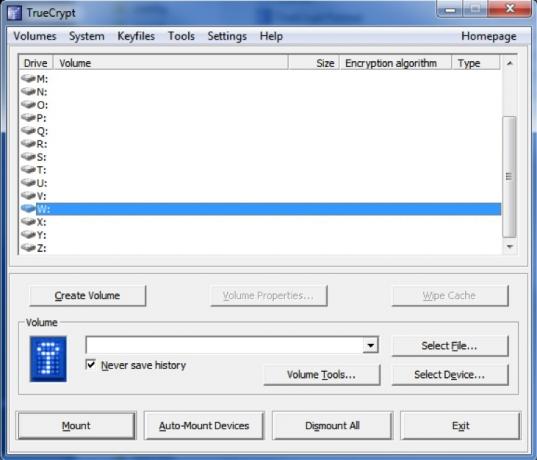

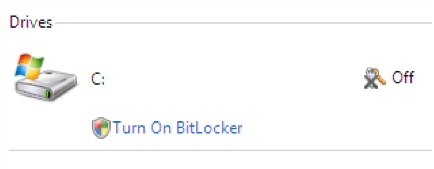

7.3 تأمين الملفات بالتشفير

هناك تشفير آخر يمكن استخدامه للنسخ الاحتياطي للبيانات وحمايتها وهو التشفير. التشفير هو عملية تشفير ملف باستخدام خوارزمية معينة. بمجرد تشفيره ، يصبح الملف غير قابل للقراءة ما لم يتم فك تشفيره بإدخال كلمة المرور الصحيحة. يمكن حذف الملفات المشفرة ، ولكن لا يمكن قراءتها. في معظم الحالات تكون آمنة حتى لو تم نقلها من جهاز الكمبيوتر الخاص بك إلى جهاز الكمبيوتر الخاص بطرف ثالث.

التشفير خمس أدوات تشفير عبر الإنترنت لحماية خصوصيتك قراءة المزيد قد يحمي أو لا يحمي معلوماتك من هجوم البرامج الضارة. العديد من هجمات البرمجيات الخبيثة التي تتلف الملفات الموجودة على جهاز الكمبيوتر تهاجم ملفات من تنسيقات معينة. قد تستبدل البرامج الضارة محتويات جميع مستندات الكلمات بجملة "لقد تم اختراقك !!!" فمثلا. إذا كانت الملفات مشفرة ، فهذا النوع من التعديل غير ممكن. من ناحية أخرى ، لا يمنع التشفير حذف الملفات تمامًا.

إذا كان القرص الصلب الخارجي نسخة احتياطية ضد فقدان البيانات ، فإن التشفير هو نسخة احتياطية ضد سرقة البيانات. ليس من الصعب تطبيقه أيضًا. يأتي Windows 7 Ultimate مزودًا بميزة تشفير مضمنة تسمى BitLocker ، ويمكن لأي شخص تنزيل TrueCrypt وتثبيته (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ كيفية إنشاء مجلدات مشفرة لا يمكن للآخرين العرض باستخدام Truecrypt 7 قراءة المزيد ) ، برنامج تشفير مجاني قوي للغاية.

لا يحتاج الجميع إلى تشفير ملفاتهم. جدتي ، على سبيل المثال ، لا تفعل شيئًا على جهاز الكمبيوتر الخاص بها ولكنها تلعب سوليتير وترسل رسائل البريد الإلكتروني ، لذا فهي لا تحتاج إلى التشفير. يُنصح بالتشفير للمستخدمين الذين يقومون بتخزين البيانات الحساسة على أجهزة الكمبيوتر الخاصة بهم لفترات طويلة من الزمن. على سبيل المثال ، قد يكون من الجيد تشفير السجلات الضريبية السابقة إذا احتفظت بنسخ منها على جهاز الكمبيوتر الخاص بك. ستكون المعلومات الموجودة على هذه الملفات مفيدة للغاية لصوص الهوية.

7.4 كم مرة يجب علي النسخ الاحتياطي؟

الخطوة الأولى هي شراء شيء يمكن استخدامه للنسخ الاحتياطي. الخطوة الثانية هي في الواقع نسخ البيانات احتياطيًا. من الشائع للمستخدمين القيام بذلك مرة واحدة ثم نسيان القيام بذلك مرة أخرى. ونتيجة لذلك ، لم تعد البيانات التي يستردونها بعد هجوم البرامج الضارة ملائمة ، ويتم فقدان الكثير.

يعتمد التكرار الذي يجب عليك نسخه احتياطيًا بشكل كبير على كيفية استخدام جهاز الكمبيوتر الخاص بك. يمكن لجهاز كمبيوتر العائلة ، الذي لا يستخدم لتخزين الملفات المهمة ونادراً ما يحتوي على معلومات حساسة ، أن يتعامل مع جدول شهري. من ناحية أخرى ، يمكن أن يستفيد جهاز كمبيوتر مكتب المنزل بانتظام للتعامل مع معلومات العميل ، من نسخة احتياطية أسبوعية أو حتى يومية.

إذا كنت تتبع النهج المكون من خطوتين الذي أوصيت به سابقًا ، فلن تكون عمليات النسخ الاحتياطي السهلة صعبة. تأتي معظم محركات الأقراص الصلبة الخارجية وخدمات النسخ الاحتياطي عبر الإنترنت بتعليمات سهلة لنسخ المعلومات احتياطيًا والتي من شأنها أن تجعل عملية النسخ الاحتياطي سريعة وغير مؤلمة. إذا كنت قد اشتريت أحد حلول النسخ الاحتياطي هذه ، فإنني أوصي بتشغيل النسخ الاحتياطية على أساس أسبوعي إلى شهري.

ومع ذلك ، لا تنس استخدام نسخة احتياطية بصرية لأهم بياناتك. يمكن أن يحدث هذا في كثير من الأحيان - لنقل مرة في الشهر أو أقل. في الواقع ، قد يحتاج جهاز كمبيوتر العائلة إلى القيام بهذا النوع من النسخ الاحتياطي على أساس سنوي فقط. أجد أنه بعد موسم الضرائب هو الأفضل عادةً ، حيث تختتم العائلات غالبًا حسابات السنة السابقة بمجرد الانتهاء من الضرائب.

تذكر - نسخة احتياطية قديمة نسخة احتياطية عديمة الفائدة. الجداول الزمنية الموصى بها هنا عامة. استخدم أفضل حكم لك ، وفكر في ما سيحدث إذا فقدت الوصول إلى ملفاتك. إذا حفظت ملفًا جديدًا لا يمكنك فقدانه ، فقد حان الوقت لإنشاء نسخة احتياطية. سيشارك العديد من الطلاب الجامعيين أفكاري حول هذا الموضوع. ليس هناك ما هو أسوأ من الاضطرار إلى إعادة العمل المفقود بسبب هجوم البرامج الضارة.

8. يتعافى من البرامج الضارة

تحدث البرامج الضارة. إذا كنت ذكيًا بشأن أمان جهاز الكمبيوتر الخاص بك ، وكنت محظوظًا بعض الشيء ، فلن تضطر أبدًا إلى التعامل مع البرامج الضارة التي تستولي على جهاز الكمبيوتر الخاص بك أو تلحق الضرر بملفاتك. إذا كنت قد تضررت من البرامج الضارة ، فإن كل الوقاية في العالم لا تفعل سوى القليل. حان الوقت بدلاً من ذلك للانتقال إلى وضع الاسترداد - التنظيف بعد الفوضى التي أحدثتها البرامج الضارة.

8.1 استعادة جهاز الكمبيوتر الخاص بك

يمكن أن تختلف الحمولة الناتجة عن هجوم البرامج الضارة بشكل كبير. ستحاول بعض البرامج الضارة تثبيت ملف تطبيقات مثبته مسبقا سوف Revo Uninstaller مطاردة Bloatware الخاص بك قراءة المزيد برمجة أو تغيير بعض إعدادات النظام ، في حين أن الأشكال الأخرى من البرامج الضارة ستجعل جهاز الكمبيوتر عديم الفائدة تمامًا. من الواضح أن درجة الضرر ستملي الاستجابة.

إذا كنت تشك أو تعلم أنك تعرضت لبرامج ضارة ، ولكن جهاز الكمبيوتر الخاص بك لا يزال يعمل ، فيمكنك محاولة إزالة البرامج الضارة باستخدام برامج مكافحة البرامج الضارة. غالبًا ما تحاول البرامج الضارة حظر تثبيت البرامج التي قد تزيله ، ولكن هذا يستحق التجربة. البرامج الضارة ، مثل أمان الكمبيوتر الشخصي ، ليست مثالية. حتى إذا كان من المفترض أن يستجيب لمحاولات إزالته ، فقد لا يستجيب بشكل مناسب أو قد لا يكون قادرًا على التعامل مع برامج مكافحة البرامج الضارة التي تم تحديثها مؤخرًا.

يمكنك أيضًا محاولة إزالة البرامج الضارة يدويًا. كان هذا فعالًا جدًا ، ولكنه أصبح أكثر صعوبة حيث أصبحت البرامج الضارة أكثر تعقيدًا. للقيام بذلك ، ستحتاج أولاً إلى اكتشاف مكان وجود البرامج الضارة بالفعل. قد تتمكن برامج مكافحة البرامج الضارة من توجيهك إليها ، أو قد تتمكن من العثور على الموقع من خلال فحص البرامج التي تعمل على جهاز الكمبيوتر الخاص بك باستخدام أداة إدارة المهام. بمجرد العثور على الجاني ، حذفه. في بعض الحالات ، قد تتمكن من القيام بذلك بسهولة ، ولكن في معظم الحالات ، ستحتاج إلى تشغيل نظامك في وضع التشخيص ، مثل الوضع الآمن في Windows كيف تبدأ في الوضع الآمن لـ Windows واستخداماتهنظام التشغيل Windows هو بنية معقدة تستضيف الكثير من العمليات. عند إضافة وإزالة الأجهزة والبرامج ، يمكن أن تحدث مشاكل أو تعارضات ، وفي بعض الحالات يمكن أن تصبح ... قراءة المزيد . حتى ذلك الحين ، غالبًا ما يكون الحذف اليدوي صعبًا أو مستحيلًا.

إذا كان الضرر الناتج عن هجوم البرمجيات الخبيثة أشد ، غالبًا ما يكون نهج الأرض المحروقة هو أفضل استجابة. أعد تهيئة القرص الصلب وأعد تثبيت نظام التشغيل واستبدل ملفاتك من النسخة الاحتياطية. قد يستغرق ذلك ساعة أو ساعتين من وقتك ، ومن الواضح أنه ألم في المؤخرة. مع ذلك ، غالبًا ما تكون طريقة الاسترداد هذه أسرع من محاولة البحث عن كل شيء مصاب وحذفه. كما أنها أكثر أمانًا بلا شك. حتى إذا كنت تعتقد أنك تمكنت من إزالة الإصابة بالبرامج الضارة ، فلا يمكنك التأكد من أنك فعلت ذلك. من السهل جدًا على البرامج الضارة الاختباء في ملفات النظام المهمة أو تمويه نفسها على أنها قابلة للتنفيذ الأبرياء.

8.2 حماية هويتك

بالطبع ، لا تهاجم بعض التهديدات الأمنية الموضحة في هذا الدليل جهاز الكمبيوتر الخاص بك على الإطلاق. يمكن أن تحدث هجمات التصيد الاحتيالي قدرًا كبيرًا من الضرر دون أن تؤذي الإلكترونيات وأي هجوم ضار ربط مخالبها بنجاح بجهاز الكمبيوتر الخاص بك بشكل كبير يزيد من فرصة الحصول على طرف غير معروف شخصيتك معلومات.

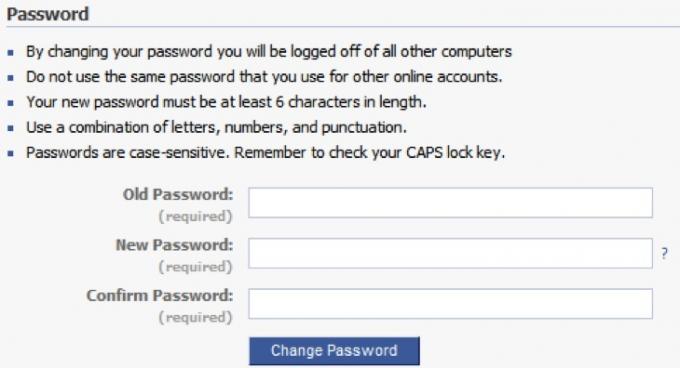

إذا وجدت أن جهاز الكمبيوتر الخاص بك قد أصيب بنجاح ببرامج ضارة ، فيجب عليك إعادة تعيين جميع كلمات المرور الخاصة بك بسرعة من جهاز كمبيوتر آخر. يشمل ذلك البوابات المصرفية وحسابات البريد الإلكتروني ومواقع التواصل الاجتماعي وما إلى ذلك. ليس من الصعب على البرامج الضارة تسجيل هذا النوع من البيانات أثناء كتابتها ، ولا يجب أن تستهين بما يمكن أن يفعله الشخص بهذه الحسابات. يمكن لفقدان السيطرة على حساب وسائل التواصل الاجتماعي ، على سبيل المثال ، أن يضر بعلاقاتك الشخصية أو يعرض أصدقائك وعائلتك للخطر ، حيث يمكن استخدام حسابك لنشر البرامج الضارة.

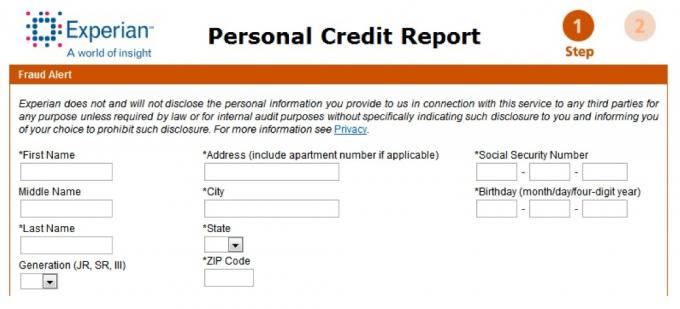

بعد الانتهاء من ذلك ، فإن الخطوة التالية هي وضع تنبيه احتيال الائتمان. يمكن لوكالات الائتمان الرئيسية الثلاث ، Equifax و Experian و Transunion ، وضع تنبيه أمان أو تجميد على تقرير الائتمان الخاص بك. ستمنع هذه الخطوة الآخرين من الحصول على تقرير الائتمان الخاص بك ، الأمر الذي سيوقف معظم محاولات الحصول على الائتمان من خلال اسمك. من الحكمة أيضًا التحدث إلى قسم منع الاحتيال لأي بطاقة ائتمان استخدمتها عبر الإنترنت من قبل. تقدم العديد من شركات بطاقات الائتمان خدمة مماثلة تمنع استخدام بطاقتك لفترة زمنية محدودة. اتصل بالمصرف الذي تتعامل معه إذا كانت بطاقة الخصم الخاصة بك معنية.

أخيرًا ، اتصل بإدارة الضمان الاجتماعي إذا كنت تعتقد أنه ربما تم اختراق SSN الخاص بك. يرجى ملاحظة أن هذه الأمثلة تنطبق على بلد إقامتي ، الولايات المتحدة. سيحتاج القراء من الدول الأخرى إلى الاتصال بمنظمات دولتهم.

إذا حدثت سرقة الهوية ، فأنت بحاجة إلى التصرف بأسرع وقت ممكن. اتصل بالشركة أو البنك المناسب واطلب التحدث لمنع الاحتيال. أخبرهم بحدوث نشاط غير مصرح به ، وتأكد من طلب نسخة مكتوبة من المراسلات. لا تريد أن تُحرم من الحماية من الاحتيال لأن أول شخص تحدثت إليه نسيت تسجيل محادثتك.

من المهم أيضًا تقديم بلاغ الشرطة في حالة حدوث سرقة الهوية. من غير المحتمل أن تتمكن الشرطة من القبض على الجاني ، أو حتى المحاولة ، ولكن تقديم تقرير للشرطة سيجعل من السهل سحب الرسوم الاحتيالية من تقرير الائتمان أو البطاقة. على الرغم من أن معظم أقسام الشرطة تتقبل تقديم تقرير للشرطة ، فقد تجد أحيانًا قسمًا لا يبدو أن هذا مهم. إذا حدث ذلك ، اتصل بوكالة إنفاذ القانون مختلفة في منطقتك. إذا بدأت بالاتصال بشرطة المدينة ، على سبيل المثال ، حاول الاتصال بشرطة المقاطعة بدلاً من ذلك.

8.3 منع المشاكل المستقبلية

بمجرد حذف البرامج الضارة أو إعادة تثبيت نظام التشغيل الخاص بك ، وقمت بالعناية الواجبة في فيما يتعلق بتأمين معلوماتك الشخصية ، فإن الخطوة التالية هي التأكد من أنك لست مضطرًا لمواجهة المشكلة مرة أخرى.

عادةً ما تكون هذه مسألة بسيطة لتحديد المناطق التي يمكن أن يستخدم فيها أمان الكمبيوتر بعضًا من تعزيزها وإصلاحها. نأمل أن يكون هذا الدليل قد أعطاك فكرة جيدة عما تحتاجه لحماية جهاز الكمبيوتر الخاص بك. هنا قائمة مراجعة سريعة لتذكيرك.

1. تثبيت برنامج مكافحة البرامج الضارة

2. قم بتثبيت جدار حماية

3. تثبيت برنامج مكافحة التصيد

4. قم بتثبيت مراقب شبكة

5. قم بتحديث جميع البرامج ، بما في ذلك نظام التشغيل الخاص بك ، إلى أحدث إصدار لها

6. أنشئ نسخة احتياطية لبياناتك المهمة

بالطبع ، ربما لم تصاب ببرامج ضارة لأنك ارتكبت خطأ. ربما تكون قد استهدفت ببساطة بالبرامج الضارة الصحيحة في الوقت الخطأ ، أو ربما تكون قد تعرضت مباشرة لقرصنة ذكي. هذا لا يعني أن الوقاية غير مجدية ، ولكن هذا يعني أنك كنت محظوظًا سابقًا.

9. استنتاج

9.1 ملخص للقضايا

لقد تطرقنا إلى الكثير من المعلومات في هذا الدليل. لقد تحدثنا عن تهديدات البرامج الضارة وعمليات الاحتيال وبرامج مكافحة البرامج الضارة التي تحتاجها وبدائل مجانية والمزيد. هذه معلومات كثيرة يجب استيعابها في وقت واحد ، ولكن هناك ثلاث نقاط أود تعزيزها.

1. من المهم حماية أمان جهاز الكمبيوتر الخاص بك. كما ذكرت سابقًا ، لا تزال هناك مجموعة من المستخدمين الذين ما زالوا مقتنعين بأن استخدام "الفطرة السليمة" سيحمي جهاز الكمبيوتر بشكل ملائم. ليس هذا هو الحال ببساطة. من الممكن أن يقوم تهديد البرامج الضارة بمهاجمة جهاز كمبيوتر بدون إجراء من المستخدم ، ومن الصعب للغاية اكتشاف بعض الخداع المستخدم في عمليات الخداع.

2. من المستحيل حماية جهاز الكمبيوتر من جميع التهديدات الأمنية طوال الوقت. يقلل استخدام برامج مكافحة البرامج الضارة وجدران الحماية والحماية الأخرى فقط من فرصة حدوث مشكلة. الحصانة الكاملة غير ممكنة. لهذا من المهم الاحتفاظ بنسخة احتياطية حالية من البيانات المهمة.

3. لست مضطرًا إلى إنفاق أي شيء على برنامج أمان الكمبيوتر ، ولكن تأمين جهاز الكمبيوتر الخاص بك عادةً ما يكون أسهل مع منتج مدفوع عالي الجودة. (ملاحظة: ليست كل برامج أمان الكمبيوتر المدفوعة تستحق المال. تأكد من قراءة المراجعات قبل الشراء.) إذا كنت مستخدمًا عاديًا ، فقد تحيرك مجموعة برامج الأمان المتاحة. تأكد من أنك تفهم أي حل تقوم بتنزيله أو شرائه.

سيكون من الرائع العيش في عالم حيث كان أمان الكمبيوتر الشخصي بسيطًا. ومع ذلك ، هذا ليس واقعًا ، ومن المرجح أن تصبح المشكلات المحيطة بأمان الكمبيوتر أكثر تعقيدًا. مع مرور الوقت ، ستصبح التقنيات المستخدمة من قبل أولئك الذين يريدون وضع برامج ضارة على جهاز الكمبيوتر الخاص بك أكثر تعقيدًا. هذا لا يعني أنه يجب أن تكون خائفًا ، ولكنه يعني أنه يجب عليك مواكبة اتجاهات أمان الكمبيوتر الحالية و (مرة أخرى) الاحتفاظ بنسخة احتياطية حالية من البيانات المهمة.

9.2 ملاحظة حول التهديدات المتنقلة

يتعلق هذا الدليل بأمان الكمبيوتر. في الوقت الحالي ، يتم تعريف أجهزة الكمبيوتر على نطاق واسع على أنها أجهزة كمبيوتر سطح المكتب وأجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر المحمولة. ومع ذلك ، فإن الأجهزة الجديدة مثل iPhone وهواتف Android الذكية تغير الطريقة التي ننظر بها إلى أمان الكمبيوتر. حتى الآن ، لم يكن هناك سوى عدد قليل من التهديدات الأمنية التي تستهدف هذه الأجهزة ، ولكن يبدو أن هناك مجالًا لهذه التهديدات الأجهزة التي سيتم استغلالها ، وبالنظر إلى شعبيتها ، من المحتمل أن تكون مجرد مسألة وقت قبل أن تصبح برامج ضارة شائعة استهداف.

يمكن أن تشكل التهديدات على هذه الأجهزة أيضًا تهديدًا لجهاز الكمبيوتر الخاص بك ، بافتراض أنك ، مثل معظم الأشخاص ، في مرحلة ما تقوم بتوصيل جهازك بجهاز الكمبيوتر الخاص بك. لا تزال الأبحاث المتعلقة بحماية الأجهزة المحمولة في مهدها ، وبينما تتوفر بعض برامج مكافحة البرامج الضارة ، فإن فائدتها غير معروفة بالكامل. على أي حال ، من الحكمة أن تتعامل مع هذه الأجهزة بحرص أنك ستتعامل مع جهاز الكمبيوتر. هل تلقيت بريدًا إلكترونيًا غير متوقع من البنك الذي تتعامل معه؟ اتركه بمفرده حتى تتمكن من عرضه باستخدام الكمبيوتر المجهز بمكافحة التصيد. امتنع عن تنزيل ملفات غير معروفة وزيارة مواقع الويب التي لا تعرفها أيضًا.

9.3 قراءة إضافية

- 2 تطبيقات لإنشاء قواعد جدار حماية الشبكة بسهولة لـ Ubuntu تطبيقان لإنشاء قواعد جدار حماية الشبكة بسهولة لـ Ubuntu قراءة المزيد

- 2 برامج مجانية لمكافحة الفيروسات لنظام التشغيل Mac OS X أفضل 10 برامج مجانية لمكافحة الفيروساتبغض النظر عن جهاز الكمبيوتر الذي تستخدمه ، فأنت بحاجة إلى الحماية من الفيروسات. إليك أفضل أدوات مكافحة الفيروسات المجانية التي يمكنك استخدامها. قراءة المزيد

- 3 جدران حماية مجانية للويندوز أفضل ثلاثة جدران حماية مجانية لنظام التشغيل Windows قراءة المزيد

- 3 نصائح ذكية للحفاظ على جهاز الكمبيوتر الخاص بك آمنًا عند تنزيل الملفات عبر الإنترنت 3 نصائح ذكية للحفاظ على جهاز الكمبيوتر الخاص بك آمنًا عند تنزيل الملفات عبر الإنترنت قراءة المزيد

- 3 أدوات لاختبار تشغيل برنامج مكافحة الفيروسات / برامج التجسس 3 أدوات لاختبار تشغيل برنامج مكافحة الفيروسات / برامج التجسس قراءة المزيد

- 4 عناصر لأمان الكمبيوتر لا تحميها تطبيقات مكافحة الفيروسات 4 عناصر لأمان الكمبيوتر لا تحميها تطبيقات مكافحة الفيروسات قراءة المزيد

- 7 تنزيلات أمان أساسية يجب عليك تثبيتها 7 تنزيلات أمان أساسية يجب عليك تثبيتها قراءة المزيد

- 7 أفضل برامج جدار الحماية التي يجب مراعاتها لسلامة الكمبيوتر 7 برامج جدار حماية أعلى للنظر في أمن جهاز الكمبيوتر الخاص بكتعد جدران الحماية ضرورية لأمان الكمبيوتر الحديث. إليك أفضل خياراتك وأيها مناسب لك. قراءة المزيد

- يجب تنزيل 10 برامج مجانية للأمان والعناية بالكمبيوتر أكثر 10 برامج مجانية لتنزيل برامج الحماية والعناية بالكمبيوتر قراءة المزيد

- القرص المضغوط الإنقاذ BitDefender يزيل الفيروسات عند فشل كل شيء آخر القرص المضغوط الإنقاذ BitDefender يزيل الفيروسات عند فشل كل شيء آخر قراءة المزيد

- إدارة جدار حماية Windows بشكل أفضل مع التحكم في جدار حماية Windows 7 إدارة جدار حماية Windows بشكل أفضل مع التحكم في جدار حماية Windows 7 قراءة المزيد

- أجهزة الكمبيوتر العامة آمنة - أدوات ونصائح الأمن أجهزة الكمبيوتر العامة آمنة - أدوات ونصائح الأمن قراءة المزيد

تم نشر الدليل: أبريل 2011

ماثيو سميث كاتب مستقل يعيش في بورتلاند أوريغون. كما يكتب ويحرر الاتجاهات الرقمية.